Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Résoudre les problèmes liés aux magasins de clés externes

La résolution de la plupart des problèmes liés aux banques de clés externes est indiquée par le message d'erreur qui AWS KMS s'affiche à chaque exception ou par le code d'erreur de connexion qui s' AWS KMS affiche lorsqu'une tentative de connexion de la banque de clés externe à son proxy de banque de clés externe échoue. Toutefois, certains problèmes sont un peu plus complexes.

Lorsque vous diagnostiquez un problème lié à un magasin de clés externe, commencez par en rechercher la cause. Cela réduira le champ des possibles et rendra votre dépannage plus efficace.

-

AWS KMS — Le problème peut être interne AWS KMS, par exemple une valeur incorrecte dans la configuration de votre magasin de clés externe.

-

Externe : le problème peut provenir de l'extérieur AWS KMS, notamment des problèmes liés à la configuration ou au fonctionnement du proxy de stockage de clés externe, du gestionnaire de clés externe, des clés externes ou du service de point de terminaison VPC.

-

Mise en réseau : il peut s'agir d'un problème de connectivité ou de mise en réseau, tel qu'un problème lié à votre point de terminaison proxy, à votre port, à votre pile d'adresses IP ou à votre nom ou domaine DNS privé.

Note

Lorsque les opérations de gestion sur des magasins de clés externes échouent, elles génèrent plusieurs exceptions différentes. Mais les opérations AWS KMS cryptographiques sont KMSInvalidStateException récurrentes pour toutes les défaillances liées à la configuration externe ou à l'état de connexion du magasin de clés externe. Pour identifier le problème, utilisez le texte du message d'erreur qui l'accompagne.

L'ConnectCustomKeyStoreopération réussit rapidement avant que le processus de connexion ne soit terminé. Pour déterminer si le processus de connexion est réussi, consultez l'état de connexion du magasin de clés externe. Si le processus de connexion échoue, AWS KMS renvoie un code d'erreur de connexion qui explique la cause et suggère une solution.

Outils de dépannage pour les magasins de clés externes

AWS KMS fournit plusieurs outils pour vous aider à identifier et à résoudre les problèmes liés à votre magasin de clés externe et à ses clés. Utilisez ces outils conjointement avec les outils fournis avec votre proxy de magasin de clés externe et votre gestionnaire de clés externe.

Note

Votre proxy de magasin de clés externe et votre gestionnaire de clés externe peuvent fournir des méthodes plus simples pour créer et gérer votre magasin de clés externe et ses clés KMS. Pour plus de détails, veuillez consulter la documentation de vos outils externes.

- AWS KMS exceptions et messages d'erreur

-

AWS KMS fournit un message d'erreur détaillé concernant tout problème rencontré. Vous trouverez des informations supplémentaires sur les AWS KMS exceptions dans le manuel de référence des AWS Key Management Service API et AWS SDKs. Même si vous utilisez la AWS KMS console, ces références peuvent vous être utiles. Par exemple, veuillez consulter la liste des erreurs correspondant à l'opération

CreateCustomKeyStores.Pour optimiser les performances de votre proxy de stockage de clés externe, AWS KMS renvoie les exceptions en fonction de la fiabilité de votre proxy au cours d'une période d'agrégation donnée de 5 minutes. En cas d'erreur interne du serveur 500, d'indisponibilité du service 503 ou d'expiration du délai de connexion, un proxy hautement fiable revient

KMSInternalExceptionet déclenche une nouvelle tentative automatique pour s'assurer que les demandes aboutissent finalement. Cependant, un proxy peu fiable donne des résultatsKMSInvalidStateException. Pour plus d'informations, consultez la section Surveillance d'un magasin de clés externe.Si le problème apparaît dans un autre AWS service, par exemple lorsque vous utilisez une clé KMS dans votre banque de clés externe pour protéger une ressource d'un autre AWS service, le AWS service peut fournir des informations supplémentaires pour vous aider à identifier le problème. Si le AWS service ne fournit pas le message, vous pouvez consulter le message d'erreur dans les CloudTrail journaux qui enregistrent l'utilisation de votre clé KMS.

- CloudTrail journaux

-

Chaque opération AWS KMS d'API, y compris les actions dans la AWS KMS console, est enregistrée dans AWS CloudTrail des journaux. AWS KMS enregistre une entrée dans le journal des opérations réussies et échouées. Pour les opérations ayant échoué, l'entrée du journal inclut le nom de l'exception AWS KMS (

errorCode) et le message d'erreur (errorMessage). Vous pouvez utiliser ces informations pour vous aider à identifier et résoudre l'erreur. Pour obtenir un exemple, consultez Échec lors du déchiffrement avec une clé KMS dans un magasin de clés externe.L'entrée du journal inclut également l'ID de requête. Si la requête a atteint le proxy de votre magasin de clés externe, vous pouvez utiliser l'ID de requête indiqué dans l'entrée du journal pour rechercher la requête correspondante dans vos journaux de proxy, si votre proxy les fournit.

- CloudWatch métriques

-

AWS KMS enregistre des CloudWatch statistiques Amazon détaillées concernant le fonctionnement et les performances de votre magasin de clés externe, notamment la latence, les limitations, les erreurs de proxy, le statut du gestionnaire de clés externe, le nombre de jours avant l'expiration de votre certificat TLS et l'âge indiqué de vos informations d'authentification de proxy. Vous pouvez utiliser ces mesures pour développer des modèles de données pour le fonctionnement de votre banque de clés externe et des CloudWatch alarmes qui vous alertent des problèmes imminents avant qu'ils ne surviennent.

Important

AWS KMS vous recommande de créer des CloudWatch alarmes pour surveiller les métriques du magasin de clés externe. Ces alertes vous signaleront les signes précurseurs de problèmes avant qu'ils ne se produisent.

- Graphiques de surveillance

-

AWS KMS affiche des graphiques des CloudWatch statistiques du magasin de clés externe sur la page détaillée de chaque magasin de clés externe de la AWS KMS console. Vous pouvez utiliser les données des graphiques pour localiser la source des erreurs, détecter les problèmes imminents, établir des bases de référence et affiner vos seuils CloudWatch d'alarme. Pour plus de détails sur l'interprétation des graphiques de surveillance et l'utilisation de leurs données, veuillez consulter la rubrique Surveillez les magasins de clés externes.

- Affichages des magasins de clés externes et des clés KMS

-

AWS KMS affiche des informations détaillées sur vos magasins de clés externes et les clés KMS dans le magasin de clés externe de la AWS KMS console, ainsi que dans la réponse aux DescribeKeyopérations DescribeCustomKeyStoreset. Ces affichages incluent des champs spéciaux pour les magasins de clés externes et les clés KMS contenant des informations que vous pouvez utiliser pour le dépannage, telles que l'état de connexion du magasin de clés externe et l'ID de la clé externe associée à la clé KMS. Pour en savoir plus, consultez Afficher les magasins de clés externes.

- Client de test du proxy XKS

(langue française non garantie) -

AWS KMS fournit un client de test open source qui vérifie que votre proxy de stockage de clés externe est conforme à la spécification de l'API de proxy de stockage de clés AWS KMS externe

. Vous pouvez utiliser ce client de test pour identifier et résoudre les problèmes liés au proxy de votre magasin de clés externe.

Erreurs de configuration

Lorsque vous créez un magasin de clés externe, vous spécifiez les valeurs des propriétés qui constituent la configuration de votre magasin de clés externe, telles que les informations d'identification pour l'authentification du proxy, le point de terminaison d'URI de proxy, le chemin d'URI de proxy et le nom du service de point de terminaison d'un VPC. Lorsqu'une erreur est AWS KMS détectée dans la valeur d'une propriété, l'opération échoue et renvoie une erreur indiquant la valeur défectueuse.

De nombreux problèmes de configuration peuvent être résolus en corrigeant la valeur incorrecte. Vous pouvez corriger un chemin d'URI de proxy ou des informations d'identification pour l'authentification de proxy non valide sans déconnecter le magasin de clés externe. Pour les définitions de ces valeurs, y compris les exigences d'unicité, veuillez consulter la rubrique Rassembler les conditions requises. Pour obtenir des instructions sur la mise à jour de ces valeurs, veuillez consulter la rubrique Modifier les propriétés du magasin de clés externe.

Pour éviter les erreurs liées au chemin de l'URI de votre proxy et aux valeurs des informations d'identification pour l'authentification du proxy, lorsque vous créez ou mettez à jour votre magasin de clés externe, chargez un fichier de configuration du proxy sur la console AWS KMS . Il s'agit d'un fichier JSON, contenant le chemin d'URI de proxy et les valeurs d'informations d'identification pour l'authentification du proxy, fourni par le proxy de votre magasin de clés externe ou votre gestionnaire de clés externe. Vous ne pouvez pas utiliser un fichier de configuration de proxy avec des opérations d' AWS KMS API, mais vous pouvez utiliser les valeurs du fichier pour fournir des valeurs de paramètres pour vos demandes d'API qui correspondent aux valeurs de votre proxy.

Erreurs de configuration générale

Exceptions : CustomKeyStoreInvalidStateException (CreateKey), KMSInvalidStateException (opérations cryptographiques), XksProxyInvalidConfigurationException (opérations de gestion, à l'exception de CreateKey)

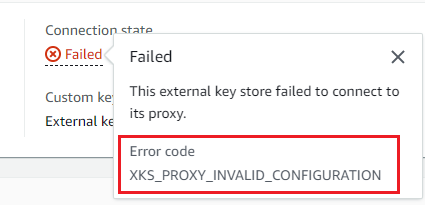

Codes d'erreur de connexion : XKS_PROXY_INVALID_CONFIGURATION, XKS_PROXY_INVALID_TLS_CONFIGURATION

Pour les magasins de clés externes connectés à un point de terminaison public, AWS KMS testez les valeurs des propriétés lorsque vous créez et mettez à jour le magasin de clés externe. Pour les magasins de clés externes dotés d'une connectivité au service de point de terminaison d'un VPC, AWS KMS teste les valeurs des propriétés lorsque vous connectez et mettez à jour le magasin de clés externe.

Note

L'opération ConnectCustomKeyStore, qui est asynchrone, peut réussir même si la tentative de connexion du magasin de clés externe à son proxy de magasin de clés externe échoue. Dans ce cas, il n'y a pas d'exception, mais l'état de connexion du magasin de clés externe est Échec et un code d'erreur de connexion explique le message d'erreur. Pour de plus amples informations, veuillez consulter Erreurs de connexion au magasin de clés externe.

Si une erreur est AWS KMS détectée dans la valeur d'une propriété, l'opération échoue et renvoie XksProxyInvalidConfigurationException l'un des messages d'erreur suivants.

| Le proxy de magasin de clés externe a rejeté la requête en raison d'un chemin d'URI non valide. Vérifiez le chemin de l'URI de votre magasin de clés externe et mettez-le à jour si nécessaire. |

-

Le chemin de l'URI du proxy est le chemin de base pour les AWS KMS demandes adressées au proxy APIs. Si ce chemin est incorrect, toutes les requêtes adressées au proxy échouent. Pour afficher le chemin actuel de l'URI de proxy pour votre magasin de clés externe, utilisez la console AWS KMS ou l'opération

DescribeCustomKeyStores. Pour trouver le chemin d'URI de proxy correct, veuillez consulter la documentation relative au proxy de votre magasin de clés externe. Pour obtenir de l'aide pour corriger la valeur du chemin d'URI de votre proxy, veuillez consulter la rubrique Modifier les propriétés du magasin de clés externe. -

Le chemin d'URI de proxy pour le proxy de votre magasin de clés externe peut changer en fonction des mises à jour apportées à votre proxy de magasin de clés externe ou à votre gestionnaire de clés externe. Pour plus d'informations sur ces modifications, veuillez consulter la documentation de votre proxy de magasin de clés externe ou de votre gestionnaire de clés externe.

|

-

Tous les proxys de magasin de clés externe nécessitent un certificat TLS. Le certificat TLS doit être émis par une autorité de certification publique (CA) prise en charge pour les magasins de clés externes. Pour la liste des autorités de certification prises en charge CAs, consultez la section Autorités de certification fiables

dans la spécification de l'API proxy de stockage de clés AWS KMS externe. -

Pour la connectivité au point de terminaison public, le nom commun (CN) du sujet figurant sur le certificat TLS doit correspondre au nom de domaine indiqué dans le point de terminaison d'URI de proxy pour le proxy de magasin de clés externe. Par exemple, si le point de terminaison public est https://myproxy.xks.example.com, le TLS, le CN du certificat TLS doit être

myproxy.xks.example.comou*.xks.example.com. -

Pour la connectivité au service de point de terminaison d'un VPC, le nom commun (CN) du sujet figurant sur le certificat TLS doit correspondre au nom DNS privé de votre service de point de terminaison d'un VPC. Par exemple, si le nom DNS privé est myproxy-private.xks.example.com, le CN du certificat TLS doit être

myproxy-private.xks.example.comou*.xks.example.com. -

Le certificat TLS ne peut pas avoir expiré. Pour obtenir la date d'expiration d'un certificat TLS, utilisez des outils SSL tels qu'OpenSSL

. Pour surveiller la date d'expiration d'un certificat TLS associé à un magasin de clés externe, utilisez la XksProxyCertificateDaysToExpire CloudWatch métrique. Le nombre de jours avant la date d'expiration de votre certification TLS apparaît également dans la section Surveillance de la AWS KMS console. -

Si vous utilisez une connectivité au point de terminaison public, utilisez des outils de test SSL pour tester votre configuration SSL. Les erreurs de connexion TLS peuvent résulter d'un chaînage de certificats incorrect.

Erreurs de configuration de la connectivité au service de point de terminaison d'un VPC

Exceptions : XksProxyVpcEndpointServiceNotFoundException, XksProxyVpcEndpointServiceInvalidConfigurationException

Outre les problèmes de connectivité généraux, vous pouvez rencontrer les problèmes suivants lors de la création, de la connexion ou de la mise à jour d'un magasin de clés externe doté d'une connectivité au service de point de terminaison VPC. AWS KMS teste les valeurs des propriétés d'un magasin de clés externe avec connectivité au service de point de terminaison VPC lors de la création, de la connexion et de la mise à jour du magasin de clés externe. Lorsque les opérations de gestion échouent en raison d'erreurs de configuration, elles génèrent les exceptions suivantes :

| XksProxyVpcEndpointServiceNotFoundException |

Ce problème peut être dû à l'une des raisons suivantes :

-

Nom de service de point de terminaison d'un VPC incorrect. Vérifiez que le nom du service de point de terminaison d'un VPC pour le magasin de clés externe est correct et qu'il correspond à la valeur de point de terminaison d'URI de proxy pour le magasin de clés externe. Pour trouver le nom du service de point de terminaison VPC, utilisez la console Amazon VPC ou

l'opération. DescribeVpcEndpointServices Pour trouver le nom du service de point de terminaison VPC et le point de terminaison URI du proxy d'un magasin de clés externe existant, utilisez la AWS KMS console ou l'DescribeCustomKeyStoresopération. Pour en savoir plus, consultez Afficher les magasins de clés externes. -

Le service de point de terminaison VPC peut se trouver dans un magasin de clés différent Région AWS de celui du magasin de clés externe. Vérifiez que le service de point de terminaison d'un VPC et le magasin de clés externe se trouvent dans la même région. (Le nom externe du nom de région, tel que, fait partie du nom du service de point de terminaison VPC

us-east-1, tel que com.amazonaws.vpce.us-east-1. vpce-svc-example.) Pour obtenir la liste des exigences relatives au service de point de terminaison d'un VPC pour un magasin de clés externe, veuillez consulter la rubrique Service de point de terminaison d’un VPC. Vous ne pouvez pas déplacer un service de point de terminaison d'un VPC ou un magasin de clés externe vers une autre région. Vous pouvez toutefois créer un magasin de clés externe dans la même région que le service de point de terminaison d'un VPC. Pour plus d'informations, consultez Configurer la connectivité du service de point de terminaison VPC et Création d'un magasin de clés externe. -

AWS KMS n'est pas un principal autorisé pour le service de point de terminaison VPC. La liste Allow principals (Principaux autorisés) pour le service de point de terminaison d'un VPC doit inclure la valeur

cks.kms., telle que<region>.amazonaws.comcks.kms.. Pour obtenir des instructions sur l'ajout de cette valeur, veuillez consulter la rubrique Manage permissions (Gérer les autorisations) dans le Guide AWS PrivateLink .eu-west-3.amazonaws.com

| XksProxyVpcEndpointServiceInvalidConfigurationException |

Cette erreur se produit lorsque le service de point de terminaison d'un VPC ne répond pas à l'une des exigences suivantes :

-

Le VPC nécessite au moins deux sous-réseaux privés, chacun dans une zone de disponibilité différente. Pour en savoir plus sur l'ajout d'un sous-réseau à votre VPC, veuillez consulter la rubrique Créer un sous-réseau dans votre VPC dans le Guide de l'utilisateur Amazon VPC.

-

Votre type de service de point de terminaison d'un VPC doit utiliser un équilibreur de charge réseau, et pas un équilibreur de charge de passerelle.

-

L'acceptation ne doit pas être requise pour le service de point de terminaison d'un VPC (Acceptance required [Acceptation requise] ne doit pas être sélectionné). Si l'acceptation manuelle de chaque demande de connexion est requise, vous AWS KMS ne pouvez pas utiliser le service de point de terminaison VPC pour vous connecter au proxy de banque de clés externe. Pour plus de détails, veuillez consulter la rubrique Accept or reject connection requests (Accepter ou rejeter les requêtes de connexion) dans le Guide AWS PrivateLink .

-

Le service de point de terminaison d'un VPC doit avoir un nom DNS privé qui est un sous-domaine d'un domaine public. Par exemple, si le nom DNS privé est

https://myproxy-private.xks.example.com, les domainesxks.example.comouexample.comdoivent disposer d'un serveur DNS public. Pour afficher ou modifier le nom DNS privé de votre service de point de terminaison d'un VPC, veuillez consulter la rubrique Manage DNS names for VPC endpoint services (Gérer les noms DNS pour les services de point de terminaison d'un VPC) dans le Guide AWS PrivateLink . -

Le Domain verification status (Statut de vérification du domaine) du domaine de votre nom DNS privé doit être

verified. Pour afficher et mettre à jour le statut de vérification du domaine de nom DNS privé, veuillez consulter la rubrique Étape 5 : Vérifiez votre nom de domaine DNS privé. Il peut s'écouler quelques minutes avant que le statut de vérification mis à jour n'apparaisse après que vous ayez ajouté l'enregistrement de texte requis.Note

Un domaine DNS privé ne peut être vérifié que s'il s'agit du sous-domaine d'un domaine public. Sinon, le statut de vérification du domaine DNS privé ne change pas, même après avoir ajouté l'enregistrement TXT requis.

-

Assurez-vous que tous les pare-feux situés entre le proxy de stockage de clés externe AWS KMS et le proxy autorisent le trafic à destination et en provenance du port 443 du proxy. AWS KMS communique sur le port 443 IPv4. Cette valeur n'est pas configurable.

-

Le nom DNS privé du service de point de terminaison d'un VPC doit correspondre à la valeur de point de terminaison d'URI de proxy pour le magasin de clés externe. Pour un magasin de clés externe doté d'une connectivité au service de point de terminaison d'un VPC, le point de terminaison d'URI de proxy doit être

https://suivi du nom DNS privé du service de point de terminaison d'un VPC. Pour consulter la valeur du point de terminaison d'URI de proxy, veuillez consulter la rubrique Afficher les magasins de clés externes. Pour modifier la valeur du point de terminaison d'URI de proxy, veuillez consulter la rubrique Modifier les propriétés du magasin de clés externe.

Erreurs de connexion au magasin de clés externe

Le processus de connexion d'un magasin de clés externe à son proxy de magasin de clés externe prend environ cinq minutes. Sauf si elle échoue rapidement, l'opération ConnectCustomKeyStore renvoie une réponse HTTP 200 et un objet JSON sans propriétés. Cependant, cette réponse initiale n'indique pas que la connexion a abouti. Pour déterminer l'état de connexion du magasin de clés externe, référez-vous à son état de connexion. Si la connexion échoue, l'état de connexion de la banque de clés externe AWS KMS devient FAILED et renvoie un code d'erreur de connexion expliquant la cause de l'échec.

Note

Si l'état de connexion d'un magasin de clés personnalisé est FAILED, vous devez déconnecter le magasin de clés personnalisé avant de le reconnecter. Vous ne pouvez pas connecter un magasin de clés personnalisé avec un statut de connexion FAILED.

Pour consulter l'état de connexion d'un magasin de clés externe :

-

Dans la DescribeCustomKeyStoresréponse, visualisez la valeur de l'

ConnectionStateélément. -

Dans la AWS KMS console, l'état de connexion apparaît dans le tableau du magasin de clés externe. De plus, sur la page détaillée de chaque magasin de clés externe, Connection state (État de la connexion) apparaît dans la section General configuration (Configuration générale).

Lorsque l'état de connexion est FAILED, le code d'erreur de connexion permet d'expliquer l'erreur.

Pour consulter le code d'erreur de connexion, procédez comme suit :

-

Dans la DescribeCustomKeyStoresréponse, visualisez la valeur de l'

ConnectionErrorCodeélément. Cet élément apparaît dans la réponse deDescribeCustomKeyStoresuniquement lorsque leConnectionStateestFAILED. -

Pour afficher le code d'erreur de connexion dans la AWS KMS console, sur la page détaillée du magasin de clés externe, passez le curseur sur la valeur Échec.

Codes d'erreur de connexion pour les magasins de clés externes

Les codes d'erreur de connexion suivants s'appliquent aux magasins de clés externes.

INTERNAL_ERROR-

AWS KMS Impossible de terminer la demande en raison d'une erreur interne. Réitérez la demande. Pour les demandes

ConnectCustomKeyStore, déconnectez le magasin de clés personnalisé avant de tenter de vous connecter à nouveau. INVALID_CREDENTIALS-

L'une ou les deux valeurs de

XksProxyAuthenticationCredentialne sont pas valides sur le proxy de magasin de clés externe spécifié. NETWORK_ERRORS-

Des erreurs réseau AWS KMS empêchent de connecter le magasin de clés personnalisé à son magasin de clés secondaire.

XKS_PROXY_ACCESS_DENIED-

AWS KMS les demandes se voient refuser l'accès au proxy de stockage de clés externe. Si le proxy de magasin de clés externe possède des règles d'autorisation, vérifiez qu'elles autorisent AWS KMS à communiquer avec le proxy en votre nom.

XKS_PROXY_INVALID_CONFIGURATION-

Une erreur de configuration empêche le magasin de clés externe de se connecter à son proxy. Vérifiez la valeur du

XksProxyUriPath. XKS_PROXY_INVALID_RESPONSE-

AWS KMS Impossible d'interpréter la réponse du proxy de stockage de clés externe. Si ce code d'erreur de connexion s'affiche à plusieurs reprises, informez-en le fournisseur du proxy de votre magasin de clés externe.

XKS_PROXY_INVALID_TLS_CONFIGURATION-

AWS KMS Impossible de se connecter au proxy de banque de clés externe car la configuration TLS n'est pas valide. Vérifiez que le proxy de magasin de clés externe prend en charge le protocole TLS 1.2 ou 1.3. Vérifiez également que le certificat TLS n'a pas expiré, qu'il correspond au nom d'hôte indiqué dans la valeur de

XksProxyUriEndpointet qu'il est signé par une autorité de certification approuvée figurant dans la liste des Autorités de certification approuvées(langue française non garantie). XKS_PROXY_NOT_REACHABLE-

AWS KMS ne peut pas communiquer avec votre proxy de stockage de clés externe. Vérifiez que les

XksProxyUriEndpointetXksProxyUriPathsont corrects. Utilisez les outils de votre proxy de magasin de clés externe pour vérifier que le proxy est actif et disponible sur son réseau. Vérifiez également que vos instances de gestionnaire de clés externe fonctionnent correctement. Les tentatives de connexion échouent avec ce code d'erreur de connexion si le proxy indique qu'aucune instance du gestionnaire de clés externe n'est disponible. XKS_PROXY_TIMED_OUT-

AWS KMS peut se connecter au proxy de stockage de clés externe, mais le proxy ne répond pas AWS KMS dans le délai imparti. Si ce code d'erreur de connexion s'affiche à plusieurs reprises, informez-en le fournisseur du proxy de votre magasin de clés externe.

XKS_VPC_ENDPOINT_SERVICE_INVALID_CONFIGURATION-

La configuration du service de point de terminaison Amazon VPC n'est pas conforme aux exigences d'un magasin de clés AWS KMS externe.

-

Le service de point de terminaison d'un VPC doit être un service de point de terminaison pour les points de terminaison d'interface dans l' Compte AWS de l'appelant.

-

Il doit comporter un équilibreur de charge réseau (NLB) connecté à au moins deux sous-réseaux, dans deux zones de disponibilités distinctes.

-

La

Allow principalsliste doit inclure le principal de AWS KMS service de la régioncks.kms.<region>.amazonaws.com, tel quecks.kms.us-east-1.amazonaws.com. -

L'acceptation des requêtes de connexion ne doit pas être requise.

-

Il doit avoir un nom DNS privé. Le nom DNS privé d'un magasin de clés externe avec une connectivité

VPC_ENDPOINT_SERVICEdoit être unique dans sa Région AWS. -

La valeur de statut de vérification du domaine du nom DNS privé doit être

verified. -

Le certificat TLS spécifie le nom d'hôte DNS privé auquel le point de terminaison est accessible.

-

XKS_VPC_ENDPOINT_SERVICE_NOT_FOUNDAWS KMS ne trouve pas le service de point de terminaison VPC qu'il utilise pour communiquer avec le proxy de banque de clés externe. Vérifiez que le

XksProxyVpcEndpointServiceNameest correct et que le principal du service AWS KMS dispose des autorisations de consommateur de service sur le service de point de terminaison d'un Amazon VPC.

Erreurs de latence et de délai d'expiration

Exceptions : CustomKeyStoreInvalidStateException (CreateKey), KMSInvalidStateException (opérations cryptographiques), XksProxyUriUnreachableException (opérations de gestion)

Codes d'erreur de connexion : XKS_PROXY_NOT_REACHABLE, XKS_PROXY_TIMED_OUT

Lorsque vous AWS KMS ne parvenez pas à contacter le proxy dans le délai d'expiration de 250 millisecondes, il renvoie une exception. CreateCustomKeyStoreet UpdateCustomKeyStore revenezXksProxyUriUnreachableException. Les opérations cryptographiques renvoient la norme KMSInvalidStateException avec un message d'erreur décrivant le problème. En cas d'ConnectCustomKeyStoreéchec, AWS KMS renvoie un code d'erreur de connexion décrivant le problème.

Les erreurs de délai d'expiration peuvent être des problèmes transitoires pouvant être résolus en réitérant la requête. Si le problème persiste, vérifiez que le proxy de votre magasin de clés externe est actif et connecté au réseau, et que le point de terminaison d'URI de proxy, le chemin d'URI de proxy et le nom du service de point de terminaison d'un VPC (le cas échéant) sont corrects dans votre magasin de clés externe. Vérifiez également que votre gestionnaire de clés externe est proche de celui Région AWS de votre magasin de clés externe. Si vous devez mettre à jour l'une de ces valeurs, veuillez consulter la rubrique Modifier les propriétés du magasin de clés externe.

Pour suivre les modèles de latence, utilisez la XksProxyLatency CloudWatch métrique et le graphique de latence moyenne (basé sur cette métrique) dans la section Surveillance de la AWS KMS console. Votre proxy de magasin de clés externe peut également générer des journaux et des métriques permettant de suivre la latence et les délais d'expiration.

|

-

Le proxy de stockage de clés externe n'a pas répondu à une demande d'API AWS KMS proxy dans le délai de 250 millisecondes. Cela peut indiquer un problème réseau transitoire ou un problème de fonctionnement ou de performance avec le proxy. Si une nouvelle tentative ne résout pas le problème, prévenez l'administrateur de votre proxy de magasin de clés externe.

Les erreurs de latence et de délai d'expiration se manifestent souvent par des échecs de connexion. Lorsque l'ConnectCustomKeyStoreopération échoue, l'état de connexion du magasin de clés externe AWS KMS devient FAILED et renvoie un code d'erreur de connexion expliquant l'erreur. Pour obtenir la liste des codes d'erreur de connexion et des suggestions pour les résoudre, veuillez consulter la rubrique Codes d'erreur de connexion pour les magasins de clés externes. Les listes de codes de connexion pour All custom key stores (Tous les magasins de clés personnalisés) et les External key stores (Magasins de clés externes) s'appliquent aux magasins de clés externes. Les erreurs de connexion suivantes sont liées à la latence et aux délais d'expiration.

-ou-

|

Cette erreur peut se produire dans les conditions suivantes :

-

Le proxy de magasin de clés externe n'est pas actif et/ou n'est pas connecté au réseau.

-

Une erreur s'est produite dans les valeurs du point de terminaison d'URI de proxy, du chemin d'URI de proxy ou du nom du service de point de terminaison d'un VPC (le cas échéant) dans la configuration du magasin de clés externe. Pour consulter la configuration du magasin de clés externe, utilisez l'DescribeCustomKeyStoresopération ou consultez la page détaillée du magasin de clés externe dans la AWS KMS console.

-

Il se peut qu'une erreur de configuration réseau, telle qu'une erreur de port, se produise sur le chemin réseau entre le proxy de stockage de clés externe AWS KMS et le proxy de stockage de clés. AWS KMS communique avec le proxy de stockage de clés externe sur le port 443 IPv4. Cette valeur n'est pas configurable.

-

Lorsque le proxy de stockage de clés externe indique (dans une GetHealthStatusréponse) que toutes les instances du gestionnaire de clés externe le sont

UNAVAILABLE, l'ConnectCustomKeyStoreopération échoue avec unConnectionErrorCodedeXKS_PROXY_NOT_REACHABLE. Pour obtenir de l'aide, veuillez consulter la documentation de votre gestionnaire de clés externe. -

Cette erreur peut être due à une longue distance physique entre le gestionnaire de clés externe et le Région AWS magasin de clés externe. La latence du ping (temps d'aller-retour du réseau (RTT)) entre le gestionnaire de clés Région AWS et le gestionnaire de clés externe ne doit pas dépasser 35 millisecondes. Vous devrez peut-être créer un magasin de clés externe dans un Région AWS magasin plus proche du gestionnaire de clés externe, ou déplacer le gestionnaire de clés externe vers un centre de données plus proche du Région AWS.

-ou-

|

Cette erreur peut se produire dans les conditions suivantes :

-

Cette erreur peut résulter d'une longue distance physique entre le gestionnaire de clés externe et le proxy du magasin de clés externe. Si possible, rapprochez le proxy du magasin de clés externe du gestionnaire de clés externe.

-

Des erreurs de temporisation peuvent survenir lorsque le proxy n'est pas conçu pour gérer le volume et la fréquence des demandes provenant de AWS KMS. Si vos CloudWatch statistiques indiquent un problème persistant, informez-en l'administrateur proxy de votre magasin de clés externe.

-

Des erreurs de délai d'expiration peuvent survenir lorsque la connexion entre le gestionnaire de clés externe et l'Amazon VPC pour le magasin de clés externe ne fonctionne pas correctement. Si vous en utilisez AWS Direct Connect, vérifiez que votre VPC et votre gestionnaire de clés externe peuvent communiquer efficacement. Pour obtenir de l'aide pour résoudre les problèmes, consultez la section Résolution des problèmes AWS Direct Connect dans le guide de AWS Direct Connect l'utilisateur.

-ou-

|

-

Cette erreur peut résulter d'une longue distance physique entre le gestionnaire de clés externe et le proxy du magasin de clés externe. Si possible, rapprochez le proxy du magasin de clés externe du gestionnaire de clés externe.

Erreurs liées aux informations d'identification pour l'authentification

Exceptions : CustomKeyStoreInvalidStateException (CreateKey), KMSInvalidStateException (opérations cryptographiques), XksProxyIncorrectAuthenticationCredentialException (opérations de gestion autres que CreateKey)

Vous établissez et maintenez un identifiant d'authentification pour AWS KMS votre proxy de magasin de clés externe. Vous indiquez ensuite AWS KMS les valeurs d'identification lorsque vous créez un magasin de clés externe. Pour modifier les informations d'identification pour l'authentification, effectuez la modification sur votre proxy de magasin de clés externe. Ensuite, mettez à jour les informations d'identification de votre magasin de clés externe. Si votre proxy effectue une rotation des informations d'identification, vous devez mettre à jour les informations d'identification de votre magasin de clés externe.

Si le proxy de magasin de clés externe n'authentifie pas une requête signée avec les informations d'identification pour l'authentification du proxy de votre magasin de clés externe, le résultat dépend de la requête :

-

CreateCustomKeyStoreetUpdateCustomKeyStoreéchouent avec une exceptionXksProxyIncorrectAuthenticationCredentialException. -

ConnectCustomKeyStoreréussit, mais la connexion échoue. L'état de connexion estFAILEDet le code d'erreur de connexion estINVALID_CREDENTIALS. Pour en savoir plus, consultez Erreurs de connexion au magasin de clés externe. -

Les opérations cryptographiques renvoient toutes

KMSInvalidStateExceptionles erreurs de configuration externes et les erreurs d'état de connexion dans un magasin de clés externe. Le message d'erreur qui l'accompagne décrit le problème.

| Le proxy de magasin de clés externe a rejeté la requête, car il n'a pas pu authentifier AWS KMS. Vérifiez les informations d'identification de votre magasin de clés externe et mettez-les à jour si nécessaire. |

Cette erreur peut se produire dans les conditions suivantes :

-

L'ID de clé d'accès ou la clé d'accès secrète du magasin de clés externe ne correspond pas aux valeurs établies sur le proxy de magasin de clés externe.

Pour corriger cette erreur, mettez à jour les informations d'identification pour l'authentification du proxy de votre magasin de clés externe. Vous pouvez effectuer cette modification sans déconnecter votre magasin de clés externe.

-

Un proxy inverse entre le proxy de stockage de clés externe AWS KMS et le proxy externe peut manipuler les en-têtes HTTP d'une manière qui invalide les signatures SigV4. Pour corriger cette erreur, contactez l'administrateur de votre proxy.

Erreurs d'état des clés

Exceptions : KMSInvalidStateException

KMSInvalidStateException est utilisée à deux fins distinctes pour les clés KMS dans les magasins de clés personnalisés.

-

Lorsqu'une opération de gestion, telle que

CancelKeyDeletion, échoue et renvoie cette exception, cela indique que l'état de clé de la clé KMS n'est pas compatible avec l'opération. -

Lorsqu'une opération cryptographique sur une clé KMS dans un magasin de clés personnalisé échoue avec l'exception

KMSInvalidStateException, cela peut indiquer un problème lié à l'état de la clé KMS. Mais les opérations AWS KMS cryptographiques renvoientKMSInvalidStateExceptionà toutes les erreurs de configuration externes et aux erreurs d'état de connexion dans un magasin de clés externe. Pour identifier le problème, utilisez le message d'erreur qui accompagne l'exception.

Pour trouver l'état clé requis pour les opérations d'une AWS KMS API, consultezÉtats clés des AWS KMS clés. Pour obtenir l'état de clé d'une clé KMS, sur la page Clés gérées par le client, veuillez consulter le champ Status (État) de la clé KMS. Vous pouvez également utiliser l'DescribeKeyopération et afficher l'KeyStateélément dans la réponse. Pour en savoir plus, consultez Identifier et afficher les clés.

Note

L'état d'une clé KMS dans un magasin de clés externe n'indique rien quant au statut de la clé externe associée. Pour plus d'informations sur le statut de la clé externe, utilisez votre gestionnaire de clés externe et les outils de proxy de votre magasin de clés externe.

L'exception CustomKeyStoreInvalidStateException fait référence à l'état de connexion du magasin de clés externe, et non à l'état de clé d'une clé KMS.

Une opération de chiffrement sur une clé KMS figurant dans un magasin personnalisé peut échouer si la clé KMS affiche l'état Unavailable ou PendingDeletion. (Les touches désactivées renvoient l'exception DisabledException).

-

Une clé KMS possède un état

Disabledclé uniquement lorsque vous la désactivez intentionnellement dans la AWS KMS console ou en utilisant l'DisableKeyopération. Lorsqu'une clé KMS est désactivée, vous pouvez afficher et gérer la clé, mais vous ne pouvez pas l'utiliser dans les opérations cryptographiques. Pour résoudre ce problème, activez la clé. Pour en savoir plus, consultez Activer et désactiver les touches. -

L'état de clé d'une clé KMS est

Unavailablelorsque le magasin de clés externe est déconnecté de son proxy de magasin de clés externe. Pour corriger une clé KMS indisponible, reconnectez le magasin de clés externe. Une fois le magasin de clés externe reconnecté, l'état de clé des clés KMS du magasin de clés externe est automatiquement restauré à son état précédent, soitEnabledouDisabled.L'état de clé d'une clé KMS est

PendingDeletionlorsque sa suppression a été planifiée et qu'elle se trouve dans sa période d'attente. Une erreur d'état de clé sur une clé KMS en attente de suppression indique que la clé ne doit pas être supprimée, soit parce qu'elle est utilisée pour le chiffrement, soit parce qu'elle est requise pour le déchiffrement. Pour réactiver la clé KMS, annulez la suppression planifiée, puis activez la clé. Pour en savoir plus, consultez Planifier la suppression des clés.

Erreurs de déchiffrement

Exceptions : KMSInvalidStateException

Lorsqu'une opération de déchiffrement avec une clé KMS dans un magasin de clés externe échoue, AWS KMS renvoie la norme utilisée par KMSInvalidStateException les opérations cryptographiques pour toutes les erreurs de configuration externes et les erreurs d'état de connexion sur un magasin de clés externe. Le message d'erreur signale le problème.

Pour déchiffrer un texte chiffré à l'aide d'un double chiffrement, le gestionnaire de clés externes utilise d'abord la clé externe pour déchiffrer la couche externe du texte chiffré. AWS KMS Utilise ensuite le contenu AWS KMS clé de la clé KMS pour déchiffrer la couche interne de texte chiffré. Un texte chiffré non valide ou endommagé peut être rejeté par le gestionnaire de clés externe ou par AWS KMS.

Les messages d'erreur suivants accompagnent l'exception KMSInvalidStateException en cas d'échec du déchiffrement. Cela indique un problème lié au texte chiffré ou au contexte de chiffrement facultatif de la requête.

| Le proxy de magasin de clés externe a rejeté la requête, car le texte chiffré spécifié ou les données authentifiées supplémentaires sont endommagés, manquants ou non valides. |

-

Lorsque le proxy de stockage de clés externe ou le gestionnaire de clés externe signalent qu'un texte chiffré ou son contexte de chiffrement n'est pas valide, cela indique généralement un problème lié au texte chiffré ou au contexte de chiffrement dans la

Decryptdemande envoyée à. AWS KMS Pour lesDecryptopérations, AWS KMS envoie au proxy le même texte chiffré et le même contexte de chiffrement qu'il reçoit dans laDecryptdemande.Cette erreur peut être causée par un problème de mise en réseau lors du transit, comme une inversion de bit. Réitérez la requête

Decrypt. Si le problème persiste, vérifiez que le texte chiffré n'a pas été altéré ou corrompu. Vérifiez également que le contexte de chiffrement de laDecryptdemande AWS KMS correspond au contexte de chiffrement de la demande qui a chiffré les données.

| Le texte chiffré que le proxy de magasin de clés externe a soumis pour déchiffrement, ou le contexte de chiffrement, est endommagé, manquant ou non valide. |

-

Lorsqu'il AWS KMS rejette le texte chiffré reçu du proxy, cela indique que le gestionnaire de clés externe ou le proxy a renvoyé un texte chiffré non valide ou endommagé à. AWS KMS

Cette erreur peut être causée par un problème de mise en réseau lors du transit, comme une inversion de bit. Réitérez la requête

Decrypt. Si le problème persiste, vérifiez que le gestionnaire de clés externe fonctionne correctement et que le proxy de stockage de clés externe ne modifie pas le texte chiffré qu'il reçoit du gestionnaire de clés externe avant de le renvoyer. AWS KMS

Erreurs liées aux clés externes

Une clé externe est une clé cryptographique du gestionnaire de clés externe qui fait office d'éléments de clé externes pour une clé KMS. AWS KMS ne peut pas accéder directement à la clé externe. Il doit demander au gestionnaire de clés externe (via le proxy de magasin de clés externe) d'utiliser la clé externe pour chiffrer des données ou déchiffrer un texte chiffré.

Vous spécifiez l'ID de la clé externe dans son gestionnaire de clés externe lorsque vous créez une clé KMS dans votre magasin de clés externe. Vous ne pouvez pas modifier l'ID de la clé externe après la création de la clé KMS. Pour éviter tout problème lié à la clé KMS, l'opération CreateKey demande au proxy de magasin de clés externe de vérifier l'ID et la configuration de la clé externe. Si la clé externe ne répond pas aux exigences requises pour être utilisée avec une clé KMS, l'opération CreateKey échoue avec une exception et un message d'erreur identifiant le problème.

Cependant, des problèmes peuvent survenir après la création de la clé KMS. Si une opération de chiffrement échoue en raison d'un problème lié à la clé externe, elle renvoie une exception KMSInvalidStateException avec un message d'erreur indiquant le problème.

CreateKey erreurs pour la clé externe

Exceptions : XksKeyAlreadyInUseException, XksKeyNotFoundException, XksKeyInvalidConfigurationException

L'CreateKeyopération tente de vérifier l'ID et les propriétés de la clé externe que vous fournissez dans le paramètre ID de clé externe (console) ou XksKeyId (API). Cette pratique a pour but de détecter les erreurs à un stade précoce avant que vous n'essayiez d'utiliser la clé externe avec la clé KMS.

Clé externe en cours d'utilisation

Chaque clé KMS d'un magasin de clés externe doit utiliser une clé externe différente. Lorsqu'il CreateKey reconnaît que l'ID de clé externe (XksKeyId) d'une clé KMS n'est pas unique dans le magasin de clés externe, il échoue avec unXksKeyAlreadyInUseException.

Si vous en utilisez plusieurs IDs pour la même clé externe, vous CreateKey ne reconnaîtrez pas le doublon. Cependant, les clés KMS associées à la même clé externe ne sont pas interopérables car elles contiennent des AWS KMS éléments clés et des métadonnées différents.

Clé externe introuvable

Lorsque le proxy de stockage de clés externe indique qu'il ne peut pas trouver la clé externe à l'aide de l'ID de clé externe (XksKeyId) pour la clé KMS, l'CreateKeyopération échoue et renvoie XksKeyNotFoundException le message d'erreur suivant.

| Le proxy de magasin de clés externe a rejeté la requête, car il n'a pas trouvé la clé externe. |

Cette erreur peut se produire dans les conditions suivantes :

-

L'ID de la clé externe (

XksKeyId) de la clé KMS n'est peut-être pas valide. Pour trouver l'ID que votre proxy de clé externe utilise pour identifier la clé externe, veuillez consulter la documentation de votre proxy de magasin de clés externe ou de votre gestionnaire de clés externe. -

La clé externe peut avoir été supprimée de votre gestionnaire de clés externe. Pour effectuer des recherches, utilisez vos outils de gestionnaire de clés externe. Si la clé externe est supprimée définitivement, utilisez une autre clé externe avec la clé KMS. Pour obtenir la liste des exigences relatives à la clé externe, veuillez consulter la rubrique Exigences relatives à une clé KMS dans un magasin de clés externe.

Exigences relatives aux clés externes non satisfaites

Lorsque le proxy du magasin de clés externes indique que la clé externe ne répond pas aux exigences définies pour une utilisation avec une clé KMS, l'opération CreateKey échoue et renvoie l'exception XksKeyInvalidConfigurationException avec l'un des messages d'erreur suivants.

La spécification de clé de la clé externe doit être AES_256. La spécification clé de la clé externe spécifiée est<key-spec>. |

-

La clé externe doit être une clé de chiffrement symétrique de 256 bits avec une spécification de clé AES_256. Si la clé externe spécifiée est d'un type différent, spécifiez l'ID d'une clé externe qui répond à cette exigence.

Le statut de la clé externe doit être ACTIVÉ. L'état de la clé externe spécifiée est<status>. |

-

La clé externe doit être activée dans le gestionnaire de clés externe. Si la clé externe spécifiée n'est pas activée, utilisez vos outils de gestionnaire de clés externe pour l'activer ou spécifiez une clé externe activée.

L'utilisation de la clé externe doit inclure ENCRYPT et DECRYPT. La clé d'utilisation de la clé externe spécifiée est < key-usage >. |

-

La clé externe doit être configurée pour le chiffrement et le déchiffrement dans le gestionnaire de clés externe. Si la clé externe spécifiée n'inclut pas ces opérations, utilisez vos outils de gestionnaire de clés externe pour modifier les opérations ou spécifiez une autre clé externe.

Erreurs d'opérations cryptographiques pour la clé externe

Exceptions : KMSInvalidStateException

Lorsque le proxy de magasin de clés externe ne trouve pas la clé externe associée à la clé KMS, ou que la clé externe ne répond pas aux exigences requises pour être utilisée avec une clé KMS, l'opération cryptographique échoue.

Les problèmes de clé externe détectés lors d'une opération cryptographique sont plus difficiles à résoudre que les problèmes de clé externe détectés avant la création de la clé KMS. Vous ne pouvez pas modifier l'ID de la clé externe après la création de la clé KMS. Si la clé KMS n'a encore chiffré aucune donnée, vous pouvez supprimer la clé KMS et en créer une nouvelle avec un ID de clé externe différent. Cependant, le texte chiffré généré à l'aide de la clé KMS ne peut être déchiffré par aucune autre clé KMS, même avec la même clé externe, car les clés auront des métadonnées et des éléments clés différents. AWS KMS Dans la mesure du possible, utilisez plutôt vos outils de gestionnaire de clés externe pour résoudre le problème lié à la clé externe.

Lorsque le proxy du magasin de clés externes signale un problème lié à la clé externe, les opérations de chiffrement renvoient l'exception KMSInvalidStateException avec un message d'erreur identifiant le problème.

Clé externe introuvable

Lorsque le proxy de stockage de clés externe indique qu'il ne peut pas trouver la clé externe à l'aide de l'ID de clé externe (XksKeyId) de la clé KMS, les opérations cryptographiques renvoient un KMSInvalidStateException avec le message d'erreur suivant.

| Le proxy de magasin de clés externe a rejeté la requête, car il n'a pas trouvé la clé externe. |

Cette erreur peut se produire dans les conditions suivantes :

-

L'ID de la clé externe (

XksKeyId) de la clé KMS n'est plus valide.Pour trouver l'ID de clé externe associé à votre clé KMS, consultez les détails de la clé KMS. Pour trouver l'ID que votre proxy de clé externe utilise pour identifier la clé externe, veuillez consulter la documentation de votre proxy de magasin de clés externe ou de votre gestionnaire de clés externe.

AWS KMS vérifie l'ID de clé externe lorsqu'il crée une clé KMS dans un magasin de clés externe. Cependant, l'ID peut devenir invalide, en particulier si la valeur de l'ID de clé externe est un alias ou un nom mutable. Vous ne pouvez pas modifier l'ID de clé externe associé à une clé KMS existante. Pour déchiffrer tout texte chiffré au moyen de la clé KMS, vous devez réassocier la clé externe à l'ID de la clé externe existante.

Si vous n'avez pas encore utilisé la clé KMS pour chiffrer des données, vous pouvez créer une clé KMS avec un ID de clé externe valide. Toutefois, si vous avez généré du texte chiffré à l'aide de la clé KMS, vous ne pouvez utiliser aucune autre clé KMS pour le déchiffrer, même si vous utilisez la même clé externe.

-

La clé externe peut avoir été supprimée de votre gestionnaire de clés externe. Pour effectuer des recherches, utilisez vos outils de gestionnaire de clés externe. Si possible, essayez de récupérer les éléments de clé à partir d'une copie ou d'une sauvegarde de votre gestionnaire de clés externe. Si la clé externe est supprimée définitivement, tout texte chiffré au moyen de la clé KMS associée devient irrécupérable.

Erreurs de configuration des clés externes

Lorsque le proxy du magasin de clés externes indique que la clé externe ne répond pas aux exigences définies pour une utilisation avec une clé KMS, l'opération de chiffrement renvoie l'exception KMSInvalidStateException avec l'un des messages d'erreur suivants.

| Le proxy de magasin de clés externe a rejeté la requête, car la clé externe ne prend pas en charge l'opération demandée. |

-

La clé externe doit prendre en charge à la fois le chiffrement et le déchiffrement. Si l'utilisation de la clé n'inclut pas le chiffrement et le déchiffrement, utilisez vos outils de gestionnaire de clés externe pour modifier l'utilisation de la clé.

| Le proxy de magasin de clés externe a rejeté la requête, car la clé externe n'est pas activée dans le gestionnaire de clés externe. |

-

La clé externe doit être activée et disponible pour son utilisation dans le gestionnaire de clés externe. Si l'état de la clé externe n'est pas

Enabled, utilisez vos outils de gestionnaire de clés externe pour l'activer.

Problèmes liés aux proxys

Exceptions :

CustomKeyStoreInvalidStateException (CreateKey), KMSInvalidStateException (opérations cryptographiques), UnsupportedOperationException, XksProxyUriUnreachableException, XksProxyInvalidResponseException (opérations de gestion autres que CreateKey)

Le proxy de stockage de clés externe assure la médiation de toutes les communications entre AWS KMS et le gestionnaire de clés externe. Il traduit les AWS KMS demandes génériques dans un format compréhensible par votre gestionnaire de clés externe. Si le proxy de stockage de clés externe n'est pas conforme à la spécification de l'API du proxy de stockage de clés AWS KMS externe

Bien que de nombreuses erreurs mentionnent le proxy de magasin de clés externe en raison de son rôle critique dans l'architecture du magasin de clés externe, ces problèmes peuvent provenir du gestionnaire de clés externe ou de la clé externe.

Les problèmes abordés dans cette section concernent des problèmes liés à la conception ou au fonctionnement du proxy de magasin de clés externe. La résolution de ces problèmes peut nécessiter une modification du logiciel de proxy. Consultez l'administrateur de votre proxy. Pour vous aider à diagnostiquer les problèmes de proxy, AWS KMS

fournit XKS Proxy Text Client

|

-

Cette erreur peut indiquer un problème de fonctionnement ou une erreur logicielle dans le proxy de magasin de clés externe. Vous pouvez trouver les entrées du CloudTrail journal correspondant à l'opération d' AWS KMS API qui a généré chaque erreur. Cette erreur peut être résolue en réitérant l'opération. Toutefois, si le problème persiste, prévenez l'administrateur de votre proxy de magasin de clés externe.

-

Lorsque le proxy de banque de clés externe indique (dans une GetHealthStatusréponse) que toutes les instances du gestionnaire de clés externe le sont

UNAVAILABLE, les tentatives de création ou de mise à jour d'une banque de clés externe échouent, à cette exception près. Si cette erreur persiste, consultez la documentation de votre gestionnaire de clés externe.

|

-

AWS KMS les opérations génèrent cette exception lorsque le proxy renvoie une réponse non définie qui AWS KMS ne peut ni analyser ni interpréter. Cette erreur peut survenir occasionnellement en raison de problèmes externes temporaires ou d'erreurs réseau sporadiques. Toutefois, s'il persiste, cela peut indiquer que le proxy de magasin de clés externe ne respecte pas la spécification de l'API du proxy de magasin de clés externe AWS KMS

(langue française non garantie). Informez l'administrateur ou le fournisseur de votre magasin de clés externe.

|

Le proxy de magasin de clés externe a rejeté la requête, car il ne prend pas en charge l'opération cryptographique demandée. |

-

Le proxy de stockage de clés externe doit prendre en charge tous les proxys APIs définis dans la spécification de l'API du proxy de stockage de clés AWS KMS externe

. Cette erreur indique que le proxy ne prend pas en charge l'opération liée à la requête. Informez l'administrateur ou le fournisseur de votre magasin de clés externe.

Problèmes d'autorisation du proxy

Exceptions : CustomKeyStoreInvalidStateException, KMSInvalidStateException

Certains proxys de magasin de clés externe mettent en œuvre des exigences d'autorisation pour l'utilisation de leurs clés externes. Un proxy de magasin de clés externe est autorisé, mais pas tenu, de concevoir et d'implémenter un schéma d'autorisation qui permet à des utilisateurs particuliers de demander des opérations particulières sous certaines conditions. Par exemple, un proxy peut autoriser un utilisateur à chiffrer avec une clé externe particulière, mais pas à déchiffrer avec elle. Pour de plus amples informations, veuillez consulter Autorisation par proxy de magasin de clés externe (facultatif).

L'autorisation du proxy est basée sur les métadonnées AWS KMS incluses dans les demandes adressées au proxy. Les champs awsSourceVpc et awsSourceVpce ne sont inclus dans les métadonnées que lorsque la requête provient d'un point de terminaison d'un VPC et uniquement lorsque l'appelant possède le même compte que la clé KMS.

"requestMetadata": { "awsPrincipalArn": string, "awsSourceVpc": string, // optional "awsSourceVpce": string, // optional "kmsKeyArn": string, "kmsOperation": string, "kmsRequestId": string, "kmsViaService": string // optional }

Lorsque le proxy rejette une demande en raison d'un échec d'autorisation, l' AWS KMS

opération correspondante échoue. CreateKeyretoursCustomKeyStoreInvalidStateException. AWS KMS les opérations cryptographiques reviennentKMSInvalidStateException. Toutes deux utilisent le message d'erreur suivant :

| Le proxy de magasin de clés externe a refusé l'accès à l'opération. Vérifiez que l'utilisateur et la clé externe sont tous deux autorisés pour cette opération, puis réitérez la requête. |

-

Pour résoudre l'erreur, utilisez votre gestionnaire de clés externe ou les outils de proxy de votre magasin de clés externe pour déterminer la raison de l'échec de l'autorisation. Ensuite, mettez à jour la procédure à l'origine de la requête non autorisée ou utilisez les outils de proxy de votre magasin de clés externe pour mettre à jour la politique d'autorisation. Vous ne pouvez pas résoudre cette erreur dans AWS KMS.