Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Exemples de politiques basées sur les ressources pour Amazon Lex V2

Une politique basée sur les ressources est attachée à une ressource, telle qu'un bot ou un alias de bot. Avec une politique basée sur les ressources, vous pouvez spécifier qui a accès à la ressource et les actions qu'il peut effectuer sur celle-ci. Par exemple, vous pouvez ajouter des politiques basées sur les ressources qui permettent à un utilisateur de modifier un bot spécifique ou d'utiliser des opérations d'exécution sur un alias de bot spécifique.

Lorsque vous utilisez une politique basée sur les ressources, vous pouvez autoriser d'autres AWS services à accéder aux ressources de votre compte. Par exemple, vous pouvez autoriser Amazon Connect à accéder à un bot.

Pour savoir comment créer un bot ou un alias de bot, consultezUtilisation des robots Amazon Lex V2.

Rubriques

Utiliser la console pour définir une politique basée sur les ressources

Utiliser l'API pour définir une politique basée sur les ressources

Autoriser un rôle IAM à mettre à jour un bot et à répertorier les alias du bot

Autoriser un utilisateur à avoir une conversation avec un bot

Autoriser un AWS service à utiliser un bot Amazon Lex V2 spécifique

Utiliser la console pour définir une politique basée sur les ressources

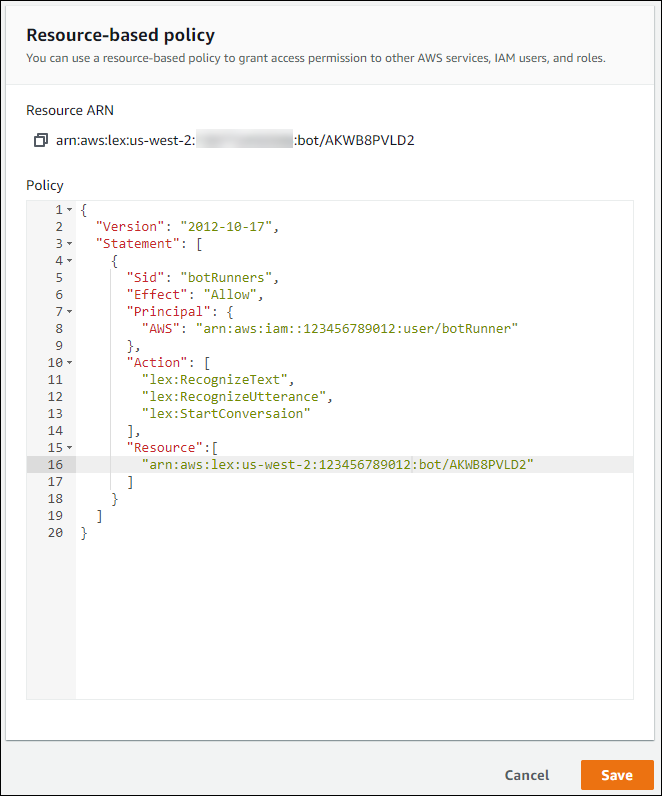

Vous pouvez utiliser la console pour gérer les politiques basées sur les ressources pour vos robots et alias de robots. Vous entrez la structure JSON d'une politique et la console l'associe à la ressource. Si une politique est déjà associée à une ressource, vous pouvez utiliser la console pour afficher et modifier la politique.

Lorsque vous enregistrez une politique dans l'éditeur de stratégie, la console vérifie la syntaxe de la stratégie. Si la politique contient des erreurs, telles qu'un utilisateur inexistant ou une action non prise en charge par la ressource, elle renvoie une erreur et n'enregistre pas la politique.

Ce qui suit montre l'éditeur de stratégie basé sur les ressources pour un bot dans la console. L'éditeur de politique pour un alias de bot est similaire.

Pour ouvrir l'éditeur de politiques pour un bot

Connectez-vous à la console Amazon Lex AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/lex/

. -

Dans la liste des robots, choisissez le bot dont vous souhaitez modifier la politique.

-

Dans la section Stratégie basée sur les ressources, choisissez Modifier.

Pour ouvrir l'éditeur de politiques pour un alias de bot

Connectez-vous à la console Amazon Lex AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/lex/

. -

Dans la liste des robots, choisissez le bot qui contient l'alias que vous souhaitez modifier.

-

Dans le menu de gauche, choisissez Alias, puis choisissez l'alias à modifier.

-

Dans la section Stratégie basée sur les ressources, choisissez Modifier.

Utiliser l'API pour définir une politique basée sur les ressources

Vous pouvez utiliser les opérations d'API pour gérer les politiques basées sur les ressources pour vos robots et alias de robots. Des opérations permettent de créer, de mettre à jour et de supprimer des politiques.

- CreateResourcePolicy

-

Ajoute une nouvelle politique de ressources avec les déclarations de politique spécifiées à un bot ou à un alias de bot.

- CreateResourcePolicyStatement

-

Ajoute une nouvelle déclaration de politique de ressources à un bot ou à un alias de bot.

- DeleteResourcePolicy

-

Supprime une politique de ressources d'un bot ou d'un alias de bot.

- DeleteResourcePolicyStatement

-

Supprime une déclaration de politique de ressources d'un bot ou d'un alias de bot.

- DescribeResourcePolicy

-

Obtient une politique de ressources et la révision de la politique.

- UpdateResourcePolicy

-

Remplace la politique de ressources existante pour un bot ou un alias de bot par une nouvelle.

Autoriser un rôle IAM à mettre à jour un bot et à répertorier les alias du bot

L'exemple suivant accorde des autorisations à un rôle IAM spécifique pour appeler les opérations d'API de création de modèles Amazon Lex V2 afin de modifier un bot existant. L'utilisateur peut répertorier les alias d'un bot et le mettre à jour, mais ne peut pas supprimer le bot ou les alias du bot.

Autoriser un utilisateur à avoir une conversation avec un bot

L'exemple suivant autorise un utilisateur spécifique à appeler les opérations de l'API d'exécution Amazon Lex V2 sur un alias unique d'un bot.

L'utilisateur se voit spécifiquement refuser l'autorisation de mettre à jour ou de supprimer l'alias du bot.

Autoriser un AWS service à utiliser un bot Amazon Lex V2 spécifique

L'exemple suivant autorise Amazon Connect à appeler les AWS Lambda opérations de l'API d'exécution Amazon Lex V2.

Le bloc de condition est obligatoire pour les principaux de service et doit utiliser les clés de contexte globales AWS:SourceAccount etAWS:SourceArn.

AWS:SourceAccountIl s'agit de l'ID de compte qui appelle le bot Amazon Lex V2.

AWS:SourceArnIl s'agit de l'ARN de ressource de l'instance de service Amazon Connect ou de la fonction Lambda d'où provient l'appel à l'alias du bot Amazon Lex V2.