Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Présentation de la sécurité dans Amazon OpenSearch Serverless

La sécurité dans Amazon OpenSearch Serverless diffère fondamentalement de la sécurité dans Amazon OpenSearch Service pour les raisons suivantes :

| Fonctionnalité | OpenSearch Service | OpenSearch Sans serveur |

|---|---|---|

| Contrôle d'accès aux données | L'accès aux données est déterminé par des politiques IAM et un contrôle d'accès précis. | L'accès aux données est déterminé par des stratégies d'accès aux données. |

| Chiffrement au repos | Le chiffrement au repos est facultatif pour les domaines. | Le chiffrement au repos est requis pour les collections. |

| Configuration et administration de la sécurité | Vous devez configurer le réseau, le chiffrement et l'accès aux données individuellement pour chaque domaine. | Vous pouvez utiliser des stratégies de sécurité pour gérer les paramètres de sécurité de plusieurs collections à grande échelle. |

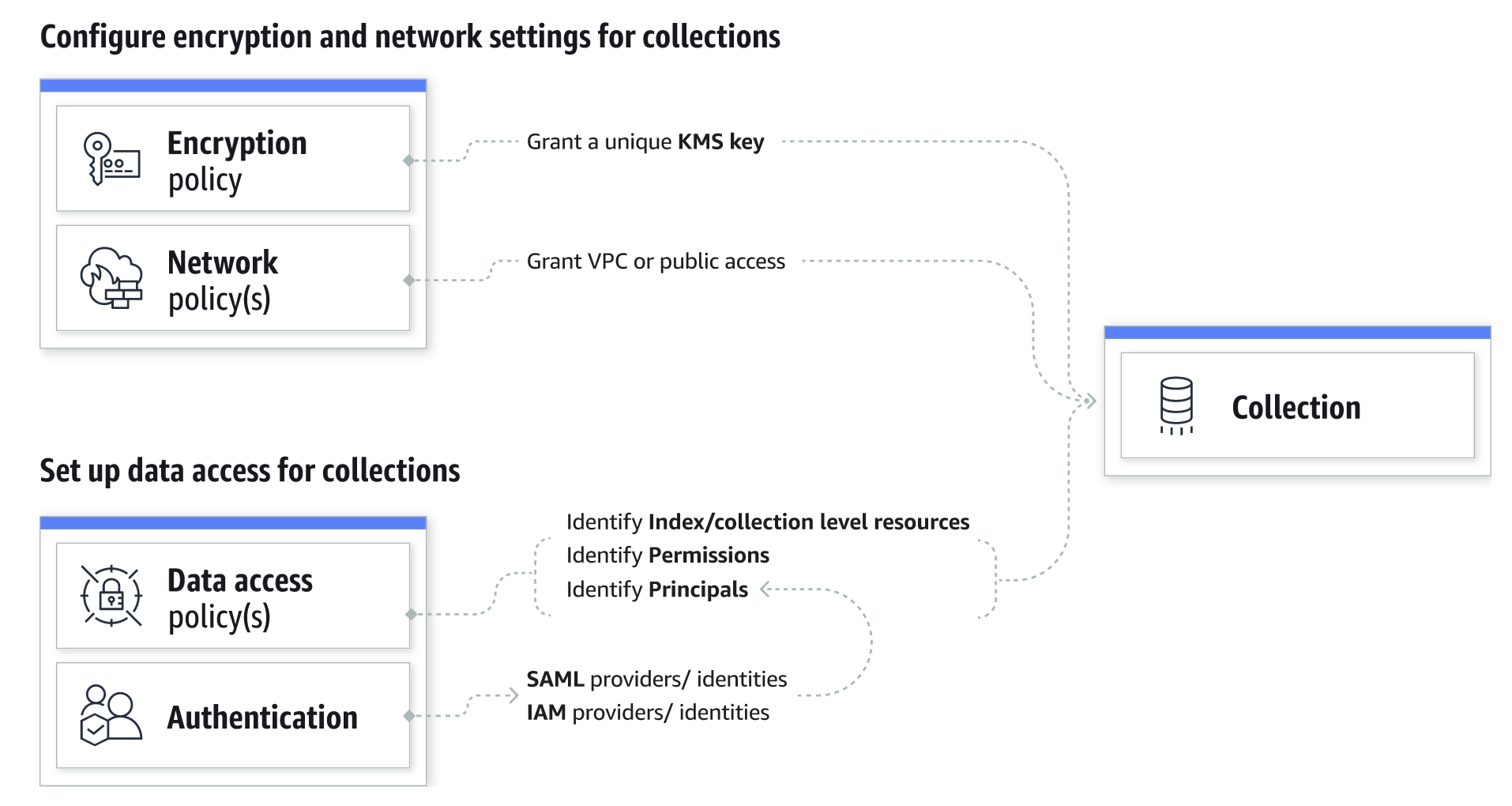

Le schéma suivant illustre les composants de sécurité qui constituent une collection fonctionnelle. Une collection doit être associée à une clé de chiffrement, des paramètres d'accès réseau et une stratégie d'accès aux données accordant l'accès à ses ressources.

Rubriques

Commencer à utiliser la sécurité dans Amazon OpenSearch Serverless

Identity and Access Management pour Amazon OpenSearch Serverless

Conformité à la norme FIPS dans Amazon Serverless OpenSearch

Contrôle d'accès aux données pour Amazon OpenSearch Serverless

Validation de la conformité pour Amazon OpenSearch Serverless

Stratégies de chiffrement

Les politiques de chiffrement définissent si vos collections sont chiffrées à l'aide d'une clé gérée par le client Clé détenue par AWS ou d'une clé gérée par le client. Les stratégies de chiffrement sont constituées de deux composants : un modèle de ressource et une clé de chiffrement. Le modèle de ressource définit la ou les collections auxquelles la stratégie s'applique. La clé de chiffrement détermine la manière dont les collections associées seront sécurisées.

Pour appliquer une stratégie à plusieurs collections, vous devez inclure un caractère générique (*) dans la règle de stratégie. Par exemple, la stratégie suivante s'appliquera à toutes les collections dont le nom commence par « logs ».

Les stratégies de chiffrement simplifient le processus de création et de gestion des collections, en particulier lorsque vous procédez par programmation. Vous pouvez créer une collection en spécifiant un nom, et une clé de chiffrement lui est automatiquement attribuée lors de sa création.

Stratégies réseau

Les politiques réseau définissent si vos collections sont accessibles en privé ou via Internet à partir de réseaux publics. Les collections privées sont accessibles via des points de terminaison OpenSearch VPC gérés sans serveur, ou par des utilisateurs spécifiques Services AWS tels qu'Amazon Bedrock utilisant un accès privé.Service AWS Tout comme les stratégies de chiffrement, les stratégies réseau peuvent s'appliquer à plusieurs collections, ce qui vous permet de gérer l'accès réseau à de nombreuses collections à grande échelle.

Les stratégies réseau sont constituées de deux composants : un type d'accès et un type de ressource. Le type d'accès peut être public ou privé. Le type de ressource détermine si l'accès que vous choisissez s'applique au point de terminaison de collecte, au point de terminaison OpenSearch des tableaux de bord ou aux deux.

Si vous envisagez de configurer l'accès VPC dans le cadre d'une politique réseau, vous devez d'abord créer un ou plusieurs points de terminaison VPC gérés OpenSearch sans serveur. Ces points de terminaison vous permettent d'accéder à OpenSearch Serverless comme s'il se trouvait dans votre VPC, sans utiliser de passerelle Internet, de périphérique NAT, de connexion VPN ou de connexion. AWS Direct Connect

L'accès privé à ne Services AWS peut s'appliquer qu'au point de OpenSearch terminaison de la collection, et non au point de terminaison OpenSearch des tableaux de bord. Services AWS ne peut pas être autorisé à accéder aux OpenSearch tableaux de bord.

Stratégies d'accès aux données

Les stratégies d'accès aux données définissent la manière dont vos utilisateurs accèdent aux données de vos collections. Les stratégies d'accès aux données vous permettent de gérer les collections à grande échelle en attribuant automatiquement des autorisations d'accès aux collections et aux index qui correspondent à un modèle spécifique. Plusieurs stratégies peuvent s'appliquer à une seule ressource.

Les stratégies d'accès aux données se composent d'un ensemble de règles, chacune comportant trois éléments : un type de ressource, des ressources octroyées et un ensemble d'autorisations. Le type de ressource peut être une collection ou un index. Les ressources accordées peuvent être collection/index des noms ou des modèles avec un caractère générique (*). La liste des autorisations indique les opérations OpenSearch d'API auxquelles la politique accorde l'accès. En outre, la stratégie contient une liste de principaux qui spécifient les rôles IAM, les utilisateurs et les identités SAML auxquels accorder l'accès.

Pour plus d'informations sur le format d'une stratégie d'accès aux données, veuillez consulter la rubrique relative à la syntaxe de la stratégie.

Avant de créer une stratégie d'accès aux données, vous devez disposer d'un ou de plusieurs rôles ou utilisateurs IAM ou d'identités SAML, à qui accorder l'accès dans la stratégie. Pour plus de détails, veuillez consulter la section suivante.

Note

Le passage de l'accès public à l'accès privé pour votre collection supprimera l'onglet Indexes de la console de collecte OpenSearch sans serveur.

Authentification IAM et SAML

Les principaux IAM et les identités SAML constituent les éléments de base d'une stratégie d'accès aux données. Dans l'instruction principal d'une stratégie d'accès, vous pouvez inclure des rôles IAM, des utilisateurs et des identités SAML. Ces principaux se voient ensuite octroyer les autorisations que vous spécifiez dans les règles de stratégie associées.

[ { "Rules":[ { "ResourceType":"index", "Resource":[ "index/marketing/orders*" ], "Permission":[ "aoss:*" ] } ], "Principal":[ "arn:aws:iam::123456789012:user/Dale", "arn:aws:iam::123456789012:role/RegulatoryCompliance", "saml/123456789012/myprovider/user/Annie" ] } ]

Vous configurez l'authentification SAML directement dans OpenSearch Serverless. Pour de plus amples informations, veuillez consulter Authentification SAML pour Amazon Serverless OpenSearch .

Sécurité de l’infrastructure

Amazon OpenSearch Serverless est protégé par la sécurité du réseau AWS mondial. Pour plus d'informations sur les services AWS

de sécurité et sur la manière dont AWS l'infrastructure est protégée, consultez la section Sécurité du AWS cloud

Vous utilisez des appels d'API AWS publiés pour accéder à Amazon OpenSearch Serverless via le réseau. Les clients doivent prendre en charge le protocole TLS (Transport Layer Security). Nous exigeons TLS 1.2 et recommandons TLS 1.3. Pour obtenir la liste des chiffrements pris en charge pour TLS 1.3, consultez la section Protocoles et chiffrements TLS dans la documentation Elastic Load Balancing.

En outre, vous devez signer les demandes à l'aide d'un identifiant de clé d'accès et d'une clé d'accès secrète associés à un principal IAM. Vous pouvez également utiliser AWS Security Token Service (AWS STS) pour générer des informations d’identification de sécurité temporaires et signer les demandes.