Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Connectivité réseau locale pour les racks Outposts

Vous avez besoin des composants suivants pour connecter votre rack Outposts à votre réseau local :

-

Connectivité physique entre le panneau de répartition Outpost et les périphériques du réseau local de votre client.

-

Protocole LACP (Link Aggregation Control Protocol) pour établir deux connexions de groupe d’agrégation de liaisons (LAG) vers les périphériques de votre réseau Outpost et vers les périphériques de votre réseau local.

-

Connectivité de réseau local virtuel (VLAN) entre l’Outpost et les périphériques du réseau local de votre client.

-

point-to-pointConnectivité de couche 3 pour chaque VLAN.

-

Protocole de passerelle frontière (BGP) pour la publication de la route entre l’Outpost et votre liaison de service sur site.

-

BGP pour la publication de la route entre l’Outpost et votre périphérique réseau local sur site pour la connectivité à la passerelle locale.

Table des matières

Connectivité physique

Un rack Outposts possède deux périphériques réseau physiques qui se connectent à votre réseau local.

Un Outpost nécessite au moins deux liaisons physiques entre ces périphériques réseau Outpost et les périphériques de votre réseau local. Un Outpost prend en charge les vitesses et quantités de liaison montante suivantes pour chaque périphérique réseau Outpost.

| Vitesse de la liaison montante | Nombre de liaisons montantes |

|---|---|

|

1 Gbit/s |

1, 2, 4, 6 ou 8 |

|

10 Gbit/s |

1, 2, 4, 8, 12 ou 16 |

|

40 Gbit/s ou 100 Gbit/s |

1, 2 ou 4 |

La vitesse et la quantité de liaison montante sont symétriques sur chaque périphérique réseau Outpost. Si vous utilisez 100 Gbit/s comme vitesse de liaison montante, vous devez configurer la liaison avec la correction d'erreur directe ( CL91FEC).

Les racks Outposts peuvent prendre en charge la fibre monomode (SMF) avec le connecteur Lucent (LC), la fibre multimode (MMF) ou la fibre MMF avec LC. OM4 AWS fournit les optiques compatibles avec la fibre que vous fournissez en position de rack.

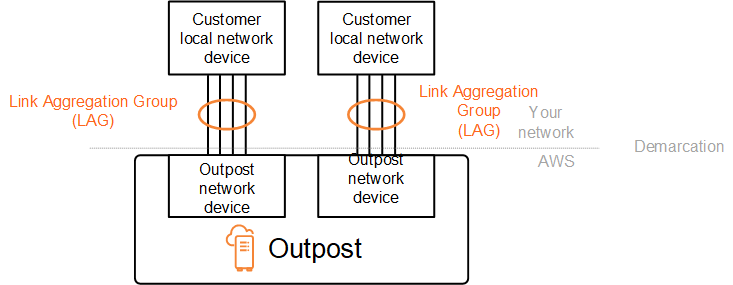

Dans le diagramme suivant, la démarcation physique est le panneau de répartition en fibres de chaque Outpost. Vous fournissez les câbles en fibres nécessaires pour connecter l’Outpost au panneau de répartition.

Agrégation de liaisons

AWS Outposts utilise le protocole LACP (Link Aggrégation Control Protocol) pour établir des connexions de groupe d'agrégation de liens (LAG) entre les appareils de votre réseau Outpost et ceux de votre réseau local. Les liaisons à partir de chaque périphérique réseau Outpost sont agrégées dans un LAG Ethernet pour représenter une connexion réseau unique. Ils LAGs utilisent le LACP avec des minuteries rapides standard. Vous ne pouvez pas configurer LAGs pour utiliser des minuteries lentes.

Pour activer une installation Outpost sur votre site, vous devez configurer les connexions LAG de votre côté sur vos périphériques réseau.

D’un point de vue logique, ignorez les panneaux de répartition Outpost comme point de démarcation et utilisez les périphériques réseau Outpost.

Pour les déploiements comportant plusieurs racks, un Outpost doit en avoir quatre LAGs entre la couche d'agrégation des appareils réseau Outpost et vos appareils réseau locaux.

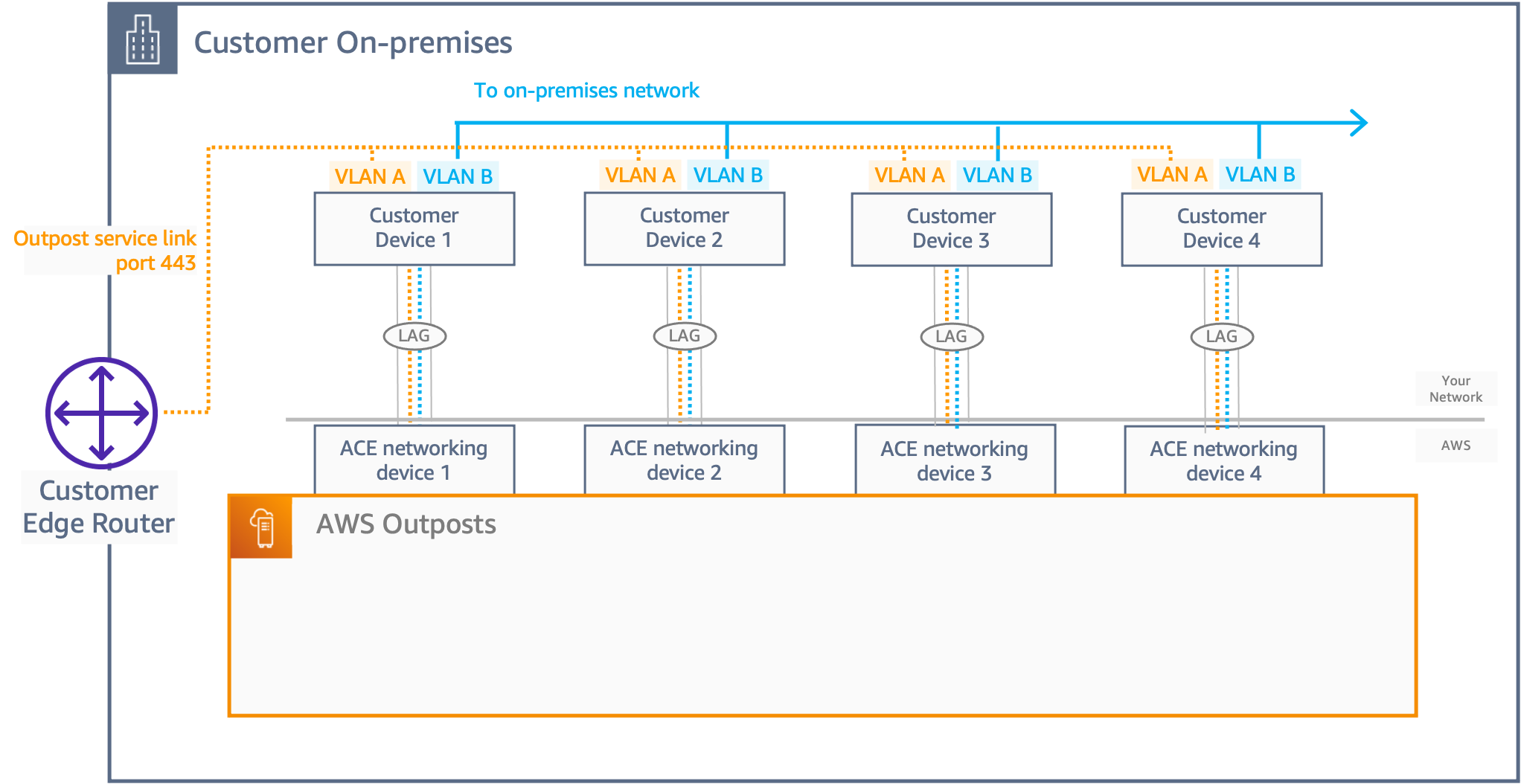

Le diagramme suivant présente quatre connexions physiques entre chaque périphérique réseau Outpost et son périphérique réseau local connecté. Nous utilisons Ethernet LAGs pour agréger les liens physiques reliant les appareils du réseau Outpost et les appareils du réseau local du client.

Virtuel LANs

Chaque LAG entre un périphérique réseau Outpost et un périphérique réseau local doit être configuré en tant que jonction Ethernet IEEE 802.1q. Cela permet d'utiliser plusieurs VLANs pour séparer le réseau entre les chemins de données.

Chaque avant-poste dispose des équipements suivants VLANs pour communiquer avec les appareils de votre réseau local :

-

VLAN de liaison de service : permet la communication entre votre Outpost et les périphériques de votre réseau local afin d’établir un chemin de liaison de service pour la connectivité de la liaison de service. Pour plus d’informations, consultez ConnectivitéAWS Outposts aux régions AWS.

-

VLAN de passerelle locale : permet la communication entre votre Outpost et les périphériques de votre réseau local afin d’établir un chemin de passerelle locale pour connecter vos sous-réseaux Outpost et votre réseau local. La passerelle locale Outpost utilise ce VLAN pour fournir à vos instances la connectivité à votre réseau sur site, ce qui peut inclure un accès Internet via votre réseau. Pour plus d’informations, consultez Passerelle locale.

Vous pouvez configurer le VLAN de liaison de service et le VLAN de passerelle locale uniquement entre l’Outpost et les périphériques du réseau local de votre client.

Un Outpost est conçu pour séparer les chemins de données de la liaison de service et de la passerelle locale en deux réseaux isolés. Cela vous permet de choisir lequel de vos réseaux peut communiquer avec les services exécutés sur l’Outpost. Il vous permet également de faire de la liaison de service un réseau isolé du réseau de passerelle locale en utilisant plusieurs tables de routage sur le périphérique réseau local de votre client, communément appelées instances de routage et de transfert virtuels (VRF). La ligne de démarcation existe au port des périphériques du réseau Outpost. AWS gère toutes les infrastructures situées du AWS côté de la connexion, et vous gérez toutes les infrastructures situées de votre côté de la ligne.

Pour intégrer votre Outpost à votre réseau local pendant l'installation et le fonctionnement en cours, vous devez répartir le matériel VLANs utilisé entre les appareils du réseau Outpost et les appareils du réseau local du client. Vous devez fournir ces informations AWS avant l'installation. Pour de plus amples informations, veuillez consulter Liste de contrôle de préparation du réseau.

Connectivité de la couche réseau

Pour établir la connectivité de la couche réseau, chaque périphérique réseau Outpost est configuré avec des interfaces virtuelles (VIFs) qui incluent l'adresse IP de chaque VLAN. Grâce à ceux-ci VIFs, les appareils AWS Outposts réseau peuvent configurer une connectivité IP et des sessions BGP avec votre équipement réseau local.

Nous vous recommandons la procédure suivante :

-

Utilisez un sous-réseau dédié, avec un CIDR /30 ou /31, pour représenter cette connectivité logique. point-to-point

-

Ne faites pas le pont VLANs entre les périphériques de votre réseau local.

Pour la connectivité de la couche réseau, vous devez définir deux chemins :

-

Chemin de liaison de service : pour définir ce chemin, spécifiez un sous-réseau VLAN avec une plage de /30 ou /31 et une adresse IP pour chaque VLAN de liaison de service sur le périphérique réseau AWS Outposts . Les interfaces virtuelles de liaison de service (VIFs) sont utilisées pour ce chemin afin d'établir une connectivité IP et des sessions BGP entre votre avant-poste et vos périphériques réseau locaux pour la connectivité par liaison de service. Pour plus d’informations, consultez ConnectivitéAWS Outposts aux régions AWS.

-

Chemin de passerelle locale : pour définir ce chemin, spécifiez un sous-réseau VLAN avec une plage de /30 ou /31 et une adresse IP pour le VLAN de passerelle locale sur le périphérique réseau AWS Outposts . VIFs Des passerelles locales sont utilisées sur ce chemin pour établir une connectivité IP et des sessions BGP entre votre Outpost et les appareils de votre réseau local pour la connectivité de vos ressources locales.

Le diagramme suivant présente les connexions entre chaque périphérique réseau Outpost et le périphérique réseau local du client pour le chemin de liaison de service et le chemin de passerelle locale. Il y en a quatre VLANs pour cet exemple :

-

Le VLAN A est destiné au chemin de liaison de service qui connecte le périphérique réseau Outpost 1 au périphérique réseau local 1 du client.

-

Le VLAN B est destiné au chemin de passerelle locale qui connecte le périphérique réseau Outpost 1 au périphérique réseau local 1 du client.

-

Le VLAN C est destiné au chemin de liaison de service qui connecte le périphérique réseau Outpost 2 au périphérique réseau local 2 du client.

-

Le VLAN D est destiné au chemin de passerelle locale qui connecte le périphérique réseau Outpost 2 au périphérique réseau local 2 du client.

Le tableau suivant présente des exemples de valeurs pour les sous-réseaux qui connectent le périphérique réseau Outpost 1 au périphérique réseau local 1 du client.

| VLAN | Sous-réseau | Adresse IP du périphérique client 1 | AWS OND 1 IP |

|---|---|---|---|

| A |

10,0.0.0/30 |

10,0.0.2 | 10,0.0.1 |

| B | 172,16,0,0/30 |

172,16,0.2 |

172,16,0.1 |

Le tableau suivant présente des exemples de valeurs pour les sous-réseaux qui connectent le périphérique réseau Outpost 2 au périphérique réseau local 2 du client.

| VLAN | Sous-réseau | Adresse IP du périphérique client 2 | AWS OND 2 IP |

|---|---|---|---|

| C |

10,0.0.4/30 |

10.0.0.6 | 10.0.0.5 |

| D | 172,16,0,4/30 |

172,16,0.6 |

172.16.0.5 |

Connectivité au rack ACE

Note

Ignorez cette section si vous n'avez pas besoin d'un rack ACE.

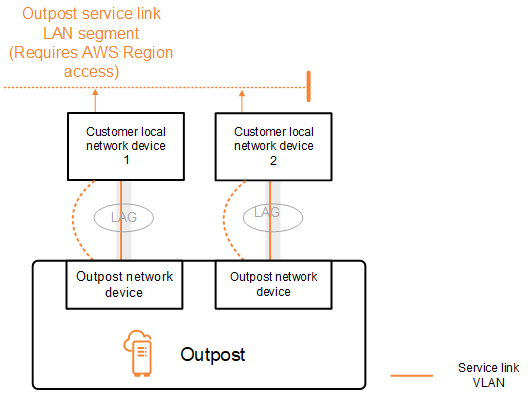

Un rack Aggregation, Core, Edge (ACE) fait office de point d'agrégation réseau pour les déploiements d'Outpost sur plusieurs racks. Vous devez utiliser un rack ACE si vous disposez de quatre racks de calcul ou plus. Si vous avez moins de quatre racks de calcul mais que vous prévoyez de passer à quatre racks ou plus à l'avenir, nous vous recommandons d'installer un rack ACE au plus tôt.

Avec un rack ACE, les périphériques réseau des Outposts ne sont plus directement connectés à vos périphériques réseau locaux. Ils sont plutôt connectés au rack ACE, qui fournit la connectivité aux racks Outposts. Dans cette topologie, AWS est propriétaire de l'allocation et de la configuration de l'interface VLAN entre les périphériques réseau Outposts et les périphériques réseau ACE.

Un rack ACE comprend quatre périphériques réseau qui peuvent être connectés à deux appareils client en amont dans un réseau client sur site ou à quatre appareils client en amont pour une résilience maximale.

Les images suivantes montrent les deux topologies de réseau.

L'image suivante montre les quatre périphériques réseau ACE du rack ACE connectés à deux appareils clients en amont :

L'image suivante montre les quatre périphériques réseau ACE du rack ACE connectés à quatre appareils clients en amont :

Connectivité BGP de la liaison de service

L’Outpost établit une session d’appairage BGP externe entre chaque périphérique réseau Outpost et le périphérique réseau local du client pour la connectivité de liaison de service via le VLAN de liaison de service. La session d'appairage BGP est établie entre les adresses IP /30 ou /31 fournies pour le VLAN. point-to-point Chaque session de peering BGP utilise un numéro de système autonome (ASN) privé sur le périphérique réseau Outpost et un ASN que vous choisissez pour les appareils réseau locaux de votre client. Dans le cadre du processus d'installation, AWS configure les attributs que vous avez fournis.

Imaginons le scénario dans lequel vous avez un Outpost avec deux périphériques réseau Outpost connectés par un VLAN de liaison de service à deux périphériques réseau local du client. Vous configurez l’infrastructure suivante et les attributs ASN BGP du périphérique réseau local du client pour chaque liaison de service :

-

L’ASN BGP de la liaison de service. 2 octets (16 bits) ou 4 octets (32 bits). Les valeurs valides sont 64512 à 65535 ou 4200000000 à 4294967294.

-

Le CIDR d’infrastructure. Il doit s’agir d’un CIDR /26 par rack.

-

L’adresse IP de l’appairage BGP de la liaison de service du périphérique réseau local 1 du client.

-

L’ASN de l’appairage BGP de la liaison de service du périphérique réseau local 1 du client. Les valeurs valides sont 1 à 4294967294.

-

L’adresse IP de l’appairage BGP de la liaison de service du périphérique réseau local 2 du client.

-

L’ASN de l’appairage BGP de la liaison de service du périphérique réseau local 2 du client. Les valeurs valides sont 1 à 4294967294. Pour de plus amples informations, veuillez consulter RFC4893

.

L’Outpost établit une session d’appairage BGP externe via le VLAN de liaison de service en utilisant le processus suivant :

-

Chaque périphérique réseau Outpost utilise l’ASN pour établir une session d’appairage BGP avec son périphérique réseau local connecté.

-

Les périphériques réseau Outpost publient la plage CIDR /26 sous la forme de deux plages CIDR /27 pour prendre en charge les pannes de liaison et de périphérique. Chaque OND annonce son propre préfixe /27 avec une longueur AS-Path de 1, plus les préfixes /27 de tous les autres ONDs avec une longueur AS-Path de 4 en tant que sauvegarde.

-

Le sous-réseau est utilisé pour la connectivité entre l'avant-poste et la AWS région.

Nous vous recommandons de configurer l’équipement réseau du client de sorte qu’il reçoive les annonces BGP d’Outposts sans modification des attributs BGP. Le réseau du client doit privilégier les routes en partance d’Outposts d’une longueur AS-Path de 1 plutôt que les routes d’une longueur AS-Path de 4.

Le réseau client doit annoncer des préfixes BGP identiques avec les mêmes attributs à tous. ONDs Par défaut, le réseau Outpost équilibre la charge du trafic sortant entre toutes les liaisons ascendantes. Si une maintenance est nécessaire, les politiques de routage sont utilisées côté Outpost pour détourner le trafic d’un appareil OND. Ce transfert de trafic nécessite des préfixes BGP identiques de la part du client pour tous. ONDs Si une maintenance est nécessaire sur le réseau du client, nous vous recommandons d’utiliser l’ajout en préfixe de AS-Path pour détourner temporairement le trafic de certaines liaisons ascendantes.

Publication de sous-réseau d’infrastructure de liaison de service et plage d’adresses IP

Vous fournissez une plage CIDR /26 lors du processus de pré-installation du sous-réseau d’infrastructure de liaison de service. L’infrastructure de l’Outpost utilise cette plage pour établir une connectivité avec la région par le biais de la liaison de service. Le sous-réseau de liaison de service est la source Outpost, qui initie la connectivité.

Les périphériques réseau Outpost publient la plage CIDR /26 sous la forme de deux blocs CIDR /27 pour prendre en charge les pannes de liaison et de périphérique.

Vous devez indiquer un ASN BGP de liaison de service et un CIDR de sous-réseau d’infrastructure (/26) pour l’Outpost. Pour chaque périphérique réseau Outpost, indiquez l’adresse IP d’appairage BGP sur le VLAN du périphérique réseau local et l’ASN BGP du périphérique réseau local.

Si le déploiement est effectué sur plusieurs racks, vous devez disposer d’un sous-réseau /26 par rack.

Connectivité BGP de passerelle locale

L'Outpost utilise un numéro de système autonome (ASN) privé que vous attribuez afin d'établir les sessions BGP externes. Chaque périphérique réseau Outpost possède un seul appairage BGP externe vers un périphérique réseau local à l’aide de son VLAN de passerelle locale.

L’Outpost établit une session d’appairage BGP externe via le VLAN de passerelle locale entre chaque périphérique réseau Outpost et le périphérique réseau local connecté de son client. La session d'appairage est établie entre le /30 ou le /31 IPs que vous avez indiqué lors de la configuration de la connectivité réseau et utilise la point-to-point connectivité entre les périphériques réseau Outpost et les périphériques réseau locaux du client. Pour de plus amples informations, veuillez consulter Connectivité de la couche réseau.

Chaque session BGP utilise l'ASN privé du côté du périphérique réseau Outpost et un ASN que vous choisissez du côté du périphérique réseau local du client. AWS configure les attributs dans le cadre du processus de pré-installation.

Imaginons le scénario dans lequel vous avez un Outpost avec deux périphériques réseau Outpost connectés par un VLAN de liaison de service à deux périphériques réseau local du client. Vous configurez la passerelle locale suivante et les attributs ASN BGP du périphérique réseau local du client pour chaque liaison de service :

-

Le client fournit l'ASN BGP de la passerelle locale. 2 octets (16 bits) ou 4 octets (32 bits). Les valeurs valides sont 64512 à 65535 ou 4200000000 à 4294967294.

-

(Facultatif) Vous indiquez le CIDR client qui est publié (public ou privé, /26 minimum).

-

Vous indiquez l’adresse IP d’appairage BGP de la passerelle locale du périphérique réseau local 1 du client.

-

Vous indiquez l’ASN d’appairage BGP de la passerelle locale du périphérique réseau local 1 du client. Les valeurs valides sont 1 à 4294967294. Pour de plus amples informations, veuillez consulter RFC4893

. -

Vous indiquez l’adresse IP d’appairage BGP de la passerelle locale du périphérique réseau local 2 du client.

-

Vous indiquez l’ASN d’appairage BGP de la passerelle locale du périphérique réseau local 2 du client. Les valeurs valides sont 1 à 4294967294. Pour de plus amples informations, veuillez consulter RFC4893

.

Nous vous recommandons de configurer l'équipement réseau du client pour recevoir les publicités BGP des Outposts sans modifier les attributs BGP, et d'activer l'équilibrage BGP pour obtenir des multipath/load flux de trafic entrant optimaux. Le préfixe AS-Path est utilisé pour les préfixes de passerelle locale afin de détourner le trafic ONDs si une maintenance est requise. Le réseau du client doit privilégier les routes en partance d’Outposts d’une longueur AS-Path de 1 plutôt que les routes d’une longueur AS-Path de 4.

Le réseau client doit annoncer des préfixes BGP identiques avec les mêmes attributs à tous. ONDs Par défaut, le réseau Outpost équilibre la charge du trafic sortant entre toutes les liaisons ascendantes. Si une maintenance est nécessaire, les politiques de routage sont utilisées côté Outpost pour détourner le trafic d’un appareil OND. Ce transfert de trafic nécessite des préfixes BGP identiques de la part du client pour tous. ONDs Si une maintenance est nécessaire sur le réseau du client, nous vous recommandons d’utiliser l’ajout en préfixe de AS-Path pour détourner temporairement le trafic de certaines liaisons ascendantes.

Publication de sous-réseau IP client de passerelle locale

Par défaut, la passerelle locale utilise les adresses IP privées des instances de votre VPC (voir Routage VPC direct) pour faciliter la communication avec votre réseau sur site. Vous pouvez toutefois indiquer un groupe d’adresses IP clients (CoIP).

Vous pouvez créer des adresses IP élastiques à partir de ce pool, puis les attribuer aux ressources de votre Outpost, telles que EC2 les instances.

La passerelle locale traduit l’adresse IP Elastic en adresse du groupe client. La passerelle locale publie l’adresse traduite dans votre réseau sur site et dans tout autre réseau communiquant avec l’Outpost. Les adresses sont publiées sur les deux sessions BGP de passerelle locale vers les périphériques réseau local.

Astuce

Si vous n’utilisez pas CoIP, BGP publie les adresses IP privées de tous les sous-réseaux de votre Outpost qui ont une route ciblant la passerelle locale dans la table de routage.

Imaginons le scénario dans lequel vous avez un Outpost avec deux périphériques réseau Outpost connectés par un VLAN de liaison de service à deux périphériques réseau local du client. Les paramètres suivants sont configurés :

-

Un VPC avec un bloc CIDR 10.0.0.0/16.

-

Un sous-réseau dans le VPC avec un bloc CIDR 10.0.3.0/24.

-

Une EC2 instance du sous-réseau avec une adresse IP privée 10.0.3.112.

-

Un groupe d’adresses IP clients (10.1.0.0/26).

-

Une association d’adresses IP Elastic qui associe 10.0.3.112 à 10.1.0.2.

-

Une passerelle locale qui utilise BGP pour publier 10.1.0.0/26 sur le réseau sur site via les périphériques locaux.

-

La communication entre votre Outpost et le réseau sur site utilisera le CoIP Elastic IPs pour adresser les instances de l'Outpost, la plage d'adresses CIDR VPC n'est pas utilisée.