Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWS ParallelCluster Intégration de l'interface utilisateur à Identity Center

L'objectif de ce didacticiel est de montrer comment intégrer l' AWS ParallelCluster interface utilisateur à IAM Identity Center pour créer une solution d'authentification unique qui unifie les utilisateurs dans Active Directory et qui peut être partagée avec des clusters. AWS ParallelCluster

Lors de l'utilisation AWS ParallelCluster, vous ne payez que pour les AWS ressources créées lorsque vous créez ou mettez à jour AWS ParallelCluster des images et des clusters. Pour de plus amples informations, veuillez consulter AWS services utilisés par AWS ParallelCluster.

Prérequis :

-

Une AWS ParallelCluster interface utilisateur existante qui peut être installée en suivant les instructions ici.

-

Un Active Directory géré existant, de préférence un annuaire que vous utiliserez également pour l'intégration AWS ParallelCluster.

Activer IAM Identity Center

Si vous avez déjà un centre d'identité connecté à votre AWS Managed Microsoft AD (Active Directory), il peut être utilisé et vous pouvez passer à la section Ajouter votre application à IAM Identity Center.

Si aucun centre d'identité n'est déjà connecté à un AWS Managed Microsoft AD, suivez les étapes ci-dessous pour le configurer.

Activation du centre d'identité

-

Dans la console, accédez à IAM Identity Center. (Assurez-vous que vous vous trouvez dans la région où vous avez votre AWS Managed Microsoft AD.)

-

Cliquez sur le bouton Activer. Cela peut vous demander si vous souhaitez activer les organisations. C'est une obligation pour que vous puissiez choisir de l'activer. Remarque : Ceci enverra un e-mail de confirmation à l'administrateur de votre compte, dans lequel vous devrez suivre le lien pour confirmer.

Connexion d'Identity Center à Managed AD

-

Sur la page suivante, après avoir activé le centre d'identité, vous devriez voir les étapes de configuration recommandées. À l'étape 1, sélectionnez Choisissez votre source d'identité.

-

Dans la section Source d'identité, cliquez sur le menu déroulant Actions (en haut à droite), puis sélectionnez Modifier la source d'identité.

-

Sélectionnez Active Directory.

-

Sous Répertoires existants, choisissez votre répertoire.

-

Cliquez sur Next (Suivant).

-

Passez en revue vos modifications, faites défiler l'écran vers le bas, tapez ACCEPT dans la zone de texte pour confirmer, puis cliquez sur Modifier la source d'identité.

-

Attendez que les modifications soient terminées, puis vous devriez voir une bannière verte en haut.

Synchronisation des utilisateurs et des groupes avec Identity Center

-

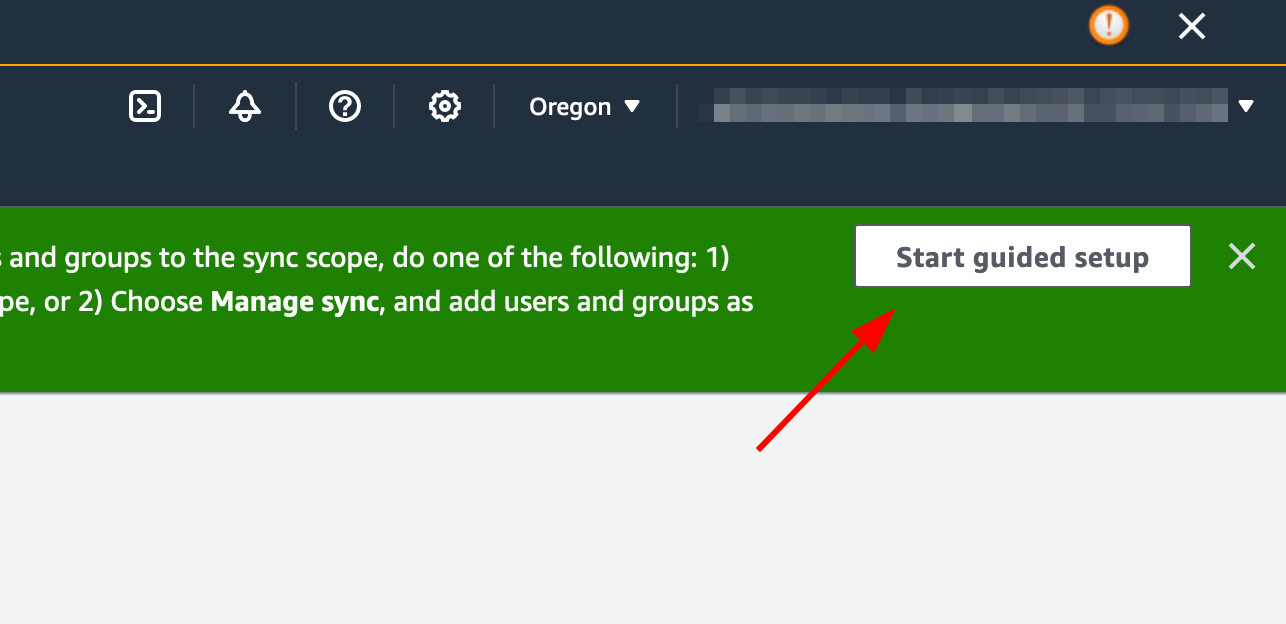

Dans le bandeau vert, cliquez sur Démarrer la configuration guidée (bouton en haut à droite)

-

Dans la section Configurer les mappages d'attributs, cliquez sur Suivant

-

Dans la section Configurer l'étendue de synchronisation, saisissez le nom des utilisateurs que vous souhaitez synchroniser avec le centre d'identité, puis cliquez sur Ajouter

-

Une fois que vous avez terminé d'ajouter des utilisateurs et des groupes, cliquez sur Suivant

-

Vérifiez vos modifications, puis cliquez sur Enregistrer la configuration

-

Si l'écran suivant affiche un avertissement indiquant que les utilisateurs ne sont pas synchronisés, sélectionnez le bouton Reprendre la synchronisation en haut à droite.

-

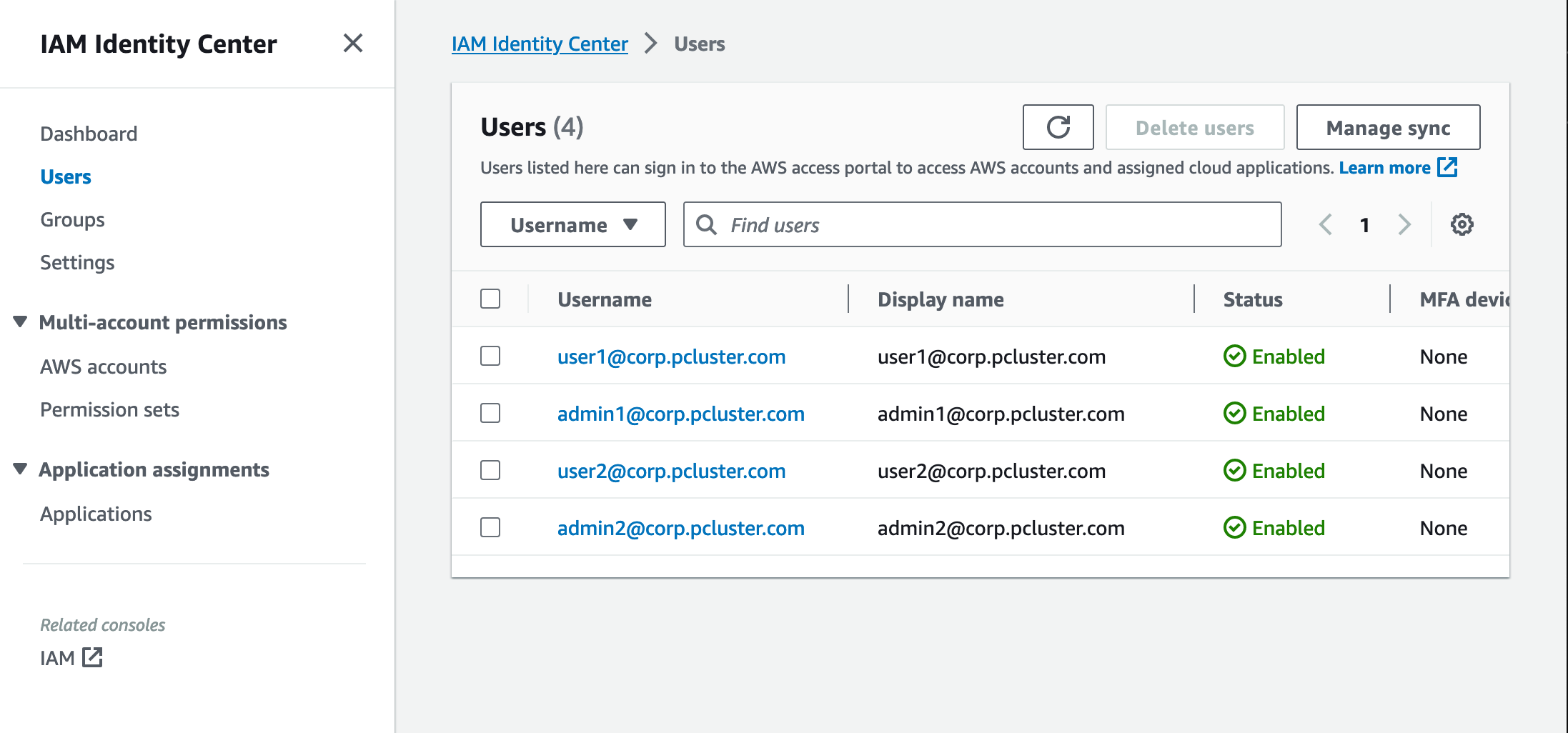

Ensuite, pour activer les utilisateurs, dans l'onglet Utilisateurs sur la gauche, sélectionnez un utilisateur, puis cliquez sur Activer l'accès utilisateur > Activer l'accès utilisateur

Remarque : vous devrez peut-être sélectionner Reprendre la synchronisation si une bannière d'avertissement apparaît en haut, puis attendre que les utilisateurs se synchronisent (essayez le bouton d'actualisation pour voir s'ils sont déjà synchronisés).

Ajouter votre application à IAM Identity Center

Une fois que vous avez synchronisé vos utilisateurs avec IAM Identity Center, vous devez ajouter une nouvelle application. Cela permet de configurer les applications compatibles SSO qui seront disponibles sur votre portail IAM Identity Center. Dans ce cas, nous ajouterons l' AWS ParallelCluster interface utilisateur en tant qu'application tandis que IAM Identity Center sera le fournisseur d'identité.

L'étape suivante consiste à ajouter l' AWS ParallelCluster interface utilisateur en tant qu'application dans IAM Identity Center. AWS ParallelCluster L'interface utilisateur est un portail Web qui aide l'utilisateur à gérer ses clusters. Pour plus d'informations, voir AWS ParallelCluster UI.

Configuration de l'application dans Identity Center

-

Sous IAM Identity Center > Applications (dans la barre de menu de gauche, cliquez sur Applications)

-

Cliquez sur Ajouter une application

-

Sélectionnez Ajouter une application SAML 2.0 personnalisée

-

Cliquez sur Suivant

-

Sélectionnez le nom d'affichage et la description que vous souhaitez utiliser (par exemple, PCUI et AWS ParallelCluster interface utilisateur)

-

Sous métadonnées IAM Identity Center, copiez le lien vers le fichier de métadonnées SAML d'IAM Identity Center et enregistrez-le pour plus tard. Il sera utilisé lors de la configuration de l'authentification unique sur l'application Web

-

Sous Propriétés de l'application, dans l'URL de démarrage de l'application, saisissez votre adresse PCUI. Vous pouvez le trouver en accédant à la CloudFormation console, en sélectionnant la pile correspondant à PCUI (par exemple parallelcluster-ui) et en accédant à l'onglet Outputs pour trouver ParallelCluster UIUrl

par ex. https://m2iwazsi1j.execute-api.us-east-1.amazonaws.com

-

Sous Métadonnées de l'application, choisissez Tapez manuellement vos valeurs de métadonnées. Fournissez ensuite les valeurs suivantes.

-

Important : assurez-vous de remplacer les valeurs du préfixe de domaine, de la région et de l'identifiant du pool d'utilisateurs par des informations spécifiques à votre environnement.

-

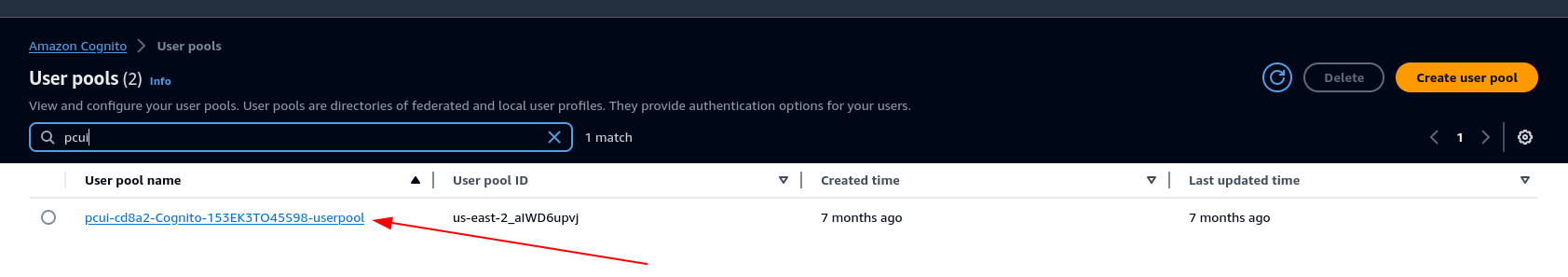

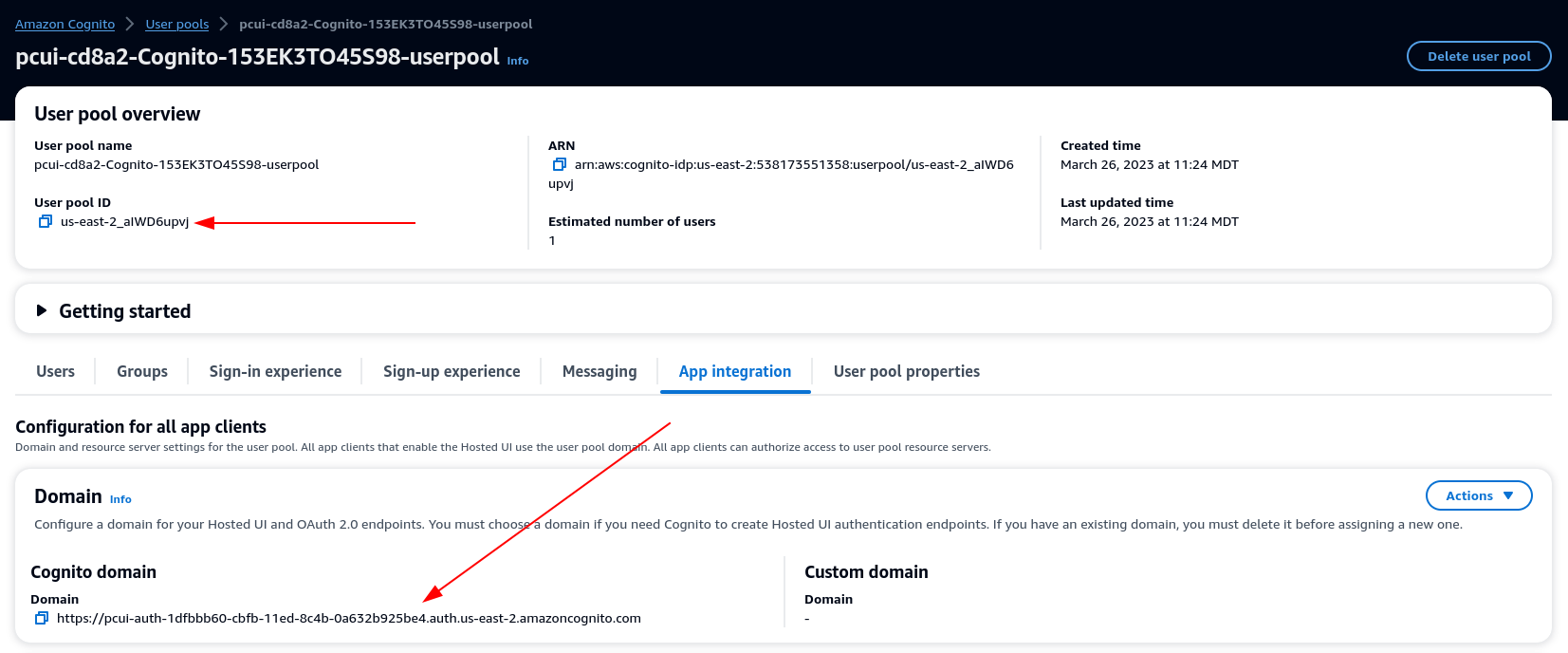

Le préfixe de domaine, la région et l'identifiant du pool d'utilisateurs peuvent être obtenus en ouvrant la console Amazon Cognito > Groupes d'utilisateurs

-

Sélectionnez le groupe d'utilisateurs qui correspond à PCUI (qui aura un nom de groupe d'utilisateurs tel que PCUI-CD8A2-Cognito-153 S98-UserPool) EK3 TO45

-

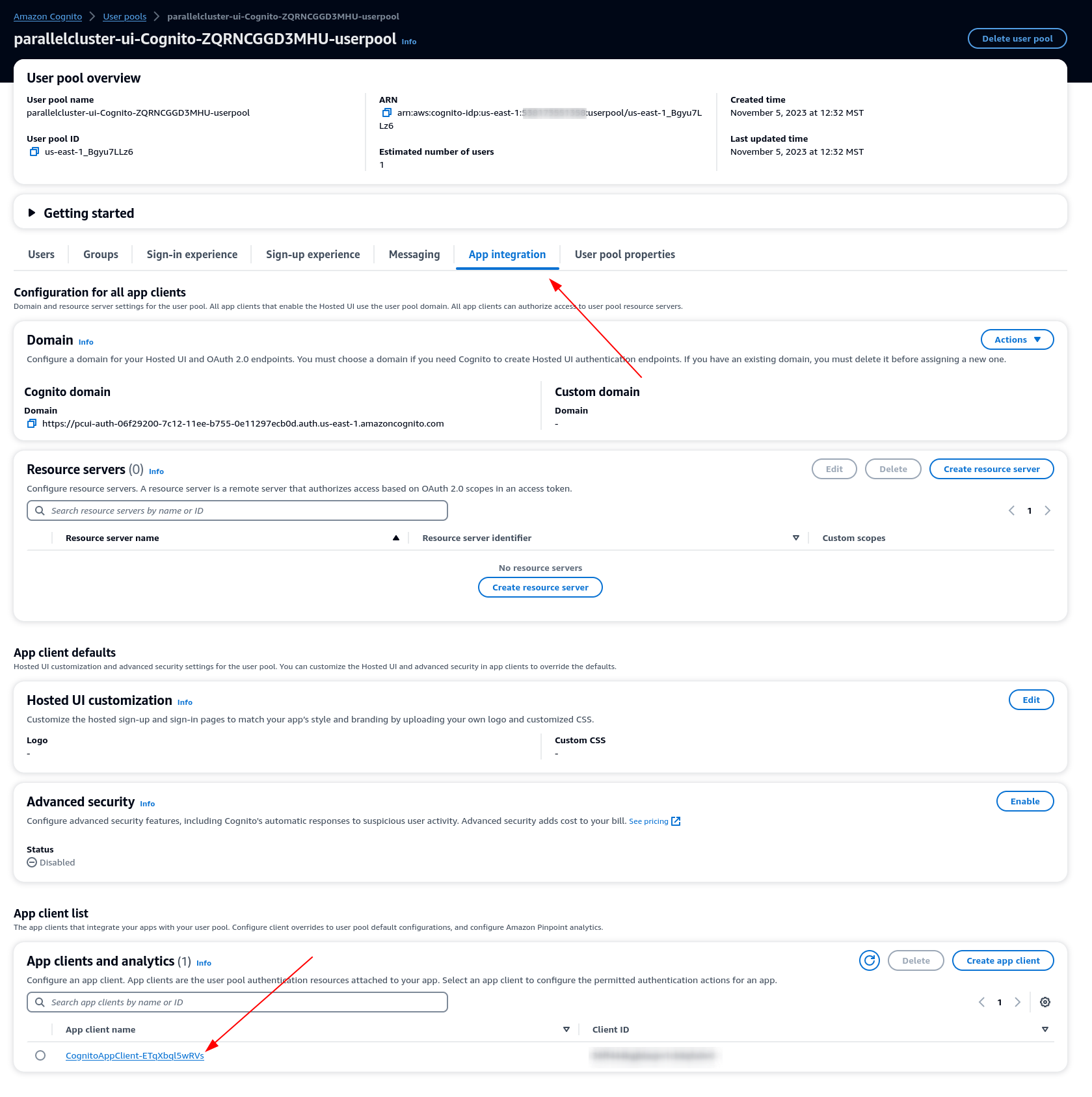

Accédez à l'intégration des applications

-

-

URL du service ACS (Application Assertion Consumer Service) : https ://<domain-prefix>.auth. <region>.amazoncognito. com/saml2/idpresponse

Audience SAML de l'application : urn:amazon:cognito:sp : <userpool-id>

-

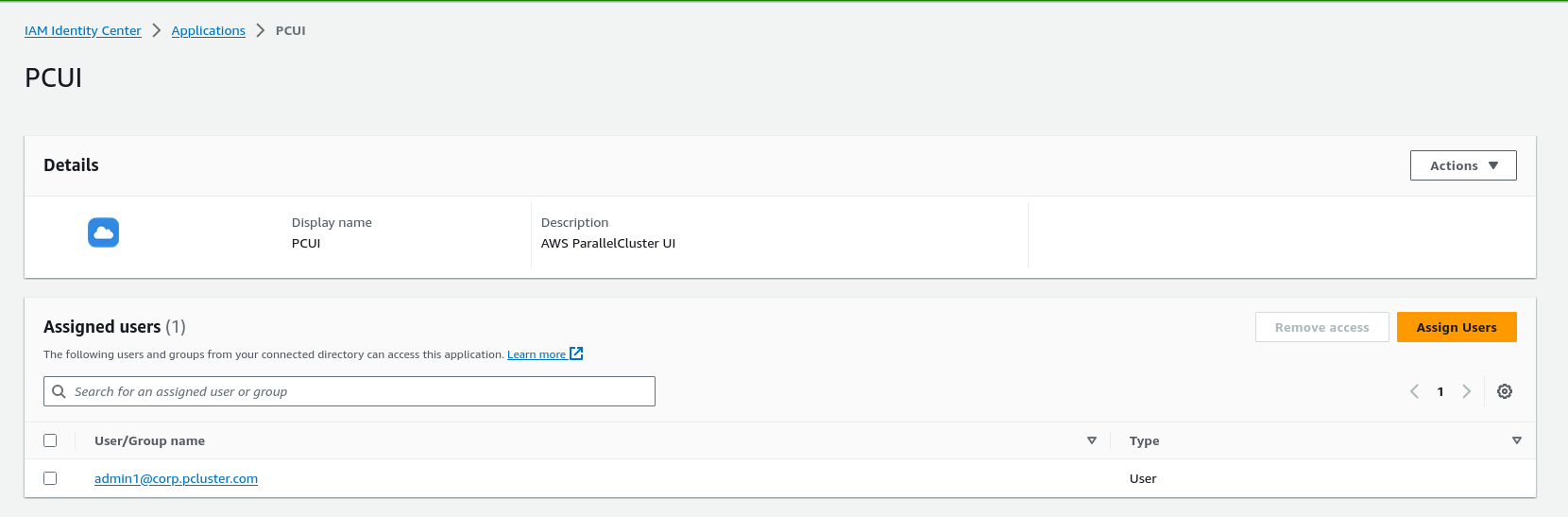

Sélectionnez Envoyer. Accédez ensuite à la page Détails de l'application que vous avez ajoutée.

-

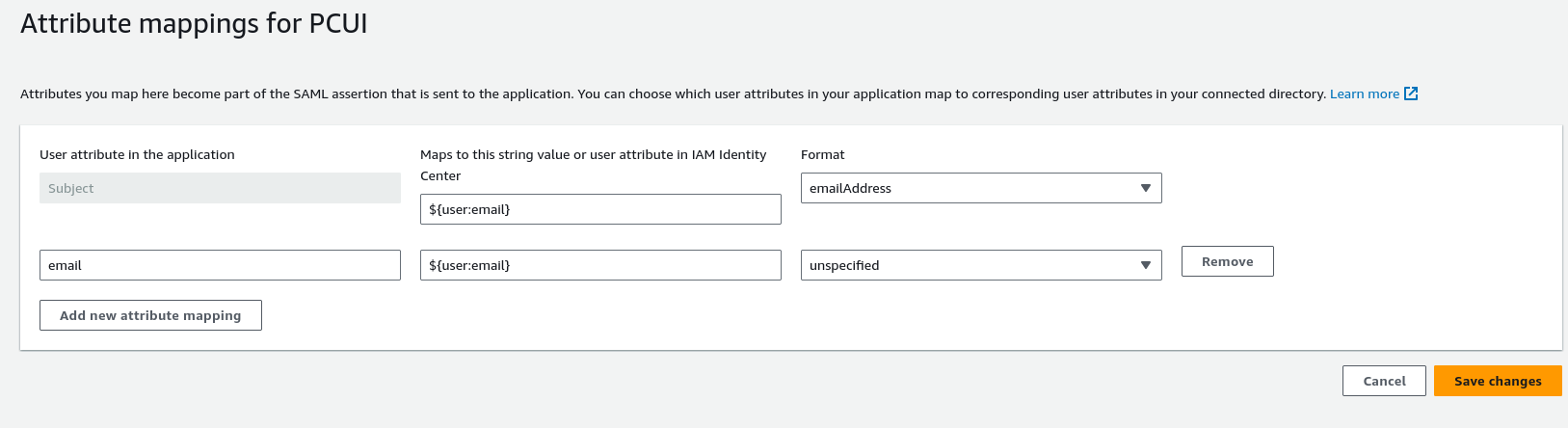

Sélectionnez la liste déroulante Actions et choisissez Modifier les mappages d'attributs. Fournissez ensuite les attributs suivants.

-

Attribut utilisateur dans l'application : sujet (Remarque : le sujet est prérempli.) → Correspond à cette valeur de chaîne ou à cet attribut utilisateur dans IAM Identity Center : $ {user:email}, Format : EmailAddress

-

Attribut utilisateur dans l'application : email → Correspond à cette valeur de chaîne ou à cet attribut utilisateur dans IAM Identity Center : $ {user:email}, Format : non spécifié

-

-

Enregistrez vos modifications.

-

Cliquez sur le bouton Attribuer des utilisateurs, puis assignez votre utilisateur à l'application. Il s'agit des utilisateurs de votre Active Directory qui auront accès à l'interface PCUI.

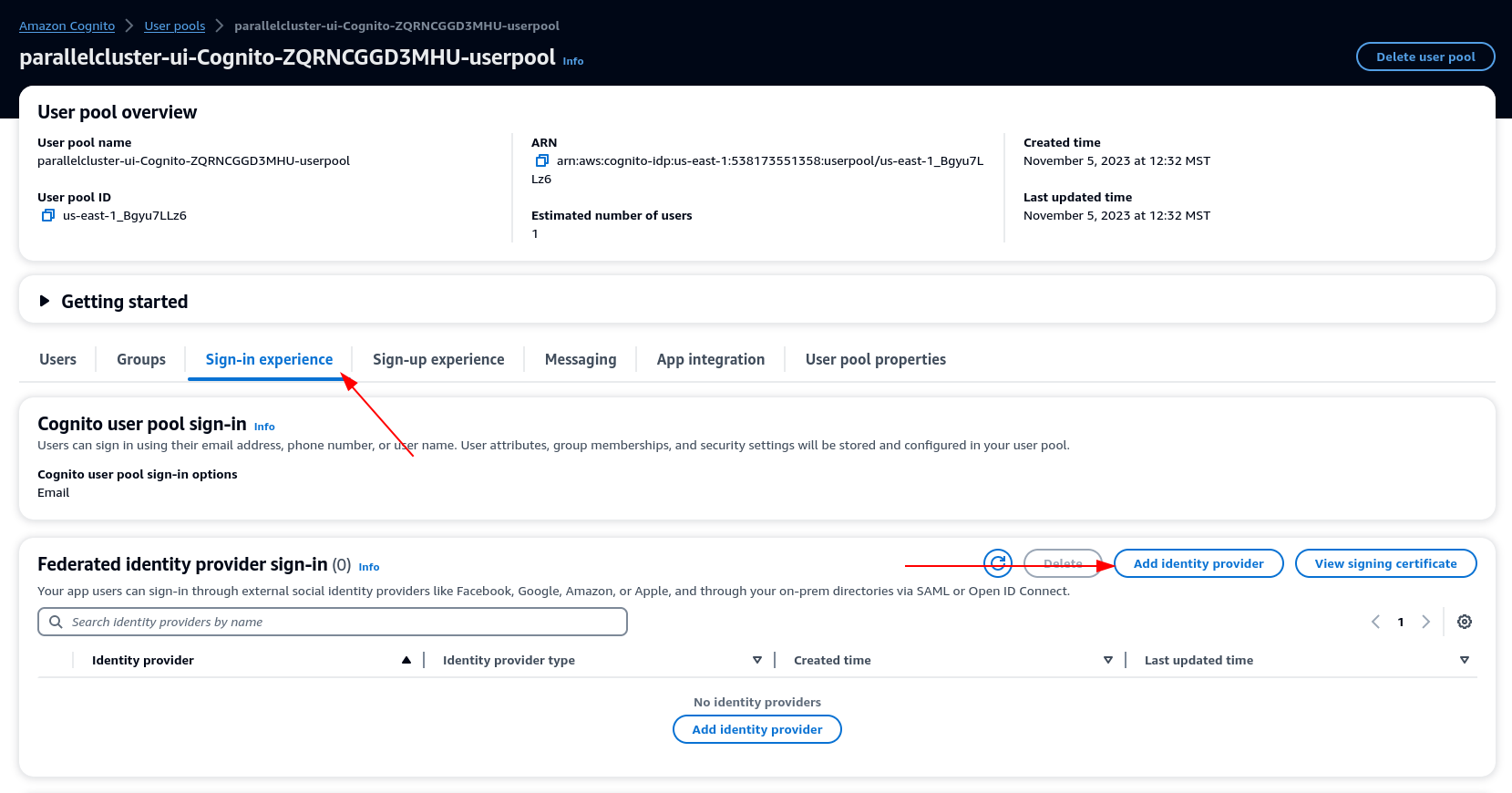

Configurer IAM Identity Center en tant qu'IdP SAML dans votre groupe d'utilisateurs

-

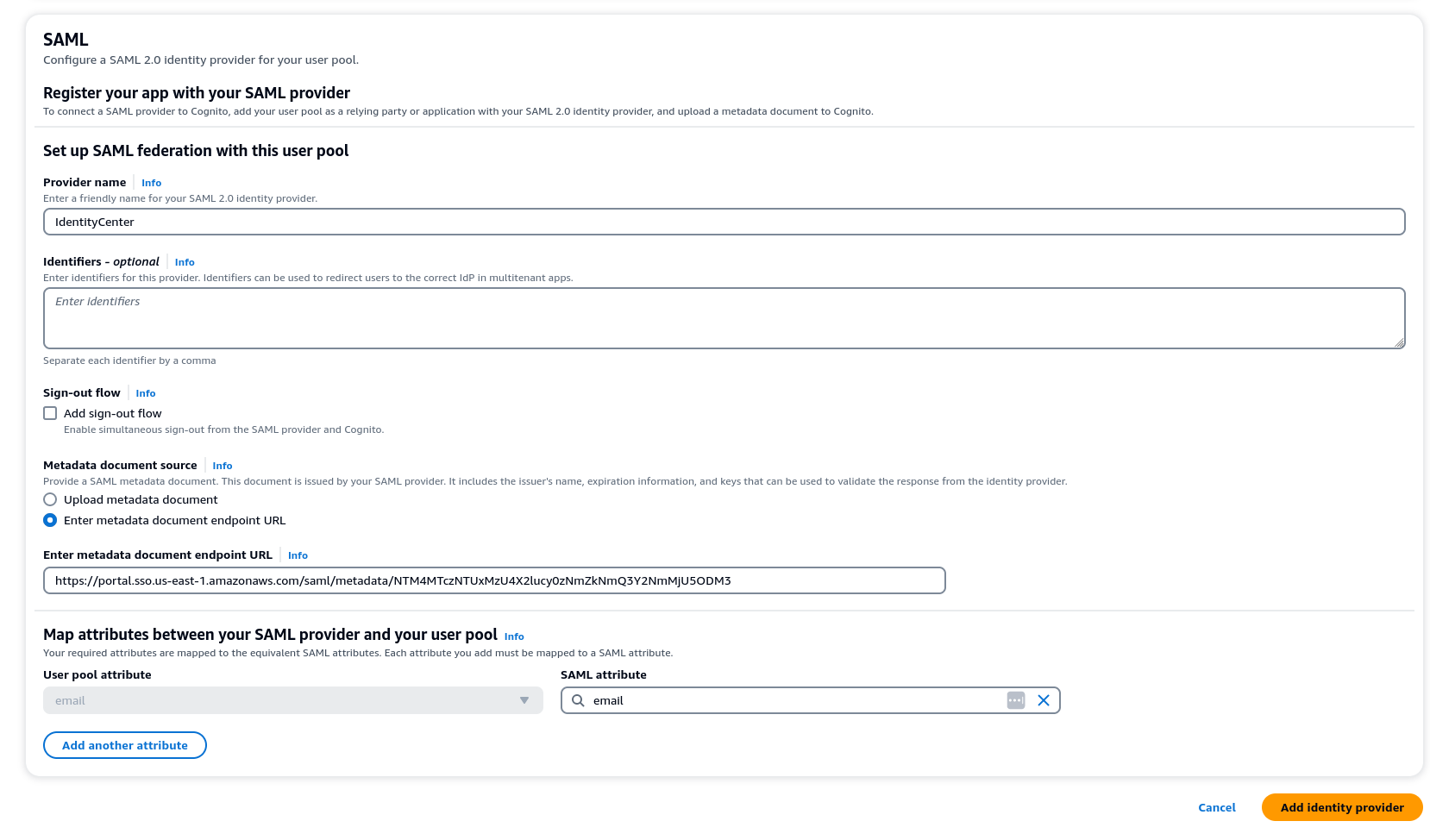

Dans les paramètres de votre groupe d'utilisateurs, sélectionnez Expérience de connexion > Ajouter un fournisseur d'identité

-

Choisissez un IdP SAML

-

Pour le nom du fournisseur, indiquez IdentityCenter

-

Sous Source du document de métadonnées, choisissez Entrer l'URL du point de terminaison du document de métadonnées et fournissez l'URL copiée lors de la configuration de l'application d'Identity Center

-

Sous Attributs, pour e-mail, choisissez e-mail

-

Sélectionnez Ajouter un fournisseur d'identité.

Intégrer l'IdP au client de l'application du pool d'utilisateurs

-

Ensuite, dans la section Intégration des applications de votre groupe d'utilisateurs, choisissez le client répertorié dans la liste des clients des applications

-

Sous Interface utilisateur hébergée, choisissez Modifier

-

Sous Identity, les fournisseurs choisissent IdentityCenterégalement.

-

Choisissez Enregistrer les modifications

Validez votre configuration

-

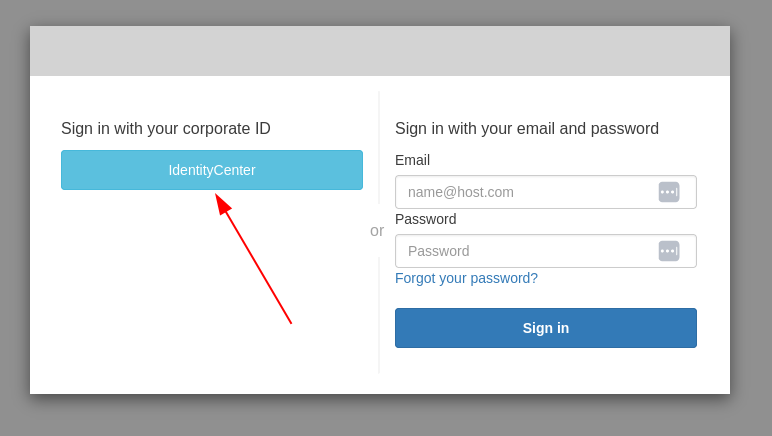

Ensuite, nous allons valider la configuration que nous venons de créer en nous connectant à PCUI. Connectez-vous à votre portail PCUI et vous devriez maintenant voir une option vous permettant de vous connecter avec votre identifiant d'entreprise :

-

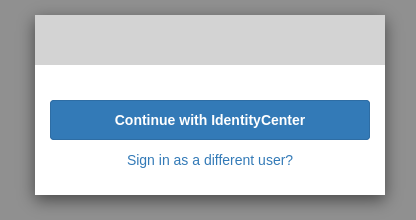

Cliquez sur le IdentityCenterbouton pour accéder à la connexion IdP du IAM Identity Center, suivie d'une page contenant vos applications, y compris le PCUI. Ouvrez cette application.

-

Une fois que vous aurez atteint l'écran suivant, votre utilisateur aura été ajouté au groupe d'utilisateurs de Cognito.

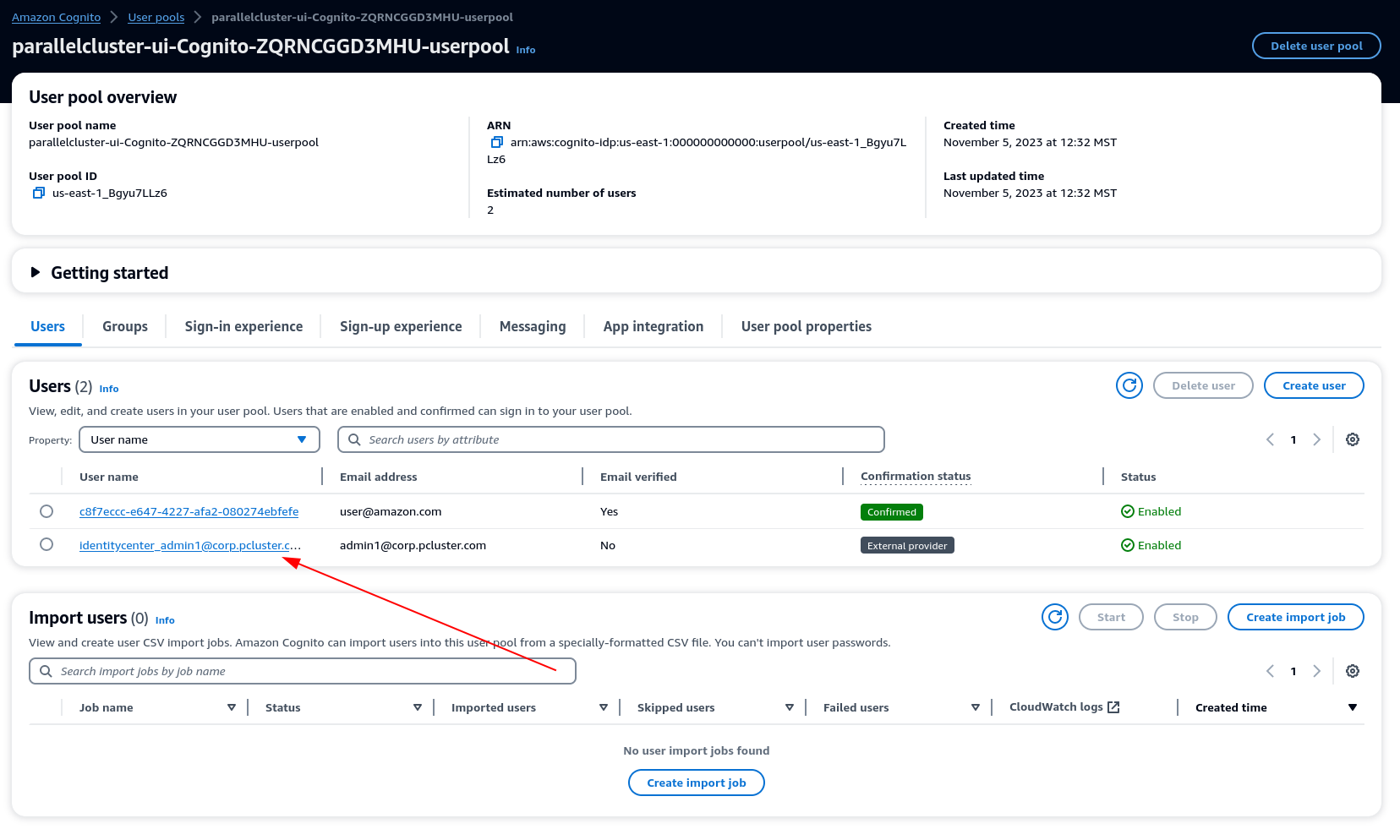

Faites de votre utilisateur un administrateur

-

Accédez à présent à la console Amazon Cognito > Groupes d'utilisateurs et sélectionnez le nouvel utilisateur qui doit avoir le préfixe identitycenter

-

Sous Appartenances à des groupes, sélectionnez Ajouter un utilisateur au groupe, choisissez administrateur et cliquez sur Ajouter.

-

Maintenant, lorsque vous cliquez sur Continuer, IdentityCenter vous serez dirigé vers la page de l' AWS ParallelCluster interface utilisateur.