Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Surveillez les paires de clés d' EC2 instance à l'aide d'AWS Config

Créée par Wassim Benhallam (AWS), Sergio Bilbao Lopez (AWS) et Vikrant Telkar (AWS)

Récapitulatif

Lors du lancement d'une instance Amazon Elastic Compute Cloud (Amazon EC2) sur le cloud Amazon Web Services (AWS), il est recommandé de créer ou d'utiliser une paire de clés existante pour se connecter à l'instance. La paire de clés, composée d'une clé publique stockée dans l'instance et d'une clé privée fournie à l'utilisateur, permet un accès sécurisé via Secure Shell (SSH) à l'instance et évite l'utilisation de mots de passe. Cependant, les utilisateurs peuvent parfois lancer des instances par inadvertance sans attacher de paire de clés. Les paires de clés ne pouvant être attribuées que lors du lancement d'une instance, il est important d'identifier rapidement et de signaler comme non conforme les instances lancées sans paires de clés. Cela est particulièrement utile lorsque vous travaillez dans des comptes ou des environnements qui nécessitent l'utilisation de paires de clés, par exemple l'accès.

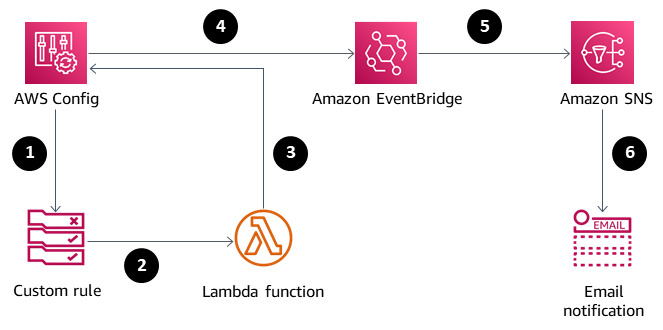

Ce modèle décrit comment créer une règle personnalisée dans AWS Config pour surveiller les paires de clés d' EC2 instance. Lorsque des instances sont identifiées comme non conformes, une alerte est envoyée à l'aide des notifications Amazon Simple Notification Service (Amazon SNS) initiées par le biais d'un événement Amazon. EventBridge

Conditions préalables et limitations

Prérequis

Un compte AWS actif

AWS Config est activé pour la région AWS que vous souhaitez surveiller et configuré pour enregistrer toutes les ressources AWS

Limites

Cette solution est spécifique à chaque région. Toutes les ressources doivent être créées dans la même région AWS.

Architecture

Pile technologique cible

AWS Config

Amazon EventBridge

AWS Lambda

Amazon SNS

Architecture cible

AWS Config initie la règle.

La règle invoque la fonction Lambda pour évaluer la conformité EC2 des instances.

La fonction Lambda envoie l'état de conformité mis à jour à AWS Config.

AWS Config envoie un événement à EventBridge.

EventBridge publie des notifications de modification de conformité dans une rubrique SNS.

Amazon SNS envoie une alerte par e-mail.

Automatisation et évolutivité

La solution peut surveiller un nombre illimité d' EC2 instances au sein d'une région.

Outils

Outils

AWS Config — AWS Config est un service qui vous permet d'évaluer, d'auditer et d'évaluer les configurations de vos ressources AWS. AWS Config surveille et enregistre en permanence les configurations de vos ressources AWS et vous permet d'automatiser l'évaluation des configurations enregistrées par rapport aux configurations souhaitées.

Amazon EventBridge — Amazon EventBridge est un service de bus d'événements sans serveur permettant de connecter vos applications à des données provenant de diverses sources.

AWS Lambda — AWS Lambda est un service de calcul sans serveur qui prend en charge l'exécution de code sans provisionner ni gérer de serveurs, créer une logique de dimensionnement des clusters adaptée à la charge de travail, gérer les intégrations d'événements ou gérer les temps d'exécution.

Amazon SNS — Amazon Simple Notification Service (Amazon SNS) est un service de messagerie entièrement géré pour les communications (A2A) application-to-application et (A2P). application-to-person

Code

Le code de la fonction Lambda est joint.

Épopées

| Tâche | Description | Compétences requises |

|---|---|---|

| Créez un rôle AWS Identity and Access Management (IAM) pour Lambda. | Sur la console de gestion AWS, choisissez IAM, puis créez le rôle en utilisant Lambda comme entité de confiance et en ajoutant | DevOps |

| Créez et déployez la fonction Lambda. |

| DevOps |

| Tâche | Description | Compétences requises |

|---|---|---|

| Ajoutez une règle AWS Config personnalisée. | Sur la console AWS Config, ajoutez une règle personnalisée à l'aide des paramètres suivants :

Pour plus d'informations, consultez la documentation AWS. | DevOps |

| Tâche | Description | Compétences requises |

|---|---|---|

| Créez le sujet et l'abonnement SNS. | Sur la console Amazon SNS, créez un sujet en utilisant le type Standard, puis créez un abonnement en utilisant le protocole Email comme protocole. Lorsque vous recevez le message électronique de confirmation, cliquez sur le lien pour confirmer l'abonnement. Pour plus d'informations, consultez la documentation AWS. | DevOps |

| Créez une EventBridge règle pour lancer les notifications Amazon SNS. | Sur la EventBridge console, créez une règle à l'aide des paramètres suivants :

Pour plus d'informations, consultez la documentation AWS. | DevOps |

| Tâche | Description | Compétences requises |

|---|---|---|

| Créez des EC2 instances. | Créez deux EC2 instances de n'importe quel type et attachez une paire de clés, puis créez une EC2 instance sans paire de clés. | DevOps |

| Vérifiez la règle. |

| DevOps |