Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Restriction du trafic sortant d'un VPC

Restreindre le trafic sortant d'un VPC à l'aide de groupes de sécurité

Après avoir évalué les exigences de trafic sortant de votre architecture, commencez à modifier les règles de groupe de sécurité de votre VPC pour répondre aux besoins de votre organisation en matière de sécurité. Assurez-vous d'ajouter tous les ports, protocoles et adresses IP de destination nécessaires aux listes d'autorisation de vos groupes de sécurité.

Pour plus d'instructions, veuillez consulter la rubrique Contrôler le trafic vers les ressources à l'aide de groupes de sécurité dans le Guide de l'utilisateur Amazon Virtual Private Cloud.

Important

Après avoir mis à jour les règles du groupe de sécurité de votre VPC dans votre environnement de test, assurez-vous de confirmer que votre application fonctionne toujours comme prévu. Pour plus d'informations, veuillez consulter la section Best practices for analyzing your VPC's outbound traffic when using VPC Flow Logs de ce guide.

Principales considérations relatives aux groupes de sécurité pour des AWS services spécifiques

Amazon Elastic Compute Cloud (Amazon EC2)

Lorsque vous créez un VPC, celui-ci est fourni avec un groupe de sécurité par défaut qui autorise tout le trafic sortant. Les instances Amazon Elastic Compute Cloud (Amazon EC2) utilisent ce groupe de sécurité par défaut, sauf si vous créez vos propres groupes de sécurité personnalisés.

Important

Pour limiter le risque que votre EC2 instance Amazon utilise involontairement le groupe de sécurité par défaut, supprimez toutes les règles de sortie du groupe. Pour plus d'informations, veuillez consulter Supprimer des règles de groupe de sécurité dans la section Utiliser des règles de groupe de sécurité du Guide de l'utilisateur Amazon VPC.

Amazon Relational Database Service (Amazon RDS)

Toutes les règles du groupe de sécurité sortantes pour une instance de base de données Amazon RDS peuvent être supprimées, sauf si la base de données fait office de client. Pour plus d'informations, veuillez consulter Présentation des groupes de sécurité VPC dans le Guide de l'utilisateur Amazon RDS.

Amazon ElastiCache

Toutes les règles des groupes de sécurité sortants pour les instances Amazon ElastiCache (Redis OSS) et Amazon ElastiCache (Memcached) peuvent être supprimées, sauf si l'instance agit en tant que client. Pour plus d’informations, consultez les ressources suivantes :

-

Groupes de sécurité : EC2 -Classic (Guide de l'utilisateur Amazon ElastiCache (Redis OSS))

-

Understanding ElastiCache et Amazon VPCs (Guide de l'utilisateur d'Amazon ElastiCache (Memcached))

Restreindre le trafic sortant d'un VPC en utilisant des noms AWS Network Firewall d'hôte DNS

Lorsqu'une application utilise des adresses IP dynamiques, il est recommandé de filtrer le trafic sortant de son VPC en utilisant des noms d'hôtes DNS plutôt que des adresses IP. Par exemple, si une application utilise un Application Load Balancer, les adresses IP associées de l'application changeront, car les nœuds sont continuellement mis à l'échelle. Dans ce type de situation, il est plus sûr d'utiliser des noms d'hôtes DNS pour filtrer le trafic réseau sortant que des adresses IP statiques.

Vous pouvez utiliser AWS Network Firewall

Pour plus d'informations et des exemples de règles de politique Network Firewall, veuillez consulter Domain filtering dans le Guide du développeur AWS Network Firewall . Pour obtenir des instructions détaillées, consultez le modèle Recommandations AWS suivant : Use Network Firewall to capture the DNS domain names from the Server Name Indication (SNI) for outbound traffic.

Remarque

La SNI est une extension du protocole TLS qui reste non chiffrée dans le flux de trafic. Elle indique le nom d'hôte de destination auquel un client tente d'accéder via HTTPS.

Important

Après avoir mis à jour les règles avec état Network Firewall dans votre environnement de test, assurez-vous que votre application fonctionne toujours comme prévu. Assurez-vous qu'aucun des noms de domaine DNS nécessaires fournis par la SNI n'est bloqué.

Exemple d'architecture

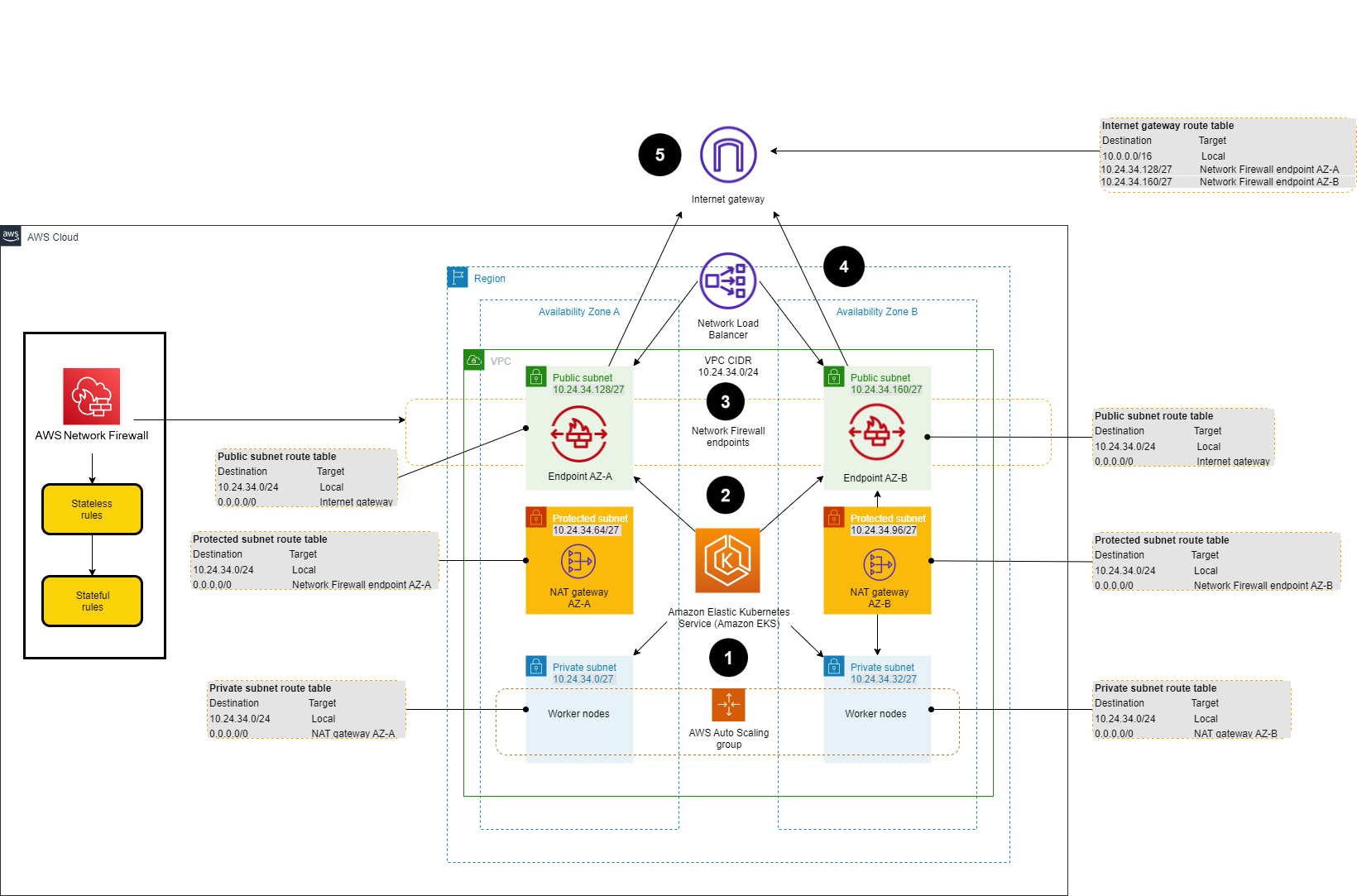

Le schéma suivant montre un exemple d'architecture AWS Network Firewall à utiliser pour filtrer le trafic sortant d'un VPC à l'aide de noms d'hôtes DNS :

Le schéma suivant illustre le flux de travail suivant :

-

La demande sortante provient du sous-réseau privé et est envoyée à la passerelle NAT du sous-réseau protégé.

-

Le trafic HTTPS reçu par la passerelle NAT est acheminé vers un AWS Network Firewall point de terminaison dans le sous-réseau public.

-

AWS Network Firewall inspecte la demande et applique les règles de politique de pare-feu configurées pour accepter ou refuser la demande à transmettre à la passerelle Internet.

-

Les demandes sortantes approuvées sont envoyées à la passerelle Internet.

-

Le trafic approuvé provenant de la passerelle Internet est envoyé vers Internet pour accéder à l'URL prévue (fournie par SNI dans l'en-tête HTTPS non chiffré).