Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Présentation de l’architecture

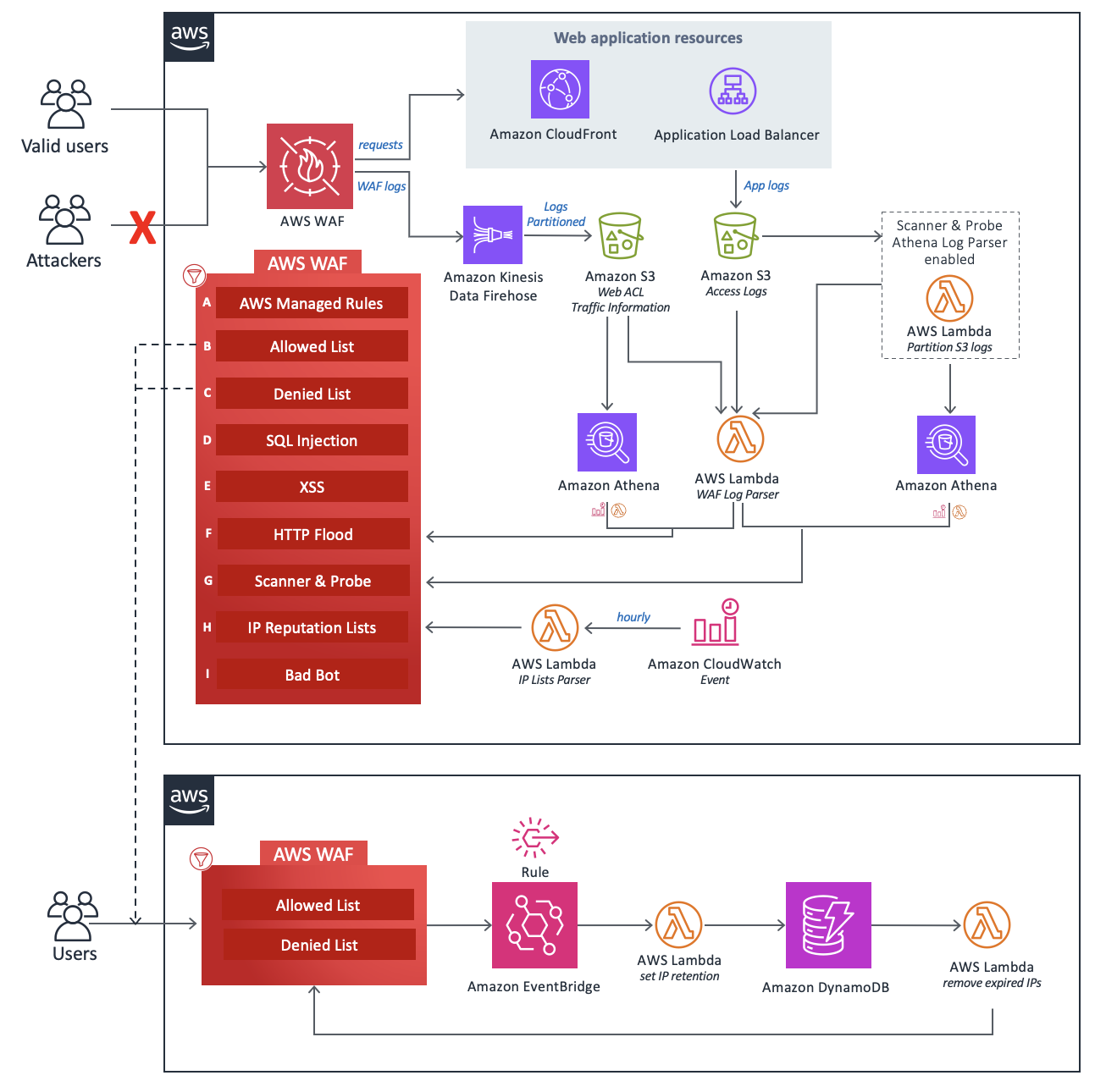

Cette section fournit un schéma d'architecture d'implémentation de référence pour les composants déployés avec cette solution.

Diagramme d'architecture

Le déploiement de cette solution avec les paramètres par défaut déploie les composants suivants dans votre compte AWS.

CloudFormation Le modèle déploie AWS WAF et d'autres ressources AWS pour protéger votre application Web contre les attaques courantes.

Au cœur de la conception se trouve une ACL Web AWS WAF

Les composants de cette solution peuvent être regroupés dans les domaines de protection suivants.

Note

Les libellés des groupes ne reflètent pas le niveau de priorité des règles WAF.

-

AWS Managed Rules (A) : ce composant contient des groupes de règles de réputation IP AWS Managed Rules, des groupes de règles de base et des groupes de règles spécifiques à des cas d'utilisation. Ces groupes de règles protègent contre l'exploitation des vulnérabilités courantes des applications ou contre tout autre trafic indésirable, notamment ceux décrits dans les publications de l'OWASP

, sans avoir à écrire vos propres règles. -

Listes d'adresses IP manuelles (B et C) : ces composants créent deux règles AWS WAF. Ces règles vous permettent d'insérer manuellement les adresses IP que vous souhaitez autoriser ou refuser. Vous pouvez configurer la rétention des adresses IP et supprimer les adresses IP expirées sur les ensembles d'adresses IP autorisés ou refusés à l'aide des EventBridge règles Amazon

et d'Amazon DynamoDB . Pour plus d'informations, reportez-vous à Configurer la rétention des adresses IP sur les ensembles d'adresses IP AWS WAF autorisés et refusés. -

Injection SQL (D) et XSS (E) : ces composants configurent deux règles AWS WAF conçues pour protéger contre les modèles courants d'injection SQL ou de script intersite (XSS) dans l'URI, la chaîne de requête ou le corps d'une demande.

-

HTTP Flood (F) - Ce composant protège contre les attaques consistant en un grand nombre de requêtes provenant d'une adresse IP particulière, telles qu'une attaque de couche Web DDo S ou une tentative de connexion par force brute. Avec cette règle, vous définissez un quota qui définit le nombre maximum de demandes entrantes autorisées à partir d'une seule adresse IP dans un délai de cinq minutes par défaut (configurable avec le paramètre Athena Query Run Time Schedule). Une fois ce seuil dépassé, les demandes supplémentaires provenant de l'adresse IP sont temporairement bloquées. Vous pouvez implémenter cette règle en utilisant une règle basée sur le débit AWS WAF ou en traitant les journaux AWS WAF à l'aide d'une fonction Lambda ou d'une requête Athena. Pour plus d'informations sur les compromis liés aux options d'atténuation des inondations HTTP, reportez-vous à la section Options de l'analyseur de log.

-

Scanner et sonde (G) - Ce composant analyse les journaux d'accès aux applications à la recherche de comportements suspects, tels qu'un nombre anormal d'erreurs générées par une origine. Il bloque ensuite ces adresses IP sources suspectes pendant une période définie par le client. Vous pouvez implémenter cette règle à l'aide d'une fonction Lambda ou

d'une requête Athena. Pour plus d'informations sur les compromis liés aux options d'atténuation du scanner et de la sonde, reportez-vous à la section Options de l'analyseur de log. -

Listes de réputation IP (H) - Ce composant est la fonction

IP Lists ParserLambda qui vérifie toutes les heures les listes de réputation IP tierces pour détecter les nouvelles plages à bloquer. Ces listes incluent les listes Do't Route Or Peer (DROP) et Extended DROP (EDROP) de Spamhaus, la liste IP des menaces émergentes de Proofpoint et la liste des nœuds de sortie Tor. -

Bad Bot (I) : ce composant améliore la détection des robots malveillants en surveillant les connexions directes à un Application Load Balancer (ALB) ou à Amazon CloudFront, en plus du mécanisme Honeypot. Si un bot contourne le honeypot et tente d'interagir avec ALB CloudFront, le système analyse les modèles de demandes et les journaux pour identifier les activités malveillantes. Lorsqu'un robot malveillant est détecté, son adresse IP est extraite et ajoutée à une liste de blocage AWS WAF pour empêcher tout accès ultérieur. La détection des bots défectueux s'effectue par le biais d'une chaîne logique structurée, garantissant une couverture complète des menaces :

-

Analyseur de journal Lambda HTTP Flood Protection : collecte les bots défectueux à IPs partir des entrées du journal lors de l'analyse des inondations.

-

Analyseur de journal Lambda pour la protection des scanners et des sondes : identifie les robots défectueux à IPs partir des entrées du journal relatives au scanner.

-

Analyseur de journaux Athena pour la protection contre les inondations HTTP : extrait les robots malveillants des journaux IPs Athena, en utilisant des partitions lors de l'exécution des requêtes.

-

Scanner & Probe Protection Athena Log Parser : récupère les robots malveillants des journaux Athena IPs liés au scanner, en utilisant la même stratégie de partitionnement.

-

Détection des failles : si la protection HTTP contre les inondations et la protection contre les scanners et les sondes sont désactivées, le système s'appuie sur l'analyseur Log Lambda, qui enregistre l'activité des robots en fonction des filtres d'étiquettes WAF.

-

Chacune des trois fonctions Lambda personnalisées de cette solution publie des métriques d'exécution sur. CloudWatch Pour plus d'informations sur ces fonctions Lambda, reportez-vous à la section Détails des composants.