Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Authentification unique (authentification fédérée basée sur SAML 2.0) dans le VPN Client

AWS Client VPN prend en charge la fédération d'identité avec le langage SAML 2.0 (Security Assertion Markup Language 2.0) pour les points de terminaison VPN du Client. Vous pouvez utiliser des fournisseurs d'identité (IdPs) compatibles avec SAML 2.0 pour créer des identités utilisateur centralisées. Vous pouvez ensuite configurer un point de terminaison VPN Client pour utiliser l'authentification fédérée basée sur SAML et l'associer à l'IdP. Les utilisateurs se connectent ensuite au point de terminaison VPN Client avec leurs informations d'identification centralisées.

Rubriques

Flux de travail d'authentification

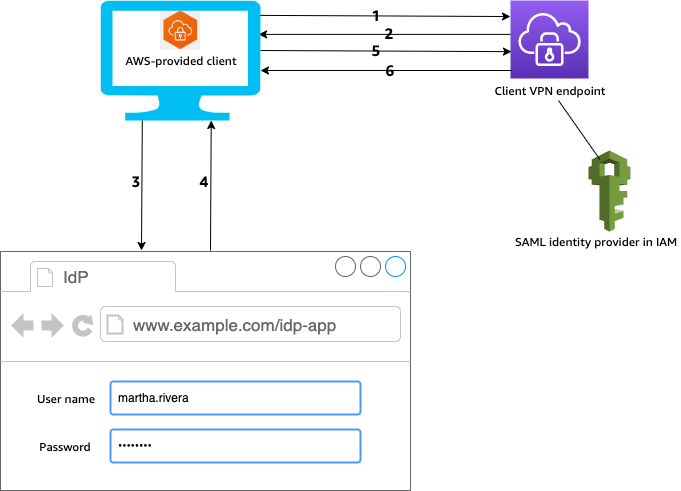

Le schéma suivant fournit une vue d'ensemble du flux de travail d'authentification pour un point de terminaison VPN Client qui utilise l'authentification fédérée basée sur SAML. Lorsque vous créez et configurez le point de terminaison VPN Client, vous spécifiez le fournisseur d'identité SAML IAM.

L'utilisateur ouvre le client AWS fourni sur son appareil et établit une connexion avec le point de terminaison VPN du Client.

-

Le point de terminaison VPN Client renvoie une URL de fournisseur d'identité et une demande d'authentification au client, en fonction des informations fournies dans le fournisseur d'identité SAML IAM.

-

Le client AWS fourni ouvre une nouvelle fenêtre de navigateur sur l'appareil de l'utilisateur. Le navigateur fait une demande au fournisseur d'identité et affiche une page de connexion.

-

L'utilisateur saisit ses informations d'identification sur la page de connexion et le fournisseur d'identité envoie une assertion SAML signée au client.

-

Le client AWS fourni envoie l'assertion SAML au point de terminaison VPN du Client.

-

Le point de terminaison VPN Client valide l'assertion et autorise ou refuse l'accès à l'utilisateur.

Les exigences et les observations relatives à l'authentification fédérée basée sur SAML

Voici les exigences et les considérations relatives à l'authentification fédérée basée sur SAML.

-

Pour connaître les quotas et les règles de configuration des utilisateurs et des groupes dans un IdP basé sur SAML, consultez Quotas d'utilisateurs et de groupes.

-

L'assertion et la réponse SAML doivent être signées.

-

AWS Client VPN ne prend en charge que les conditions « » NotBefore et NotOnOrAfter « » dans les assertions SAML. AudienceRestriction

-

La taille maximale prise en charge pour les réponses SAML est de 128 Ko.

-

AWS Client VPN ne fournit pas de demandes d'authentification signées.

-

La déconnexion unique SAML n'est pas prise en charge. Les utilisateurs peuvent se déconnecter en se déconnectant du client AWS fourni, ou vous pouvez mettre fin aux connexions.

-

Un point de terminaison VPN Client prend uniquement en charge une seule IdP.

-

L'authentification multifacteur (MFA) est prise en charge lorsqu'elle est activée dans votre IdP.

-

Les utilisateurs doivent utiliser le client AWS fourni pour se connecter au point de terminaison VPN du Client. Ils doivent utiliser la version 1.2.0 ou une version ultérieure. Pour plus d'informations, voir Connect à l'aide du client AWS fourni.

-

Les navigateurs suivants sont pris en charge pour l'authentification IdP: Apple Safari, Google Chrome, Microsoft Edge et Mozilla Firefox.

-

Le client AWS fourni réserve le port TCP 35001 sur les appareils des utilisateurs pour la réponse SAML.

-

La mise à jour du document de métadonnées du fournisseur d'identité SAML IAM avec une URL erronée ou malveillante peut entraîner des problèmes d'authentification pour les utilisateurs ou des attaques de phishing. Par conséquent, nous vous recommandons d'utiliser AWS CloudTrail pour surveiller les mises à jour du fournisseur d'identité SAML IAM. Pour plus d'informations, consultez Journalisation des appels d'IAM et AWS STS avec AWS CloudTrail dans le Guide de l'utilisateur IAM.

-

AWS Client VPN envoie une requête AuthN à l'IdP via une liaison de redirection HTTP. Par conséquent, l'IdP doit prendre en charge la liaison de redirection HTTP et elle doit être présente dans le document de métadonnées de l'IdP.

-

Pour l'assertion SAML, vous devez utiliser un format d'adresse e-mail pour l'attribut

NameID. -

Lorsque les certificats utilisés avec le service Client VPN sont mis à jour, que ce soit par le biais de la rotation automatique d'ACM, de l'importation manuelle d'un nouveau certificat ou de mises à jour des métadonnées dans IAM Identity Center, le service VPN client met automatiquement à jour le point de terminaison VPN du Client avec le nouveau certificat. Il s'agit d'un processus automatisé qui peut prendre jusqu'à 5 heures.

Ressources de configuration d'un IdP basé sur SAML

Le tableau suivant répertorie les solutions basées sur le protocole SAML IdPs que nous avons testées pour être utilisées AWS Client VPN, ainsi que les ressources qui peuvent vous aider à configurer l'IdP.

| IdP | Ressource |

|---|---|

| Okta | Authentifier les AWS Client VPN utilisateurs avec SAML |

| Microsoft Entra ID (anciennement Azure Active Directory) | Pour plus d'informations, consultez Tutoriel : Intégration de l'authentification unique (SSO) Microsoft Entra à AWS ClientVPN |

| JumpCloud | Intégrez avec AWS Client VPN |

| AWS IAM Identity Center | Utilisation d'IAM Identity Center AWS Client VPN pour l'authentification et l'autorisation |

Informations sur le fournisseur de services pour la création d'une application

Pour créer une application SAML à l'aide d'un IdP non répertorié dans le tableau précédent, utilisez les informations suivantes pour configurer les informations du AWS Client VPN fournisseur de services.

-

URL Assertion Consumer Service (ACS) :

http://127.0.0.1:35001 -

URI du public ciblé:

urn:amazon:webservices:clientvpn

Au moins un attribut doit être inclus dans la réponse SAML de l'IdP. Voici quelques exemples d'attributs.

| Attribut | Description |

|---|---|

FirstName |

Le prénom de l'utilisateur. |

LastName |

Le nom de famille de l'utilisateur. |

memberOf |

Le ou les groupes dont fait partie l'utilisateur. |

Note

L'attribut memberOf est requis pour utiliser les règles d'autorisation basées sur des groupes Active Directory ou IdP SAML. Il est également sensible à la casse et doit être configuré exactement comme spécifié. Pour plus d'informations, consultez Autorisation basée sur le réseau et AWS Client VPN règles d'autorisation.

Prise en charge du portail en libre-service

Si vous activez le portail en libre-service pour votre point de terminaison VPN Client, les utilisateurs se connectent au portail à l'aide de leurs informations d'identification IdP basées sur SAML.

Si votre IdP prend en charge plusieurs Assertions Consumer Service (ACS) URLs, ajoutez l'URL ACS suivante à votre application.

https://self-service.clientvpn.amazonaws.com/api/auth/sso/saml

Si vous utilisez le point de terminaison Client VPN dans une GovCloud région, utilisez plutôt l'URL ACS suivante. Si vous utilisez la même application IDP pour vous authentifier à la fois pour la norme et pour les GovCloud régions, vous pouvez ajouter les deux. URLs

https://gov.self-service.clientvpn.amazonaws.com/api/auth/sso/saml

Si votre IdP ne prend pas en charge plusieurs ACS URLs, procédez comme suit :

-

Créez une application SAML supplémentaire dans votre IdP et spécifiez l'URL ACS suivante.

https://self-service.clientvpn.amazonaws.com/api/auth/sso/saml -

Générez et téléchargez un document de métadonnées de fédération.

-

Créez un fournisseur d'identité IAM SAML sur le même AWS compte que le point de terminaison VPN du Client. Pour plus d'informations, consultez Création de fournisseurs d'identité SAML IAM dans le Guide de l'utilisateur IAM.

Note

Vous créez ce fournisseur d'identité SAML IAM en plus de celui que vous créez pour l'application principale.

-

Créez le point de terminaison VPN Client et spécifiez les deux fournisseurs d'identité SAML IAM que vous avez créés.