Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Comment AWS Client VPN fonctionne

Avec AWS Client VPN, il existe deux types de personas utilisateurs qui interagissent avec le point de VPN terminaison client : les administrateurs et les clients.

L'administrateur est responsable de l'installation et de la configuration du service. Cela implique de créer le point de VPN terminaison client, d'associer le réseau cible, de configurer les règles d'autorisation et de configurer des itinéraires supplémentaires (si nécessaire). Une fois le point de VPN terminaison client installé et configuré, l'administrateur télécharge le fichier de configuration du point de VPN terminaison client et le distribue aux clients qui ont besoin d'y accéder. Le fichier de configuration du point de VPN terminaison client inclut le DNS nom du point de VPN terminaison client et les informations d'authentification requises pour établir une VPN session. Pour plus d'informations sur la configuration du service, consultez Commencez avec AWS Client VPN.

Le client est l'utilisateur final. Il s'agit de la personne qui se connecte au point de VPN terminaison du client pour établir une VPN session. Le client établit la VPN session à partir de son ordinateur local ou de son appareil mobile à l'aide d'une application VPN client VPN basée sur Open. Après avoir établi la VPN session, ils peuvent accéder en toute sécurité aux ressources VPC dans lesquelles se trouve le sous-réseau associé. Ils peuvent également accéder à d'autres ressources AWS, à un réseau local ou à d'autres clients si les règles d'itinéraire et d'autorisation requises ont été configurées. Pour plus d'informations sur la connexion à un point de VPN terminaison client pour établir une VPN session, consultez Getting Started dans le guide de AWS Client VPN l'utilisateur.

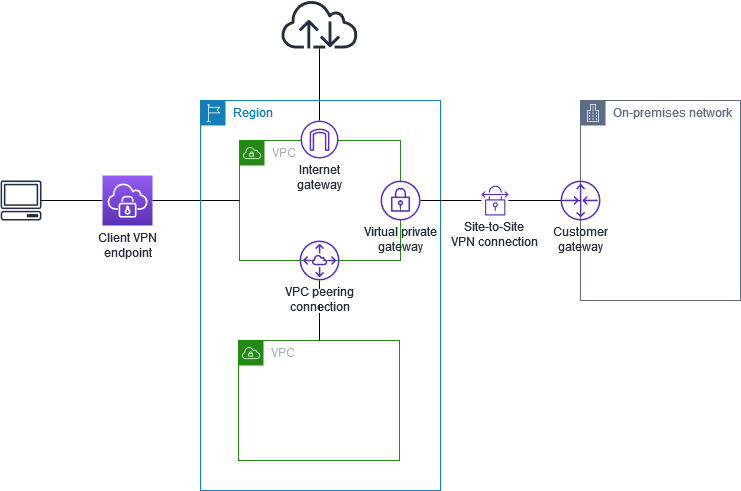

Le graphique suivant illustre l'VPNarchitecture de base du client.

Scénarios et exemples pour le client VPN

AWS Client VPN est une VPN solution d'accès à distance entièrement gérée que vous utilisez pour permettre aux clients d'accéder de manière sécurisée aux ressources à la fois au sein de votre réseau local AWS et à celui de votre réseau local. Plusieurs options s'offrent à vous pour configurer l'accès. Cette section fournit des exemples de création et de configuration de VPN l'accès client pour vos clients.

Scénarios

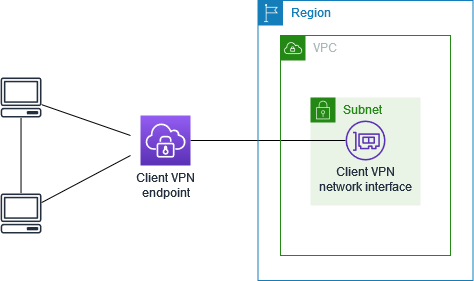

La AWS Client VPN configuration de ce scénario inclut une cible uniqueVPC. Nous recommandons cette configuration si vous devez autoriser les clients à accéder aux ressources d'un VPC seul appareil.

Avant de commencer, vous devez exécuter les actions suivantes :

-

Créez ou identifiez un VPC avec au moins un sous-réseau. Identifiez le sous-réseau VPC à associer au point de VPN terminaison du client et notez ses IPv4 CIDR plages.

-

Identifiez une CIDR plage appropriée pour les adresses IP des clients qui ne se chevauche pas avec le VPCCIDR.

-

Consultez les règles et les limites relatives aux VPN points de terminaison clients dansRègles et bonnes pratiques d'utilisation AWS Client VPN.

Pour mettre en œuvre cette configuration

-

Créez un point de VPN terminaison client dans la même région que leVPC. Pour y arriver, effectuez les étapes décrites dans Création d'un AWS Client VPN point de terminaison.

-

Associez le sous-réseau au point de VPN terminaison du client. Pour ce faire, effectuez les étapes décrites dans Associer un réseau cible à un AWS Client VPN point de terminaison et sélectionnez le sous-réseau et le sous-réseau VPC que vous avez identifiés précédemment.

-

Ajoutez une règle d'autorisation pour permettre aux clients d'accéder auVPC. Pour ce faire, effectuez les étapes décrites dansAjouter une règle d'autorisation, et pour Réseau de destination, entrez la IPv4 CIDR plage deVPC.

-

Ajouter une règle aux groupes de sécurité de vos ressources pour autoriser le trafic en provenance du groupe de sécurité qui a été appliqué à l'association du sous-réseau lors de l'étape 2. Pour de plus amples informations, veuillez consulter Groupes de sécurité.

La AWS Client VPN configuration de ce scénario inclut une cible VPC (VPCA) associée à une cible supplémentaire VPC (VPCB). Nous recommandons cette configuration si vous devez autoriser les clients à accéder aux ressources d'une cible VPC et à d'autres VPCs ressources associées à celle-ci (telles que VPC B).

Note

La procédure permettant d'autoriser l'accès à un port pair VPC (décrite à la suite du schéma de réseau) n'est requise que si le point de VPN terminaison du client a été configuré pour le mode tunnel partagé. En mode tunnel complet, l'accès au peered VPC est autorisé par défaut.

Avant de commencer, vous devez exécuter les actions suivantes :

-

Créez ou identifiez un VPC avec au moins un sous-réseau. Identifiez le sous-réseau VPC à associer au point de VPN terminaison du client et notez ses IPv4 CIDR plages.

-

Identifiez une CIDR plage appropriée pour les adresses IP des clients qui ne se chevauche pas avec le VPCCIDR.

-

Consultez les règles et les limites relatives aux VPN points de terminaison clients dansRègles et bonnes pratiques d'utilisation AWS Client VPN.

Pour mettre en œuvre cette configuration

-

Établissez la connexion VPC d'appairage entre lesVPCs. Suivez les étapes décrites dans la section Création et acceptation d'une connexion VPC de peering dans le Amazon VPC Peering Guide. Vérifiez que les instances de VPC A peuvent communiquer avec les instances de VPC B à l'aide de la connexion d'appairage.

-

Créez un point de VPN terminaison client dans la même région que la cibleVPC. Dans le diagramme, il s'agit de VPC A. Effectuez les étapes décrites dansCréation d'un AWS Client VPN point de terminaison.

-

Associez le sous-réseau que vous avez identifié au point de VPN terminaison client que vous avez créé. Pour ce faire, effectuez les étapes décrites dans Associer un réseau cible à un AWS Client VPN point de terminaison la section Sélection du sous-réseau VPC et. Par défaut, nous associons le groupe de sécurité par défaut du au point VPC de VPN terminaison du client. Vous pouvez associer un autre groupe de sécurité en suivant les étapes décrites dans Appliquer un groupe de sécurité à un réseau cible dans AWS Client VPN.

-

Ajoutez une règle d'autorisation pour permettre aux clients d'accéder à la cibleVPC. Pour y arriver, effectuez les étapes décrites dans Ajouter une règle d'autorisation. Pour que le réseau de destination soit activé, entrez la IPv4 CIDR plage deVPC.

-

Ajoutez un itinéraire pour diriger le trafic vers le peeredVPC. Dans le schéma, il s'agit de VPC B. Pour ce faire, effectuez les étapes décrites dansCréation d'un itinéraire de point de AWS Client VPN terminaison. Pour Destination de l'itinéraire, entrez la IPv4 CIDR plage du pair. VPC Pour l'ID du VPC sous-réseau cible, sélectionnez le sous-réseau que vous avez associé au point de terminaison du clientVPN.

-

Ajoutez une règle d'autorisation pour permettre aux clients d'accéder à peeredVPC. Pour y arriver, effectuez les étapes décrites dans Ajouter une règle d'autorisation. Pour le réseau de destination, entrez la IPv4 CIDR plage du pair. VPC

-

Ajoutez une règle aux groupes de sécurité pour vos instances en VPC A et VPC B afin d'autoriser le trafic provenant du groupe de sécurité qui a été appliqué au point de VPN terminaison du client à l'étape 3. Pour de plus amples informations, veuillez consulter Groupes de sécurité.

La AWS Client VPN configuration de ce scénario inclut uniquement l'accès à un réseau local. Nous vous recommandons cette configuration si vous devez permettre aux clients d’accéder aux ressources d’un réseau sur site uniquement.

Avant de commencer, vous devez exécuter les actions suivantes :

-

Créez ou identifiez un VPC avec au moins un sous-réseau. Identifiez le sous-réseau VPC à associer au point de VPN terminaison du client et notez ses IPv4 CIDR plages.

-

Identifiez une CIDR plage appropriée pour les adresses IP des clients qui ne se chevauche pas avec le VPCCIDR.

-

Consultez les règles et les limites relatives aux VPN points de terminaison clients dansRègles et bonnes pratiques d'utilisation AWS Client VPN.

Pour mettre en œuvre cette configuration

-

Activez la communication entre le réseau local VPC et votre propre réseau via une AWS Site-to-Site VPN connexion. Pour y arriver, exécutez les étapes décrites dans la section Démarrage du Guide de l'utilisateur AWS Site-to-Site VPN .

Note

Vous pouvez également implémenter ce scénario en utilisant une AWS Direct Connect connexion entre votre réseau VPC et votre réseau local. Pour plus d’informations, consultez le AWS Direct Connect Guide de l’utilisateur .

-

Testez la connexion AWS Site-to-Site VPN que vous avez créée à l'étape précédente. Pour ce faire, suivez les étapes décrites dans la section Test de la Site-to-Site VPN connexion dans le guide de AWS Site-to-Site VPN l'utilisateur. Si la VPN connexion fonctionne comme prévu, passez à l'étape suivante.

-

Créez un point de VPN terminaison client dans la même région que leVPC. Pour y arriver, effectuez les étapes décrites dans Création d'un AWS Client VPN point de terminaison.

-

Associez le sous-réseau que vous avez identifié précédemment au point de VPN terminaison du client. Pour ce faire, suivez les étapes décrites dans Associer un réseau cible à un AWS Client VPN point de terminaison et sélectionnez le VPC et le sous-réseau.

-

Ajoutez une route qui autorise l'accès à la connexion AWS Site-to-Site VPN. Pour ce faire, effectuez les étapes décrites dans Création d'un itinéraire de point de AWS Client VPN terminaison ; pour Destination de la route, entrez la IPv4 CIDR plage de la AWS Site-to-Site VPN connexion, et pour l'ID du sous-réseau cible, sélectionnez le VPC sous-réseau que vous avez associé au point de terminaison du clientVPN.

-

Ajoutez une règle d'autorisation pour permettre aux clients d'accéder à la connexion AWS Site-to-Site VPN. Pour ce faire, effectuez les étapes décrites dans Ajouter une règle d'autorisation à un AWS Client VPN point de terminaison ; pour Réseau de destination, entrez la IPv4 CIDR plage de AWS Site-to-Site VPN connexions.

La AWS Client VPN configuration de ce scénario inclut une cible unique VPC et un accès à Internet. Nous recommandons cette configuration si vous devez donner aux clients l'accès aux ressources d'une seule cible VPC et autoriser également l'accès à Internet.

Si vous avez effectué le didacticiel Commencez avec AWS Client VPN, vous avez déjà implémenté ce scénario.

Avant de commencer, vous devez exécuter les actions suivantes :

-

Créez ou identifiez un VPC avec au moins un sous-réseau. Identifiez le sous-réseau VPC à associer au point de VPN terminaison du client et notez ses IPv4 CIDR plages.

-

Identifiez une CIDR plage appropriée pour les adresses IP des clients qui ne se chevauche pas avec le VPCCIDR.

-

Consultez les règles et les limites relatives aux VPN points de terminaison clients dansRègles et bonnes pratiques d'utilisation AWS Client VPN.

Pour mettre en œuvre cette configuration

-

Assurez-vous que le groupe de sécurité que vous utiliserez pour le point de VPN terminaison du client autorise le trafic sortant vers Internet. Pour ce faire, ajoutez des règles de trafic sortant qui autorisent le trafic à 0.0.0.0/0 pour et le trafic. HTTP HTTPS

-

Créez une passerelle Internet et connectez-la à votreVPC. Pour plus d'informations, consultez Creating and Attaching an Internet Gateway dans le guide de VPC l'utilisateur Amazon.

-

Rendez public votre sous-réseau en ajoutant une route vers la passerelle Internet à sa table de routage. Dans la VPC console, choisissez Subnets, sélectionnez le sous-réseau que vous souhaitez associer au point de VPN terminaison client, choisissez Route Table, puis choisissez l'ID de table de routage. Choisir Actions, Modifier les routes, puis Ajouter un acheminement. Pour Destination, saisir

0.0.0.0/0, et pour Cible, choisir la passerelle Internet de l'étape précédente. -

Créez un point de VPN terminaison client dans la même région que leVPC. Pour y arriver, effectuez les étapes décrites dans Création d'un AWS Client VPN point de terminaison.

-

Associez le sous-réseau que vous avez identifié précédemment au point de VPN terminaison du client. Pour ce faire, suivez les étapes décrites dans Associer un réseau cible à un AWS Client VPN point de terminaison et sélectionnez le VPC et le sous-réseau.

-

Ajoutez une règle d'autorisation pour permettre aux clients d'accéder auVPC. Pour ce faire, effectuez les étapes décrites dans Ajouter une règle d'autorisation ; et pour que le réseau de destination soit activé, entrez la IPv4 CIDR plage deVPC.

-

Ajoutez une route qui autorise le trafic vers Internet. Pour ce faire, effectuez les étapes décrites dans Création d'un itinéraire de point de AWS Client VPN terminaison ; pour la destination de l'itinéraire, entrez

0.0.0.0/0, et pour l'ID du VPC sous-réseau cible, sélectionnez le sous-réseau que vous avez associé au point de terminaison du clientVPN. -

Ajoutez une règle d'autorisation pour permettre aux clients d'accéder à Internet. Pour y arriver, exécutez les étapes décrites dans Ajouter une règle d'autorisation. Pour Réseau de destination, saisir

0.0.0.0/0. -

Assurez-vous que les groupes de sécurité associés aux ressources que vous utilisez VPC disposent d'une règle autorisant l'accès depuis le groupe de sécurité associé au point de VPN terminaison du client. Cela permet à vos clients d'accéder aux ressources de votre entrepriseVPC.

La AWS Client VPN configuration de ce scénario permet aux clients d'accéder à un seul VPC et aux clients d'acheminer le trafic les uns vers les autres. Nous recommandons cette configuration si les clients qui se connectent au même point de VPN terminaison client doivent également communiquer entre eux. Les clients peuvent communiquer entre eux à l'aide de l'adresse IP unique qui leur est attribuée dans la CIDR plage de clients lorsqu'ils se connectent au point de VPN terminaison du client.

Avant de commencer, vous devez exécuter les actions suivantes :

-

Créez ou identifiez un VPC avec au moins un sous-réseau. Identifiez le sous-réseau VPC à associer au point de VPN terminaison du client et notez ses IPv4 CIDR plages.

-

Identifiez une CIDR plage appropriée pour les adresses IP des clients qui ne se chevauche pas avec le VPCCIDR.

-

Consultez les règles et les limites relatives aux VPN points de terminaison clients dansRègles et bonnes pratiques d'utilisation AWS Client VPN.

Note

Les règles d'autorisation basées sur le réseau utilisant des groupes Active Directory ou des groupes IdP SAML basés sur le réseau ne sont pas prises en charge dans ce scénario.

Pour mettre en œuvre cette configuration

-

Créez un point de VPN terminaison client dans la même région que leVPC. Pour y arriver, effectuez les étapes décrites dans Création d'un AWS Client VPN point de terminaison.

-

Associez le sous-réseau que vous avez identifié précédemment au point de VPN terminaison du client. Pour ce faire, suivez les étapes décrites dans Associer un réseau cible à un AWS Client VPN point de terminaison et sélectionnez le VPC et le sous-réseau.

-

Ajouter un acheminement au réseau local dans la table de routage. Pour y arriver, effectuez les étapes décrites dans Création d'un itinéraire de point de AWS Client VPN terminaison. Pour la destination de l'itinéraire, entrez la CIDR plage de clients, et pour l'ID du VPC sous-réseau cible, spécifiez

local. -

Ajoutez une règle d'autorisation pour permettre aux clients d'accéder auVPC. Pour y arriver, effectuez les étapes décrites dans Ajouter une règle d'autorisation. Pour que le réseau de destination soit activé, entrez la IPv4 CIDR plage deVPC.

-

Ajoutez une règle d'autorisation pour permettre aux clients d'accéder à la CIDR gamme de clients. Pour y arriver, effectuez les étapes décrites dans Ajouter une règle d'autorisation. Pour que le réseau de destination soit activé, entrez la CIDR plage de clients.

Vous pouvez configurer votre AWS Client VPN point de terminaison pour restreindre l'accès à des ressources spécifiques de votreVPC. Pour l'authentification basée sur l'utilisateur, vous pouvez également restreindre l'accès à certaines parties de votre réseau, en fonction du groupe d'utilisateurs qui accède au point de terminaison du clientVPN.

Restreindre l'accès à l'aide des groupes de sécurité

Vous pouvez accorder ou refuser l'accès à des ressources spécifiques de votre ordinateur en VPC ajoutant ou en supprimant des règles de groupe de sécurité qui font référence au groupe de sécurité appliqué à l'association réseau cible (le groupe de VPN sécurité du client). Cette configuration s'appuie sur le scénario décrit dans Accéder à un VPC client utilisateur VPN. Cette configuration s’applique en complément de la règle d'autorisation configurée dans ce scénario.

Pour accorder l'accès à une ressource spécifique, identifiez le groupe de sécurité associé à l'instance sur laquelle votre ressource s'exécute. Créez ensuite une règle qui autorise le trafic provenant du groupe de VPN sécurité du client.

Dans le schéma suivant, le groupe de sécurité A est le groupe de VPN sécurité du client, le groupe de sécurité B est associé à une EC2 instance et le groupe de sécurité C est associé à une EC2 instance. Si vous ajoutez une règle au groupe de sécurité B qui autorise l'accès depuis le groupe de sécurité A, les clients peuvent accéder à l'instance associée au groupe de sécurité B. Si le groupe de sécurité C ne dispose pas d'une règle autorisant l'accès depuis le groupe de sécurité A, les clients ne peuvent pas accéder à l'instance associée au groupe de sécurité C.

Avant de commencer, vérifiez si le groupe VPN de sécurité du client est associé à d'autres ressources de votreVPC. Si vous ajoutez ou supprimez des règles qui font référence au groupe VPN de sécurité du client, vous pouvez également accorder ou refuser l'accès aux autres ressources associées. Pour éviter cela, utilisez un groupe de sécurité spécialement créé pour être utilisé avec votre point de VPN terminaison client.

Pour créer un groupe de sécurité

Ouvrez la VPC console Amazon à l'adresse https://console.aws.amazon.com/vpc/

. Dans le panneau de navigation, choisissez Security Groups (Groupes de sécurité).

-

Choisissez le groupe de sécurité associé à l'instance sur laquelle votre ressource s'exécute.

-

Choisissez Actions, Modifier les règles entrantes.

-

Choisissez Ajouter une règle et procédez comme suit :

-

Dans Type, choisissez Tout le trafic ou choisissez un type de trafic spécifique que vous souhaitez autoriser.

-

Pour Source, choisissez Personnalisé, puis entrez ou choisissez l'ID du groupe de VPN sécurité du client.

-

-

Choisir Enregistrer les règles.

Pour supprimer l'accès à une ressource spécifique, vérifiez le groupe de sécurité associé à l'instance sur laquelle votre ressource s'exécute. Si une règle autorise le trafic provenant du groupe de VPN sécurité du client, supprimez-la.

Pour vérifier les règles de votre groupe de sécurité

Ouvrez la VPC console Amazon à l'adresse https://console.aws.amazon.com/vpc/

. Dans le panneau de navigation, choisissez Security Groups (Groupes de sécurité).

-

Choisissez Règles entrantes.

-

Passez en revue la liste des règles. S'il existe une règle dans laquelle Source est le groupe VPN de sécurité du client, choisissez Modifier les règles, puis Supprimer (icône X) pour la règle. Sélectionnez Enregistrer les règles.

Restreindre l'accès en fonction des groupes d'utilisateurs

Si votre point de VPN terminaison client est configuré pour l'authentification basée sur les utilisateurs, vous pouvez accorder à des groupes d'utilisateurs spécifiques l'accès à des parties spécifiques de votre réseau. Pour y arriver, exécutez les étapes suivantes.

-

Configurez les utilisateurs et les groupes dans AWS Directory Service votre IdP. Pour plus d’informations, consultez les rubriques suivantes :

-

Créez une règle d'autorisation pour votre point de VPN terminaison client qui autorise un groupe spécifique à accéder à tout ou partie de votre réseau. Pour de plus amples informations, veuillez consulter AWS Client VPN règles d'autorisation.

Si votre point de VPN terminaison client est configuré pour l'authentification mutuelle, vous ne pouvez pas configurer de groupes d'utilisateurs. Lorsque vous créez une règle d'autorisation, vous devez accorder l'accès à tous les utilisateurs. Pour permettre à des groupes spécifiques d'utilisateurs d'accéder à des parties spécifiques de votre réseau, vous pouvez créer plusieurs VPN points de terminaison clients. Par exemple, pour chaque groupe d'utilisateurs qui accède à votre réseau, procédez comme suit :

-

Créez un ensemble de certificats et de clés de serveur et de client pour ce groupe d'utilisateurs. Pour de plus amples informations, veuillez consulter Authentification mutuelle dans AWS Client VPN.

-

Créez un point de VPN terminaison client. Pour de plus amples informations, veuillez consulter Création d'un AWS Client VPN point de terminaison.

-

Créez une règle d'autorisation qui accorde l'accès à tout ou partie de votre réseau. Par exemple, pour un point de VPN terminaison client utilisé par les administrateurs, vous pouvez créer une règle d'autorisation qui accorde l'accès à l'ensemble du réseau. Pour de plus amples informations, veuillez consulter Ajouter une règle d'autorisation.