Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration de Windows Server en tant que périphérique de passerelle AWS Site-to-Site VPN client

Vous pouvez configurer un serveur Windows Server en cours d'exécution en tant que passerelle client pour votre VPC. Utilisez le processus suivant, que vous exécutiez Windows Server sur une EC2 instance d'un VPC ou sur votre propre serveur. Les procédures suivantes s'appliquent à Windows Server 2012 R2 et versions ultérieures.

Table des matières

Configuration de votre instance Windows

Si vous configurez Windows Server sur une EC2 instance que vous avez lancée à partir d'une AMI Windows, procédez comme suit :

-

Désactivez la source/destination vérification pour l'instance :

-

Ouvrez la EC2 console Amazon à l'adresse https://console.aws.amazon.com/ec2/

. -

Sélectionnez votre instance Windows, puis Actions, Networking (Réseaux), Change Source/Destination Check (Modifier la vérification de source/destination). Sélectionnez Stop (Arrêter), puis Save (Enregistrer).

-

-

Mettez à jour les paramètres de votre adaptateur pour pouvoir router le trafic depuis d'autres instances :

-

Connectez-vous à votre instance Windows. Pour plus d’informations, consultez Connexion à votre instance Windows.

-

Ouvrez le Panneau de configuration, puis lancez le Gestionnaire de périphériques.

-

Développez le nœud Cartes réseau.

-

Sélectionnez la carte réseau (selon le type d'instance, il peut s'agir d'Amazon Elastic Network Adapter ou Intel 82599 Virtual Function), puis sélectionnez Action, Properties (Propriétés).

-

Dans l'onglet Avancé, désactivez les propriétés IPv4Checksum Offload, TCP Checksum Offload (IPv4) et UDP Checksum Offload (IPv4), puis choisissez OK.

-

-

Allouez une adresse IP Elastic à votre compte et associez-la à l'instance. Pour plus d'informations, consultez la section Adresses IP élastiques dans le guide de EC2 l'utilisateur Amazon. Prenez note de cette adresse : vous en aurez besoin lors de la création de la passerelle client.

-

Assurez-vous que les règles du groupe de sécurité de l'instance autorisent le IPsec trafic sortant. Par défaut, un groupe de sécurité autorise tout le trafic sortant. Toutefois, si les règles sortantes du groupe de sécurité ont été modifiées par rapport à leur état d'origine, vous devez créer les règles de protocole personnalisées sortantes suivantes pour le IPsec trafic : protocole IP 50, protocole IP 51 et UDP 500.

Prenez note de la plage CIDR du réseau dans lequel se trouve votre instance Windows, par exemple 172.31.0.0/16.

Étape 1: Créer une connexion VPN et configurer votre VPC

Pour créer une connexion VPN à partir de votre VPC, procédez comme suit :

-

Créez une passerelle réseau privé virtuel et attachez-la à votre VPC. Pour de plus amples informations, veuillez consulter Créer une passerelle réseau privé virtuel.

-

Créez une connexion VPN et une nouvelle passerelle client. Pour la passerelle client, spécifiez l'adresse IP publique de votre Windows Server. Pour la connexion VPN, sélectionnez le routage statique, puis saisissez la plage CIDR de votre réseau dans laquelle se trouve le Windows Server, par exemple

172.31.0.0/16. Pour de plus amples informations, veuillez consulter Étape 5 : Création d'une connexion VPN.

Après avoir créé la connexion VPN, configurez le VPC pour activer la communication via la connexion VPN.

Pour configurer votre VPC

-

Créez un sous-réseau privé dans votre VPC (si ce n'est déjà fait) pour lancer les instances qui communiqueront avec le Windows Server. Pour en savoir plus, consultez la section Création d'un sous-réseau dans votre VPC.

Note

Un sous-réseau privé est un sous-réseau qui ne comporte pas de route vers une passerelle Internet. Le routage pour ce sous-réseau est décrit dans l'élément suivant.

-

Mettez à jour vos tables de routage pour la connexion VPN :

-

Ajoutez une route à la table de routage de votre sous-réseau privé, en définissant la passerelle réseau privé virtuel comme cible et le réseau du Windows Server (plage CIDR) comme destination. Pour en savoir plus, consultez la section Ajout et suppression de routes d'une table de routage du guide de l'utilisateur Amazon VPC.

-

Activez la propagation de routes pour la passerelle réseau privé virtuel. Pour de plus amples informations, veuillez consulter (Passerelle réseau privé virtuel) Activer la propagation de route dans votre table de routage.

-

-

Créez un groupe de sécurité pour vos instances, qui autorise la communication entre votre VPC et le réseau :

-

Ajoutez des règles autorisant l'accès SSH ou RDP entrant depuis votre réseau. Cela vous permet de vous connecter aux instances de votre VPC depuis votre réseau. Par exemple, pour autoriser les ordinateurs de votre réseau à accéder aux instances Linux dans votre VPC, créez une règle entrante avec le type SSH et la source définie sur la plage d'adresses CIDR de votre réseau (par exemple,

172.31.0.0/16). Pour plus d'informations, consultez Groupes de sécurité pour votre VPC dans le Guide de l'utilisateur Amazon VPC. -

Ajoutez une règle autorisant l'accès ICMP entrant depuis votre réseau. Cela vous permet de tester votre connexion VPN en effectuant un test ping de l'instance dans votre VPC à partir de votre Windows Server.

-

Étape 2 : Télécharger le fichier de configuration pour la connexion VPN

Vous pouvez utiliser la console Amazon VPC afin de télécharger un fichier de configuration Windows Server pour votre connexion VPN.

Pour télécharger le fichier de configuration :

-

Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/

. -

Dans le volet de navigation, choisissez Site-to-Site VPN Connections.

-

Sélectionnez votre connexion VPN, puis choisissez Download Configuration (Télécharger la configuration).

-

Sélectionnez le fournisseur Microsoft, la plate-forme Windows Server et le logiciel 2012 R2. Choisissez Téléchargement. Vous pouvez ouvrir le fichier ou l'enregistrer.

Le fichier de configuration contient une section d'informations similaire à l'exemple suivant. Ces informations sont présentées deux fois, une fois pour chaque tunnel.

vgw-1a2b3c4d Tunnel1 -------------------------------------------------------------------- Local Tunnel Endpoint: 203.0.113.1 Remote Tunnel Endpoint: 203.83.222.237 Endpoint 1: [Your_Static_Route_IP_Prefix] Endpoint 2: [Your_VPC_CIDR_Block] Preshared key: xCjNLsLoCmKsakwcdoR9yX6GsEXAMPLE

Local Tunnel Endpoint-

Adresse IP que vous avez spécifiée pour la passerelle client lorsque vous avez créé la connexion VPN.

Remote Tunnel Endpoint-

L'une des deux adresses IP de la passerelle privée virtuelle qui met fin à la connexion VPN du AWS côté de la connexion.

Endpoint 1-

Préfixe IP que vous avez spécifié comme route statique lors de la création de la connexion VPN. Il s'agit des adresses IP de votre réseau qui sont autorisées à utiliser la connexion VPN pour accéder à votre VPC.

Endpoint 2-

Plage d'adresses IP (bloc d'adresse CIDR) du VPC associé à la passerelle réseau privé virtuel (par exemple, 10.0.0.0/16).

Preshared key-

La clé pré-partagée qui est utilisée pour établir la connexion IPsec VPN entre

Local Tunnel EndpointetRemote Tunnel Endpoint.

Nous vous conseillons de configurer les deux tunnels dans le cadre de la connexion VPN. Chaque tunnel se connecte à un concentrateur VPN distinct du côté Amazon de la connexion VPN. Bien qu'un seul tunnel soit ouvert à la fois, le second tunnel s'établit automatiquement si le premier tunnel tombe en panne. Les tunnels redondants garantissent une disponibilité continue en cas de panne d'un appareil. Sachant qu'un seul tunnel est disponible à la fois, la console Amazon VPC indique qu'un tunnel est arrêté. Ce comportement étant attendu, aucune action de votre part n'est requise.

Lorsque deux tunnels sont configurés, en cas de panne d'un appareil AWS, votre connexion VPN bascule automatiquement vers le deuxième tunnel de la passerelle privée virtuelle en quelques minutes. Lorsque vous configurez votre passerelle client, vous devez configurer les deux tunnels.

Note

AWS Effectue de temps à autre une maintenance de routine sur la passerelle privée virtuelle. Il est possible que ces opérations désactivent l'un des deux tunnels de votre connexion VPN pendant une brève période. Votre connexion VPN bascule automatiquement vers le deuxième tunnel lors de ces opérations de maintenance.

Des informations supplémentaires concernant l'échange de clés Internet (IKE) et les associations de IPsec sécurité (SA) sont présentées dans le fichier de configuration téléchargé.

MainModeSecMethods: DHGroup2-AES128-SHA1 MainModeKeyLifetime: 480min,0sess QuickModeSecMethods: ESP:SHA1-AES128+60min+100000kb QuickModePFS: DHGroup2

MainModeSecMethods-

Algorithmes de chiffrement et d'authentification pour la SA IKE. Il s'agit des paramètres suggérés pour la connexion VPN et des paramètres par défaut pour les connexions IPsec VPN Windows Server.

MainModeKeyLifetime-

Durée de vie de la clé de la SA IKE. Il s'agit du paramètre suggéré pour la connexion VPN et du paramètre par défaut pour les connexions IPsec VPN Windows Server.

QuickModeSecMethods-

Les algorithmes de chiffrement et d'authentification pour la IPsec SA. Il s'agit des paramètres suggérés pour la connexion VPN et des paramètres par défaut pour les connexions IPsec VPN Windows Server.

QuickModePFS-

Nous vous conseillons d'utiliser la clé principale Perfect Forward Secrecy (PFS) pour vos IPsec sessions.

Étape 3 : Configuration du serveur Windows

Avant de configurer le tunnel VPN, vous devez installer et configurer les services de routage et d'accès distant sur Windows Server. Ceci permet aux utilisateurs distants d'accéder aux ressources sur votre réseau.

Pour installer les services de routage et d'accès distant

-

Connectez-vous à votre Windows Server.

-

Accédez au menu Start et choisissez Server Manager.

-

Installez les services de routage et d'accès distant :

-

Depuis le menu Gérer, choisissez Ajouter des rôles et fonctionnalités.

-

Sur la page Avant de commencer, vérifiez si votre serveur respecte les conditions requises, puis choisissez Suivant.

-

Choisissez Installation basée sur un rôle ou une fonctionnalité, puis Suivant.

-

Sélectionnez Select a server from the server pool (Sélectionner un serveur du groupe de serveurs), puis votre Windows Server et Next (Suivant).

-

Sélectionnez Services de stratégie et d'accès réseau dans la liste. Dans la boîte de dialogue qui s'affiche, choisissez Ajouter des fonctionnalités afin de confirmer les fonctions qui sont nécessaires pour ce rôle.

-

Dans cette même liste, choisissez Remote Access (Accès distant), puis Next (Suivant).

-

Sur la page Sélectionner les fonctionnalités, choisissez Suivant.

-

Sur la page Services de stratégie et d'accès réseau, choisissez Suivant.

-

Sur la page Accès distant, choisissez Suivant. Sur la page suivante, sélectionnez DirectAccess et VPN (RAS). Dans la boîte de dialogue qui s'affiche, choisissez Ajouter des fonctionnalités afin de confirmer les fonctions qui sont nécessaires pour ce service de rôle. Dans cette même liste, sélectionnez Routage, puis choisissez Suivant.

-

Sur la page Rôle Serveur Web (IIS), choisissez Suivant. Conservez la sélection par défaut, puis choisissez Suivant.

-

Choisissez Installer. Une fois l’installation terminée, choisissez Fermer.

-

Pour configurer et activer le serveur de Routage et d'accès à distance :

-

Sur le tableau de bord, choisissez Notifications (icône de drapeau). Une tâche doit être effectuée avant de terminer la configuration de post-déploiement. Choisissez le lien Ouvrir l’Assistant Mise en route.

-

Choisissez Déployer VPN uniquement.

-

Dans la boîte de dialogue Routage et accès à distance, choisissez le nom de serveur, sélectionnez Action, puis Configurer et activer le routage et l'accès à distance.

-

Dans la section Assistant Installation d’un serveur Routage et accès distant, sur la première page, choisissez Suivant.

-

Sur la page Configuration, choisissez Configuration personnalisée, Suivant.

-

Choisissez LAN routing (Routage réseau), Next (Suivant), puis Finish (Terminer).

-

Lorsque vous y êtes invité par la boîte de dialogue Routage et accès distant, choisissez Démarrer le service.

Étape 4 : Configurer le tunnel VPN

Vous pouvez configurer le tunnel VPN en exécutant les scripts netsh inclus dans le fichier de configuration téléchargé ou à l'aide de l'interface utilisateur de Windows Server.

Important

Nous vous conseillons d'utiliser la clé principale Perfect Forward Secrecy (PFS) pour vos IPsec sessions. Si vous choisissez d'exécuter le script netsh, il inclut un paramètre permettant d'activer PFS ()qmpfs=dhgroup2. Vous ne pouvez pas activer la clé PFS via l'interface utilisateur de Windows, vous devez l'activer à partir de la ligne de commande.

Options

Option 1 : Exécuter le script netsh

Copiez le script netsh dans le fichier de configuration téléchargé et remplacez les variables. Voici un exemple de script.

netsh advfirewall consec add rule Name="vgw-1a2b3c4d Tunnel 1" ^ Enable=Yes Profile=any Type=Static Mode=Tunnel ^ LocalTunnelEndpoint=Windows_Server_Private_IP_address^ RemoteTunnelEndpoint=203.83.222.236 Endpoint1=Your_Static_Route_IP_Prefix^ Endpoint2=Your_VPC_CIDR_BlockProtocol=Any Action=RequireInClearOut ^ Auth1=ComputerPSK Auth1PSK=xCjNLsLoCmKsakwcdoR9yX6GsEXAMPLE ^ QMSecMethods=ESP:SHA1-AES128+60min+100000kb ^ ExemptIPsecProtectedConnections=No ApplyAuthz=No QMPFS=dhgroup2

Name : vous pouvez remplacer le nom proposé (vgw-1a2b3c4d Tunnel 1) par celui de votre choix.

LocalTunnelEndpoint: Entrez l'adresse IP privée du serveur Windows sur votre réseau.

Endpoint1 : bloc d'adresse CIDR de votre réseau sur lequel le Windows Server est situé (par exemple, 172.31.0.0/16). Entourez cette valeur de guillemets doubles (").

Endpoint2 : bloc d'adresse CIDR de votre VPC ou d'un sous-réseau de votre VPC (par exemple, 10.0.0.0/16). Entourez cette valeur de guillemets doubles (").

Exécutez le script mis à jour dans une fenêtre d'invite de commande sur votre Windows Server. (le caractère ^ vous permet de couper-coller le texte renvoyé à la ligne dans la ligne de commande). Pour configurer le deuxième tunnel VPN pour cette connexion VPN, répétez la procédure avec le deuxième script netsh du fichier de configuration.

Lorsque vous avez terminé, passez à la section Configurer le pare-feu Windows.

Pour plus d'informations sur les paramètres netsh, consultez la section Commandes Netsh AdvFirewall Consec

Option 2 : Utiliser l'interface utilisateur de Windows Server

Pour configurer le tunnel VPN, vous pouvez également utiliser l'interface utilisateur de Windows Server.

Important

Vous ne pouvez pas activer la fonction PFS (Perfect Forward Secrecy) de la clé principale via l'interface utilisateur de Windows Server. Vous devez activer PFS à partir de la ligne de commande, comme décrit à la section Activer la fonction PFS (Perfect Forward Secrecy) de la clé principale.

Tâches

Configurer une règle de sécurité pour un tunnel VPN

Dans cette section, vous configurez une règle de sécurité sur votre Windows Server afin de créer un tunnel VPN.

Pour configurer une règle de sécurité pour un tunnel VPN :

-

Ouvrez Server Manager, sélectionnez Tools (Outils), puis Windows Defender Firewall with Advanced Security (Pare-feu Windows avec fonctions avancées de sécurité).

-

Sélectionnez Règles de sécurité de connexion, choisissez Action, puis Nouvelle règle.

-

Dans l'assistant Nouvelle règle de sécurité de connexion, sur la page Type de règle, choisissez Tunnel, puis Suivant.

-

Sur la page Type de tunnel, sous Quel type de tunnel voulez-vous créer ?, choisissez Configuration personnalisée. Sous Souhaitez-vous exempter les connexions IPsec protégées de ce tunnel, laissez la valeur par défaut cochée (Non. Envoyez tout le trafic réseau correspondant à cette règle de sécurité de connexion (via le tunnel), puis choisissez Next.

-

Sur la page Exigences, choisissez Exiger l'authentification pour les connexions entrantes. N'établissez pas de tunnels pour les connexions sortantes, puis choisissez Next.

-

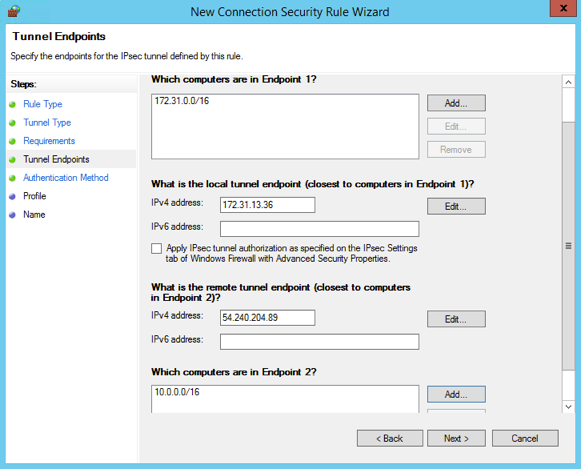

Sur la page Points de terminaison du tunnel, sous Quels ordinateurs se trouvent au point de terminaison 1 ?, choisissez Ajouter. Saisissez la plage CIDR de votre réseau (derrière votre périphérique de passerelle client Windows Server ; par exemple

172.31.0.0/16), puis sélectionnez OK. La plage peut inclure l'adresse IP de votre passerelle client. -

Sous Quel est le point de terminaison du tunnel local (le plus proche des ordinateurs du point de terminaison 1) ?, choisissez Modifier. Dans le champ d'IPv4 adresse, entrez l'adresse IP privée de votre serveur Windows, puis cliquez sur OK.

-

Sous Quel est le point de terminaison du tunnel distant (le plus proche des ordinateurs du point de terminaison 2) ?, choisissez Modifier. Dans le champ d'IPv4 adresse, entrez l'adresse IP de la passerelle privée virtuelle pour le tunnel 1 à partir du fichier de configuration (voir

Remote Tunnel Endpoint), puis choisissez OK.Important

Si vous répétez cette procédure pour le tunnel 2, assurez-vous de sélectionner le point de terminaison pour le tunnel 2.

-

Sous Quels ordinateurs se trouvent au point de terminaison 2 ?, choisissez Ajouter. Dans le champ Cette adresse IP ou ce sous-réseau, entrez le bloc d'adresse CIDR de votre VPC, puis choisissez OK.

Important

Vous devez faire défiler la boîte de dialogue jusqu'à la section Quels ordinateurs se trouvent au point de terminaison 2 ?. Ne choisissez pas Suivant avant d'avoir terminé cette étape, car vous ne pourriez pas vous connecter à votre serveur.

-

Assurez-vous que tous les paramètres que vous avez spécifiés sont corrects, puis choisissez Suivant.

-

Sur la page Authentication Method (Méthode d'authentification), sélectionnez Advanced (Avancé), puis choisissez Customize (Personnaliser).

-

Sous Premières méthodes d'authentification, choisissez Ajouter.

-

Sélectionnez Clé prépartagée, saisissez la valeur de la clé prépartagée provenant du fichier de configuration, puis cliquez sur OK.

Important

Si vous répétez cette procédure pour le tunnel 2, assurez-vous de sélectionner la clé pré partagée correspondante.

-

Assurez-vous que l'option La première authentification est facultative n'est pas sélectionnée, puis choisissez OK.

-

Choisissez Suivant.

-

Sur la page Profil, cochez les trois cases : Domaine, Privé et Public. Choisissez Suivant.

-

Sur la page Nom, entrez un nom pour votre règle de connexion ; par exemple,

VPN to Tunnel 1, puis choisissez Terminer.

Répétez la procédure précédente, en spécifiant les données associées au tunnel 2 provenant du fichier de configuration.

Une fois l'opération terminée, vous disposez de deux tunnels configurés pour votre connexion VPN.

Valider la configuration des tunnels

Pour valider la configuration des tunnels :

-

Ouvrez Server Manager, choisissez Outils, sélectionnez Pare-feu Windows avec fonctions avancées de sécurité, puis sélectionnez Règles de sécurité de connexion.

-

Effectuez les vérifications suivantes pour les deux tunnels :

-

Activé est défini sur

Yes. -

Point de terminaison 1 est le bloc d'adresse CIDR pour votre réseau

-

Point de terminaison 2 est le bloc d'adresse CIDR pour votre VPC

-

Mode d'authentification est défini sur

Require inbound and clear outbound. -

Méthode d'authentification est défini sur

Custom. -

Port du point de terminaison 1 est défini sur

Any. -

Port du point de terminaison 2 est défini sur

Any. -

Protocole est défini sur

Any

-

-

Sélectionnez la première règle et choisissez Propriétés.

-

Sous l'onglet Authentification sous Méthode, choisissez Personnaliser. Vérifiez que le champ Premières méthodes d'authentification contient la clé prépartagée correcte provenant de votre fichier de configuration pour le tunnel, puis choisissez OK.

-

Dans l'onglet Avancé, assurez-vous que les options Domaine, Privé et Public sont toutes sélectionnées.

-

Sous IPsec Tunneling, choisissez Personnaliser. Vérifiez les paramètres de IPsec tunneling suivants, puis cliquez sur OK et de nouveau sur OK pour fermer la boîte de dialogue.

-

L'option Utiliser le IPsec tunneling est sélectionnée.

-

Le point de terminaison du tunnel local (le plus proche du point de terminaison 1) contient l'adresse IP de votre Windows Server. Si votre dispositif de passerelle client est une EC2 instance, il s'agit de l'adresse IP privée de l'instance.

-

Point de terminaison du tunnel distant (le plus proche du point de terminaison 2) contient l'adresse IP de la passerelle réseau privé virtuel pour ce tunnel.

-

-

Affichez les propriétés de votre second tunnel. Répétez les étapes 4 à 7 pour ce tunnel.

Activer la fonction PFS (Perfect Forward Secrecy) de la clé principale

Vous pouvez activer la fonction PFS de la clé principale à partir de la ligne de commande. Vous ne pouvez pas activer cette fonction à partir de l'interface utilisateur.

Pour activer la fonction PFS de la clé principale

-

Sur votre Windows Server, ouvrez une nouvelle fenêtre d'invite de commande.

-

Entrez la commande suivante, en remplaçant

rule_namepar le nom que vous avez attribué à la première règle de connexion.netsh advfirewall consec set rule name="rule_name" new QMPFS=dhgroup2 QMSecMethods=ESP:SHA1-AES128+60min+100000kb -

Reprenez l'étape 2 pour le second tunnel, en remplaçant cette fois

rule_namepar le nom que vous avez attribué à la seconde règle de connexion.

Configurer le pare-feu Windows

Après avoir défini vos règles de sécurité sur votre serveur, configurez certains IPsec paramètres de base pour qu'ils fonctionnent avec la passerelle privée virtuelle.

Pour configurer le pare-feu Windows :

-

Ouvrez Server Manager, sélectionnez Tools (Outils), puis Windows Defender Firewall with Advanced Security (Pare-feu Windows avec fonctions avancées de sécurité) et Properties (Propriétés).

-

Dans l'onglet IPsec Paramètres, sous IPsecExemptions, vérifiez que l'option Exempter l'ICMP de IPsec est Non (valeur par défaut). Vérifiez que l'autorisation IPsec du tunnel est nulle.

-

Dans la section IPsec Paramètres par défaut, choisissez Personnaliser.

-

Sous Échange de clé (mode principal), sélectionnez Avancé, puis choisissez Personnaliser.

-

Dans Personnaliser les paramètres avancés d'échange de clés, sous Méthodes de sécurité, assurez-vous que les valeurs par défaut suivantes sont utilisées comme première entrée :

-

Intégrité : SHA-1

-

Chiffrement : AES-CBC 128

-

Algorithme d'échange de clés : Groupe Diffie-Hellman 2

-

Sous Durée de vie des clés, assurez-vous que Minutes est défini sur

480et que Sessions est défini sur0.

Ces paramètres correspondent aux entrées suivantes dans le fichier de configuration.

MainModeSecMethods: DHGroup2-AES128-SHA1,DHGroup2-3DES-SHA1 MainModeKeyLifetime: 480min,0sec -

-

Sous Options d’échange de clés, sélectionnez Utiliser Diffie-Hellman pour une sécurité accrue, puis choisissez OK.

-

Sous Protection des données (mode rapide), sélectionnez Avancé, puis choisissez Personnaliser.

-

Sélectionnez Demander le chiffrement de toutes les règles de sécurité de connexion qui utilisent ces paramètres.

-

Sous Intégrité de données et chiffrement, conservez les valeurs par défaut:

-

Protocole : ESP

-

Intégrité : SHA-1

-

Chiffrement : AES-CBC 128

-

Durée de vie : 60 minutes

Ces valeurs correspondent à l'entrée suivante du fichier de configuration.

QuickModeSecMethods: ESP:SHA1-AES128+60min+100000kb -

-

Cliquez sur OK pour revenir à la boîte de dialogue Personnaliser IPsec les paramètres, puis cliquez à nouveau sur OK pour enregistrer la configuration.

Étape 5 : Activer la détection de passerelle inactive

Ensuite, configurez TCP pour détecter quand une passerelle devient indisponible. Pour ce faire, vous pouvez modifier cette clé de registre : HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters. N'effectuez pas cette opération avant d'avoir terminé la procédure indiquée dans les sections précédentes. Une fois que vous avez modifié la clé de registre, vous devez redémarrer le serveur.

Pour activer la détection de passerelle inactive :

-

Depuis votre serveur Windows, lancez l'invite de commande ou une PowerShell session, puis entrez regedit pour démarrer l'éditeur de registre.

-

Développez HKEY_LOCAL_MACHINE, développez le SYSTÈME, étendez, étendez les services CurrentControlSet, étendez Tcpip, puis développez les paramètres.

-

Dans le menu Editer, sélectionnez Nouveau et sélectionnez Valeur DWORD 32 bits.

-

Saisissez le nom EnableDeadGWDetect.

-

Sélectionnez EnableDeadGWDetectet choisissez Modifier, Modifier.

-

Dans Données de la valeur, saisissez 1, puis choisissez OK.

-

Fermez l'Éditeur du Registre, puis redémarrez le serveur.

Pour plus d'informations, consultez EnableDeadGWDetect

Étape 6 : Tester la connexion VPN

Pour vérifier si la connexion VPN fonctionne correctement, lancez une instance dans votre VPC et assurez-vous qu'elle n'est associée à aucune connexion Internet. Après avoir lancé l'instance, effectuez un test ping sur son adresse IP privée à partir de votre Windows Server. Le tunnel VPN intervient lorsque le trafic est généré à partir du périphérique de passerelle client. Par conséquent, la commande ping initie également la connexion VPN.

Pour savoir comment tester la connexion VPN, consultez Tester une AWS Site-to-Site VPN connexion.

Si la commande ping échoue, vérifiez les informations suivantes :

-

Assurez-vous d'avoir configuré vos règles de groupe de sécurité pour autoriser le trafic ICMP vers l'instance dans votre VPC. Si votre serveur Windows est une EC2 instance, assurez-vous que les règles sortantes de son groupe de sécurité autorisent le IPsec trafic. Pour de plus amples informations, veuillez consulter Configuration de votre instance Windows.

-

Assurez-vous que le système d'exploitation est configuré pour répondre à ICMP, sur l'instance faisant l'objet de votre test ping. Nous vous recommandons d'utiliser l'un des systèmes Amazon Linux AMIs.

-

Si l'instance à laquelle vous envoyez un ping est une instance Windows, connectez-vous à l'instance et activez le trafic entrant ICMPv4 sur le pare-feu Windows.

-

Assurez-vous d'avoir correctement configuré les tables de routage pour votre VPC ou votre sous-réseau. Pour de plus amples informations, veuillez consulter Étape 1: Créer une connexion VPN et configurer votre VPC.

-

Si votre dispositif de passerelle client est une EC2 instance, assurez-vous d'avoir désactivé la source/destination vérification de l'instance. Pour de plus amples informations, veuillez consulter Configuration de votre instance Windows.

Sur la page VPN Connections de la console Amazon VPC, sélectionnez votre connexion VPN. Le premier tunnel est à l'état « UP ». Le second tunnel doit être configuré, mais il ne sera utilisé que si le premier tunnel s'arrête. L'établissement des tunnels chiffrés peut prendre quelques instants.