Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Protection des données sur Amazon WorkMail

Le modèle de responsabilité AWS partagée

À des fins de protection des données, nous vous recommandons de protéger les Compte AWS informations d'identification et de configurer les utilisateurs individuels avec AWS IAM Identity Center ou AWS Identity and Access Management (IAM). Ainsi, chaque utilisateur se voit attribuer uniquement les autorisations nécessaires pour exécuter ses tâches. Nous vous recommandons également de sécuriser vos données comme indiqué ci-dessous :

-

Utilisez l’authentification multifactorielle (MFA) avec chaque compte.

-

SSL/TLS À utiliser pour communiquer avec AWS les ressources. Nous exigeons TLS 1.2 et recommandons TLS 1.3.

-

Configurez l'API et la journalisation de l'activité des utilisateurs avec AWS CloudTrail. Pour plus d'informations sur l'utilisation des CloudTrail sentiers pour capturer AWS des activités, consultez la section Utilisation des CloudTrail sentiers dans le guide de AWS CloudTrail l'utilisateur.

-

Utilisez des solutions de AWS chiffrement, ainsi que tous les contrôles de sécurité par défaut qu'ils contiennent Services AWS.

-

Utilisez des services de sécurité gérés avancés tels qu’Amazon Macie, qui contribuent à la découverte et à la sécurisation des données sensibles stockées dans Amazon S3.

-

Si vous avez besoin de modules cryptographiques validés par la norme FIPS 140-3 pour accéder AWS via une interface de ligne de commande ou une API, utilisez un point de terminaison FIPS. Pour plus d’informations sur les points de terminaison FIPS disponibles, consultez Norme FIPS (Federal Information Processing Standard) 140-3

.

Nous vous recommandons fortement de ne jamais placer d’informations confidentielles ou sensibles, telles que les adresses e-mail de vos clients, dans des balises ou des champs de texte libre tels que le champ Nom. Cela inclut lorsque vous travaillez avec Amazon WorkMail ou une autre entreprise Services AWS à l'aide de la console AWS CLI, de l'API ou AWS SDKs. Toutes les données que vous entrez dans des balises ou des champs de texte de forme libre utilisés pour les noms peuvent être utilisées à des fins de facturation ou dans les journaux de diagnostic. Si vous fournissez une adresse URL à un serveur externe, nous vous recommandons fortement de ne pas inclure d’informations d’identification dans l’adresse URL permettant de valider votre demande adressée à ce serveur.

Comment Amazon WorkMail utilise AWS KMS

Amazon chiffre de WorkMail manière transparente tous les messages dans les boîtes aux lettres de toutes les WorkMail organisations Amazon avant qu'ils ne soient écrits sur le disque, et déchiffre les messages de manière transparente lorsque les utilisateurs y accèdent. Vous ne pouvez pas désactiver le chiffrement. Pour protéger les clés de chiffrement qui protègent les messages, Amazon WorkMail est intégré à AWS Key Management Service (AWS KMS).

Amazon propose WorkMail également une option permettant aux utilisateurs d'envoyer des e-mails signés ou chiffrés. Cette fonctionnalité de chiffrement n'utilise pas AWS KMS. Pour de plus amples informations, veuillez consulter Activation d'un e-mail signé ou chiffré.

Rubriques

WorkMail Chiffrement Amazon

Dans Amazon WorkMail, chaque organisation peut contenir plusieurs boîtes aux lettres, une pour chaque utilisateur de l'organisation. Tous les messages, y compris les e-mails et les éléments de calendrier, sont stockés dans la boîte de réception de l'utilisateur.

Pour protéger le contenu des boîtes aux lettres de vos WorkMail organisations Amazon, Amazon WorkMail chiffre tous les messages des boîtes aux lettres avant qu'ils ne soient écrits sur le disque. Aucune des informations fournies par le client n'est stockée en texte brut.

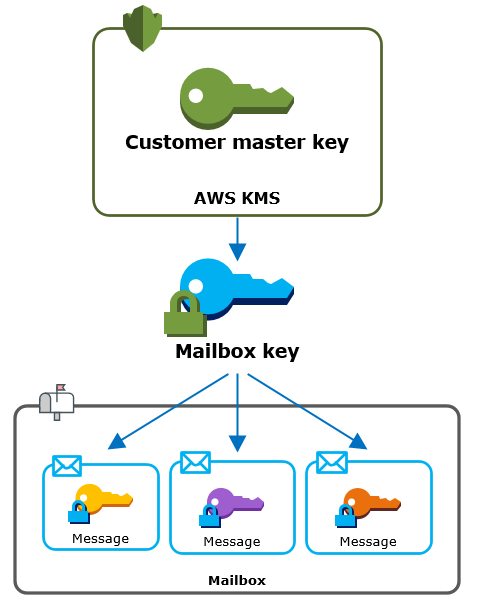

Chaque message est chiffré sous une clé de chiffrement de données unique. La clé du message est protégée par une clé de boîte de réception, qui est une clé de chiffrement unique utilisée uniquement pour cette boîte de réception. La clé de la boîte aux lettres est cryptée sous une clé principale AWS KMS du client (CMK) pour l'organisation qui ne sort jamais AWS KMS non chiffrée. Le schéma suivant illustre la relation entre les messages chiffrés, les clés des messages chiffrés, la clé de la boîte de réception chiffrée et la clé CMK de l'organisation dans AWS KMS.

Configuration d'une clé CMK pour l'organisation

Lorsque vous créez une WorkMail organisation Amazon, vous avez la possibilité de sélectionner une clé principale AWS KMS client (CMK) pour l'organisation. Cette clé CMK protège toutes les clés de boîte de réception de cette organisation.

Vous pouvez sélectionner la clé CMK AWS gérée par défaut pour Amazon WorkMail, ou vous pouvez sélectionner une clé CMK gérée par le client que vous possédez et gérez. Pour plus d'informations, consultez la section customer master keys (CMKs) dans le manuel du AWS Key Management Service développeur. Vous pouvez sélectionner la même clé CMK ou une clé CMK différente pour chacune de vos organisations, mais vous ne pouvez pas modifier la clé CMK une fois que vous l'avez sélectionnée.

Important

Amazon ne WorkMail prend en charge que le système symétrique CMKs. Vous ne pouvez pas utiliser une clé CMK asymétrique. Pour savoir si une clé CMK est symétrique ou asymétrique, consultez la section Identification de la symétrie et de l'asymétrie CMKs dans le manuel du développeur.AWS Key Management Service

Pour trouver la clé CMK de votre organisation, utilisez l'entrée du AWS CloudTrail journal qui enregistre les appels adressés à AWS KMS.

Clé de chiffrement unique pour chaque boîte de réception

Lorsque vous créez une boîte aux lettres, Amazon WorkMail génère une clé de chiffrement symétrique AES (Advanced Encryption Standard

Pour protéger la clé de boîte aux lettres, Amazon WorkMail appelle AWS KMS pour chiffrer la clé de boîte aux lettres sous la clé CMK de l'organisation. Ensuite, il stocke la clé de la boîte de réception chiffrée dans la boîte de réception des métadonnées.

Note

Amazon WorkMail utilise une clé de chiffrement de boîte aux lettres symétrique pour protéger les clés de message. Auparavant, Amazon WorkMail protégeait chaque boîte aux lettres à l'aide d'une paire de clés asymétrique. Il utilise la clé publique pour chiffrer chaque clé de message et la clé privée pour la déchiffrer. La clé privée de la boîte de réception a été protégée par la clé CMK de l'organisation. Les anciennes boîtes aux lettres peuvent utiliser une paire de clés de boîte aux lettres asymétrique. Cette modification n'a pas d'incidence sur la sécurité de la boîte de réception ou de ses messages.

Chiffrer chaque message

Lorsqu'un utilisateur ajoute un message à une boîte aux lettres, Amazon WorkMail génère une clé de chiffrement symétrique AES 256 bits unique pour le message en dehors de. AWS KMS Il utilise cette clé de message pour chiffrer le message. Amazon WorkMail chiffre la clé du message sous la clé de la boîte aux lettres et stocke la clé de message chiffrée avec le message. Ensuite, il chiffre la clé de la boîte de réception sous la clé CMK de l'organisation.

Création d'une boîte de réception

Lorsqu'Amazon WorkMail crée une boîte aux lettres, il utilise le processus suivant pour préparer la boîte aux lettres afin qu'elle contienne des messages chiffrés.

-

Amazon WorkMail génère une clé de chiffrement symétrique AES 256 bits unique pour la boîte aux lettres en dehors d'AWS KMS.

-

Amazon WorkMail lance l'opération AWS KMS Encrypt. Il transmet la clé de la boîte aux lettres et l'identifiant de la clé principale du client (CMK) pour l'organisation. AWS KMS renvoie le texte chiffré de la clé de boîte aux lettres cryptée sous la clé CMK.

-

Amazon WorkMail stocke la clé cryptée de la boîte aux lettres avec les métadonnées de la boîte aux lettres.

Chiffrement d'un message de boîte de réception

Pour chiffrer un message, Amazon WorkMail utilise le processus suivant.

-

Amazon WorkMail génère une clé symétrique AES 256 bits unique pour le message. Il utilise la clé du message en texte brut et l'algorithme Advanced Encryption Standard (AES) pour chiffrer le message en dehors de. AWS KMS

-

Pour protéger la clé de message située sous la clé de boîte aux lettres, Amazon WorkMail doit déchiffrer la clé de boîte aux lettres, qui est toujours stockée sous sa forme cryptée.

Amazon WorkMail lance l'opération AWS KMS Decrypt et transmet la clé cryptée de la boîte aux lettres. AWS KMS utilise le CMK pour que l'organisation déchiffre la clé de boîte aux lettres et renvoie la clé de boîte aux lettres en texte clair à Amazon. WorkMail

-

Amazon WorkMail utilise la clé de boîte aux lettres en texte brut et l'algorithme Advanced Encryption Standard (AES) pour chiffrer la clé du message en dehors de. AWS KMS

-

Amazon WorkMail stocke la clé du message chiffré dans les métadonnées du message chiffré afin qu'elle soit disponible pour le déchiffrer.

Déchiffrement d'un message de la boîte de réception

Pour déchiffrer un message, Amazon WorkMail utilise le processus suivant.

-

Amazon WorkMail lance l'opération AWS KMS Decrypt et transmet la clé cryptée de la boîte aux lettres. AWS KMS utilise le CMK pour que l'organisation déchiffre la clé de boîte aux lettres et renvoie la clé de boîte aux lettres en texte clair à Amazon. WorkMail

-

Amazon WorkMail utilise la clé de boîte aux lettres en texte brut et l'algorithme Advanced Encryption Standard (AES) pour déchiffrer la clé de message chiffrée en dehors de. AWS KMS

-

Amazon WorkMail utilise la clé du message en texte brut pour déchiffrer le message chiffré.

Mise en cache des clés de boîte de réception

Pour améliorer les performances et minimiser les appels AWS KMS, Amazon met en WorkMail cache chaque clé de boîte aux lettres en texte brut pour chaque client localement pendant une minute maximum. À la fin de la période de mise en cache, la clé de la boîte de réception est supprimée. Si la clé de boîte aux lettres de ce client est requise pendant la période de mise en cache, Amazon WorkMail peut l'obtenir depuis le cache au lieu d'appeler AWS KMS. La clé de la boîte de réception est protégée dans le cache et n'est jamais écrit sur le disque en texte brut.

Autorisation d'utilisation de la clé CMK

Lorsqu'Amazon WorkMail utilise une clé principale du client (CMK) dans le cadre d'opérations cryptographiques, elle agit pour le compte de l'administrateur de la boîte aux lettres.

Pour utiliser la clé principale du AWS KMS client (CMK) comme secret en votre nom, l'administrateur doit disposer des autorisations suivantes. Vous pouvez spécifier ces autorisations requises dans une politique IAM ou dans une politique de clé.

-

kms:Encrypt -

kms:Decrypt -

kms:CreateGrant

Pour autoriser l'utilisation de la clé CMK uniquement pour les demandes provenant d'Amazon WorkMail, vous pouvez utiliser la clé de ViaService condition kms : avec la workmail. valeur.<region>.amazonaws.com

Vous pouvez également utiliser les clés ou les valeurs du contexte de chiffrement comme condition d'utilisation de la clé CMK pour les opérations de chiffrement. Par exemple, vous pouvez utiliser un opérateur de condition de chaîne dans un document de politique IAM ou de clé, ou utiliser une contrainte d'octroi dans un octroi.

Stratégie de clé pour la clé CMK gérée par AWS

La politique clé de la clé CMK AWS gérée pour Amazon WorkMail autorise les utilisateurs à utiliser la clé CMK pour des opérations spécifiques uniquement lorsqu'Amazon WorkMail fait la demande au nom de l'utilisateur. La stratégie de clé n'autorise pas tous les utilisateurs à utiliser la clé CMK directement.

Cette stratégie de clé, comme les stratégies de toutes les clés gérées par AWS, est établie par le service. Vous ne pouvez pas modifier la politique clé, mais vous pouvez la consulter à tout moment. Pour plus de détails, consultez la section Affichage d'une politique clé dans le guide du AWS Key Management Service développeur.

Les instructions de politique de la politique de clé ont l'effet suivant :

-

Autorisez les utilisateurs du compte et de la région à utiliser le CMK pour des opérations cryptographiques et pour créer des autorisations, mais uniquement lorsque la demande provient d'Amazon en leur WorkMail nom. La clé de condition

kms:ViaServiceapplique cette restriction. -

Permet au AWS compte de créer des politiques IAM qui permettent aux utilisateurs de consulter les propriétés CMK et de révoquer les autorisations.

Voici une politique clé pour un exemple de clé CMK AWS gérée pour Amazon WorkMail.

Utiliser des subventions pour autoriser Amazon WorkMail

Outre les politiques clés, Amazon WorkMail utilise des subventions pour ajouter des autorisations au CMK pour chaque organisation. Pour consulter les subventions du CMK sur votre compte, utilisez l'ListGrantsopération.

Amazon WorkMail utilise des subventions pour ajouter les autorisations suivantes au CMK de l'organisation.

-

Ajoutez l'

kms:Encryptautorisation permettant à Amazon de chiffrer WorkMail la clé de la boîte aux lettres. -

Ajoutez l'

kms:Decryptautorisation permettant à Amazon d'utiliser la clé CMK WorkMail pour déchiffrer la clé de la boîte aux lettres. Amazon WorkMail exige cette autorisation dans le cadre d'une autorisation, car la demande de lecture des messages de boîte aux lettres utilise le contexte de sécurité de l'utilisateur qui lit le message. La demande n'utilise pas les informations d'identification du AWS compte. Amazon WorkMail crée cette subvention lorsque vous sélectionnez une clé CMK pour l'organisation.

Pour créer les subventions, Amazon WorkMail appelle au CreateGrantnom de l'utilisateur qui a créé l'organisation. L'autorisation de créer l'octroi provient de la politique de clé. Cette politique permet aux utilisateurs du compte d'appeler CreateGrant le CMK de l'organisation lorsqu'Amazon WorkMail fait la demande au nom d'un utilisateur autorisé.

La politique des clés permet également à l'utilisateur root du compte de révoquer l'attribution de la clé AWS gérée. Toutefois, si vous révoquez l'autorisation, Amazon ne WorkMail pourra pas déchiffrer les données chiffrées de vos boîtes aux lettres.

Contexte WorkMail de chiffrement Amazon

Un contexte de chiffrement est un ensemble de paires clé-valeur contenant les données non secrètes arbitraires. Lorsque vous incluez un contexte de chiffrement dans une demande de chiffrement de données, lie AWS KMS cryptographiquement le contexte de chiffrement aux données chiffrées. Pour déchiffrer les données, vous devez transmettre le même contexte de chiffrement. Consultez Contexte de chiffrement dans le AWS Key Management Service guide du développeur pour en savoir plus.

Amazon WorkMail utilise le même format de contexte de chiffrement dans toutes les opérations AWS KMS cryptographiques. Vous pouvez utiliser le contexte de chiffrement pour identifier une opération de chiffrement dans les enregistrements d'audit et les journaux, tels qu' AWS CloudTrail, et en tant que condition pour l'autorisation dans les politiques et les octrois.

Dans ses demandes Encrypt and Decrypt à, AWS KMS Amazon WorkMail utilise un contexte de chiffrement dans lequel la clé aws:workmail:arn et la valeur sont le nom de ressource Amazon (ARN) de l'organisation.

"aws:workmail:arn":"arn:aws:workmail:region:account ID:organization/organization-ID"Par exemple, le contexte de chiffrement suivant inclut un exemple d'ARN d'organisation dans la région Europe (Irlande) eu-west-1 ().

"aws:workmail:arn":"arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56"Surveillance de WorkMail l'interaction d'Amazon avec AWS KMS

Vous pouvez utiliser AWS CloudTrail Amazon CloudWatch Logs pour suivre les demandes qu'Amazon WorkMail envoie AWS KMS en votre nom.

Encrypt

Lorsque vous créez une boîte aux lettres, Amazon WorkMail génère une clé de boîte aux lettres et appelle AWS KMS pour chiffrer la clé de boîte aux lettres. Amazon WorkMail envoie une demande de chiffrement à l' AWS KMS aide de la clé de boîte aux lettres en texte clair et d'un identifiant pour le CMK de l'organisation Amazon. WorkMail

L'événement qui enregistre l'opération Encrypt est similaire à l'exemple d'événement suivant. L'utilisateur est le WorkMail service Amazon. Les paramètres incluent l'ID CMK (keyId) et le contexte de chiffrement pour l' WorkMail organisation Amazon. Amazon transmet WorkMail également la clé de la boîte aux lettres, mais celle-ci n'est pas enregistrée dans le CloudTrail journal.

{ "eventVersion": "1.05", "userIdentity": { "type": "AWSService", "invokedBy": "workmail.eu-west-1.amazonaws.com" }, "eventTime": "2019-02-19T10:01:09Z", "eventSource": "kms.amazonaws.com", "eventName": "Encrypt", "awsRegion": "eu-west-1", "sourceIPAddress": "workmail.eu-west-1.amazonaws.com", "userAgent": "workmail.eu-west-1.amazonaws.com", "requestParameters": { "encryptionContext": { "aws:workmail:arn": "arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56" }, "keyId": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d" }, "responseElements": null, "requestID": "76e96b96-7e24-4faf-a2d6-08ded2eaf63c", "eventID": "d5a59c18-128a-4082-aa5b-729f7734626a", "readOnly": true, "resources": [ { "ARN": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d", "accountId": "111122223333", "type": "AWS::KMS::Key" } ], "eventType": "AwsApiCall", "recipientAccountId": "111122223333", "sharedEventID": "d08e60f1-097e-4a00-b7e9-10bc3872d50c" }

Decrypt

Lorsque vous ajoutez, consultez ou supprimez un message de boîte aux lettres, Amazon WorkMail demande AWS KMS à déchiffrer la clé de la boîte aux lettres. Amazon WorkMail envoie une demande de déchiffrement à l' AWS KMS aide de la clé cryptée de la boîte aux lettres et d'un identifiant pour le CMK de l'organisation Amazon WorkMail.

L'événement qui enregistre l'opération Decrypt est similaire à l'exemple d'événement suivant. L'utilisateur est le WorkMail service Amazon. Les paramètres incluent la clé de boîte aux lettres cryptée (sous forme de blob de texte chiffré), qui n'est pas enregistrée dans le journal, et le contexte de chiffrement pour l'organisation Amazon. WorkMail AWS KMS dérive l'ID du CMK à partir du texte chiffré.

{ "eventVersion": "1.05", "userIdentity": { "type": "AWSService", "invokedBy": "workmail.eu-west-1.amazonaws.com" }, "eventTime": "2019-02-20T11:51:10Z", "eventSource": "kms.amazonaws.com", "eventName": "Decrypt", "awsRegion": "eu-west-1", "sourceIPAddress": "workmail.eu-west-1.amazonaws.com", "userAgent": "workmail.eu-west-1.amazonaws.com", "requestParameters": { "encryptionContext": { "aws:workmail:arn": "arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56" } }, "responseElements": null, "requestID": "4a32dda1-34d9-4100-9718-674b8e0782c9", "eventID": "ea9fd966-98e9-4b7b-b377-6e5a397a71de", "readOnly": true, "resources": [ { "ARN": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d", "accountId": "111122223333", "type": "AWS::KMS::Key" } ], "eventType": "AwsApiCall", "recipientAccountId": "111122223333", "sharedEventID": "241e1e5b-ff64-427a-a5b3-7949164d0214" }