Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Contoh kebijakan bucket Amazon S3

Dengan kebijakan bucket Amazon S3, Anda dapat mengamankan akses ke objek di bucket, sehingga hanya pengguna dengan izin yang sesuai yang dapat mengaksesnya. Anda bahkan dapat mencegah pengguna yang diautentikasi tanpa izin yang sesuai untuk mengakses sumber daya Amazon S3 Anda.

Bagian ini menyajikan contoh kasus penggunaan umum untuk kebijakan bucket. Kebijakan sampel ini digunakan amzn-s3-demo-bucketuser input placeholders

Untuk memberikan atau menolak izin ke sekumpulan objek, Anda dapat menggunakan karakter wildcard (*) di Amazon Resource Names (ARNs) dan nilai lainnya. Misalnya, Anda dapat mengontrol akses ke grup objek yang dimulai dengan awalan umum atau diakhiri dengan ekstensi tertentu, seperti.html.

Untuk informasi selengkapnya tentang bahasa kebijakan AWS Identity and Access Management (IAM), lihatKebijakan dan izin di Amazon S3.

Untuk informasi selengkapnya tentang izin operasi S3 API menurut jenis sumber daya S3, lihat. Izin yang diperlukan untuk operasi API Amazon S3

catatan

Saat menguji izin dengan menggunakan konsol Amazon S3, Anda harus memberikan izin tambahan yang diperlukan konsol—s3:ListAllMyBuckets, s3:GetBucketLocation, dan. s3:ListBucket. Untuk panduan contoh yang memberikan izin kepada pengguna dan menguji izin tersebut dengan menggunakan konsol, lihat. Mengontrol akses ke bucket dengan kebijakan pengguna

Sumber daya tambahan untuk membuat kebijakan bucket meliputi:

-

Untuk daftar tindakan kebijakan IAM, sumber daya, dan kunci kondisi yang dapat Anda gunakan saat membuat kebijakan bucket, lihat Kunci tindakan, sumber daya, dan kondisi untuk Amazon S3 di Referensi Otorisasi Layanan.

-

Untuk informasi selengkapnya tentang izin operasi S3 API menurut jenis sumber daya S3, lihat. Izin yang diperlukan untuk operasi API Amazon S3

-

Untuk panduan tentang membuat kebijakan S3 Anda, lihat Menambahkan kebijakan bucket dengan menggunakan konsol Amazon S3.

-

Untuk memecahkan masalah kesalahan dengan kebijakan, lihat Memecahkan masalah kesalahan akses ditolak (403 Forbidden) di Amazon S3.

Jika Anda mengalami masalah saat menambahkan atau memperbarui kebijakan, lihat Mengapa saya mendapatkan kesalahan “Prinsipal tidak valid dalam kebijakan” saat saya mencoba memperbarui kebijakan bucket Amazon S3 saya

Topik

Memberikan izin baca-saja kepada pengguna anonim publik

Anda dapat menggunakan setelan kebijakan untuk memberikan akses ke pengguna anonim publik, yang berguna jika Anda mengonfigurasi bucket sebagai situs web statis. Memberikan akses ke pengguna anonim publik mengharuskan Anda menonaktifkan pengaturan Blokir Akses Publik untuk bucket Anda. Untuk informasi selengkapnya tentang cara melakukannya, dan kebijakan yang diperlukan, lihatMengatur izin untuk akses situs web. Untuk mempelajari cara menyiapkan kebijakan yang lebih ketat untuk tujuan yang sama, lihat Bagaimana cara memberikan akses baca publik ke beberapa objek di bucket Amazon S3 saya

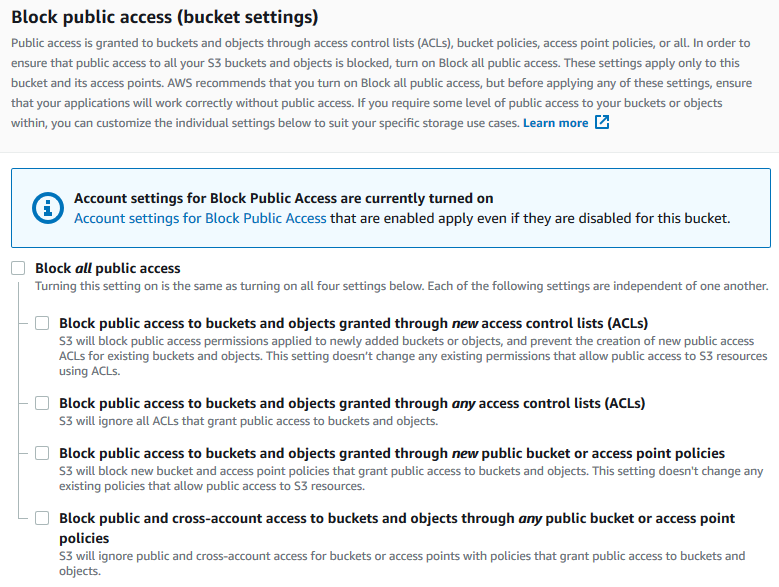

Secara default, Amazon S3 memblokir akses publik ke akun dan bucket Anda. Jika Anda ingin menggunakan bucket untuk menghosting situs web statis, Anda dapat menggunakan langkah-langkah ini untuk mengedit pengaturan blokir akses publik Anda.

Awas

Sebelum Anda menyelesaikan langkah-langkah ini, tinjau Melakukan blok akses publik ke penyimpanan Amazon S3 Anda untuk memastikan bahwa Anda memahami dan menerima risiko yang terkait dengan mengizinkan akses publik. Saat Anda mematikan pengaturan blokir akses publik untuk membuat bucket Anda menjadi publik, siapa pun di internet dapat mengakses bucket Anda. Kami sarankan agar Anda memblokir semua akses publik ke bucket Anda.

-

Buka konsol Amazon S3 di. https://console.aws.amazon.com/s3/

-

Pilih nama bucket yang telah Anda konfigurasikan sebagai situs web statis.

-

Pilih Izin.

-

Di bagian bawah Blokir akses publik (pengaturan bucket), pilih Edit.

-

Kosongkan Blokir semua akses publik, lalu pilih Simpan perubahan.

Amazon S3 mematikan pengaturan Blokir Akses Publik untuk bucket Anda. Untuk membuat situs web statis publik, Anda mungkin juga harus mengedit pengaturan Blokir Akses Publik untuk akun Anda sebelum menambahkan kebijakan bucket. Jika pengaturan Blokir Akses Publik untuk akun Anda saat ini diaktifkan, Anda akan melihat catatan di bawah Blokir akses publik (pengaturan bucket).

Membutuhkan enkripsi

Anda dapat memerlukan enkripsi sisi server dengan AWS Key Management Service (AWS KMS) kunci (SSE-KMS), seperti yang ditunjukkan pada contoh berikut.

Membutuhkan SSE-KMS untuk semua objek yang ditulis ke bucket

Contoh kebijakan berikut mengharuskan setiap objek yang ditulis ke bucket dienkripsi dengan enkripsi sisi server menggunakan AWS Key Management Service (AWS KMS) keys (SSE-KMS). Jika objek tidak dienkripsi dengan SSE-KMS, permintaan ditolak.

Memerlukan SSE-KMS dengan spesifik AWS KMS key untuk semua objek yang ditulis ke bucket

Contoh kebijakan berikut menyangkal objek apa pun ditulis ke bucket jika tidak dienkripsi dengan SSE-KMS dengan menggunakan ID kunci KMS tertentu. Bahkan jika objek dienkripsi dengan SSE-KMS dengan menggunakan header per permintaan atau enkripsi default bucket, objek tidak dapat ditulis ke bucket jika belum dienkripsi dengan kunci KMS yang ditentukan. Pastikan untuk mengganti ARN kunci KMS yang digunakan dalam contoh ini dengan ARN kunci KMS Anda sendiri.

Mengelola ember menggunakan kaleng ACLs

Memberikan izin ke beberapa akun untuk mengunggah objek atau mengatur objek ACLs untuk akses publik

Contoh kebijakan berikut memberikan s3:PutObjectAcl izin s3:PutObject dan ke beberapa. Akun AWS Selain itu, kebijakan contoh mengharuskan setiap permintaan untuk operasi ini harus menyertakan daftar kontrol akses public-read kaleng (ACL). Untuk informasi selengkapnya, lihat Tindakan kebijakan untuk Amazon S3 dan Kunci kondisi kebijakan untuk Amazon S3.

Awas

ACL public-read terekam memungkinkan siapa pun di dunia untuk melihat objek di bucket Anda. Berhati-hatilah saat memberikan akses anonim ke bucket Amazon S3 Anda atau menonaktifkan pengaturan blokir akses publik. Saat Anda memberikan akses anonim, siapa pun di dunia dapat mengakses bucket Anda. Kami menyarankan Anda untuk tidak pernah memberikan akses anonim ke bucket Amazon S3 Anda kecuali jika Anda secara kustom memerlukannya, seperti hosting situs web statis. Jika Anda ingin mengaktifkan blokir pengaturan akses publik untuk hosting situs web statis, lihat Tutorial: Mengonfigurasi situs web statis di Amazon S3.

Berikan izin lintas akun untuk unggah objek sekaligus memastikan bahwa pemilik bucket memiliki kendali penuh

Contoh berikut menunjukkan cara mengizinkan orang lain Akun AWS mengunggah objek ke bucket sambil memastikan bahwa Anda memiliki kendali penuh atas objek yang diunggah. Kebijakan ini memberikan kemampuan spesifik Akun AWS (111122223333bucket-owner-full-control dikalengkan saat diunggah. StringEqualsKondisi dalam kebijakan tersebut menyebutkan kunci s3:x-amz-acl kondisi untuk mengekspresikan persyaratan ACL terekam. Untuk informasi selengkapnya, lihat Kunci kondisi kebijakan untuk Amazon S3.

Mengelola akses objek dengan penandaan objek

Mengizinkan pengguna untuk membaca objek yang memiliki kunci dan nilai tag spesifik

Kebijakan izin berikut membatasi pengguna agar hanya membaca objek yang memiliki kunci dan nilai tag environment: production. Kebijakan ini menggunakan kunci kondisi s3:ExistingObjectTag untuk menentukan kunci tag dan nilai.

Batasi kunci tag objek mana yang dapat ditambahkan pengguna

Kebijakan contoh berikut memberikan izin pengguna untuk melakukan s3:PutObjectTagging tindakan, yang memungkinkan pengguna menambahkan tag ke objek yang sudah ada. Kondisi ini menggunakan kunci kondisi s3:RequestObjectTagKeys untuk menentukan kunci tag yang diizinkan, seperti Owner atau CreationDate. Untuk informasi selengkapnya, lihat Membuat kondisi yang menguji beberapa nilai kunci dalam Panduan Pengguna IAM.

Kebijakan ini memastikan agar setiap kunci tag yang ditentukan dalam permintaan adalah kunci tag yang diotorisasi. Kualifikasi ForAnyValue dalam kondisi tersebut memastikan bahwa setidaknya ada satu kunci yang ditentukan dalam permintaan.

Memerlukan kunci dan nilai tag spesifik saat mengizinkan pengguna untuk menambahkan tag objek

Kebijakan contoh berikut memberikan izin pengguna untuk melakukan s3:PutObjectTagging tindakan, yang memungkinkan pengguna menambahkan tag ke objek yang sudah ada. Kondisi ini mengharuskan pengguna untuk menyertakan kunci tag tertentu (seperti ProjectX

Mengizinkan pengguna untuk hanya menambahkan objek dengan kunci dan nilai tag objek tertentu

Kebijakan contoh berikut memberikan izin pengguna untuk melakukan s3:PutObject tindakan, sehingga pengguna dapat menambahkan tag ke objek yang sudah ada. Namun, Condition pernyataan membatasi kunci tag dan nilai yang diizinkan pada objek yang diunggah. Dalam contoh ini, pengguna hanya dapat menambahkan objek yang memiliki kunci tag tertentu (DepartmentFinance

Mengelola akses objek dengan menggunakan kunci kondisi global

Kunci kondisi global adalah kunci konteks kondisi dengan aws awalan. Layanan AWS dapat mendukung kunci kondisi global atau kunci khusus layanan yang menyertakan awalan layanan. Anda dapat menggunakan Condition elemen kebijakan JSON untuk membandingkan kunci dalam permintaan dengan nilai kunci yang Anda tentukan dalam kebijakan Anda.

Batasi akses hanya ke pengiriman log akses server Amazon S3

Dalam contoh kebijakan bucket berikut, kunci kondisi aws:SourceArnglobal digunakan untuk membandingkan Amazon Resource Name (ARN) sumber daya, membuat service-to-service permintaan dengan ARN yang ditentukan dalam kebijakan. Kunci kondisi aws:SourceArn global digunakan untuk mencegah layanan Amazon S3 digunakan sebagai wakil yang bingung selama transaksi antar layanan. Hanya layanan Amazon S3 yang diizinkan untuk menambahkan objek ke bucket Amazon S3.

Contoh kebijakan bucket ini hanya memberikan s3:PutObject izin kepada pengguna utama layanan logging (logging.s3.amazonaws.com).

Izinkan akses hanya ke organisasi Anda

Jika Anda ingin meminta semua kepala sekolah IAM yang mengakses sumber daya berasal dari organisasi Anda (termasuk akun AWS Organizations manajemen), Anda dapat menggunakan kunci kondisi global. Akun AWS aws:PrincipalOrgID

Untuk memberikan atau membatasi jenis akses ini, tentukan aws:PrincipalOrgID kondisi dan tetapkan nilainya ke ID organisasi Anda dalam kebijakan bucket. ID organisasi digunakan untuk mengontrol akses ke bucket. Saat Anda menggunakan aws:PrincipalOrgID kondisi ini, izin dari kebijakan bucket juga diterapkan ke semua akun baru yang ditambahkan ke organisasi.

Berikut adalah contoh kebijakan bucket berbasis sumber daya yang dapat Anda gunakan untuk memberikan pengguna utama IAM tertentu di organisasi Anda akses langsung ke bucket Anda. Dengan menambahkan kunci kondisi aws:PrincipalOrgID global ke kebijakan bucket Anda, pengguna utama sekarang harus berada di organisasi Anda untuk mendapatkan akses ke sumber daya. Bahkan jika Anda secara tidak sengaja menentukan akun yang salah saat memberikan akses, kunci kondisi aws:PrincipalOrgID global bertindak sebagai perlindungan tambahan. Ketika kunci global ini digunakan dalam kebijakan, ini mencegah semua pengguna utama dari luar organisasi tertentu mengakses bucket S3. Hanya pengguna utama dari akun di organisasi yang terdaftar yang dapat memperoleh akses ke sumber daya.

Mengelola akses sesuai permintaan HTTP atau HTTPS

Batasi Akses Hanya ke Permintaan HTTPS

Jika Anda ingin mencegah penyerang potensial memanipulasi lalu lintas jaringan, Anda dapat menggunakan HTTPS (TLS) untuk hanya mengizinkan koneksi terenkripsi sambil membatasi permintaan HTTP mengakses bucket Anda. Untuk menentukan apakah permintaan tersebut HTTP atau HTTPS, gunakan kunci kondisi aws:SecureTransportglobal dalam kebijakan bucket S3 Anda. Kunci aws:SecureTransport kondisi memeriksa apakah permintaan dikirim dengan menggunakan HTTP.

Jika permintaan kembalitrue, maka permintaan dikirim melalui HTTPS. Jika permintaan kembalifalse, maka permintaan dikirim melalui HTTP. Anda kemudian dapat mengizinkan atau menolak akses ke bucket Anda berdasarkan skema permintaan yang diinginkan.

Dalam contoh berikut, kebijakan bucket secara eksplisit menolak permintaan HTTP.

Membatasi akses ke suatu Wilayah tertentu

Misalkan Anda memiliki situs web dengan nama domain www.example.comexample.comamzn-s3-demo-bucket

Untuk mengizinkan akses baca ke objek ini dari situs web Anda, Anda dapat menambahkan kebijakan bucket yang mengizinkan s3:GetObject izin dengan syarat GET permintaan harus berasal dari halaman web tertentu. Kebijakan berikut membatasi permintaan dengan menggunakan StringLike kondisi dengan kunci aws:Referer kondisi.

Pastikan browser yang Anda gunakan menyertakan referer header HTTP dalam permintaan.

Awas

Sebaiknya Anda berhati-hati saat menggunakan tombol aws:Referer kondisi. Menyertakan nilai header perujuk HTTP yang diketahui publik sangat berbahaya. Pihak yang tidak berwenang dapat menggunakan browser yang diubah atau disesuaikan untuk menyediakan nilai aws:Referer yang mereka pilih. Oleh karena itu, jangan gunakan aws:Referer untuk mencegah pihak yang tidak berwenang membuat AWS permintaan langsung.

Kunci aws:Referer kondisi ditawarkan hanya untuk memungkinkan pelanggan melindungi konten digital mereka, seperti konten yang disimpan di Amazon S3, agar tidak dirujuk di situs pihak ketiga yang tidak sah. Untuk informasi lebih lanjut, lihat aws:Referer dalam Panduan Pengguna IAM.

Mengelola akses pengguna ke folder tertentu

memberikan pengguna akses ke folder tertentu

Misalkan Anda mencoba memberikan pengguna akses ke folder tertentu. Jika pengguna IAM dan bucket S3 milik yang sama Akun AWS, maka Anda dapat menggunakan kebijakan IAM untuk memberikan akses pengguna ke folder bucket tertentu. Dengan pendekatan ini, Anda tidak perlu memperbarui kebijakan bucket untuk memberikan akses. Anda dapat menambahkan kebijakan IAM ke peran IAM yang dapat dialihkan oleh beberapa pengguna.

Jika identitas IAM dan bucket S3 milik yang berbeda Akun AWS, maka Anda harus memberikan akses lintas akun baik dalam kebijakan IAM maupun kebijakan bucket. Untuk informasi selengkapnya tentang pemberian akses lintas akun, lihat Pemilik bucket yang memberikan izin bucket lintas akun.

Contoh kebijakan bucket berikut memberikan akses konsol JohnDoehome/). Dengan membuat JohnDoe/home folder dan memberikan izin yang sesuai kepada pengguna, Anda dapat meminta beberapa pengguna berbagi satu bucket. Kebijakan ini terdiri dari tiga Allow pernyataan:

-

AllowRootAndHomeListingOfCompanyBucketJohnDoeamzn-s3-demo-buckethomefolder. Pernyataan ini juga memungkinkan pengguna untuk mencari pada prefikshome/dengan menggunakan konsol. -

AllowListingOfUserFolderJohnDoehome/folder dan subfolder apapun.JohnDoe/ -

AllowAllS3ActionsInUserFolderRead,Write, dan izinDelete. Izin terbatas pada folder beranda pemilik bucket.

Mengelola akses log akses

Berikan akses ke Penyeimbang Beban Aplikasi untuk mengaktifkan log akses

Saat Anda mengaktifkan pencatatan akses untuk Penyeimbang Beban Aplikasi, Anda harus menentukan nama bucket S3 tempat penyeimbang beban akan menyimpan log. Bucket harus memiliki kebijakan terlampir yang memberikan izin Elastic Load Balancing untuk menulis ke bucket.

Pada contoh berikut, kebijakan bucket memberikan izin Elastic Load Balancing (ELB) untuk menulis log akses ke bucket:

catatan

Pastikan untuk mengganti elb-account-id

Jika Anda Wilayah AWS tidak muncul di daftar Wilayah Elastic Load Balancing yang didukung, gunakan kebijakan berikut, yang memberikan izin ke layanan pengiriman log yang ditentukan.

Kemudian, pastikan untuk mengonfigurasi log akses Elastic Load Balancing Anda dengan mengaktifkannya. Anda dapat memverifikasi izin bucket dengan membuat file pengujian.

Mengelola akses ke Amazon CloudFront OAI

Berikan izin ke Amazon CloudFront OAI

Contoh kebijakan bucket berikut memberikan izin identitas akses CloudFront asal (OAI) untuk mendapatkan (membaca) semua objek di bucket S3 Anda. Anda dapat menggunakan CloudFront OAI untuk memungkinkan pengguna mengakses objek di bucket Anda CloudFront tetapi tidak secara langsung melalui Amazon S3. Untuk informasi selengkapnya, lihat Membatasi akses ke konten Amazon S3 menggunakan Identitas Akses Asal di Panduan Pengembang CloudFront Amazon.

Kebijakan berikut menggunakan ID OAI sebagai Principal. Untuk informasi selengkapnya tentang menggunakan kebijakan bucket S3 guna memberikan akses ke CloudFront OAI, lihat Memigrasi dari identitas akses asal (OAI) ke kontrol akses asal (OAC) di Panduan Pengembang Amazon. CloudFront

Untuk menggunakan contoh ini:

-

Ganti

EH1HDMB1FH2TCdi CloudFront konsol, atau gunakan ListCloudFrontOriginAccessIdentitiesdi CloudFront API. -

Ganti

amzn-s3-demo-bucket

Mengelola akses untuk Lensa Penyimpanan Amazon S3

Berikan Izin untuk Lensa Penyimpanan Amazon S3

Lensa Penyimpanan S3 menggabungkan metrik Anda dan menampilkan informasi di bagian Snapshot akun di halaman Bucket konsol Amazon S3. Lensa Penyimpanan S3 juga menyediakan dasbor interaktif yang dapat Anda gunakan untuk memvisualisasikan wawasan dan tren, menandai outlier, serta menerima rekomendasi untuk mengoptimalkan biaya penyimpanan dan menerapkan praktik terbaik perlindungan data. Dasbor Anda memiliki opsi perincian untuk menghasilkan dan memvisualisasikan wawasan di tingkat organisasi, akun, Wilayah AWS, kelas penyimpanan, bucket, prefiks, atau grup Lensa Penyimpanan. Anda juga dapat mengirimkan ekspor metrik harian dalam format CSV atau Parquet ke bucket S3.

Lensa Penyimpanan S3 dapat mengekspor metrik penggunaan penyimpanan gabungan Anda ke bucket Amazon S3 untuk analisis lebih lanjut. Bucket tempat Lensa Penyimpanan S3 menempatkan ekspor metrik nya dikenal sebagai bucket tujuan. Saat mengatur ekspor metrik Lensa Penyimpanan S3, Anda harus memiliki kebijakan bucket untuk bucket tujuan. Untuk informasi selengkapnya, lihat Menilai aktivitas penyimpanan dan penggunaan dengan Lensa Penyimpanan Amazon S3.

Contoh kebijakan bucket berikut memberikan kepada Amazon S3 izin untuk tulis objek PUT (permintaan) ke bucket tujuan. Anda menggunakan kebijakan bucket seperti ini pada bucket tujuan saat membuat pengaturan ekspor metrik Lensa Penyimpanan S3.

Saat Anda menyiapkan ekspor metrik tingkat organisasi Lensa Penyimpanan S3, gunakan modifikasi berikut pada pernyataan Resource kebijakan bucket sebelumnya.

"Resource": "arn:aws:s3:::amzn-s3-demo-destination-bucket/destination-prefix/StorageLens/your-organization-id/*",

Mengelola izin untuk laporan Inventaris S3, S3 analytics, dan Inventaris S3

Berikan izin untuk Inventaris S3 dan analitik S3

S3 Inventaris membuat daftar objek dalam bucket, dan ekspor Analisis Kelas Penyimpanan analitik S3 membuat file output dari data yang digunakan dalam analisis. Bucket tempat inventaris mencantumkan objek disebut bucket sumber. Bucket tempat file inventaris atau file ekspor analitik ditulis disebut bucket tujuan. Saat membuat inventaris atau ekspor analitik, Anda harus membuat kebijakan bucket untuk bucket tujuan. Untuk informasi selengkapnya, lihat Membuat katalog dan menganalisis data Anda dengan S3 Inventory dan Analitik Amazon S3–Analisis Kelas Penyimpanan.

Contoh kebijakan bucket berikut memberikan kepada Amazon S3 izin untuk menulis objek PUT (permintaan) dari akun untuk bucket sumber ke bucket tujuan. Anda menggunakan kebijakan bucket seperti ini pada bucket tujuan saat menyiapkan S3 Inventory, dan ekspor analitik S3.

Kontrol pembuatan konfigurasi laporan Inventaris S3

Membuat katalog dan menganalisis data Anda dengan S3 Inventorymembuat daftar objek dalam bucket S3 dan metadata untuk setiap objek. s3:PutInventoryConfigurationIzin ini memungkinkan pengguna untuk membuat konfigurasi inventaris yang mencakup semua bidang metadata objek yang tersedia secara default dan menentukan bucket tujuan untuk menyimpan inventaris. Pengguna dengan akses baca ke objek di bucket tujuan dapat mengakses semua bidang metadata objek yang tersedia dalam laporan inventaris. Untuk informasi selengkapnya tentang bidang metadata yang tersedia di Inventaris S3, lihat. Daftar Inventaris Amazon S3

Untuk membatasi pengguna mengonfigurasi laporan Inventaris S3, hapus s3:PutInventoryConfiguration izin dari pengguna.

Beberapa bidang metadata objek dalam konfigurasi laporan Inventaris S3 bersifat opsional, artinya mereka tersedia secara default tetapi dapat dibatasi saat Anda memberikan izin kepada pengguna. s3:PutInventoryConfiguration Anda dapat mengontrol apakah pengguna dapat menyertakan bidang metadata opsional ini dalam laporan mereka dengan menggunakan kunci s3:InventoryAccessibleOptionalFields kondisi. Untuk daftar bidang metadata opsional yang tersedia di S3 Inventory, lihat OptionalFieldsdi Referensi API Amazon Simple Storage Service.

Untuk memberikan izin kepada pengguna untuk membuat konfigurasi inventaris dengan bidang metadata opsional tertentu, gunakan kunci s3:InventoryAccessibleOptionalFields kondisi untuk menyempurnakan kondisi dalam kebijakan bucket Anda.

Contoh kebijakan berikut memberikan izin kepada pengguna (AnaForAllValues:StringEqualsKondisi dalam kebijakan menggunakan kunci s3:InventoryAccessibleOptionalFields kondisi untuk menentukan dua bidang metadata opsional yang diizinkan, yaitu Size dan. StorageClass Jadi, saat AnaSize dan. StorageClass

Untuk membatasi pengguna mengonfigurasi laporan Inventaris S3 yang menyertakan bidang metadata opsional tertentu, tambahkan Deny pernyataan eksplisit ke kebijakan bucket untuk bucket sumber. Contoh kebijakan bucket berikut menyangkal pengguna AnaDOC-EXAMPLE-SOURCE-BUCKETObjectAccessControlList atau ObjectOwner metadata. Pengguna masih Ana

{ "Id": "InventoryConfigSomeFields", "Version": "2012-10-17", "Statement": [{ "Sid": "AllowInventoryCreation", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111122223333:user/Ana" }, "Action": "s3:PutInventoryConfiguration", "Resource": "arn:aws:s3:::DOC-EXAMPLE-SOURCE-BUCKET", }, { "Sid": "DenyCertainInventoryFieldCreation", "Effect": "Deny", "Principal": { "AWS": "arn:aws:iam::111122223333:user/Ana" }, "Action": "s3:PutInventoryConfiguration", "Resource": "arn:aws:s3:::DOC-EXAMPLE-SOURCE-BUCKET", "Condition": { "ForAnyValue:StringEquals": { "s3:InventoryAccessibleOptionalFields": [ "ObjectOwner", "ObjectAccessControlList" ] } } } ] }

catatan

Penggunaan kunci s3:InventoryAccessibleOptionalFields kondisi dalam kebijakan bucket tidak memengaruhi pengiriman laporan inventaris berdasarkan konfigurasi inventaris yang ada.

penting

Kami menyarankan Anda menggunakan ForAllValues dengan Allow efek atau ForAnyValue dengan Deny efek, seperti yang ditunjukkan pada contoh sebelumnya.

Jangan gunakan ForAllValues dengan Deny efek atau ForAnyValue Allow efek, karena kombinasi ini bisa terlalu membatasi dan memblokir penghapusan konfigurasi inventaris.

Untuk mempelajari selengkapnya tentang operator set ForAllValues dan ForAnyValue kondisi, lihat Kunci konteks Multivalued di Panduan Pengguna IAM.

Membutuhkan MFA

Amazon S3 mendukung akses API yang dilindungi MFA, sebuah fitur yang dapat memberlakukan autentikasi multi-faktor (MFA) untuk mengakses sumber daya Amazon S3. Otentikasi multi-faktor memberikan tingkat keamanan ekstra yang dapat Anda terapkan ke lingkungan Anda AWS . MFA adalah fitur keamanan yang mengharuskan pengguna membuktikan kepemilikan fisik perangkat MFA dengan menyediakan kode MFA yang valid. Untuk informasi selengkapnya, lihat Autentikasi Multi-Faktor AWS

Untuk memberlakukan persyaratan MFA, gunakan kunci kondisi aws:MultiFactorAuthAge dalam kebijakan bucket. Pengguna IAM dapat mengakses sumber daya Amazon S3 dengan menggunakan kredenal sementara yang dikeluarkan oleh (). AWS Security Token Service AWS STS Anda memberikan kode MFA pada saat permintaan AWS STS

.

Saat Amazon S3 menerima permintaan dengan autentikasi multi-faktor, kunci aws:MultiFactorAuthAge kondisi memberikan nilai numerik yang menunjukkan berapa lama (dalam detik) kredensial sementara dibuat. Jika kredensial sementara yang diberikan dalam permintaan tidak dibuat menggunakan perangkat MFA, maka nilai kunci ini akan kosong (tidak ada). Dalam kebijakan bucket, Anda dapat menambahkan sebuah kondisi untuk memeriksa nilai ini, seperti yang ditunjukkan dalam contoh berikut.

Contoh kebijakan ini menolak operasi Amazon S3 pada /taxdocumentsamzn-s3-demo-bucket

NullKondisi di Condition blok mengevaluasi true apakah nilai kunci aws:MultiFactorAuthAge kondisi adalah nol, yang mana hal ini menunjukkan bahwa kredensial keamanan sementara dalam permintaan dibuat tanpa perangkat MFA.

Kebijakan bucket berikut merupakan perpanjangan dari kebijakan bucket sebelumnya. Kebijakan berikut mencakup dua pernyataan kebijakan. Satu pernyataan memberikan izin s3:GetObject pada bucket (amzn-s3-demo-bucketamzn-s3-demo-bucket/taxdocuments

Anda dapat menggunakan kondisi numerik secara opsional untuk membatasi durasi berlakunya aws:MultiFactorAuthAge kunci. Durasi yang Anda tentukan dengan aws:MultiFactorAuthAge kunci tidak bergantung pada usia pakai kredensial keamanan sementara yang digunakan untuk mengautentikasi permintaan.

Sebagai contoh, kebijakan bucket berikut, selain mewajibkan autentikasi MFA, juga memeriksa berapa lama lagi sesi sementara dibuat. Kebijakan tersebut menolak setiap operasi jika nilai kunci aws:MultiFactorAuthAge menunjukkan bahwa sesi sementara dibuat lebih dari satu jam yang lalu (3.600 detik).

Mencegah pengguna menghapus objek

Secara bawaan, pengguna tidak memiliki izin. Namun saat membuat kebijakan, Anda mungkin memberikan izin kepada pengguna yang tidak ingin Anda berikan. Untuk menghindari celah izin tersebut, Anda dapat menulis kebijakan akses yang lebih ketat dengan menambahkan penolakan eksplisit.

Untuk secara eksplisit memblokir pengguna atau akun agar tidak menghapus objek, Anda harus menambahkan tindakan berikut ke kebijakan bucket:s3:DeleteObject,s3:DeleteObjectVersion, dan izin. s3:PutLifecycleConfiguration Ketiga tindakan tersebut diperlukan karena Anda dapat menghapus objek baik dengan memanggil operasi DELETE Object API secara eksplisit atau dengan mengonfigurasi siklus hidupnya (lihat) Mengelola siklus hidup objek sehingga Amazon S3 dapat menghapus objek saat masa pakainya berakhir.

Dalam contoh kebijakan berikut, Anda secara eksplisit menolak DELETE Object izin kepada pengguna. MaryMajorDenyPernyataan eksplisit selalu menggantikan izin lain yang diberikan.