Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

IAMtutorial: Izinkan pengguna untuk mengelola kredensi dan pengaturan mereka MFA

Anda dapat mengizinkan pengguna untuk mengelola perangkat dan kredensialnya sendiri di halaman Kredensialnya sendiri. MFA Anda dapat menggunakan kode AWS Management Console untuk mengonfigurasi kredensialnya (access key, kata sandi, sertifikat penandatanganan, dan kunci SSH publik), menghapus atau menonaktifkan kredensialnya yang tidak diperlukan, dan mengaktifkan MFA perangkat untuk pengguna Anda. Hal ini berguna untuk sejumlah kecil pengguna, tetapi tugas itu dapat dengan cepat menghabiskan waktu seiring pertumbuhan jumlah pengguna. Tutorial ini menunjukkan cara mengaktifkan praktik terbaik tersebut tanpa membebani administrator Anda.

Tutorial ini menunjukkan cara untuk memungkinkan pengguna mengakses AWS layanan, tetapi hanya saat mereka masukMFA. Jika mereka tidak masuk dengan MFA perangkat, maka pengguna tidak dapat mengakses layanan lainnya.

Alur kerja ini memiliki tiga langkah dasar.

- Langkah 1: Buat kebijakan untuk menerapkan masuk MFA

-

Buat kebijakan yang dikelola pelanggan yang melarang semua tindakan kecuali beberapa IAM tindakan. Pengecualian ini memungkinkan pengguna untuk mengubah kredensialnya sendiri dan mengelola MFA perangkat mereka di halaman Kredensi Keamanan. Untuk informasi selengkapnya tentang mengakses halaman tersebut, lihat Cara pengguna IAM mengubah kata sandi mereka sendiri (konsol).

- Langkah 2: Lampirkan kebijakan ke grup pengguna uji Anda

-

Buat grup pengguna yang anggotanya memiliki akses penuh ke semua EC2 tindakan Amazon jika mereka masukMFA. Untuk membuat grup pengguna tersebut, Anda melampirkan kebijakan AWS terkelola yang disebut

AmazonEC2FullAccessdan kebijakan terkelola pelanggan yang Anda buat di langkah pertama. - Langkah 3: Uji akses pengguna Anda

-

Masuk sebagai pengguna uji untuk memverifikasi bahwa akses ke Amazon EC2 diblokir hingga pengguna membuat MFA perangkat. Pengguna kemudian dapat masuk menggunakan perangkat tersebut.

Prasyarat

Untuk melakukan langkah-langkah di tutorial ini, Anda harus sudah memiliki hal-hal berikut:

-

Tempat Akun AWS Anda masuk sebagai IAM pengguna dengan izin administratif.

-

Nomor ID akun Anda, yang Anda ketikkan ke dalam kebijakan di Langkah 1.

Untuk menemukan nomor ID akun Anda, di bilah navigasi di bagian atas halaman, pilih Dukungan lalu pilih Pusat Dukungan. Anda dapat menemukan ID akun Anda di menu Dukungan di halaman ini.

-

IAMPengguna uji yang merupakan anggota grup pengguna sebagai berikut:

| Nama pengguna | Instruksi nama pengguna | Nama grup pengguna | Tambahkan pengguna sebagai anggota | Instruksi grup pengguna |

|---|---|---|---|---|

| MFAUser | Pilih hanya opsi untuk Aktifkan akses konsol — opsional, dan tetapkan kata sandi. | EC2MFA | MFAUser | NOTLampirkan kebijakan apa pun atau memberikan izin ke grup pengguna ini. |

Langkah 1: Buat kebijakan untuk menerapkan masuk MFA

Anda memulai dengan membuat kebijakan terkelola IAM pelanggan yang menolak semua izin kecuali izin yang diperlukan oleh IAM pengguna untuk mengelola kredensialnya dan perangkat mereka sendiri. MFA

-

Masuk ke AWS Management Console sebagai pengguna dengan kredensialnya. Untuk mematuhi praktik IAM terbaik, jangan masuk dengan Pengguna root akun AWS kredensialnya.

penting

IAMPraktik terbaik merekomendasikan bahwa Anda meminta pengguna manusia untuk menggunakan federasi dengan penyedia identitas untuk mengakses AWS menggunakan kredensi sementara alih-alih menggunakan IAM pengguna dengan kredensi jangka panjang. Kami menyarankan Anda hanya menggunakan IAM pengguna untuk kasus penggunaan tertentu yang tidak didukung oleh pengguna federasi.

-

Buka IAM konsol di https://console.aws.amazon.com/iam/

. -

Di panel navigasi, pilih Kebijakan dan kemudian pilih Buat kebijakan.

-

Pilih JSONtab lalu salin teks dari dokumen JSON kebijakan berikut: AWS: Memungkinkan pengguna IAM yang diautentikasi MFA untuk mengelola kredensialnya sendiri di halaman kredensi Keamanan

-

Tempel teks ini ke kotak JSONteks. Selesaikan peringatan keamanan, kesalahan, atau peringatan umum yang dihasilkan selama validasi kebijakan, lalu pilih Berikutnya.

catatan

Anda dapat beralih antara JSONopsi dan editor visual kapan saja. Namun, kebijakan di atas mencakup unsur

NotActionyang tidak didukung di editor visual. Untuk kebijakan ini, Anda akan melihat pemberitahuan di tab Editor visual. Kembali ke JSONuntuk melanjutkan bekerja dengan kebijakan ini.Contoh kebijakan ini tidak mengizinkan pengguna mengatur ulang kata sandi saat masuk AWS Management Console untuk pertama kalinya. Kami menyarankan Anda untuk tidak memberikan izin ke pengguna baru sampai setelah mereka masuk dan mengatur ulang kata sandi mereka.

-

Di halaman Tinjauan dan buat, ketik

Force_MFAnama kebijakan. Untuk deskripsi kebijakan, ketikThis policy allows users to manage their own passwords and MFA devices but nothing else unless they authenticate with MFA.Di area Tag, Anda dapat menambahkan pasangan nilai kunci tag secara opsional ke kebijakan yang dikelola pelanggan. Pelajari izin yang diberikan oleh kebijakan Anda, lalu pilih Buat kebijakan untuk menyimpan pekerjaan Anda.Kebijakan baru muncul di daftar kebijakan terkelola dan siap dilampirkan.

Langkah 2: Lampirkan kebijakan ke grup pengguna uji Anda

Selanjutnya, Anda melampirkan dua kebijakan ke grup IAM pengguna uji, yang akan digunakan untuk memberikan izin MFA yang dilindungi.

-

Pada panel navigasi, pilih User groups (Grup pengguna).

-

Di kotak pencarian, ketik

EC2MFA, lalu pilih nama grup (bukan kotak centang) di daftar. -

Pilih tab Izin, pilih Tambahkan izin, lalu pilih Lampirkan kebijakan.

-

Pada halaman Lampirkan kebijakan izin ke EC2MFA grup, di kotak pencarian, ketik

EC2Full. Kemudian pilih kotak centang di sebelah Amazon EC2FullAccess dalam daftar. Jangan menyimpan perubahan Anda. -

Di kotak pencarian, ketik

Force, lalu pilih kotak centang di samping Force_ MFA dalam daftar. -

Pilih Lampirkan kebijakan.

Langkah 3: Uji akses pengguna Anda

Di bagian tutorial ini, Anda masuk sebagai pengguna uji dan memverifikasi bahwa kebijakan berjalan sebagaimana mestinya.

-

Masuk ke kata sandi Anda Akun AWS

MFAUseryang Anda tetapkan di bagian sebelumnya. GunakanURL:https://<alias or account ID number>.signin.aws.amazon.com/console -

Pilih EC2untuk membuka EC2 konsol Amazon dan memverifikasi bahwa pengguna tidak memiliki izin untuk melakukan apa pun.

-

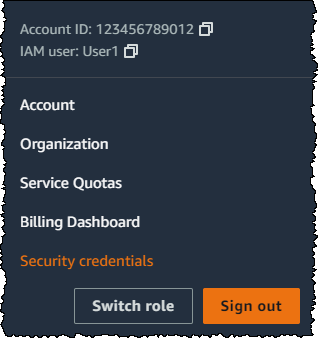

Di bilah navigasi di kanan atas, pilih nama

MFAUserpengguna, lalu pilih Kredensial keamanan.

-

Sekarang, tambahkan MFA perangkat. Di bagian Otentikasi Multi-faktor (MFA), pilih MFATetapkan perangkat.

catatan

Anda mungkin menerima kesalahan bahwa Anda tidak berwenang untuk melakukan

iam:DeleteVirtualMFADevice. Hal ini dapat terjadi jika sebelumnya seseorang mulai menetapkan MFA perangkat virtual ke pengguna ini dan membatalkan proses. Untuk melanjutkan, Anda atau administrator lain harus menghapus MFA perangkat virtual pengguna yang belum ditetapkan. Untuk informasi selengkapnya, lihat Saya tidak berwenang untuk melakukan: iam: DeleteVirtual MFADevice. -

Untuk tutorial ini, kami menggunakan perangkat virtual (berbasis MFA perangkat lunak), seperti aplikasi Google Authenticator di ponsel. Pilih aplikasi Authenticator, lalu klik Berikutnya.

IAMmenghasilkan dan menampilkan informasi konfigurasi untuk MFA perangkat virtual, termasuk grafik kode QR. Grafik adalah representasi kunci konfigurasi rahasia yang tersedia untuk entri manual pada perangkat yang tidak mendukung kode QR.

-

Buka MFA aplikasi virtual Anda. (Untuk daftar aplikasi-aplikasi virtual yang dapat Anda gunakan untuk hosting MFA perangkat virtual, lihat MFAAplikasi Virtual

.) Jika MFA aplikasi virtual mendukung beberapa akun (beberapa MFA perangkat virtual), pilih opsi untuk membuat akun baru (MFAperangkat virtual baru). -

Tentukan apakah MFA aplikasi mendukung kode QR, lalu lakukan salah satu hal berikut:

-

Dari wizard, pilih Tampilkan kode QR. Lalu gunakan aplikasi untuk memindai kode QR. Misalnya, Anda dapat memilih ikon kamera atau memilih opsi yang mirip dengan Pindai kode, lalu gunakan kamera perangkat untuk memindai kode.

-

Di wizard Pengaturan perangkat, pilih Tampilkan kunci rahasia, lalu ketikkan kunci rahasia ke MFA aplikasi Anda.

Saat Anda selesai, MFA perangkat virtual mulai membuat kata sandi sekali pakai.

-

-

Di wizard Mengatur perangkat, di Masukkan kode dari aplikasi autentikator Anda. kotak, ketik kata sandi satu kali yang saat ini muncul di MFA perangkat virtual. PilihPendaftaranMFA.

penting

Segera kirim permintaan Anda setelah membuat kode. Jika Anda membuat kode lalu menunggunya terlalu lama untuk mengirimkan permintaan, MFA perangkat berhasil dikaitkan dengan pengguna. Namun, MFA perangkat tidak sinkron. Hal ini terjadi karena kata sandi sekali pakai berbasis waktu (TOTP) kedaluwarsa setelah periode waktu yang singkat. Jika ini terjadi, Anda dapat menyinkronisasi ulang perangkat.

MFAPerangkat virtual sekarang siap digunakan AWS.

-

Keluar dari konsol lalu masuk sebagai

MFAUserlagi. Kali ini AWS meminta MFA kode dari ponsel Anda. Saat Anda mendapatkannya, ketik kode di kotak, lalu pilih Kirim. -

Pilih EC2untuk membuka EC2 konsol Amazon lagi. Perhatikan bahwa saat ini Anda dapat melihat semua informasi dan melakukan tindakan apa pun yang Anda inginkan. Jika Anda mengunjungi konsol lain sebagai pengguna ini, Anda melihat akses pesan yang ditolak. Alasannya adalah kebijakan dalam tutorial ini hanya dapat diakses oleh AmazonEC2.

Sumber daya terkait

Untuk informasi tambahan, lihat topik berikut: