Amazon Monitron tidak lagi terbuka untuk pelanggan baru. Pelanggan yang sudah ada dapat terus menggunakan layanan seperti biasa. Untuk kemampuan yang mirip dengan Amazon Monitron, lihat posting blog

Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Mengekspor data Anda dengan CloudShell

Topik

Langkah 1: Membuat bucket Amazon S3 (dengan) AWS CloudShell

-

Masuk ke AWS Konsol.

-

Buka AWS CloudShell

AWS CloudShelladalah lingkungan baris perintah yang beroperasi di dalam browser Anda. Di dalam AWS CloudShell, Anda dapat menggunakan AWS Command Line Interface untuk meluncurkan dan mengkonfigurasi banyak AWS layanan.

-

Di AWS CloudShell, masukkan perintah berikut, di mana bucketname adalah nama bucket yang Anda buat:

$aws s3api create-bucket --bucket bucketname --region us-east-1Perintah ini membuat bucket Amazon S3 untuk menyimpan data mentah Anda. Anda akan dapat dengan mudah mengakses bucket Anda dari konsol, dan mengunduh data Anda sesuai keinginan Anda. Untuk informasi selengkapnya, lihat Membuat, mengonfigurasi, dan bekerja dengan bucket Amazon S3.

penting

Anda bertanggung jawab untuk mengambil langkah-langkah yang tepat untuk mengamankan data Anda. Kami sangat menyarankan untuk menggunakan enkripsi sisi server dan memblokir akses publik ke bucket Anda.

Dalam perintah di atas, ember dibuat di Wilayah AS Timur (Virginia N.). Anda dapat secara opsional menentukan Wilayah yang berbeda di badan permintaan. Untuk informasi selengkapnya, lihat Wilayah, Zona Ketersediaan, dan Zona Lokal.

Anda akan melihat output yang terlihat seperti ini:

{ "Location": "/

bucketname" } -

Identifikasi Nama Sumber Daya Amazon (ARN) dari bucket yang Anda buat, yang akan menjadi:

arn:aws:s3:::

bucketname

Langkah 2: Memberikan akses Amazon Monitron ke bucket Amazon S3 Anda (dengan) AWS CloudShell

-

Tempel kode di bawah ini ke editor teks, dan simpan sebagai: monitron-assumes-role .json. Jangan gunakan Microsoft Word, yang akan menambahkan karakter tambahan. Gunakan editor teks sederhana seperti Notepad atau. TextEdit

Kebijakan ini memberi izin kepada Amazon Monitron untuk mengambil peran yang memungkinkannya mengakses bucket S3 Anda. Untuk informasi selengkapnya, lihat Kebijakan dan izin di IAM.

{ "Version": "2012-10-17", "Statement": [{ "Effect": "Allow", "Principal": { "Service": ["monitron.amazonaws.com"] }, "Action": "sts:AssumeRole" }] } -

Tempel teks di bawah ini ke editor teks, dan simpan sebagai: monitron-role-accesses-s 3.json

Kebijakan ini akan memungkinkan Amazon Monitron (menggunakan peran yang dibuat di atas) untuk mengakses bucket Amazon S3 Anda.

{ "Statement": [ { "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::bucketname" ] }, { "Action": [ "s3:PutObject", "s3:GetBucketAcl" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::bucketname/*" ] } ], "Version": "2012-10-17" } -

Dalam file teks yang baru saja Anda buat, ganti setiap kemunculan

bucketnamedengan nama bucket Anda.Misalnya, jika nama bucket Anda tanpa henti, maka file Anda akan terlihat seperti ini:

{ "Statement": [ { "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::relentless" ] }, { "Action": [ "s3:PutObject", "s3:GetBucketAcl" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::relentless/*" ] } ], "Version": "2012-10-17" } -

Unggah kedua file json yang baru saja Anda buat CloudShell di direktori home.

Untuk mengunggah file, pilih Tindakan dari sudut kanan atas halaman CloudShell konsol, lalu pilih Unggah file.

-

Masukkan yang berikut ini pada baris perintah di CloudShell:

aws iam create-role --role-name role-for-monitron --assume-role-policy-document "cat monitron-assumes-role.json"

Perintah ini menciptakan peran dan melampirkan monitron-assumes-role kebijakan.

Anda akan melihat output yang terlihat seperti ini:

{ "Role": { "Path": "/", "RoleName": "role-for-monitron", "RoleId": "AROAT7PQQWN6BMTMASVPP", "Arn": "arn:aws:iam::273771705212:role/role-for-monitron", "CreateDate": "2021-07-14T02:48:15+00:00", "AssumeRolePolicyDocument": { "Version": "2012-10-17", "Statement": [{ "Sid": "", "Effect": "Allow", "Principal": { "Service": [ "monitron.amazonaws.com" ] }, "Action": "sts:AssumeRole" }] } } }Catat nilai ARN untuk peran yang baru saja Anda buat. Anda akan membutuhkannya nanti.

Dalam contoh kita, nilai ARN adalah:

arn:aws:iam::273771705212:role/role-for-monitron -

Masukkan yang berikut ini pada baris perintah di CloudShell:

aws iam create-policy --policy-name role-uses-bucket --policy-document "cat role-uses-bucket.json"

Perintah ini membuat kebijakan monitron-role-accesses-s 3.

Anda akan melihat output yang terlihat seperti ini:

{ "Policy": { "PolicyName": "role-uses-bucket", "PolicyId": "ANPAT7PQQWN6I5KLORSDQ", "Arn": "arn:aws:iam::273771705212:policy/role-uses-bucket", "Path": "/", "DefaultVersionId": "v1", "AttachmentCount": 0, "PermissionsBoundaryUsageCount": 0, "IsAttachable": true, "CreateDate": "2021-07-14T02:19:23+00:00", "UpdateDate": "2021-07-14T02:19:23+00:00" } }Perhatikan nilai ARN untuk kebijakan yang baru saja Anda buat. Anda akan membutuhkannya untuk langkah selanjutnya.

Dalam contoh kita, nilai ARN adalah:

arn:aws:iam::273771705212:policy/role-uses-bucket

-

Masukkan yang berikut ini pada baris perintah di CloudShell, ganti ARN dengan ARN untuk kebijakan Anda: role-uses-bucket

aws iam attach-role-policy --role-name role-for-monitron --policy-arn arn:aws:iam::273771705212:policy/role-uses-bucketPerintah ini melampirkan kebijakan monitron-role-accesses-s 3 ke peran yang baru saja Anda buat.

Sekarang Anda telah membuat dan menyediakan bucket Amazon S3, peran yang dapat diasumsikan oleh Amazon Monitron, kebijakan yang memungkinkan Amazon Monitron untuk mengambil peran itu, dan kebijakan lain yang memungkinkan layanan yang menggunakan peran tersebut menggunakan bucket Amazon S3 Anda.

Anda bertanggung jawab untuk mengambil langkah-langkah yang tepat untuk mengamankan data Anda. Kami sangat menyarankan untuk menggunakan enkripsi sisi server dan memblokir akses publik ke bucket Anda. Untuk informasi selengkapnya, lihat Memblokir akses publik.

Langkah 3: Membuat tiket dukungan Anda

-

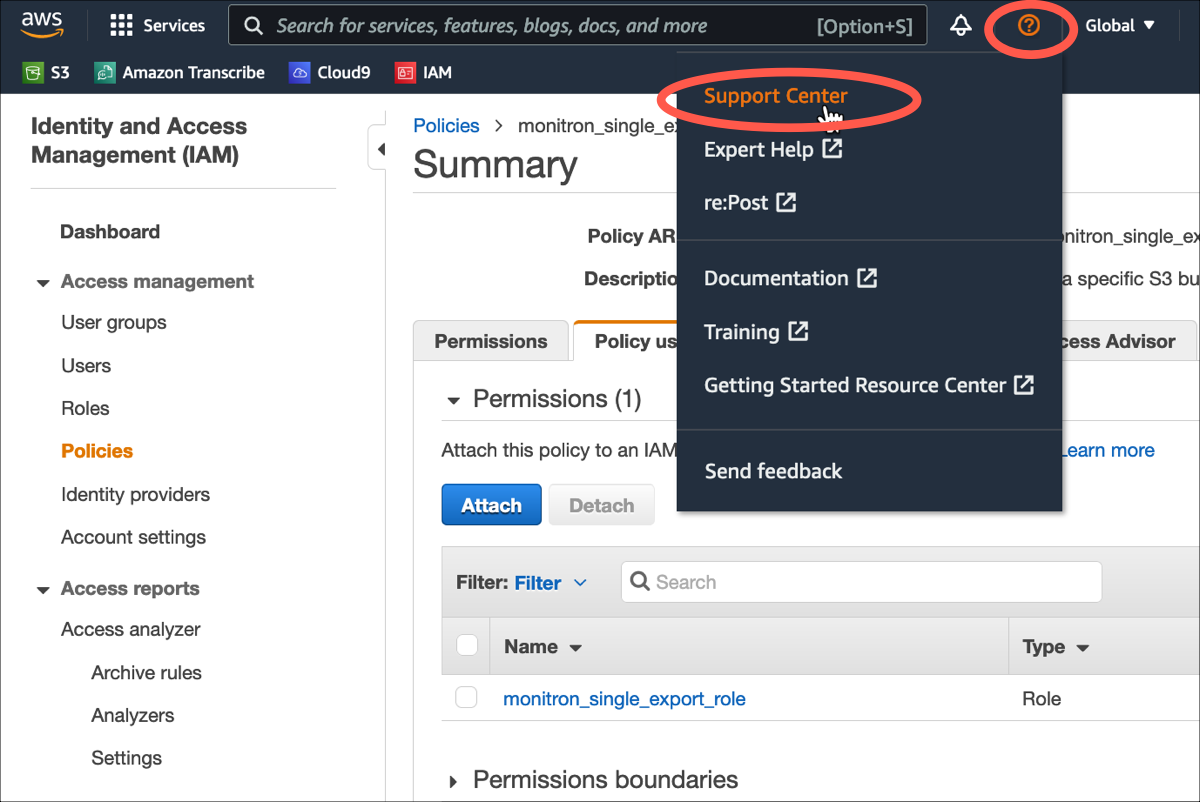

Dari AWS konsol Anda, pilih ikon tanda tanya di dekat sudut kanan atas halaman mana pun, lalu pilih Support Center.

-

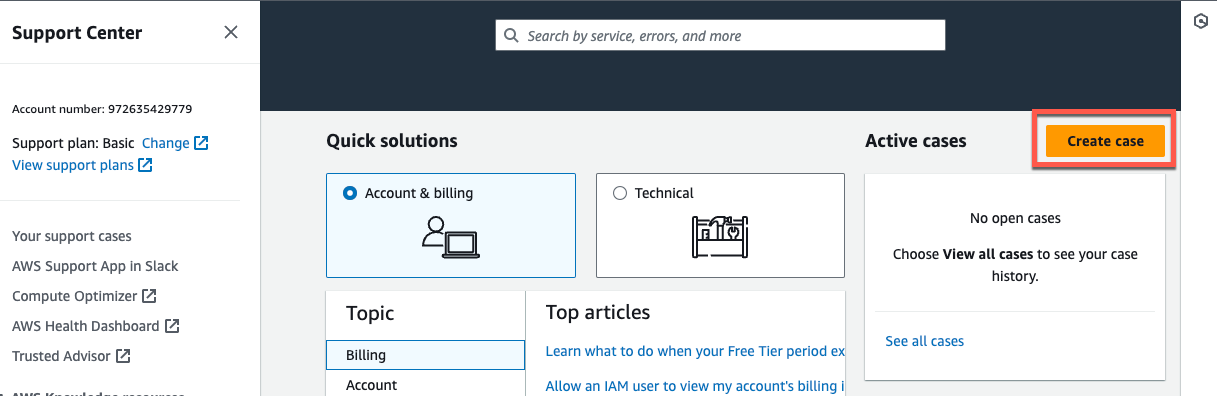

Pada halaman berikutnya, pilih Buat kasus.

-

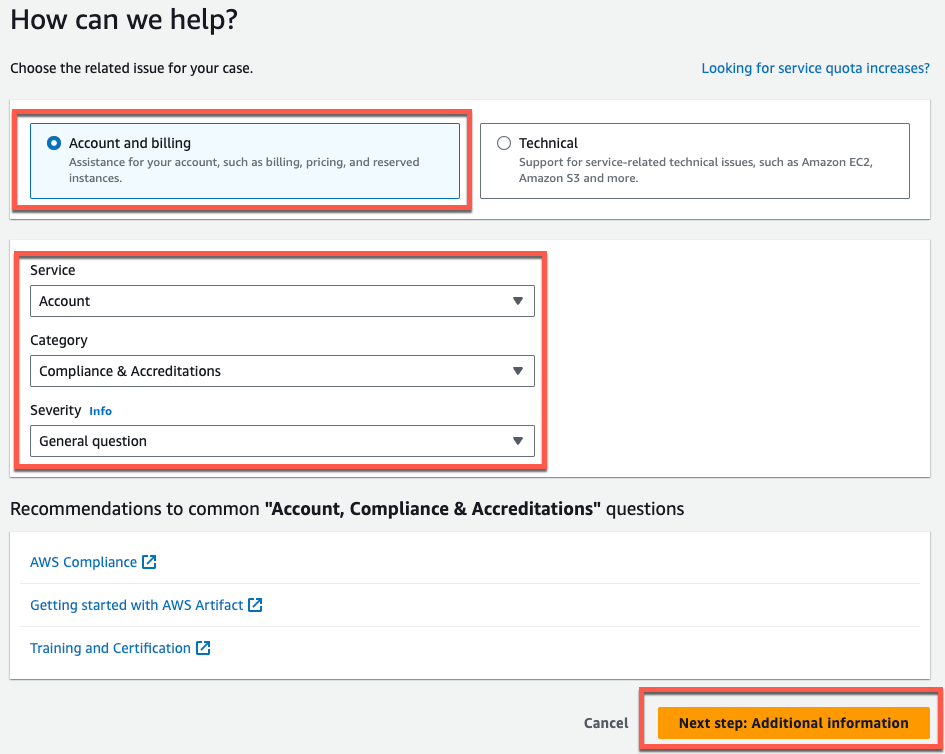

Pada Bagaimana kami bisa membantu? halaman, lakukan hal berikut:

-

Pilih Support akun dan penagihan.

-

Di bawah Layanan, pilih Akun.

-

Di bawah Kategori, pilih Kepatuhan & Akreditasi.

-

Pilih Keparahan, jika opsi itu tersedia untuk Anda berdasarkan langganan dukungan Anda.

-

Pilih Langkah selanjutnya: Informasi tambahan.

-

-

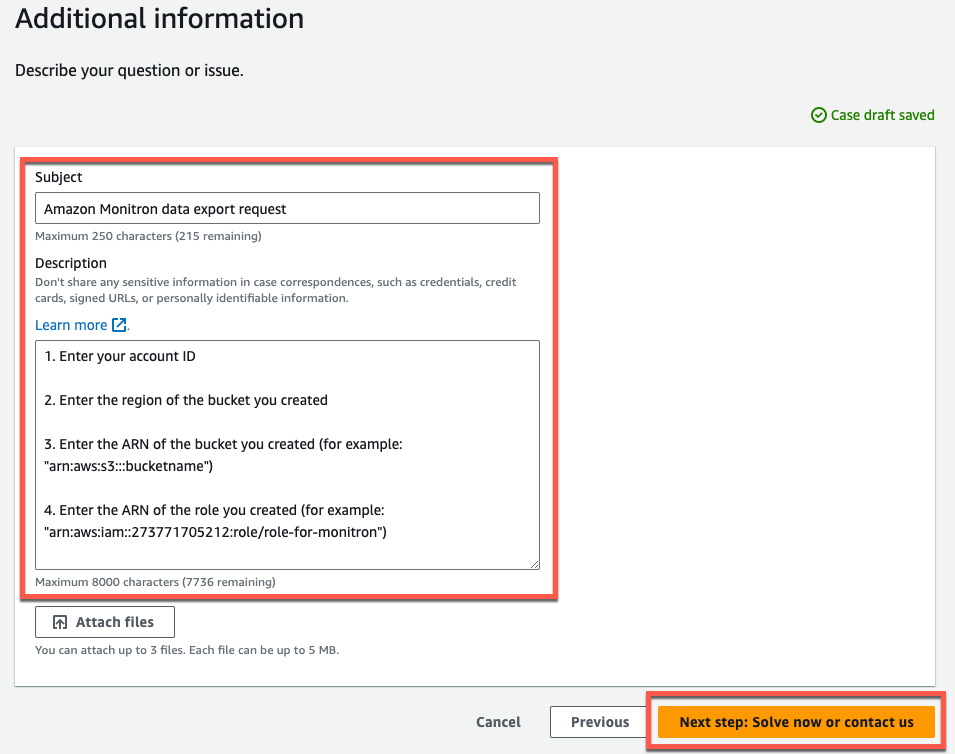

Dalam Informasi tambahan lakukan hal berikut:

-

Di bawah Subjek, masukkanAmazon Monitron data export request.

-

Di bidang Deskripsi, masukkan:

-

ID akun Anda

-

wilayah ember yang Anda buat

-

ARN dari bucket yang Anda buat (misalnya: “arn:aws:s3: ::bucketname”)

-

ARN dari peran yang Anda buat (misalnya: “arn:aws:iam: :273771705212:role/ “) role-for-monitron

-

-

Pilih Langkah selanjutnya: Selesaikan sekarang atau hubungi kami.

-

-

Di Selesaikan sekarang atau hubungi kami lakukan hal berikut:

-

Di Selesaikan sekarang, pilih Berikutnya.

-

Di Hubungi kami, pilih bahasa kontak Pilihan Anda dan metode kontak pilihan Anda.

-

Pilih Kirim. Layar konfirmasi dengan ID kasus dan detailnya akan ditampilkan.

-

Spesialis dukungan AWS pelanggan akan menghubungi Anda sesegera mungkin. Jika ada masalah dengan langkah-langkah yang tercantum, spesialis dapat meminta Anda untuk informasi lebih lanjut. Jika semua informasi yang diperlukan telah diberikan, spesialis akan memberi tahu Anda segera setelah data Anda disalin ke ember Amazon S3 yang Anda buat di atas.