AWS Blockchain Templates dihentikan pada 30 April 2019. Tidak ada pembaruan lebih lanjut untuk layanan ini atau dokumentasi pendukung ini akan dilakukan. Untuk pengalaman Blockchain Terkelola terbaik AWS, kami sarankan Anda menggunakan Amazon Managed Blockchain (AMB)

Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Siapkan Prasyarat

Template AWS Blockchain untuk konfigurasi Ethereum yang Anda tentukan dalam tutorial ini mengharuskan Anda melakukan hal berikut:

Buat VPC dan Subnet

Template AWS Blockchain untuk Ethereum meluncurkan sumber daya ke jaringan virtual yang Anda tentukan menggunakan Amazon Virtual Private Cloud (Amazon VPC). Konfigurasi yang Anda tentukan dalam tutorial ini menciptakan Application Load Balancer, yang membutuhkan dua subnet publik di Availability Zone yang berbeda. Selain itu, subnet pribadi diperlukan untuk instance container, dan subnet harus berada di Availability Zone yang sama dengan Application Load Balancer. Anda pertama kali menggunakan VPC Wizard untuk membuat satu subnet publik dan subnet pribadi di Availability Zone yang sama. Anda kemudian membuat subnet publik kedua dalam VPC ini di Availability Zone yang berbeda.

Untuk informasi lebih lanjut, lihat Apa itu Amazon VPC? di Panduan Pengguna Amazon VPC.

Gunakan konsol Amazon VPC (https://console.aws.amazon.com/vpc/

Untuk membuat Alamat IP elastis

Buka konsol VPC Amazon di. https://console.aws.amazon.com/vpc/

-

Pilih elastis IPs, alokasikan alamat baru, alokasikan.

-

Catat alamat IP Elastis yang Anda buat dan pilih Tutup.

-

Dalam daftar alamat IP elastis, temukan ID Alokasi untuk alamat IP elastis yang dibuat sebelumnya. Anda menggunakan ini saat Anda membuat VPC.

Untuk membuat VPC

-

Dari bilah navigasi, pilih Wilayah untuk VPC. VPCs khusus untuk Wilayah, jadi pilih Wilayah yang sama tempat Anda membuat key pair dan tempat Anda meluncurkan tumpukan Ethereum. Untuk informasi selengkapnya, lihat Membuat Pasangan Kunci.

-

Di dasbor VPC, pilih Start VPC Wizard (Mulai Wizard VPC).

-

Pada Langkah 1: Pilih halaman Konfigurasi VPC, pilih VPC dengan Subnet Publik dan Pribadi, Pilih.

-

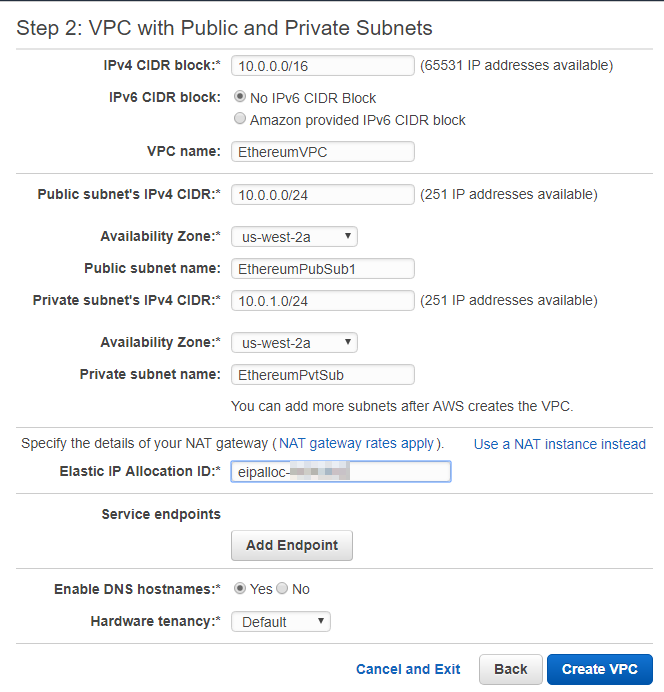

Pada Langkah 2: VPC dengan halaman Subnet Publik dan Pribadi, biarkan blok CIDR dan blok IPv4 CIDR ke nilai defaultnya IPv6 . Untuk nama VPC, masukkan nama yang ramah.

-

Untuk IPv4 CIDR subnet Public, tinggalkan nilai default. Untuk Availability Zone, pilih zona. Untuk nama subnet Publik, masukkan nama yang ramah.

Anda menentukan subnet ini sebagai salah satu dari dua subnet pertama untuk Application Load Balancer ketika Anda menggunakan template.

Perhatikan Availability Zone subnet ini karena Anda memilih Availability Zone yang sama untuk subnet pribadi, dan yang berbeda untuk subnet publik lainnya.

-

Untuk IPv4 CIDR subnet Private, tinggalkan nilai default. Untuk Availability Zone, pilih Availability Zone yang sama seperti pada langkah sebelumnya. Untuk nama subnet pribadi, masukkan nama yang ramah.

-

Untuk ID Alokasi IP Elastis, pilih alamat IP Elastis yang Anda buat sebelumnya.

-

Tinggalkan nilai default untuk pengaturan lain.

-

Pilih Buat VPC.

Contoh di bawah ini menunjukkan VPC EthereumNetworkVPC dengan subnet publik EthereumPubSub1 dan subnet pribadi 1. EthereumPvtSub Subnet publik menggunakan Availability Zone us-west-2a.

Untuk membuat subnet publik kedua di Availability Zone yang berbeda

-

Pilih Subnet dan kemudian pilih subnet publik yang Anda buat sebelumnya dari daftar. Pilih tab Route Table dan perhatikan ID tabel Route. Anda menentukan tabel rute yang sama untuk subnet publik kedua di bawah ini.

-

Pilih Buat Subnet

-

Untuk Tanda nama, masukkan nama untuk subnet. Anda menggunakan nama ini nanti ketika Anda membuat host bastion di jaringan ini.

Untuk VPC, pilih VPC yang Anda buat sebelumnya.

-

Untuk Availability Zone, pilih zona berbeda dari zona yang Anda pilih untuk subnet publik pertama.

-

Untuk blok IPv4 CIDR, masukkan 10.0.2.0/24.

-

Pilih Ya, Buat. Subnet ditambahkan ke daftar subnet.

Dengan subnet yang dipilih dari daftar, pilih Tindakan Subnet, Ubah pengaturan IP penetapan otomatis. Pilih Tetapkan otomatis IPs, Simpan, Tutup. Ini memungkinkan host bastion untuk mendapatkan alamat IP publik saat Anda membuatnya di subnet ini.

-

Pada tab Tabel Rute, pilih Edit. Untuk Ubah ke, pilih ID tabel rute yang Anda catat sebelumnya dan pilih Simpan.

Anda sekarang akan melihat tiga subnet untuk VPC yang Anda buat sebelumnya. Catat nama subnet dan IDs agar Anda dapat menentukannya menggunakan templat.

Buat Grup Keamanan

Kelompok keamanan bertindak sebagai firewall, mengendalikan lalu lintas masuk dan keluar ke sumber daya. Saat Anda menggunakan template untuk membuat jaringan Ethererum di klaster Amazon ECS, Anda menentukan dua grup keamanan:

Grup keamanan untuk EC2 instance yang mengontrol lalu lintas ke dan dari EC2 instance di klaster

Grup keamanan untuk Application Load Balancer yang mengontrol lalu lintas antara Application Load Balancer EC2 , instance, dan host bastion. Anda mengaitkan grup keamanan ini dengan host benteng juga.

Setiap grup keamanan memiliki aturan yang memungkinkan komunikasi antara Application Load Balancer dan EC2 instans, serta aturan minimum lainnya. Ini mengharuskan kelompok keamanan saling merujuk. Untuk alasan ini, pertama-tama Anda membuat grup keamanan dan kemudian memperbaruinya dengan aturan yang sesuai.

Untuk membuat dua grup keamanan

Buka EC2 konsol Amazon di https://console.aws.amazon.com/ec2/

. -

Di panel navigasi, pilih Grup Keamanan, Buat Grup Keamanan.

-

Untuk nama grup Keamanan, masukkan nama untuk grup keamanan yang mudah diidentifikasi dan akan membedakannya dari yang lain, seperti Ethereum EC2 -SG atau EthereumAlb-SG. Anda menggunakan nama-nama ini nanti. Untuk Deskripsi, masukkan ringkasan singkat.

-

Untuk VPC, pilih VPC yang Anda buat sebelumnya.

-

Pilih Buat.

-

Ulangi langkah-langkah di atas untuk membuat grup keamanan lainnya.

Menambahkan aturan masuk ke grup keamanan untuk instance EC2

Pilih grup keamanan untuk EC2 instance yang Anda buat sebelumnya

Pada tab Ke dalam, pilih Edit.

Untuk Tipe, pilih Semua lalu lintas. Untuk Sumber, biarkan Kustom dipilih, lalu pilih grup keamanan yang sedang Anda edit dari daftar, misalnya, Ethereum EC2 -SG. Hal ini memungkinkan EC2 contoh dalam kelompok keamanan untuk berkomunikasi satu sama lain.

Pilih Tambahkan aturan.

Untuk Tipe, pilih Semua lalu lintas. Untuk Sumber, biarkan Kustom dipilih, lalu pilih grup keamanan untuk Application Load Balancer dari daftar, misalnya, EthereumAlb-SG. Hal ini memungkinkan EC2 instance dalam grup keamanan untuk berkomunikasi dengan Application Load Balancer.

Pilih Simpan.

Menambahkan aturan masuk dan mengedit keluar untuk grup keamanan untuk Application Load Balancer

Pilih grup keamanan untuk Application Load Balancers yang Anda buat sebelumnya

Pada tab Inbound, pilih Edit lalu tambahkan aturan masuk berikut:

Untuk Tipe, pilih Semua lalu lintas. Untuk Sumber, biarkan Kustom dipilih, lalu pilih grup keamanan yang sedang Anda edit dari daftar, misalnya, EthereumAlb-SG. Hal ini memungkinkan Application Load Balancer untuk berkomunikasi dengan dirinya sendiri dan dengan host bastion.

Pilih Tambahkan aturan.

Untuk Tipe, pilih Semua lalu lintas. Untuk Sumber, biarkan Kustom dipilih, lalu pilih grup keamanan untuk EC2 instance dari daftar, misalnya, Ethereum EC2 -SG. Hal ini memungkinkan EC2 instance dalam grup keamanan untuk berkomunikasi dengan Application Load Balancer dan host bastion.

Pilih Add Rule (Tambahkan Aturan).

Untuk Tipe, pilih SSH. Untuk Sumber, pilih IP Saya, yang mendeteksi CIDR IP komputer Anda dan memasukkannya.

penting

Aturan ini memungkinkan host bastion untuk menerima lalu lintas SSH dari komputer Anda, memungkinkan komputer Anda menggunakan host bastion untuk melihat antarmuka web dan terhubung ke EC2 instance di jaringan Ethereum. Untuk memungkinkan orang lain terhubung ke jaringan Ethereum, tambahkan mereka sebagai sumber ke aturan ini. Hanya izinkan lalu lintas masuk ke sumber tepercaya.

Pilih Simpan.

Pada tab Keluar, pilih Edit dan hapus aturan yang dibuat secara otomatis untuk mengizinkan lalu lintas keluar ke semua alamat IP.

Pilih Tambahkan aturan.

Untuk Tipe, pilih Semua lalu lintas. Untuk Tujuan, biarkan Kustom dipilih, lalu pilih grup keamanan untuk EC2 instance dari daftar. Hal ini memungkinkan koneksi keluar dari Application Load Balancer dan host bastion EC2 ke instance di jaringan Ethereum.

Pilih Tambahkan aturan.

Untuk Tipe, pilih Semua lalu lintas. Untuk Tujuan, biarkan Kustom dipilih, lalu pilih grup keamanan yang sedang Anda edit dari daftar, misalnya, EthereumAlb-SG. Hal ini memungkinkan Application Load Balancer untuk berkomunikasi dengan dirinya sendiri dan dengan host bastion.

Pilih Simpan.

Membuat Peran IAM untuk Amazon ECS dan Profil Instance EC2

Saat Anda menggunakan template ini, Anda menentukan peran IAM untuk Amazon ECS dan profil EC2 instans. Kebijakan izin yang dilampirkan pada peran ini memungkinkan sumber daya AWS dan instance di klaster Anda berinteraksi dengan sumber daya AWS lainnya. Untuk informasi lebih lanjut, lihat Peran IAM dalam Panduan Pengguna IAM. Anda mengatur peran IAM untuk Amazon ECS dan profil EC2 instans menggunakan konsol IAM (). https://console.aws.amazon.com/iam/

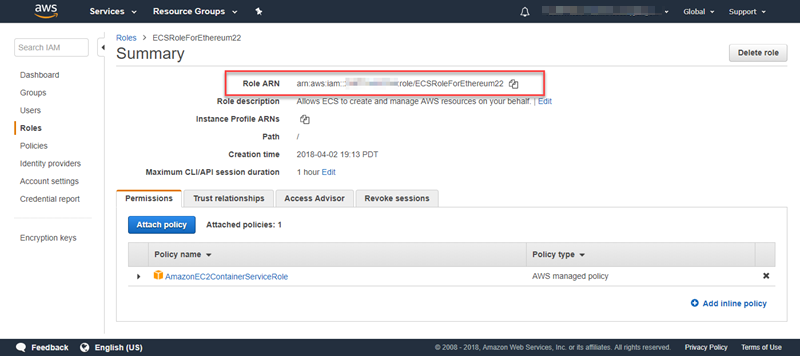

Untuk membuat peran IAM untuk Amazon ECS

-

Buka konsol IAM di https://console.aws.amazon.com/iam/

. -

Dalam panel navigasi, pilih Roles (Peran), Create role (Buat Peran).

-

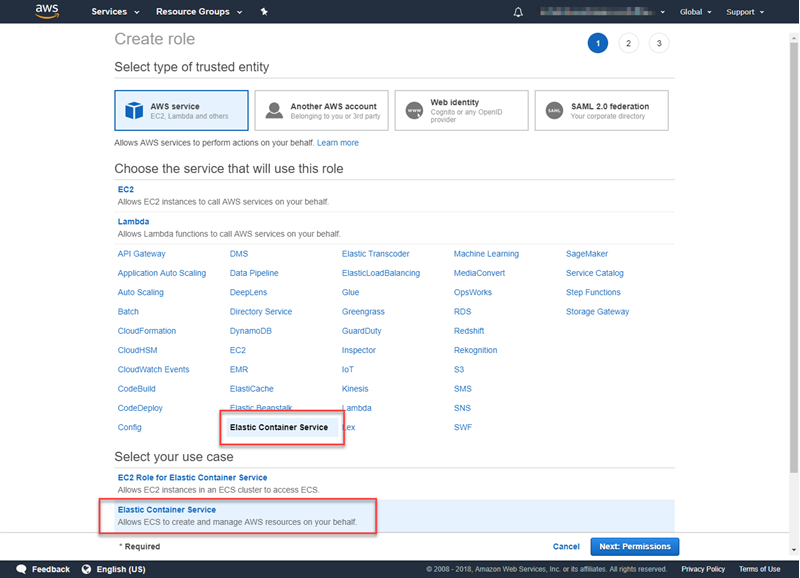

Di bawah Pilih jenis entitas tepercaya, pilih Layanan AWS.

-

Untuk Choose the service that will use this role (Pilih layanan yang akan menggunakan peran ini), pilih Elastic Container Service.

-

Di bawah Pilih kasus penggunaan Anda, pilih Layanan Kontainer Elastis, Berikutnya:Izin.

-

Untuk kebijakan Izin, biarkan kebijakan default (Amazon EC2 ContainerServiceRole) dipilih, dan pilih Next:Review.

-

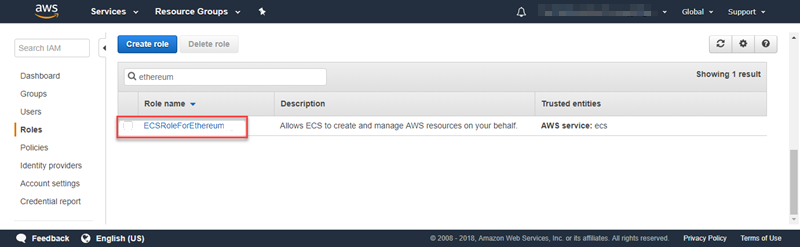

Untuk nama Peran, masukkan nilai yang membantu Anda mengidentifikasi peran, seperti ECSRoleForEthereum. Untuk Deskripsi Peran, masukkan ringkasan singkat. Perhatikan nama peran untuk nanti.

-

Pilih Buat peran.

-

Pilih peran yang baru saja Anda buat dari daftar. Jika akun Anda memiliki banyak peran, Anda dapat mencari nama peran.

-

Salin nilai ARN Peran dan simpan sehingga Anda dapat menyalinnya lagi. Anda memerlukan ARN ini saat membuat jaringan Ethereum.

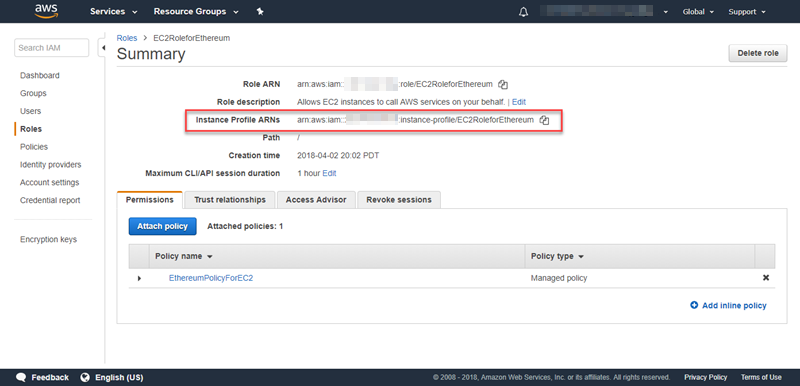

Profil EC2 instans yang Anda tentukan dalam templat diasumsikan oleh EC2 instance di jaringan Ethereum untuk berinteraksi dengan AWS layanan lain. Anda membuat kebijakan izin untuk peran, membuat peran (yang secara otomatis membuat profil instance dengan nama yang sama), lalu melampirkan kebijakan izin ke peran tersebut.

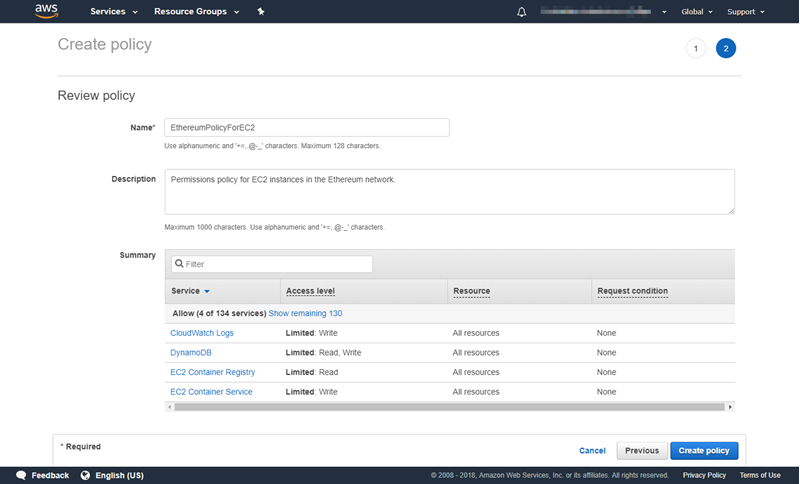

Untuk membuat profil EC2 instance

-

Di panel navigasi, pilih Kebijakan, Buat kebijakan.

-

Pilih JSON dan ganti pernyataan kebijakan default dengan kebijakan JSON berikut:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:CreateCluster", "ecs:DeregisterContainerInstance", "ecs:DiscoverPollEndpoint", "ecs:Poll", "ecs:RegisterContainerInstance", "ecs:StartTelemetrySession", "ecs:Submit*", "ecr:GetAuthorizationToken", "ecr:BatchCheckLayerAvailability", "ecr:GetDownloadUrlForLayer", "ecr:BatchGetImage", "logs:CreateLogStream", "logs:PutLogEvents", "dynamodb:BatchGetItem", "dynamodb:BatchWriteItem", "dynamodb:PutItem", "dynamodb:DeleteItem", "dynamodb:GetItem", "dynamodb:Scan", "dynamodb:Query", "dynamodb:UpdateItem" ], "Resource": "*" } ] } -

Pilih Tinjau kebijakan.

-

Untuk Nama, masukkan nilai yang membantu Anda mengidentifikasi kebijakan izin ini, misalnya EthereumPolicyForEC2. Untuk Deskripsi, masukkan ringkasan singkat. Pilih Buat kebijakan.

-

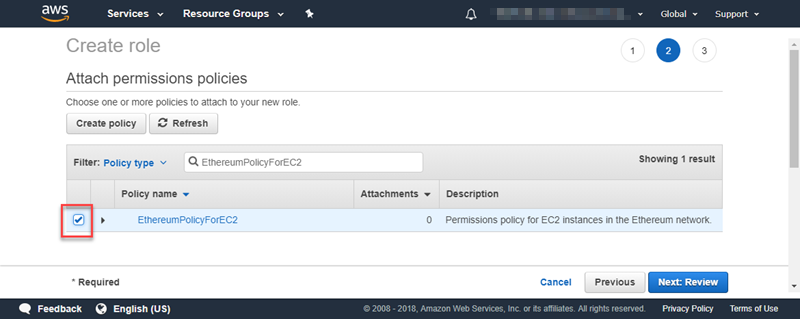

Pilih Peran, Buat peran.

-

Pilih EC2, Berikutnya: Izin.

-

Di bidang Pencarian, masukkan nama kebijakan izin yang Anda buat sebelumnya, misalnya EthereumPolicyForEC2.

-

Pilih tanda centang untuk kebijakan yang Anda buat sebelumnya, dan pilih Berikutnya: Tinjau.

-

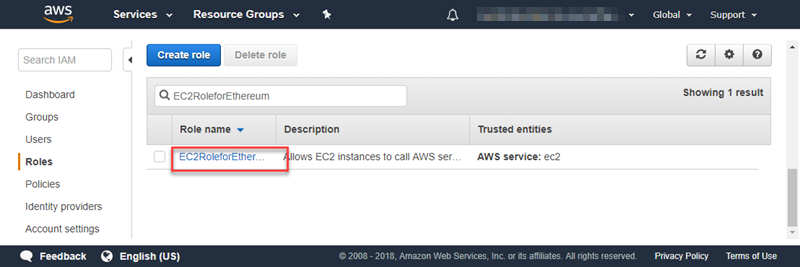

Untuk nama Peran, masukkan nilai yang membantu Anda mengidentifikasi peran, misalnya EC2RoleForEthereum. Untuk deskripsi peran, masukkan ringkasan singkat.Pilih Buat peran.

-

Pilih peran yang baru saja Anda buat dari daftar. Jika akun Anda memiliki banyak peran, Anda dapat memasukkan nama peran di kolom Pencarian.

-

Salin nilai ARN Profil Instance dan simpan sehingga Anda dapat menyalinnya lagi. Anda memerlukan ARN ini saat membuat jaringan Ethereum.

Buat Host Bastion

Dalam tutorial ini, Anda membuat host benteng. Ini adalah EC2 contoh yang Anda gunakan untuk terhubung ke antarmuka web dan instance di jaringan Ethereum Anda. Tujuan utamanya adalah untuk meneruskan lalu lintas SSH dari klien tepercaya di luar VPC sehingga mereka dapat mengakses sumber daya jaringan Ethereum.

Anda mengatur host bastion karena Application Load Balancer yang dibuat template bersifat internal, artinya hanya merutekan alamat IP internal. Tuan rumah benteng:

Memiliki alamat IP internal yang dikenali Application Load Balancer karena Anda meluncurkannya di subnet publik kedua yang Anda buat sebelumnya.

Memiliki alamat IP publik yang diberikan subnet, yang dapat diakses oleh sumber tepercaya di luar VPC.

Terkait dengan grup keamanan untuk Application Load Balancer yang Anda buat sebelumnya, yang memiliki aturan masuk yang memungkinkan lalu lintas SSH (port 22) dari klien tepercaya.

Untuk dapat mengakses jaringan Ethereum, klien tepercaya perlu diatur untuk terhubung melalui host benteng. Untuk informasi selengkapnya, lihat Connect ke EthStats dan EthExplorer Menggunakan Bastion Host. Tuan rumah benteng adalah salah satu pendekatan. Anda dapat menggunakan pendekatan apa pun yang menyediakan akses dari klien tepercaya ke sumber daya pribadi dalam VPC.

Untuk membuat host benteng

Ikuti lima langkah pertama untuk Meluncurkan Instance di Panduan EC2 Pengguna Amazon.

Pilih Edit Detail Instance. Untuk Jaringan, pilih VPC yang Anda buat sebelumnya, untuk Subnet pilih subnet publik kedua yang Anda buat sebelumnya. Biarkan semua pengaturan lainnya ke defaultnya.

Konfirmasikan perubahan saat diminta, lalu pilih Tinjau dan Luncurkan.

Pilih Edit Grup Keamanan. Untuk Tetapkan grup keamanan, pilih Pilih grup keamanan yang sudah ada.

Dari daftar grup keamanan, pilih grup keamanan untuk Application Load Balancer yang Anda buat sebelumnya, lalu pilih Tinjau dan Luncurkan.

Pilih Luncurkan.

Perhatikan ID instance. Anda membutuhkannya nanti ketika AndaConnect ke EthStats dan EthExplorer Menggunakan Bastion Host.