Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Mengakses Layanan AWS menggunakan kumpulan identitas setelah masuk

Setelah pengguna Anda masuk dengan kumpulan pengguna, mereka dapat mengakses Layanan AWS dengan kredensil API sementara yang dikeluarkan dari kumpulan identitas.

Aplikasi web atau seluler Anda menerima token dari kumpulan pengguna. Saat Anda mengonfigurasi kumpulan pengguna sebagai penyedia identitas ke kumpulan identitas Anda, kumpulan identitas akan menukar token untuk AWS kredensi sementara. Kredensi ini dapat dicakup ke peran IAM dan kebijakannya yang memberi pengguna akses ke serangkaian sumber daya terbatas. AWS Untuk informasi selengkapnya, lihat Aliran otentikasi kumpulan identitas.

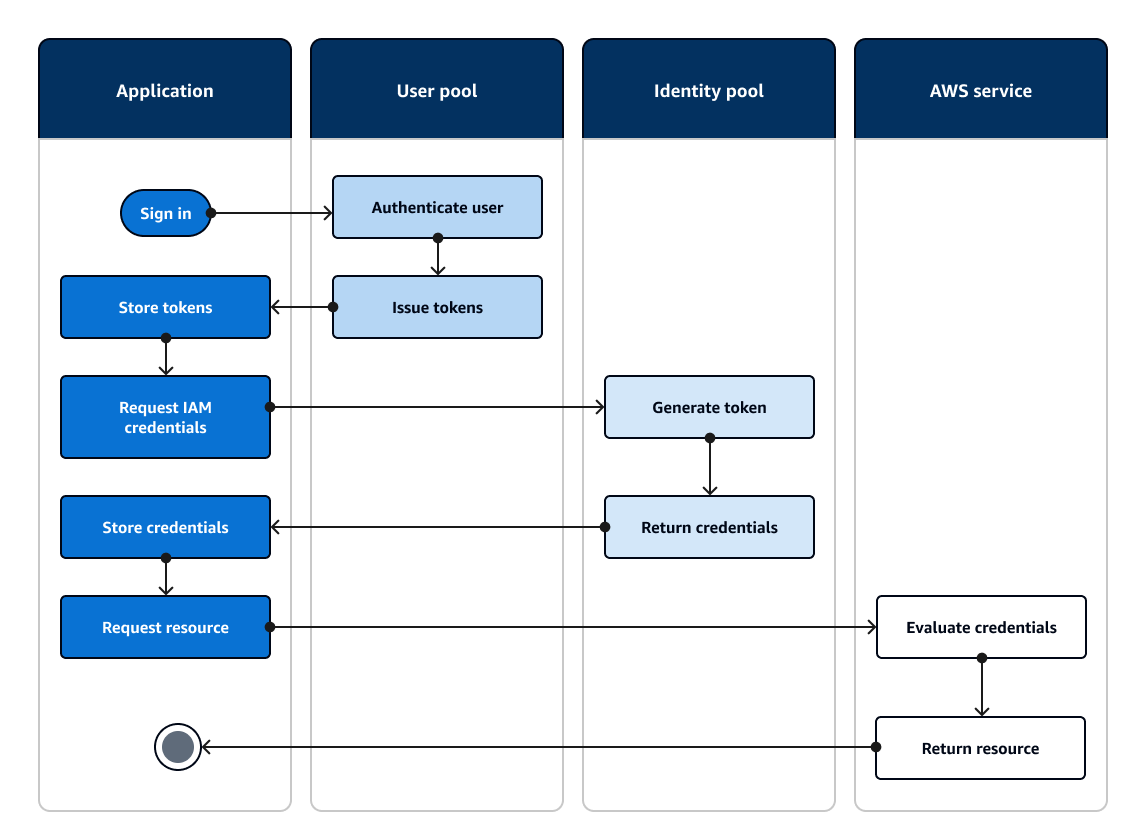

Diagram berikut menunjukkan cara aplikasi masuk dengan kumpulan pengguna, mengambil kredensial kumpulan identitas, dan meminta aset dari sebuah. Layanan AWS

Anda dapat menggunakan kredensial kumpulan identitas untuk:

-

Buat permintaan otorisasi berbutir halus ke Izin Terverifikasi Amazon dengan kredensil pengguna Anda sendiri.

-

Connect ke Amazon API Gateway REST API atau AWS AppSync GraphQL API yang mengotorisasi koneksi dengan IAM.

-

Connect ke backend database seperti Amazon DynamoDB atau Amazon RDS yang mengotorisasi koneksi dengan IAM.

-

Ambil aset aplikasi dari bucket Amazon S3.

-

Memulai sesi dengan desktop WorkSpaces virtual Amazon.

Kumpulan identitas tidak beroperasi secara eksklusif dalam sesi yang diautentikasi dengan kumpulan pengguna. Mereka juga menerima otentikasi langsung dari penyedia identitas pihak ketiga dan dapat menghasilkan kredensil untuk pengguna tamu yang tidak diautentikasi.

Untuk informasi selengkapnya tentang penggunaan kumpulan identitas bersama dengan grup kumpulan pengguna untuk mengontrol akses ke AWS sumber daya Anda, lihat Menambahkan grup ke kumpulan pengguna danMenggunakan kontrol akses berbasis peran. Juga, untuk informasi lebih lanjut tentang kumpulan identitas dan AWS Identity and Access Management, lihatAliran otentikasi kumpulan identitas.

Menyiapkan kolam pengguna dengan AWS Management Console

Buat kolam pengguna Amazon Cognito dan buat catatan ID Kolam Pengguna dan ID Klien Aplikasi untuk setiap aplikasi klien Anda. Untuk informasi selengkapnya tentang membuat kolam pengguna ini, lihat Memulai dengan kumpulan pengguna.

Menyiapkan kolam identitas dengan AWS Management Console

Prosedur berikut menjelaskan cara menggunakan kumpulan identitas AWS Management Console untuk mengintegrasikan kumpulan identitas dengan satu atau beberapa kumpulan pengguna dan aplikasi klien.

Untuk menambahkan penyedia identitas kumpulan pengguna Amazon Cognito (iDP)

-

Pilih kumpulan Identitas dari konsol Amazon Cognito

. Pilih kumpulan identitas. -

Pilih tab Akses pengguna.

-

Pilih Tambahkan penyedia identitas.

-

Pilih kumpulan pengguna Amazon Cognito.

-

Masukkan ID kumpulan Pengguna dan ID klien Aplikasi.

-

Untuk menyetel peran yang diminta Amazon Cognito saat mengeluarkan kredensil kepada pengguna yang telah mengautentikasi dengan penyedia ini, konfigurasikan setelan Peran.

-

Anda dapat memberi pengguna dari IDP itu peran Default yang Anda atur saat mengonfigurasi peran Terautentikasi, atau Anda dapat Memilih peran dengan aturan. Dengan IdP kumpulan pengguna Amazon Cognito, Anda juga dapat Memilih peran dengan klaim preferred_role dalam token. Untuk informasi lebih lanjut tentang

cognito:preferred_roleklaim, lihatMenetapkan nilai prioritas ke grup.-

Jika Anda memilih Pilih peran dengan aturan, masukkan Klaim sumber dari autentikasi pengguna Anda, Operator yang ingin Anda gunakan untuk membandingkan klaim dengan aturan, Nilai yang akan menyebabkan kecocokan dengan pilihan peran ini, dan Peran yang ingin Anda tetapkan saat penetapan peran cocok. Pilih Tambahkan yang lain untuk membuat aturan tambahan berdasarkan kondisi yang berbeda.

-

Jika Anda memilih peran Pilih dengan klaim preferred_role dalam token, Amazon Cognito akan mengeluarkan kredensi untuk peran tersebut dalam klaim pengguna Anda.

cognito:preferred_roleJika tidak ada klaim peran pilihan, Amazon Cognito mengeluarkan kredensil berdasarkan resolusi Peran Anda.

-

-

Pilih Resolusi Peran. Jika klaim pengguna tidak sesuai dengan aturan, Anda dapat menolak kredensi atau mengeluarkan kredensi untuk peran yang Diautentikasi.

-

-

Untuk mengubah tag utama yang ditetapkan Amazon Cognito saat mengeluarkan kredensil kepada pengguna yang telah diautentikasi dengan penyedia ini, konfigurasikan Atribut untuk kontrol akses.

-

Untuk tidak menerapkan tag utama, pilih Tidak aktif.

-

Untuk menerapkan tag utama berdasarkan

subdanaudklaim, pilih Gunakan pemetaan default. -

Untuk membuat skema atribut kustom Anda sendiri ke tag utama, pilih Gunakan pemetaan khusus. Kemudian masukkan kunci Tag yang ingin Anda sumber dari setiap Klaim yang ingin Anda wakili dalam tag.

-

-

Pilih Simpan perubahan.

Mengintegrasikan kumpulan pengguna dengan kolam identitas

Setelah pengguna aplikasi Anda diautentikasi, tambahkan token identitas pengguna tersebut ke peta masuk di penyedia kredensialnya. Nama penyedia akan tergantung pada ID kolam pengguna Amazon Cognito Anda. Ini akan memiliki struktur sebagai berikut:

cognito-idp.<region>.amazonaws.com/<YOUR_USER_POOL_ID>

Anda dapat memperoleh nilai untuk <region> dari User Pool ID. Misalnya, jika ID kumpulan pengguna adalahus-east-1_EXAMPLE1, maka <region> adalahus-east-1. Jika ID kumpulan pengguna adalahus-west-2_EXAMPLE2, maka <region> adalahus-west-2.