Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menambahkan keamanan tingkat lanjut ke kumpulan pengguna

Setelah membuat kolam pengguna, Anda memiliki akses ke Keamanan lanjutan pada bar navigasi di konsol Amazon Cognito. Anda dapat mengaktifkan fitur keamanan lanjutan kolam pengguna, dan menyesuaikan tindakan yang diambil sebagai respons terhadap risiko yang berbeda. Atau Anda dapat menggunakan mode audit untuk mengumpulkan metrik risiko yang terdeteksi tanpa menerapkan mitigasi keamanan apa pun. Dalam mode audit, fitur keamanan lanjutan mempublikasikan metrik ke Amazon CloudWatch. Anda dapat melihat metrik keamanan lanjutan setelah Amazon Cognito menghasilkan peristiwa keamanan lanjutan pertamanya. Lihat Melihat metrik keamanan tingkat lanjut.

Fitur keamanan lanjutan termasuk deteksi kredensyal yang dikompromikan dan otentikasi adaptif.

- Kredensyal yang dikompromikan

-

Pengguna menggunakan kembali kata sandi untuk beberapa akun pengguna. Fitur kredensyal yang dikompromikan dari Amazon Cognito mengkompilasi data dari kebocoran publik nama pengguna dan kata sandi, dan membandingkan kredensyal pengguna Anda dengan daftar kredensyal yang bocor. Deteksi kredensil yang dikompromikan juga memeriksa kata sandi yang umum ditebak.

Anda dapat memilih tindakan pengguna yang meminta pemeriksaan kredenal yang disusupi, dan tindakan yang Anda ingin dilakukan Amazon Cognito sebagai tanggapan. Untuk peristiwa login, pendaftaran, dan perubahan kata sandi, Amazon Cognito dapat Memblokir proses masuk, atau Izinkan masuk. Dalam kedua kasus tersebut, Amazon Cognito menghasilkan log aktivitas pengguna, tempat Anda dapat menemukan informasi lebih lanjut tentang acara tersebut.

- Otentikasi adaptif

-

Amazon Cognito dapat meninjau informasi lokasi dan perangkat dari permintaan masuk pengguna Anda dan menerapkan respons otomatis untuk mengamankan akun pengguna di kumpulan pengguna Anda dari aktivitas yang mencurigakan.

Saat Anda mengaktifkan keamanan tingkat lanjut, Amazon Cognito memberikan skor risiko untuk aktivitas pengguna. Anda dapat menetapkan respons otomatis terhadap aktivitas mencurigakan: Anda dapat Memerlukan MFA, Memblokir proses masuk, atau hanya mencatat detail aktivitas dan skor risiko. Anda juga dapat secara otomatis mengirim pesan email yang memberi tahu pengguna Anda tentang aktivitas mencurigakan sehingga mereka dapat mengatur ulang kata sandi mereka atau mengambil tindakan mandiri lainnya.

- Akses kustomisasi token

-

Saat mengaktifkan fitur keamanan lanjutan, Anda dapat mengonfigurasi kumpulan pengguna untuk menerima respons terhadap peristiwa pemicu Lambda versi 2. Dengan versi 2, Anda dapat menyesuaikan cakupan dan klaim lainnya dalam token akses. Ini meningkatkan kemampuan Anda untuk membuat hasil otorisasi yang fleksibel saat pengguna Anda mengautentikasi. Untuk informasi selengkapnya, lihat Menyesuaikan token akses.

Topik

Pertimbangan dan batasan

-

Harga tambahan berlaku untuk fitur keamanan lanjutan Amazon Cognito. Lihat Halaman harga Amazon Cognito

. -

Amazon Cognito mendukung autentikasi adaptif dan deteksi kredensial-kompromi dengan alur otentikasi standar berikut:,, dan.

USER_PASSWORD_AUTHADMIN_USER_PASSWORD_AUTHUSER_SRP_AUTHAnda tidak dapat menggunakan keamanan tingkat lanjut denganCUSTOM_AUTHalur danTantangan otentikasi kustom pemicu Lambda, atau dengan login gabungan. -

Dengan fitur keamanan canggih Amazon Cognito dalam mode fungsi penuh, Anda dapat membuat alamat IP Selalu blokir dan Selalu izinkan pengecualian. Sesi dari alamat IP pada daftar pengecualian Selalu blokir tidak ditetapkan tingkat risiko dengan autentikasi adaptif, dan tidak dapat masuk ke kumpulan pengguna Anda.

-

Permintaan yang diblokir dari alamat IP pada daftar pengecualian Selalu blokir di kumpulan pengguna Anda berkontribusi pada kuota tingkat permintaan untuk kumpulan pengguna Anda. Fitur keamanan canggih Amazon Cognito tidak mencegah serangan penolakan layanan terdistribusi (DDoS). Untuk menerapkan pertahanan terhadap serangan volumetrik di kumpulan pengguna Anda, tambahkan AWS WAF ACL web. Untuk informasi selengkapnya, lihat Mengaitkan ACL AWS WAF web dengan kumpulan pengguna.

-

Hibah kredensi klien dimaksudkan untuk otorisasi machine-to-machine (M2M) tanpa koneksi ke akun pengguna. Fitur keamanan tingkat lanjut hanya memantau akun pengguna dan kata sandi di kumpulan pengguna Anda. Untuk menerapkan fitur keamanan dengan aktivitas M2M Anda, pertimbangkan kemampuan AWS WAF untuk memantau tingkat permintaan dan konten. Untuk informasi selengkapnya, lihat Mengaitkan ACL AWS WAF web dengan kumpulan pengguna.

Prasyarat

Sebelum memulai, Anda perlu melakukan hal berikut:

-

Kolam pengguna dengan klien aplikasi. Untuk informasi selengkapnya, lihat Memulai dengan kumpulan pengguna.

-

Atur Autentikasi Multi-Faktor (MFA) ke Opsional di konsol Amazon Cognito untuk menggunakan fitur autentikasi adaptif berbasis risiko. Untuk informasi selengkapnya, lihat Menambahkan MFA ke kumpulan pengguna.

-

Jika Anda menggunakan notifikasi email, buka konsol Amazon SES

untuk mengonfigurasi dan memverifikasi alamat email atau domain yang akan digunakan dengan notifikasi email Anda. Untuk informasi lebih lanjut tentang Amazon SES, lihat Memverifikasi Identitas di Amazon SES.

Mengkonfigurasi fitur keamanan tingkat lanjut

Anda dapat mengonfigurasi fitur keamanan lanjutan Amazon Cognito di file. AWS Management Console

Untuk mengonfigurasi keamanan lanjutan untuk kolam pengguna

-

Masuk ke Konsol Amazon Cognito

. Jika diminta, masukkan AWS kredensyal Anda. -

Pilih Kolam Pengguna.

-

Pilih kolam pengguna yang ada dari daftar, atau buat kolam pengguna.

-

Pilih tab Keamanan lanjutan dan pilih Aktifkan. Jika Anda mengaktifkan keamanan lanjutan sebelumnya, pilih Edit.

-

Pilih Fungsi penuh untuk mengonfigurasi respons keamanan lanjutan ke kredensyal yang dikompromikan dan otentikasi adaptif. Pilih Audit hanya untuk mengumpulkan informasi dan mengirim data kumpulan pengguna ke CloudWatch. Harga keamanan tingkat lanjut berlaku dalam mode Audit saja dan fungsi penuh. Untuk informasi selengkapnya, lihat Harga Amazon Cognito

. Sebaiknya pertahankan fitur keamanan lanjutan dalam mode audit selama dua minggu sebelum mengaktifkan tindakan. Selama waktu ini, Amazon Cognito dapat mempelajari pola penggunaan pengguna aplikasi Anda.

-

Jika Anda memilih Audit saja, pilih Simpan perubahan. Jika Anda memilih Fungsi penuh:

-

Pilih apakah Anda akan mengambil tindakan Kustom atau menggunakan atau Cognito default untuk menanggapi dugaan kredensial Terkompromi. Cognito default adalah:

-

Mendeteksi kredensyal yang dikompromikan saat Masuk, Mendaftar, dan Perubahan Kata Sandi.

-

Menanggapi kredenal yang dikompromikan dengan tindakan Blokir login.

-

-

Jika Anda memilih Tindakan kustom untuk kredensial yang dikompromikan, pilih tindakan kumpulan pengguna yang akan digunakan Amazon Cognito untuk deteksi Peristiwa dan respons kredenal yang dikompromikan yang Anda ingin diambil oleh Amazon Cognito. Anda dapat Memblokir proses masuk atau Izinkan masuk dengan kredenal yang dicurigai disusupi.

-

Pilih cara menanggapi upaya masuk berbahaya di bawah Autentikasi adaptif. Pilih apakah Anda akan mengambil tindakan Kustom atau menggunakan atau Cognito default untuk menanggapi aktivitas berbahaya yang dicurigai. Saat Anda memilih Cognito default, Amazon Cognito memblokir proses masuk di semua tingkat risiko dan tidak memberi tahu pengguna.

-

Jika Anda memilih Tindakan kustom untuk otentikasi Adaptif, pilih Tindakan respons risiko otomatis yang akan diambil Amazon Cognito sebagai respons terhadap risiko yang terdeteksi berdasarkan tingkat keparahan. Ketika Anda menetapkan respons terhadap tingkat risiko, Anda tidak dapat menetapkan respons yang kurang membatasi ke tingkat risiko yang lebih tinggi. Anda dapat menetapkan tanggapan berikut untuk tingkat risiko:

-

Izinkan masuk - Jangan mengambil tindakan pencegahan.

-

MFA opsional - Jika pengguna memiliki MFA yang dikonfigurasi, Amazon Cognito akan selalu meminta pengguna untuk memberikan SMS tambahan atau faktor kata sandi satu kali berbasis waktu (TOTP) saat mereka masuk. Jika pengguna tidak memiliki MFA yang dikonfigurasi, mereka dapat terus masuk secara normal.

-

Memerlukan MFA - Jika pengguna memiliki MFA yang dikonfigurasi, Amazon Cognito akan selalu meminta pengguna untuk memberikan SMS atau faktor TOTP tambahan saat mereka masuk. Jika pengguna tidak memiliki MFA yang dikonfigurasi, Amazon Cognito akan meminta mereka untuk mengatur MFA. Sebelum Anda secara otomatis memerlukan MFA untuk pengguna Anda, konfigurasikan mekanisme di aplikasi Anda untuk menangkap nomor telepon untuk SMS MFA, atau untuk mendaftarkan aplikasi autentikator untuk TOTP MFA.

-

Blokir masuk - Cegah pengguna masuk.

-

Beri tahu pengguna - Kirim pesan email ke pengguna dengan informasi tentang risiko yang terdeteksi Amazon Cognito dan respons yang telah Anda ambil. Anda dapat menyesuaikan template pesan email untuk pesan yang Anda kirim.

-

-

-

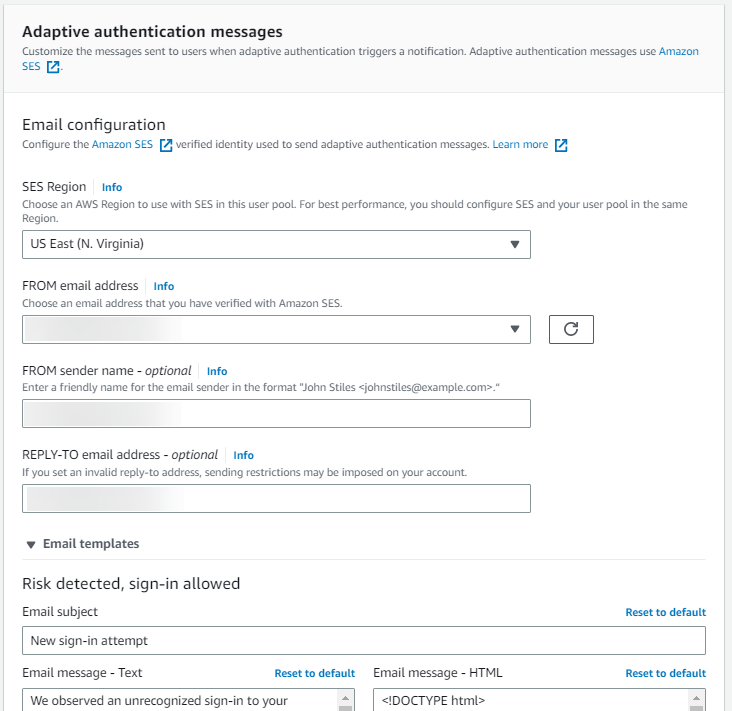

Jika Anda memilih Beri tahu pengguna pada langkah sebelumnya, Anda dapat menyesuaikan pengaturan pengiriman email dan templat pesan email untuk autentikasi adaptif.

-

Di bawah Konfigurasi email, pilih Wilayah SES, DARI alamat email, DARI nama pengirim, dan alamat email BALAS-KE yang ingin Anda gunakan dengan autentikasi adaptif. Untuk informasi selengkapnya tentang mengintegrasikan pesan email kumpulan pengguna Anda dengan Amazon Simple Email Service, lihat Pengaturan email untuk kumpulan pengguna Amazon Cognito.

-

Perluas template Email untuk menyesuaikan notifikasi autentikasi adaptif dengan pesan email versi HTML dan teks biasa. Untuk mempelajari lebih lanjut tentang templat pesan email, lihatTemplate pesan.

-

-

Perluas pengecualian alamat IP untuk membuat daftar Always-allow atau Always-block dari rentang alamat IPv4 atau IPv6 yang akan selalu diizinkan atau diblokir, terlepas dari penilaian risiko keamanan tingkat lanjut. Tentukan rentang alamat IP di Notasi CIDR

(seperti 192.168.100.0/24). -

Pilih Simpan perubahan.