Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Meluncurkan dan menghubungkan ke instans Amazon RDS eksternal di EC2 classic

penting

Amazon EC2-Classic akan mencapai akhir dukungan standar pada 15 Agustus 2022. Untuk menghindari gangguan pada beban kerja Anda, sebaiknya Anda bermigrasi dari Amazon EC2-Classic ke VPC sebelum itu. Kami juga meminta Anda untuk tidak meluncurkan AWS sumber daya apa pun di Amazon EC2-Classic di masa mendatang dan menggunakan Amazon VPC sebagai gantinya. Untuk informasi lebih lanjut, lihat Migrasi dari EC2-Classic ke VPC dan Jaringan EC2-Classic Pensiun - Inilah Cara Mempersiapkan

Jika Anda menggunakan EC2 Classic (tidak ada VPC) dengan AWS Elastic Beanstalk, prosedur sedikit berubah karena perbedaan dalam cara kerja kelompok keamanan. Dalam EC2 Classic, instans DB tidak dapat menggunakan grup keamanan EC2, sehingga mereka mendapatkan grup keamanan DB yang bekerja hanya dengan Amazon RDS.

Anda dapat menambahkan aturan ke grup keamanan DB yang memungkinkan akses masuk dari grup keamanan EC2. Namun, Anda tidak dapat melampirkan grup keamanan DB ke grup Penskalaan Otomatis yang terkait dengan lingkungan Anda. Untuk menghindari pembuatan dependensi antara grup keamanan DB dan lingkungan Anda, Anda harus membuat grup keamanan ketiga di Amazon EC2. Kemudian, Anda perlu menambahkan aturan dalam grup keamanan DB untuk memberikan akses masuk ke grup keamanan baru. Terakhir, Anda harus menetapkannya ke grup Auto Scaling di lingkungan Elastic Beanstalk Anda.

catatan

-

Jika Anda memulai dengan database yang dibuat oleh Elastic Beanstalk dan kemudian dipisahkan dari lingkungan Beanstalk, Anda dapat melewati kelompok langkah pertama dan melanjutkan langkah-langkah yang dikelompokkan di bawah Untuk membuat grup keamanan jembatan.

-

Jika Anda berencana untuk menggunakan database yang Anda memisahkan untuk lingkungan produksi, verifikasi jenis penyimpanan yang digunakan database cocok untuk beban kerja Anda. Untuk informasi selengkapnya, lihat Penyimpanan Instans DB dan Memodifikasi instans DB di Panduan Pengguna Amazon RDS.

Untuk meluncurkan instans RDS di EC2 classic (tidak ada VPC)

-

Buka Konsol Manajemen RDS

. -

Pilih Buat basis data.

-

Lanjutkan melalui wizard. Perhatikan nilai-nilai yang Anda masukkan untuk opsi berikut:

-

Nama Pengguna Master

-

Kata Sandi Master

-

-

Ketika Anda mencapai Mengonfigurasi pengaturan lanjutan, untuk pengaturan Jaringan dan Keamanan, pilih salah satu dari berikut:

-

VPC –

Not in VPC. Jika opsi ini tidak tersedia, akun Anda mungkin tidak mendukung EC2-Classic, atau Anda mungkin telah memilih jenis instans yang hanya tersedia di VPC. -

Availability Zone –

No Preference -

Grup keamanan DB –

Create new Security Group

-

-

Konfigurasikan opsi lainnya dan pilih Buat basis data. Perhatikan nilai-nilai yang Anda masukkan untuk opsi berikut:

-

Nama Database

-

Pelabuhan Basis Data

-

Di EC2-Classic, instans DB Anda memiliki grup keamanan DB, bukan grup keamanan VPC. Anda tidak dapat melampirkan grup keamanan DB ke lingkungan Elastic Beanstalk Anda. Sebagai gantinya, Anda perlu membuat grup keamanan baru yang dapat Anda otorisasi untuk mengakses instans DB dan melampirkan ke lingkungan Anda. Kami akan menyebut ini sebagai grup keamanan jembatan dan memberi nama webapp-bridge.

Untuk membuat grup keamanan jembatan

-

Buka konsol Amazon EC2

. -

Pilih Kelompok Keamanan di bawah Jaringan & Keamanan di bar samping navigasi.

-

Pilih Buat Grup Keamanan.

-

Untuk Nama grup keamanan, ketik

webapp-bridge. -

Untuk Deskripsi, ketik

Provide access to DB instance from Elastic Beanstalk environment instances.. -

Untuk VPC, biarkan default yang dipilih.

-

Pilih Buat

Berikutnya, memodifikasi grup keamanan melekat instans DB Anda untuk memungkinkan lalu lintas masuk dari grup keamanan jembatan.

Untuk mengubah aturan ingress pada grup keamanan untuk instans RDS Anda

-

Buka konsol Amazon RDS

. -

Pilih Basis data.

-

Pilih nama instans DB Anda untuk menampilkan detailnya.

-

Di bagian Konektivitas, di bawah Keamanan, grup keamanan yang terkait dengan instans DB ditampilkan. Buka tautan untuk melihat grup keamanan di konsol Amazon EC2.

-

Dalam rincian grup keamanan, mengatur Tipe Koneksi ke Grup Keamanan EC2.

-

Mengatur Nama Grup Keamanan EC2 untuk nama grup keamanan yang Anda buat.

-

Pilih Izinkan.

Selanjutnya, tambahkan grup keamanan jembatan untuk lingkungan berjalan Anda. Prosedur ini memerlukan semua instans di lingkungan Anda untuk disediakan ulang dengan grup keamanan tambahan yang terpasang.

Menambahkan grup keamanan ke lingkungan Anda

-

Lakukan salah satu dari berikut ini:

-

Untuk menambahkan grup keamanan menggunakan konsol Elastic Beanstalk

Buka konsol Elastic Beanstalk

, dan dalam daftar Regions, pilih Anda. Wilayah AWS -

Di panel navigasi, pilih Lingkungan, dan kemudian pilih nama lingkungan Anda dari daftar.

catatan

Jika Anda memiliki banyak lingkungan, gunakan bilah pencarian untuk memfilter daftar lingkungan.

Pada panel navigasi, pilih Konfigurasi.

-

Pada kategori konfigurasi Instans, pilih Edit.

-

Di bawah Grup keamanan EC2, pilih grup keamanan untuk dilampirkan ke instans, selain grup keamanan instans yang dibuat Elastic Beanstalk.

-

Untuk menyimpan perubahan pilih Terapkan di bagian bawah halaman.

-

Baca peringatan, kemudian pilih Konfirmasi.

-

Untuk menambahkan grup keamanan menggunakan file konfigurasi, gunakan file

securitygroup-addexisting.configcontoh.

-

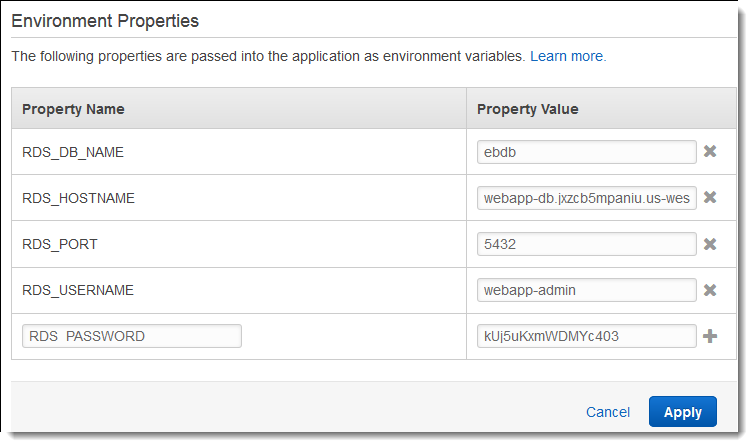

Selanjutnya, lulus informasi koneksi ke lingkungan Anda dengan menggunakan properti lingkungan. Ketika Anda menambahkan instans DB ke lingkungan Anda dengan konsol Elastic Beanstalk, Elastic Beanstalk menggunakan properti lingkungan seperti RDS_HOSTNAME untuk meneruskan informasi koneksi ke aplikasi Anda. Anda dapat menggunakan properti yang sama untuk menggunakan kode aplikasi yang sama dengan instans DB terintegrasi dan instans DB eksternal. Atau, sebagai alternatif, Anda dapat memilih nama properti Anda sendiri.

Untuk mengonfigurasi properti lingkungan

Buka konsol Elastic Beanstalk

, dan dalam daftar Regions, pilih Anda. Wilayah AWS -

Di panel navigasi, pilih Lingkungan, dan kemudian pilih nama lingkungan Anda dari daftar.

catatan

Jika Anda memiliki banyak lingkungan, gunakan bilah pencarian untuk memfilter daftar lingkungan.

Di panel navigasi, pilih Konfigurasi.

-

Dalam kategori Pembaruan, pemantauan, dan konfigurasi logging, pilih Edit.

-

Di bagian Properti Lingkungan, menentukan variabel yang aplikasi Anda baca untuk membangun koneksi string. Untuk kompatibilitas dengan lingkungan yang memiliki instans RDS yang terintegrasi, gunakan opsi berikut:

-

RDS_DB_NAME — Nama DB yang ada di konsol Amazon RDS.

-

RDS_USERNAME – Nama Pengguna Utama yang Anda masukkan ketika Anda menambahkan basis data ke lingkungan Anda.

-

RDS_PASSWORD – Kata Sandi Utama yang Anda masukkan ketika Anda menambahkan basis data ke lingkungan Anda.

-

RDS_HOSTNAME — Endpoint instans DB yang ada di konsol Amazon RDS.

-

RDS_PORT - Port yang ada di konsol Amazon RDS.

-

-

Pilih Terapkan

Jika Anda belum memprogram aplikasi Anda untuk membaca properti lingkungan dan membuat string koneksi, lihat topik khusus bahasa berikut untuk petunjuk:

-

Java dengan Tomcat – Menghubungkan ke basis data (platform Tomcat)

-

Node.js – Menyambungkan ke basis data

-

.NET – Menghubungkan ke basis data

-

Python – Menghubungkan ke basis data

-

Ruby – Menyambungkan ke basis data

Akhirnya, tergantung pada ketika aplikasi Anda membaca variabel lingkungan, Anda mungkin perlu untuk memulai ulang server aplikasi pada instans di lingkungan Anda.

Untuk memulai ulang server aplikasi untuk lingkungan Anda

Buka konsol Elastic Beanstalk

, dan dalam daftar Regions, pilih Anda. Wilayah AWS -

Di panel navigasi, pilih Lingkungan, dan kemudian pilih nama lingkungan Anda dari daftar.

catatan

Jika Anda memiliki banyak lingkungan, gunakan bilah pencarian untuk memfilter daftar lingkungan.

-

Pilih Tindakan, lalu pilih Mulai ulang server aplikasi.