Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Tindakan mitigasi

Anda dapat menggunakan AWS IoT Device Defender untuk mengambil tindakan untuk mengurangi masalah yang ditemukan dalam temuan Audit atau Deteksi alarm.

catatan

Tindakan mitigasi tidak akan dilakukan pada temuan audit yang ditekan. Untuk informasi selengkapnya tentang penekanan temuan audit, lihat. Penindasan temuan audit

Tindakan mitigasi audit

AWS IoT Device Defender menyediakan tindakan yang telah ditentukan untuk pemeriksaan audit yang berbeda. Anda mengonfigurasi tindakan tersebut untuk Anda Akun AWS dan kemudian menerapkannya pada serangkaian temuan. Temuan tersebut dapat berupa:

-

Semua temuan dari audit. Opsi ini tersedia di AWS IoT konsol dan dengan menggunakan AWS CLI.

-

Daftar temuan individu. Opsi ini hanya tersedia dengan menggunakan AWS CLI.

-

Satu set temuan yang disaring dari audit.

Tabel berikut mencantumkan jenis pemeriksaan audit dan tindakan mitigasi yang didukung untuk masing-masing:

| Pemeriksaan audit | Tindakan mitigasi yang didukung |

|---|---|

| REVOKED_CA_CERT_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_CA_CERTIFICATE |

| INTERMEDIATE_CA_REVOKED_FOR_ACTIVE_DEVICE_CERTIFICATES_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP |

| DEVICE_CERTIFICATE_SHARED_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP |

| UNAUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK | PUBLISH_FINDING_TO_SNS |

| AUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK | PUBLISH_FINDING_TO_SNS |

| IOT_POLICY_OVERLY_PERMISSIVE_CHECK | PUBLISH_FINDING_TO_SNS, REPLACE_DEFAULT_POLICY_VERSION |

| IOT_POLICY_POTENTIAL_MISCONFIGURATION_CHECK | PUBLISH_FINDING_TO_SNS, REPLACE_DEFAULT_POLICY_VERSION |

| CA_CERTIFICATE_EXPIRING_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_CA_CERTIFICATE |

| CONFLICTING_CLIENT_IDS_CHECK | PUBLISH_FINDING_TO_SNS |

| DEVICE_CERTIFICATE_EXPIRING_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP |

| REVOKED_DEVICE_CERTIFICATE_STILL_ACTIVE_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP |

| LOGGING_DISABLED_CHECK | PUBLISH_FINDING_TO_SNS, ENABLE_IOT_LOGGING |

| DEVICE_CERTIFICATE_KEY_QUALITY_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP |

| CA_CERTIFICATE_KEY_QUALITY_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_CA_CERTIFICATE |

| IOT_ROLE_ALIAS_OVERLY_PERMISSIVE_CHECK | PUBLISH_FINDING_TO_SNS |

| IOT_ROLE_ALIAS_ALLOWS_ACCESS_TO_UNUSED_SERVICES_CHECK | PUBLISH_FINDING_TO_SNS |

Semua pemeriksaan audit mendukung penerbitan temuan audit ke Amazon SNS sehingga Anda dapat mengambil tindakan khusus dalam menanggapi pemberitahuan tersebut. Setiap jenis pemeriksaan audit dapat mendukung tindakan mitigasi tambahan:

- REVOKED_CA_CERT_CHECK

-

-

Ubah status sertifikat untuk menandainya sebagai tidak aktif di AWS IoT.

-

- DEVICE_CERTIFICATE_SHARED_CHECK

-

-

Ubah status sertifikat perangkat untuk menandainya sebagai tidak aktif di AWS IoT.

-

Tambahkan perangkat yang menggunakan sertifikat itu ke grup sesuatu.

-

- UNAUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK

-

-

Tidak ada tindakan tambahan yang didukung.

-

- AUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK

-

-

Tidak ada tindakan tambahan yang didukung.

-

- IOT_POLICY_OVERLY_PERMISSIVE_CHECK

-

-

Tambahkan versi AWS IoT kebijakan kosong untuk membatasi izin.

-

- IOT_POLICY_POTENTIAL_MISCONFIGURATION_CHECK

-

-

Identifikasi potensi kesalahan konfigurasi dalam AWS IoT kebijakan.

-

- CA_CERT_APPROACHING_EXPIRATION_CHECK

-

-

Ubah status sertifikat untuk menandainya sebagai tidak aktif di AWS IoT.

-

- CONFLICTING_CLIENT_IDS_CHECK

-

-

Tidak ada tindakan tambahan yang didukung.

-

- DEVICE_CERT_APPROACHING_EXPIRATION_CHECK

-

-

Ubah status sertifikat perangkat untuk menandainya sebagai tidak aktif di AWS IoT.

-

Tambahkan perangkat yang menggunakan sertifikat itu ke grup sesuatu.

-

- DEVICE_CERTIFICATE_KEY_QUALITY_CHECK

-

-

Ubah status sertifikat perangkat untuk menandainya sebagai tidak aktif di AWS IoT.

-

Tambahkan perangkat yang menggunakan sertifikat itu ke grup sesuatu.

-

- CA_CERTIFICATE_KEY_QUALITY_CHECK

-

-

Ubah status sertifikat untuk menandainya sebagai tidak aktif di AWS IoT.

-

- REVOKED_DEVICE_CERT_CHECK

-

-

Ubah status sertifikat perangkat untuk menandainya sebagai tidak aktif di AWS IoT.

-

Tambahkan perangkat yang menggunakan sertifikat itu ke grup sesuatu.

-

- LOGGING_DISABLED_CHECK

-

-

Aktifkan logging.

-

AWS IoT Device Defender mendukung jenis tindakan mitigasi berikut atas temuan Audit:

|

Tipe tindakan |

Catatan |

|---|---|

| ADD_THINGS_TO_THING_GROUP | Anda menentukan grup yang ingin Anda tambahkan perangkat. Anda juga menentukan apakah keanggotaan dalam satu atau lebih grup dinamis harus diganti jika itu akan melebihi jumlah maksimum grup yang dapat dimiliki benda tersebut. |

| AKTIFKAN_IOT_LOGGING | Anda menentukan tingkat logging dan peran dengan izin untuk logging. Anda tidak dapat menentukan tingkat logging DISABLED. |

| PUBLISH_FINDING_TO_SNS | Anda menentukan topik yang harus dipublikasikan temuannya. |

| REPLACE_DEFAULT_POLICY_VERSION | Anda menentukan nama templat. Menggantikan versi kebijakan dengan kebijakan default atau kosong. Hanya nilai BLANK_POLICY yang saat ini didukung. |

| UPDATE_CA_CERTIFICATE | Anda menentukan status baru untuk sertifikat CA. Hanya nilai DEACTIVATE yang saat ini didukung. |

| UPDATE_DEVICE_CERTIFICATE | Anda menentukan status baru untuk sertifikat perangkat. Hanya nilai DEACTIVATE yang saat ini didukung. |

Dengan mengonfigurasi tindakan standar saat masalah ditemukan selama audit, Anda dapat merespons masalah tersebut secara konsisten. Menggunakan tindakan mitigasi yang ditentukan ini juga membantu Anda menyelesaikan masalah dengan lebih cepat dan dengan sedikit kemungkinan kesalahan manusia.

penting

Menerapkan tindakan mitigasi yang mengubah sertifikat, menambahkan sesuatu ke grup hal baru, atau mengganti kebijakan dapat berdampak pada perangkat dan aplikasi Anda. Misalnya, perangkat mungkin tidak dapat terhubung. Pertimbangkan implikasi dari tindakan mitigasi sebelum Anda menerapkannya. Anda mungkin perlu mengambil tindakan lain untuk memperbaiki masalah sebelum perangkat dan aplikasi Anda dapat berfungsi secara normal. Misalnya, Anda mungkin perlu memberikan sertifikat perangkat yang diperbarui. Tindakan mitigasi dapat membantu Anda dengan cepat membatasi risiko Anda, tetapi Anda masih harus mengambil tindakan korektif untuk mengatasi masalah mendasar.

Beberapa tindakan, seperti mengaktifkan kembali sertifikat perangkat, hanya dapat dilakukan secara manual. AWS IoT Device Defender tidak menyediakan mekanisme untuk secara otomatis memutar kembali tindakan mitigasi yang telah diterapkan.

Mendeteksi tindakan mitigasi

AWS IoT Device Defender mendukung jenis tindakan mitigasi berikut pada Deteksi alarm:

|

Tipe tindakan |

Catatan |

|---|---|

| ADD_THINGS_TO_THING_GROUP | Anda menentukan grup yang ingin Anda tambahkan perangkat. Anda juga menentukan apakah keanggotaan dalam satu atau lebih grup dinamis harus diganti jika itu akan melebihi jumlah maksimum grup yang dapat dimiliki benda tersebut. |

Cara mendefinisikan dan mengelola tindakan mitigasi

Anda dapat menggunakan AWS IoT konsol atau AWS CLI untuk menentukan dan mengelola tindakan mitigasi untuk Anda. Akun AWS

Buat tindakan mitigasi

Setiap tindakan mitigasi yang Anda tentukan adalah kombinasi dari jenis tindakan yang telah ditentukan dan parameter khusus untuk akun Anda.

Untuk menggunakan AWS IoT konsol untuk membuat tindakan mitigasi

-

Pada halaman Tindakan mitigasi, pilih Buat.

-

Pada halaman Buat tindakan mitigasi baru, dalam nama Tindakan, masukkan nama unik untuk tindakan mitigasi Anda.

-

Di Jenis tindakan, tentukan jenis tindakan yang ingin Anda tentukan.

-

Di Izin, pilih peran IAM di bawah izin tindakan yang diterapkan.

-

Setiap jenis tindakan meminta serangkaian parameter yang berbeda. Masukkan parameter untuk tindakan. Misalnya, jika Anda memilih tipe tindakan Tambahkan sesuatu ke grup hal, pilih grup tujuan dan pilih atau hapus Ganti grup dinamis.

-

Pilih Buat untuk menyimpan tindakan mitigasi Anda ke akun Anda AWS .

Untuk menggunakan AWS CLI untuk membuat tindakan mitigasi

-

Gunakan CreateMitigationActionperintah untuk membuat tindakan mitigasi Anda. Nama unik yang Anda berikan tindakan digunakan saat Anda menerapkan tindakan tersebut untuk mengaudit temuan. Pilih nama yang bermakna.

Untuk menggunakan AWS IoT konsol untuk melihat dan memodifikasi tindakan mitigasi

-

Buka halaman Tindakan mitigasi di konsol. AWS IoT

Halaman tindakan Mitigasi menampilkan daftar semua tindakan mitigasi yang ditentukan untuk Anda. Akun AWS

-

Pilih tautan nama tindakan untuk tindakan mitigasi yang ingin Anda ubah.

-

Pilih Edit dan buat perubahan pada tindakan mitigasi. Anda tidak dapat mengubah nama karena nama tindakan mitigasi digunakan untuk mengidentifikasinya.

-

Pilih Perbarui untuk menyimpan perubahan pada tindakan mitigasi ke Anda. Akun AWS

Untuk menggunakan daftar AWS CLI tindakan mitigasi

-

Gunakan ListMitigationActionperintah untuk membuat daftar tindakan mitigasi Anda. Jika Anda ingin mengubah atau menghapus tindakan mitigasi, catat namanya.

Untuk menggunakan AWS CLI untuk memperbarui tindakan mitigasi

-

Gunakan UpdateMitigationActionperintah untuk mengubah tindakan mitigasi Anda.

Untuk menggunakan AWS IoT konsol untuk menghapus tindakan mitigasi

-

Buka halaman Tindakan mitigasi di konsol. AWS IoT

Halaman tindakan Mitigasi menampilkan semua tindakan mitigasi yang ditentukan untuk Anda. Akun AWS

-

Pilih tindakan mitigasi yang ingin Anda hapus, lalu pilih Hapus.

-

Di jendela Apakah Anda yakin ingin menghapus, pilih Hapus.

Untuk menggunakan AWS CLI untuk menghapus tindakan mitigasi

-

Gunakan UpdateMitigationActionperintah untuk mengubah tindakan mitigasi Anda.

Untuk menggunakan AWS IoT konsol untuk melihat detail tindakan mitigasi

-

Buka halaman Tindakan mitigasi di konsol. AWS IoT

Halaman tindakan Mitigasi menampilkan semua tindakan mitigasi yang ditentukan untuk Anda. Akun AWS

-

Pilih tautan nama tindakan untuk tindakan mitigasi yang ingin Anda lihat.

Untuk menggunakan AWS CLI untuk melihat detail tindakan mitigasi

-

Gunakan DescribeMitigationActionperintah untuk melihat detail untuk tindakan mitigasi Anda.

Terapkan tindakan mitigasi

Setelah Anda menetapkan serangkaian tindakan mitigasi, Anda dapat menerapkan tindakan tersebut pada temuan dari audit. Saat menerapkan tindakan, Anda memulai tugas tindakan mitigasi audit. Tugas ini mungkin membutuhkan waktu untuk diselesaikan, tergantung pada serangkaian temuan dan tindakan yang Anda terapkan padanya. Misalnya, jika Anda memiliki kumpulan besar perangkat yang sertifikatnya telah kedaluwarsa, mungkin perlu waktu untuk menonaktifkan semua sertifikat tersebut atau memindahkan perangkat tersebut ke grup karantina. Tindakan lain, seperti mengaktifkan logging, dapat diselesaikan dengan cepat.

Anda dapat melihat daftar eksekusi tindakan dan membatalkan eksekusi yang belum selesai. Tindakan yang sudah dilakukan sebagai bagian dari eksekusi tindakan yang dibatalkan tidak dibatalkan. Jika Anda menerapkan beberapa tindakan pada serangkaian temuan dan salah satu tindakan tersebut gagal, tindakan selanjutnya dilewati untuk temuan itu (tetapi masih diterapkan pada temuan lain). Status tugas untuk temuan ini GAGAL. taskStatusIni diatur untuk gagal jika satu atau lebih tindakan gagal ketika diterapkan pada temuan. Tindakan diterapkan dalam urutan di mana mereka ditentukan.

Setiap eksekusi tindakan menerapkan serangkaian tindakan ke target. Target itu bisa berupa daftar temuan atau bisa juga semua temuan dari audit.

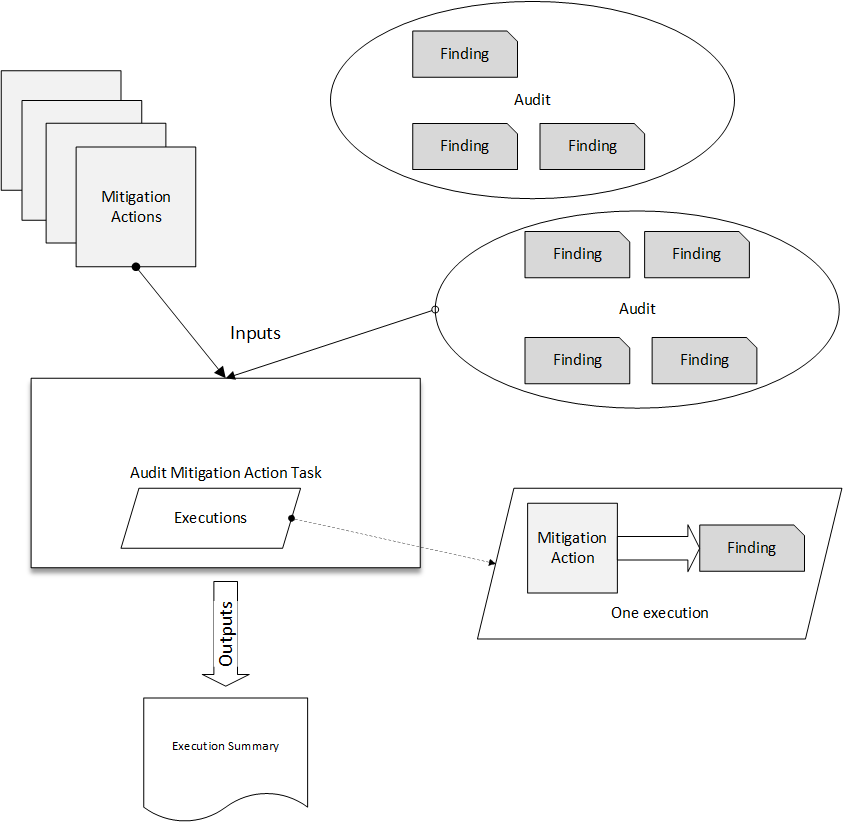

Diagram berikut menunjukkan bagaimana Anda dapat menentukan tugas mitigasi audit yang mengambil semua temuan dari satu audit dan menerapkan serangkaian tindakan untuk temuan tersebut. Eksekusi tunggal menerapkan satu tindakan untuk satu temuan. Tugas tindakan mitigasi audit menghasilkan ringkasan eksekusi.

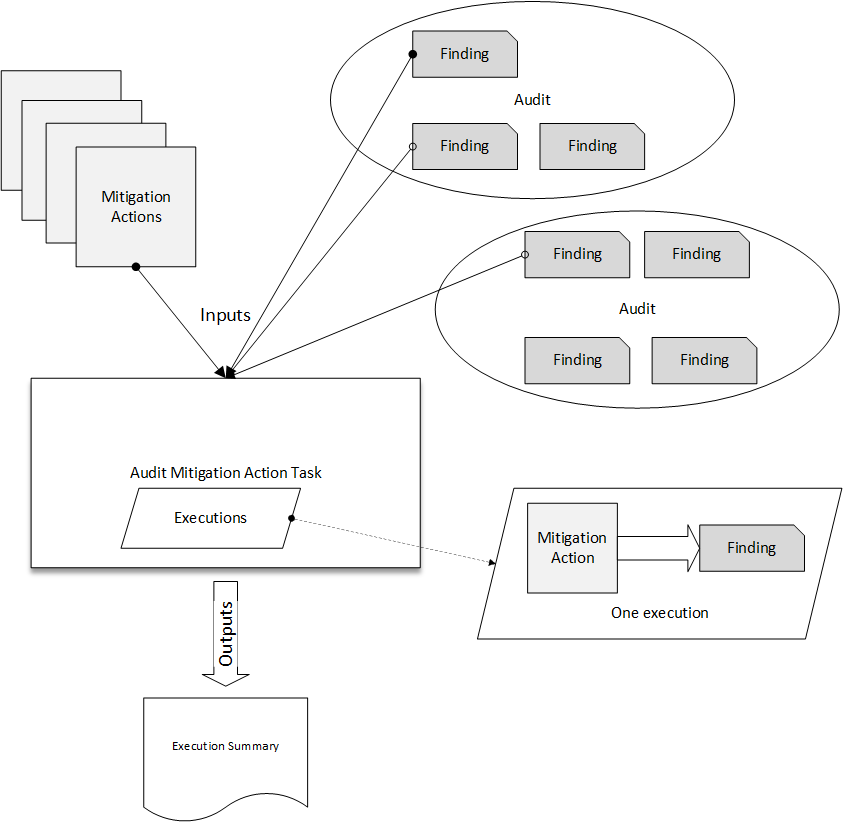

Diagram berikut menunjukkan bagaimana Anda dapat menentukan tugas mitigasi audit yang mengambil daftar temuan individu dari satu atau lebih audit dan menerapkan serangkaian tindakan untuk temuan tersebut. Eksekusi tunggal menerapkan satu tindakan untuk satu temuan. Tugas tindakan mitigasi audit menghasilkan ringkasan eksekusi.

Anda dapat menggunakan AWS IoT konsol atau AWS CLI untuk menerapkan tindakan mitigasi.

Untuk menggunakan AWS IoT konsol untuk menerapkan tindakan mitigasi dengan memulai eksekusi tindakan

-

Pilih nama untuk audit yang ingin Anda terapkan tindakan.

-

Pilih Mulai tindakan mitigasi. Tombol ini tidak tersedia jika semua cek Anda sesuai.

-

Di Mulai tindakan mitigasi baru, nama tugas default ke ID audit, tetapi Anda dapat mengubahnya menjadi sesuatu yang lebih bermakna.

-

Untuk setiap jenis pemeriksaan yang memiliki satu atau lebih temuan yang tidak sesuai dalam audit, Anda dapat memilih satu atau lebih tindakan untuk diterapkan. Hanya tindakan yang valid untuk jenis cek yang ditampilkan.

catatan

Jika Anda belum mengonfigurasi tindakan untuk Anda Akun AWS, daftar tindakan kosong. Anda dapat memilih tautan Buat tindakan mitigasi untuk membuat satu atau beberapa tindakan mitigasi.

-

Ketika Anda telah menentukan semua tindakan yang ingin Anda terapkan, pilih Mulai tugas.

Untuk menggunakan AWS CLI untuk menerapkan tindakan mitigasi dengan memulai eksekusi tindakan mitigasi audit

-

Jika Anda ingin menerapkan tindakan ke semua temuan untuk audit, gunakan ListAuditTasksperintah untuk menemukan ID tugas.

-

Jika Anda ingin menerapkan tindakan hanya pada temuan yang dipilih, gunakan ListAuditFindingsperintah untuk mendapatkan temuan IDs.

-

Gunakan ListMitigationActionsperintah dan catat nama-nama tindakan mitigasi yang ingin Anda terapkan.

-

Gunakan StartAuditMitigationActionsTaskperintah untuk menerapkan tindakan ke target. Catat ID tugas. Anda dapat menggunakan ID untuk memeriksa status eksekusi tindakan, meninjau detail, atau membatalkannya.

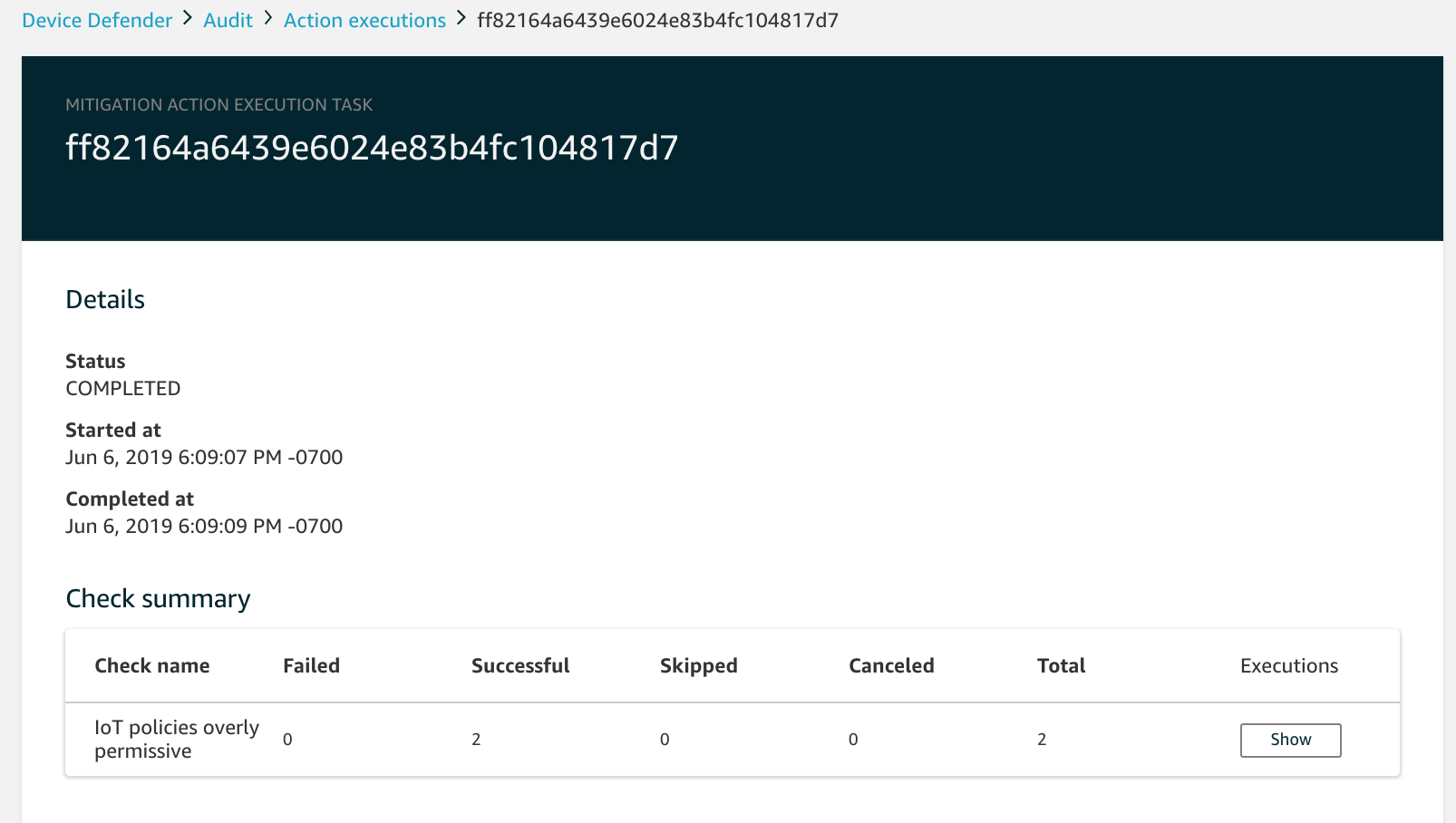

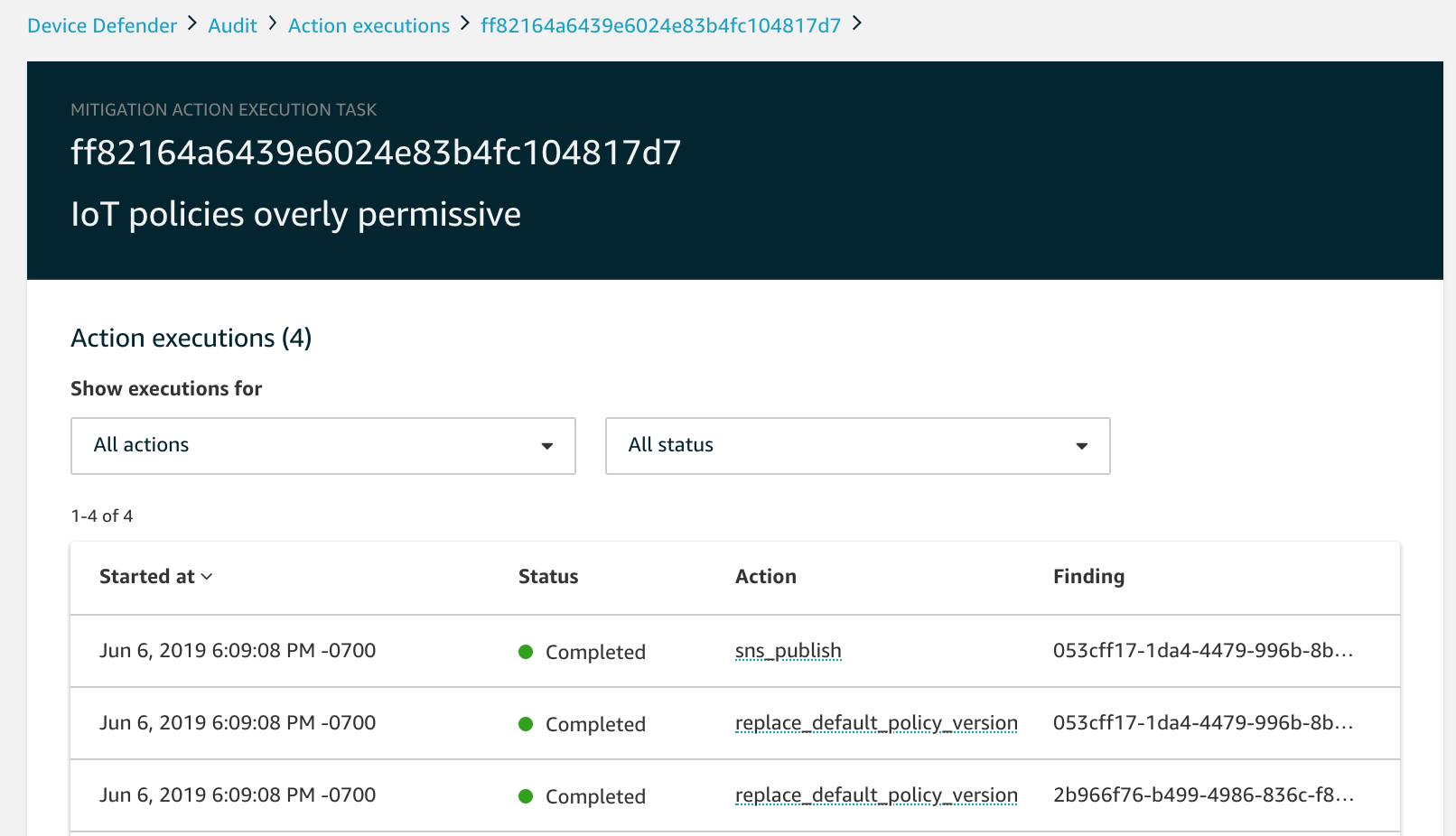

Untuk menggunakan AWS IoT konsol untuk melihat eksekusi tindakan

-

Buka halaman Tugas tindakan di AWS IoT konsol

. Daftar tugas tindakan menunjukkan kapan masing-masing dimulai dan status saat ini.

-

Pilih tautan Nama untuk melihat detail tugas. Rinciannya mencakup semua tindakan yang diterapkan oleh tugas, target mereka, dan status mereka.

Anda dapat menggunakan Tampilkan eksekusi untuk filter agar fokus pada jenis tindakan atau status tindakan.

-

Untuk melihat detail tugas, di Eksekusi, pilih Tampilkan.

Untuk menggunakan daftar AWS CLI tugas yang Anda mulai

-

Gunakan ListAuditMitigationActionsTasksuntuk melihat tugas tindakan mitigasi audit Anda. Anda dapat memberikan filter untuk mempersempit hasil. Jika Anda ingin melihat detail tugas, catat ID tugas.

-

Gunakan ListAuditMitigationActionsExecutionsuntuk melihat detail eksekusi untuk tugas tindakan mitigasi audit tertentu.

-

Gunakan DescribeAuditMitigationActionsTaskuntuk melihat detail tentang tugas, seperti parameter yang ditentukan saat dimulai.

Untuk menggunakan AWS CLI untuk membatalkan tugas tindakan mitigasi audit yang sedang berjalan

-

Gunakan ListAuditMitigationActionsTasksperintah untuk menemukan ID tugas untuk tugas yang eksekusinya ingin Anda batalkan. Anda dapat memberikan filter untuk mempersempit hasil.

-

Gunakan ListDetectMitigationActionsExecutionsperintah, menggunakan ID tugas, untuk membatalkan tugas tindakan mitigasi audit Anda. Anda tidak dapat membatalkan tugas yang telah selesai. Saat Anda membatalkan tugas, tindakan yang tersisa tidak diterapkan, tetapi tindakan mitigasi yang sudah diterapkan tidak dibatalkan.

Izin

Untuk setiap tindakan mitigasi yang Anda tentukan, Anda harus memberikan peran yang digunakan untuk menerapkan tindakan tersebut.

| Tipe tindakan | Templat kebijakan izin |

|---|---|

|

UPDATE_DEVICE_CERTIFICATE |

|

| UPDATE_CA_CERTIFICATE |

|

| ADD_THINGS_TO_THING_GROUP |

|

| REPLACE_DEFAULT_POLICY_VERSION |

|

| AKTIFKAN_IOT_LOGGING | |

| PUBLISH_FINDING_TO_SNS |

|

Untuk semua jenis tindakan mitigasi, gunakan templat kebijakan kepercayaan berikut: