Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Tutorial: Mengkonfigurasi akses jaringan pribadi menggunakan Linux Bastion Host

Tutorial ini memandu Anda melalui langkah-langkah untuk membuat terowongan SSH dari komputer Anda ke ke server Web Apache Airflow untuk Amazon Managed Workflows untuk lingkungan Apache Airflow Anda. Ini mengasumsikan Anda telah membuat lingkungan Amazon MWAA. Setelah diatur, Linux Bastion Host bertindak sebagai server lompat yang memungkinkan koneksi aman dari komputer Anda ke sumber daya di VPC Anda. Anda kemudian akan menggunakan add-on manajemen proxy SOCKS untuk mengontrol pengaturan proxy di browser Anda untuk mengakses UI Apache Airflow Anda.

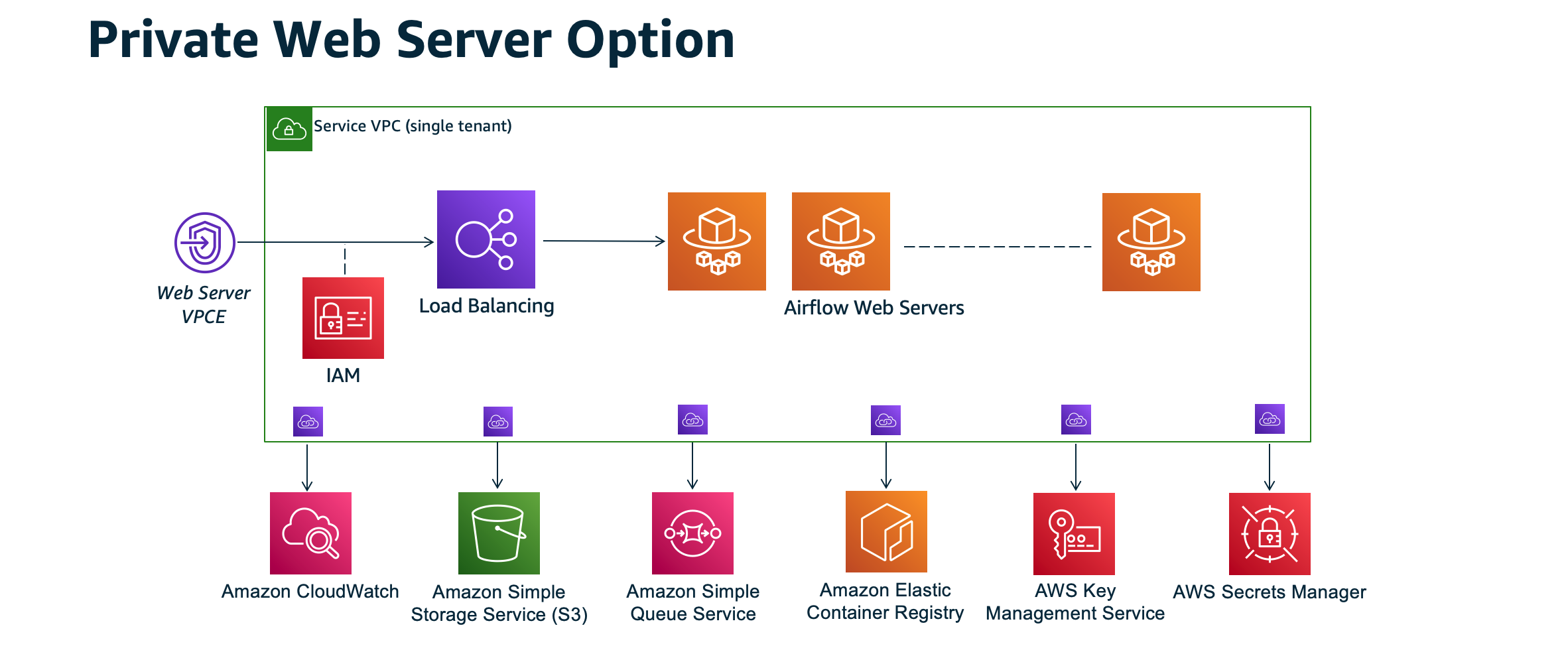

Jaringan pribadi

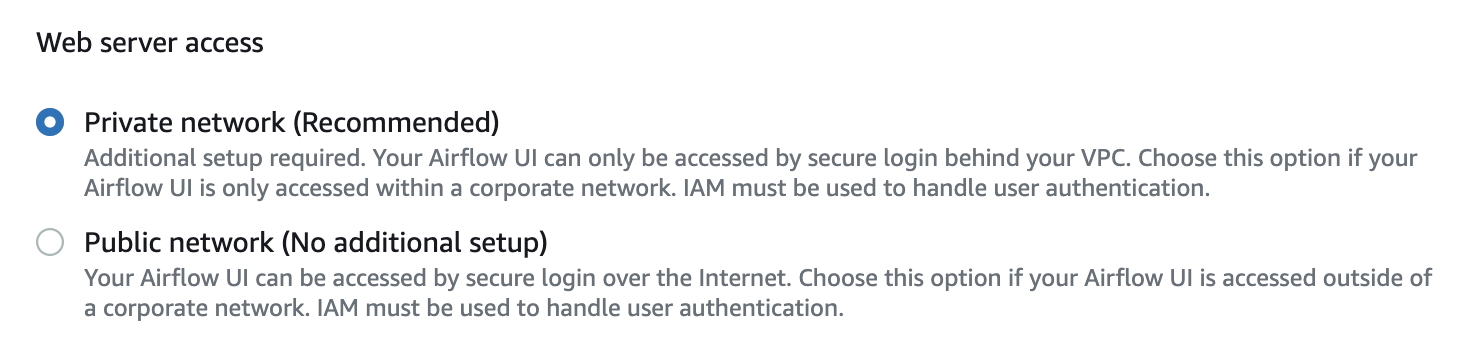

Tutorial ini mengasumsikan Anda telah memilih mode akses jaringan Private untuk server Web Apache Airflow Anda.

Mode akses jaringan pribadi membatasi akses ke Apache Airflow UI kepada pengguna dalam VPC Amazon Anda yang telah diberikan akses ke kebijakan IAM untuk lingkungan Anda.

Saat Anda membuat lingkungan dengan akses server web pribadi, Anda harus mengemas semua dependensi Anda dalam arsip roda Python (.whl), lalu mereferensikan di file Anda. .whl requirements.txt Untuk petunjuk tentang pengemasan dan pemasangan dependensi menggunakan wheel, lihat Mengelola dependensi menggunakan roda Python.

Gambar berikut menunjukkan di mana menemukan opsi Jaringan pribadi di konsol Amazon MWAA.

Kasus penggunaan

Anda dapat menggunakan tutorial ini setelah Anda membuat lingkungan Amazon MWAA. Anda harus menggunakan VPC Amazon, grup keamanan VPC, dan subnet publik yang sama dengan lingkungan Anda.

Sebelum Anda mulai

-

Periksa izin pengguna. Pastikan akun Anda di AWS Identity and Access Management (IAM) memiliki izin yang cukup untuk membuat dan mengelola sumber daya VPC.

-

Gunakan VPC Amazon MWAA Anda. Tutorial ini mengasumsikan bahwa Anda mengaitkan host bastion ke VPC yang ada. VPC Amazon harus berada di wilayah yang sama dengan lingkungan Amazon MWAA Anda dan memiliki dua subnet pribadi, seperti yang didefinisikan dalam. Buat jaringan VPC

-

Buat kunci SSH Anda perlu membuat kunci EC2 SSH Amazon (.pem) di Wilayah yang sama dengan lingkungan Amazon MWAA Anda untuk terhubung ke server virtual. Jika Anda tidak memiliki kunci SSH, lihat Membuat atau mengimpor key pair di Panduan EC2 Pengguna Amazon.

Tujuan

Dalam tutorial ini, Anda akan melakukan hal berikut:

-

Buat instance Linux Bastion Host menggunakan AWS CloudFormation template untuk VPC yang ada

. -

Otorisasi lalu lintas masuk ke grup keamanan instans bastion menggunakan aturan ingress di port.

22 -

Otorisasi lalu lintas masuk dari grup keamanan lingkungan Amazon MWAA ke grup keamanan instans benteng.

-

Buat terowongan SSH ke instance bastion.

-

Instal dan konfigurasikan FoxyProxy add-on untuk browser Firefox untuk melihat Apache Airflow UI.

Langkah satu: Buat instance bastion

Bagian berikut menjelaskan langkah-langkah untuk membuat instance bastion linux menggunakan AWS CloudFormation template untuk VPC yang ada

Untuk membuat Linux Bastion Host

-

Buka halaman Deploy Quick Start

di AWS CloudFormation konsol. -

Gunakan pemilih wilayah di bilah navigasi untuk memilih AWS Wilayah yang sama dengan lingkungan Amazon MWAA Anda.

-

Pilih Berikutnya.

-

Ketik nama di bidang teks nama Stack, seperti

mwaa-linux-bastion. -

Pada panel Parameter, Konfigurasi jaringan, pilih opsi berikut:

-

Pilih ID VPC lingkungan Amazon MWAA Anda.

-

Pilih ID subnet 1 Publik lingkungan Amazon MWAA Anda.

-

Pilih ID subnet 2 Publik lingkungan Amazon MWAA Anda.

-

Masukkan rentang alamat yang paling sempit (misalnya, rentang CIDR internal) di CIDR akses eksternal benteng yang diizinkan.

catatan

Cara termudah untuk mengidentifikasi rentang adalah dengan menggunakan rentang CIDR yang sama dengan subnet publik Anda. Misalnya, subnet publik dalam AWS CloudFormation template pada Buat jaringan VPC halaman adalah

10.192.10.0/24dan10.192.11.0/24.

-

-

Pada panel EC2 konfigurasi Amazon, pilih yang berikut ini:

-

Pilih kunci SSH Anda di daftar dropdown di Nama pasangan kunci.

-

Masukkan nama di Nama Host Bastion.

-

Pilih true untuk penerusan TCP.

Awas

Penerusan TCP harus disetel ke true pada langkah ini. Jika tidak, Anda tidak akan dapat membuat terowongan SSH di langkah berikutnya.

-

-

Pilih Berikutnya, Berikutnya.

-

Pilih pengakuan, lalu pilih Buat tumpukan.

Untuk mempelajari lebih lanjut tentang arsitektur Linux Bastion Host Anda, lihat Linux Bastion Host on the AWS Cloud: Architecture.

Langkah kedua: Buat terowongan ssh

Langkah-langkah berikut menjelaskan cara membuat terowongan ssh ke bastion linux Anda. Terowongan SSH menerima permintaan dari alamat IP lokal Anda ke bastion linux, itulah sebabnya penerusan TCP untuk benteng linux diatur ke langkah sebelumnya. true

catatan

Jika Anda menerima Permission denied (publickey) kesalahan, sebaiknya gunakan AWSSupport-TroubleshootSSHalat ini, dan pilih Jalankan Otomasi ini (konsol) untuk memecahkan masalah pengaturan SSH Anda.

Langkah ketiga: Konfigurasikan grup keamanan bastion sebagai aturan masuk

Akses ke server dan akses internet reguler dari server diperbolehkan dengan grup keamanan pemeliharaan khusus yang terpasang pada server tersebut. Langkah-langkah berikut menjelaskan cara mengkonfigurasi grup keamanan bastion sebagai sumber lalu lintas masuk ke grup keamanan VPC lingkungan.

-

Buka halaman Lingkungan

di konsol Amazon MWAA. -

Pilih lingkungan.

-

Pada panel Networking, pilih grup keamanan VPC.

-

Pilih Edit aturan masuk.

-

Pilih Tambahkan aturan.

-

Pilih ID grup keamanan VPC Anda di daftar dropdown Sumber.

-

Biarkan opsi yang tersisa kosong, atau atur ke nilai defaultnya.

-

Pilih Simpan aturan.

Langkah empat: Salin URL Apache Airflow

Langkah-langkah berikut menjelaskan cara membuka konsol Amazon MWAA dan menyalin URL ke Apache Airflow UI.

-

Buka halaman Lingkungan

di konsol Amazon MWAA. -

Pilih lingkungan.

-

Salin URL di Airflow UI untuk langkah selanjutnya.

Langkah lima: Konfigurasikan pengaturan proxy

Jika Anda menggunakan terowongan SSH dengan penerusan port dinamis, Anda harus menggunakan add-on manajemen proksi SOCKS untuk mengendalikan pengaturan proksi di peramban Anda. Misalnya, Anda dapat menggunakan --proxy-server fitur Chromium untuk memulai sesi browser, atau menggunakan FoxyProxy ekstensi di browser Mozilla FireFox .

Opsi satu: Siapkan Terowongan SSH menggunakan penerusan port lokal

Jika Anda tidak ingin menggunakan proxy SOCKS, Anda dapat mengatur terowongan SSH menggunakan penerusan port lokal. Contoh perintah berikut mengakses antarmuka EC2 ResourceManagerweb Amazon dengan meneruskan lalu lintas pada port lokal 8157.

-

Buka jendela prompt perintah baru.

-

Ketik perintah berikut untuk membuka terowongan SSH.

ssh -imykeypair.pem-N -L 8157:YOUR_VPC_ENDPOINT_ID-vpce.us-east-1.airflow.amazonaws.com:443 ubuntu@YOUR_PUBLIC_IPV4_DNS.us-east-1.compute.amazonaws.com-Lmenandakan penggunaan penerusan port lokal yang memungkinkan Anda menentukan port lokal yang digunakan untuk meneruskan data ke port jarak jauh yang diidentifikasi pada server web lokal node. -

Ketik

http://localhost:8157/di browser Anda.catatan

Anda mungkin perlu menggunakannya

https://localhost:8157/.

Opsi dua: Proxy melalui baris perintah

Sebagian besar browser web memungkinkan Anda untuk mengkonfigurasi proxy melalui baris perintah atau parameter konfigurasi. Misalnya, dengan Chromium Anda dapat memulai browser dengan perintah berikut:

chromium --proxy-server="socks5://localhost:8157"

Ini memulai sesi browser yang menggunakan terowongan ssh yang Anda buat di langkah sebelumnya untuk mem-proxy permintaannya. Anda dapat membuka URL lingkungan Amazon MWAA Pribadi Anda (dengan https://) sebagai berikut:

https://YOUR_VPC_ENDPOINT_ID-vpce.us-east-1.airflow.amazonaws.com/home.

Opsi tiga: Proksi yang digunakan FoxyProxy untuk Mozilla Firefox

Contoh berikut menunjukkan konfigurasi FoxyProxy Standar (versi 7.5.1) untuk Mozilla Firefox. FoxyProxy menyediakan satu set alat manajemen proxy. Ini memungkinkan Anda menggunakan server proxy untuk pola pencocokan URLs yang sesuai dengan domain yang digunakan oleh Apache Airflow UI.

-

Di Firefox, buka halaman ekstensi FoxyProxy Standar

. -

Pilih Tambahkan ke Firefox.

-

Pilih Tambahkan.

-

Pilih FoxyProxy ikon di bilah alat browser Anda, pilih Opsi.

-

Salin kode berikut dan simpan secara lokal sebagai

mwaa-proxy.json. Ganti nilai sampelYOUR_HOST_NAMEdengan URL Apache Airflow Anda.{ "e0b7kh1606694837384": { "type": 3, "color": "#66cc66", "title": "airflow", "active": true, "address": "localhost", "port": 8157, "proxyDNS": false, "username": "", "password": "", "whitePatterns": [ { "title": "airflow-ui", "pattern": "YOUR_HOST_NAME", "type": 1, "protocols": 1, "active": true } ], "blackPatterns": [], "pacURL": "", "index": -1 }, "k20d21508277536715": { "active": true, "title": "Default", "notes": "These are the settings that are used when no patterns match a URL.", "color": "#0055E5", "type": 5, "whitePatterns": [ { "title": "all URLs", "active": true, "pattern": "*", "type": 1, "protocols": 1 } ], "blackPatterns": [], "index": 9007199254740991 }, "logging": { "active": true, "maxSize": 500 }, "mode": "patterns", "browserVersion": "82.0.3", "foxyProxyVersion": "7.5.1", "foxyProxyEdition": "standard" } -

Pada Pengaturan Impor dari FoxyProxy 6.0+ panel, pilih Pengaturan Impor dan pilih file.

mwaa-proxy.json -

Pilih OK.

Langkah enam: Buka Apache Airflow UI

Langkah-langkah berikut menjelaskan cara membuka Apache Airflow UI Anda.

-

Buka halaman Lingkungan

di konsol Amazon MWAA. -

Pilih Buka UI Aliran Udara.

Apa selanjutnya?

-

Pelajari cara menjalankan perintah CLI Airflow di terowongan SSH ke host bastion di. Referensi perintah CLI Aliran Udara Apache

-

Pelajari cara mengunggah kode DAG ke bucket Amazon S3 Anda. Menambahkan atau memperbarui DAGs