Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Membatasi lalu lintas keluar VPC

Membatasi lalu lintas keluar VPC dengan menggunakan grup keamanan

Setelah Anda menilai persyaratan lalu lintas keluar arsitektur Anda, mulailah memodifikasi aturan grup keamanan VPC Anda untuk memenuhi kebutuhan keamanan organisasi Anda. Pastikan Anda menambahkan semua port, protokol, dan alamat IP tujuan yang diperlukan ke daftar izin grup keamanan Anda.

Untuk petunjuknya, lihat Mengontrol lalu lintas ke sumber daya menggunakan grup keamanan di Panduan Pengguna Amazon VPC.

Penting

Setelah memperbarui aturan grup keamanan VPC di lingkungan pengujian, pastikan bahwa Anda mengonfirmasi aplikasi Anda masih beroperasi seperti yang diharapkan. Untuk informasi selengkapnya, lihat Praktik terbaik untuk menganalisis lalu lintas keluar VPC Anda saat menggunakan bagian VPC Flow Logs dari panduan ini.

Pertimbangan kelompok keamanan utama untuk layanan tertentu AWS

Amazon Elastic Compute Cloud (Amazon EC2)

Saat Anda membuat VPC, VPC dilengkapi dengan grup keamanan default yang memungkinkan semua lalu lintas keluar. Instans Amazon Elastic Compute Cloud (Amazon EC2) menggunakan grup keamanan default ini kecuali Anda membuat grup keamanan khusus Anda sendiri.

Penting

Untuk mengurangi risiko EC2 instans Amazon Anda menggunakan grup keamanan default secara tidak sengaja, hapus semua aturan keluar grup. Untuk selengkapnya, lihat Menghapus aturan grup keamanan di bagian Bekerja dengan aturan grup keamanan di Panduan Pengguna Amazon VPC.

Amazon Relational Database Service (Amazon RDS)

Semua aturan grup keamanan keluar untuk instans Amazon RDS DB dapat dihapus kecuali database bertindak sebagai klien. Untuk informasi selengkapnya, lihat Ringkasan grup keamanan VPC di Panduan Pengguna Amazon RDS.

Amazon ElastiCache

Semua aturan grup keamanan keluar untuk instans Amazon ElastiCache (Redis OSS) dan Amazon ElastiCache (Memcached) dapat dihapus kecuali instans bertindak sebagai klien. Untuk informasi selengkapnya, lihat berikut ini:

-

Grup keamanan: EC2 -Classic (Amazon ElastiCache (Redis OSS) Panduan Pengguna)

-

Memahami ElastiCache dan Amazon VPCs (Amazon ElastiCache (Memcached) Panduan Pengguna)

Membatasi lalu lintas keluar VPC dengan menggunakan AWS Network Firewall dan nama host DNS

Ketika sebuah aplikasi menggunakan alamat IP dinamis, itu adalah praktik terbaik untuk memfilter lalu lintas keluar VPC dengan menggunakan nama host DNS alih-alih alamat IP. Misalnya, jika aplikasi menggunakan Application Load Balancer, alamat IP terkait aplikasi akan berubah karena node terus berskala. Dalam situasi seperti ini, lebih aman menggunakan nama host DNS untuk memfilter lalu lintas jaringan keluar daripada alamat IP statis.

Anda dapat menggunakan AWS Network Firewall

Untuk informasi selengkapnya dan contoh aturan kebijakan Network Firewall, lihat Pemfilteran domain di Panduan AWS Network Firewall Pengembang. Untuk petunjuk terperinci, lihat pola AWS Prescriptive Guidance (APG) berikut: Gunakan Network Firewall untuk menangkap nama domain DNS dari Server Name Indication (SNI) untuk lalu lintas keluar.

Catatan

SNI adalah perpanjangan ke TLS yang tetap tidak terenkripsi dalam arus lalu lintas. Ini menunjukkan nama host tujuan klien mencoba untuk mengakses melalui HTTPS.

Penting

Setelah memperbarui aturan stateful Network Firewall di lingkungan pengujian Anda, pastikan aplikasi Anda masih berfungsi seperti yang diharapkan. Pastikan tidak ada nama domain DNS yang diperlukan yang disediakan oleh SNI yang diblokir.

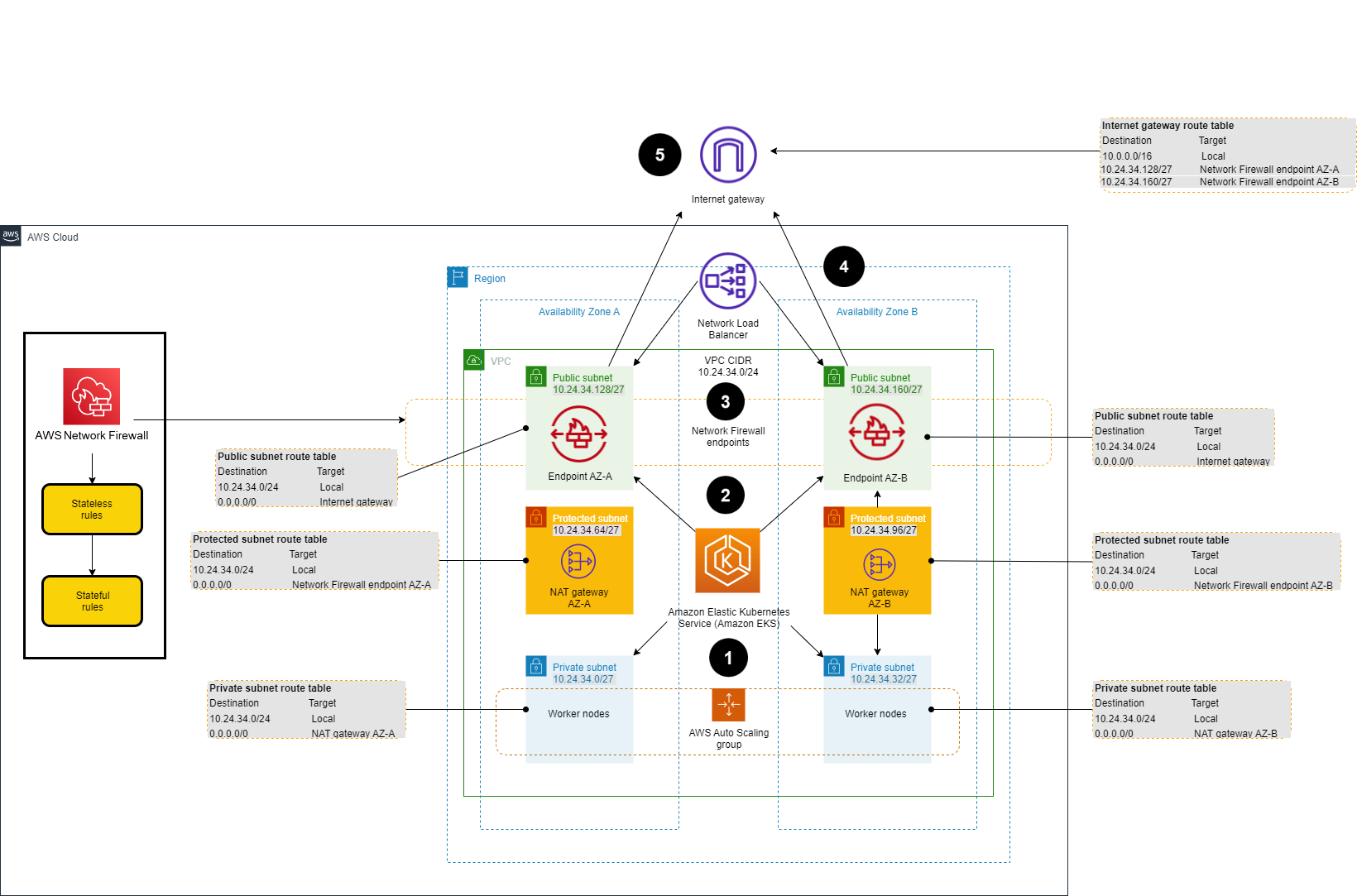

Contoh arsitektur

Diagram berikut menunjukkan contoh arsitektur untuk digunakan AWS Network Firewall untuk memfilter lalu lintas keluar VPC menggunakan nama host DNS:

Diagram menunjukkan alur kerja berikut:

-

Permintaan keluar berasal dari subnet pribadi dan dikirim ke gateway NAT di subnet yang dilindungi.

-

Lalu lintas HTTPS yang diterima oleh gateway NAT dirutekan ke AWS Network Firewall titik akhir di subnet publik.

-

AWS Network Firewall memeriksa permintaan dan menerapkan aturan kebijakan firewall yang dikonfigurasi untuk menerima atau menolak permintaan untuk diteruskan ke gateway internet.

-

Permintaan keluar yang disetujui dikirim ke gateway internet.

-

Lalu lintas yang disetujui dari gateway internet dikirim ke internet untuk mengakses URL yang dimaksud (disediakan oleh SNI di header HTTPS yang tidak terenkripsi).