Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Forensik dunia maya

| Mempengaruhi masa depan AWS Security Reference Architecture (AWS SRA) dengan mengambil survei singkat |

Dalam konteks AWS SRA, kami menggunakan definisi forensik berikut yang disediakan oleh National Institute of Standards and Technology (NIST): “penerapan sains untuk identifikasi, pengumpulan, pemeriksaan, dan analisis data sambil menjaga integritas informasi dan mempertahankan rantai hak asuh yang ketat untuk data” (sumber: Publikasi Khusus NIST 800-86

Forensik dalam konteks respon insiden keamanan

Panduan respons insiden (IR) di bagian ini disediakan hanya dalam konteks forensik dan bagaimana layanan dan solusi yang berbeda dapat meningkatkan proses IR.

Panduan Respons Insiden Keamanan AWS mencantumkan praktik terbaik untuk menanggapi insiden keamanan di AWS Cloud, berdasarkan pengalaman Tim Respons Insiden Pelanggan AWS (AWS CIRT

National Institute of Standards and Technology Cybersecurity Framework (NIST CSF)

Siklus analisis, penahanan, pemberantasan, dan kembali ke analisis berulang ini memungkinkan Anda mengumpulkan lebih banyak informasi setiap kali indikator kompromi () baru terdeteksi. IoCs Itu IoCs berguna dari sejumlah perspektif. Mereka memberi Anda kisah tentang langkah-langkah yang diambil oleh musuh untuk membahayakan lingkungan Anda. Selain itu, dengan melakukan tinjauan pasca-insiden yang tepat, Anda dapat meningkatkan pertahanan dan deteksi Anda sehingga Anda dapat mencegah insiden di masa depan atau mendeteksi tindakan musuh lebih cepat dan dengan demikian mengurangi dampak insiden tersebut.

Meskipun proses IR ini bukan tujuan utama forensik, banyak alat, teknik, dan praktik terbaik dibagikan dengan IR (terutama langkah analisis). Misalnya, setelah mendeteksi suatu insiden, proses pengumpulan forensik mengumpulkan bukti. Selanjutnya, pemeriksaan dan analisis bukti dapat membantu mengekstraksi IoCs. Pada akhirnya, pelaporan forensik dapat membantu dalam kegiatan pasca-IR.

Kami menyarankan Anda mengotomatiskan proses forensik sebanyak mungkin untuk mempercepat respons dan mengurangi beban pada pemangku kepentingan IR. Selain itu, Anda dapat menambahkan lebih banyak analisis otomatis setelah proses pengumpulan forensik selesai dan bukti telah disimpan dengan aman untuk menghindari kontaminasi. Untuk informasi selengkapnya, lihat pola Mengotomatiskan respons insiden dan forensik di situs web AWS Prescriptive Guidance.

Pertimbangan desain

Untuk meningkatkan kesiapan IR keamanan Anda:

-

Aktifkan dan simpan log dengan aman yang mungkin diperlukan selama investigasi atau respons insiden.

-

Kueri pra-bangun untuk skenario yang diketahui dan menyediakan cara otomatis untuk mencari log. Pertimbangkan untuk menggunakan Amazon Detective.

-

Siapkan perkakas IR Anda dengan menjalankan simulasi.

-

Secara teratur menguji proses pencadangan dan pemulihan untuk memastikan mereka berhasil.

-

Gunakan buku pedoman berbasis skenario, dimulai dengan peristiwa potensial umum yang terkait dengan AWS berdasarkan temuan Amazon. GuardDuty Untuk informasi tentang cara membuat buku pedoman Anda sendiri, lihat bagian Sumber daya Playbook dari Panduan Respons Insiden Keamanan AWS.

Akun forensik

Sanggahan

Deskripsi akun AWS Forensik berikut hanya boleh digunakan oleh organisasi sebagai titik awal bagi organisasi untuk mengembangkan kemampuan forensik mereka sendiri dalam hubungannya dengan panduan dari penasihat hukum mereka.

Kami tidak mengklaim kesesuaian panduan ini dalam mendeteksi atau menyelidiki kejahatan, atau kemampuan data atau bukti forensik yang ditangkap melalui penerapan pedoman ini untuk digunakan di pengadilan. Anda harus secara independen mengevaluasi kesesuaian praktik terbaik yang dijelaskan di sini untuk kasus penggunaan Anda.

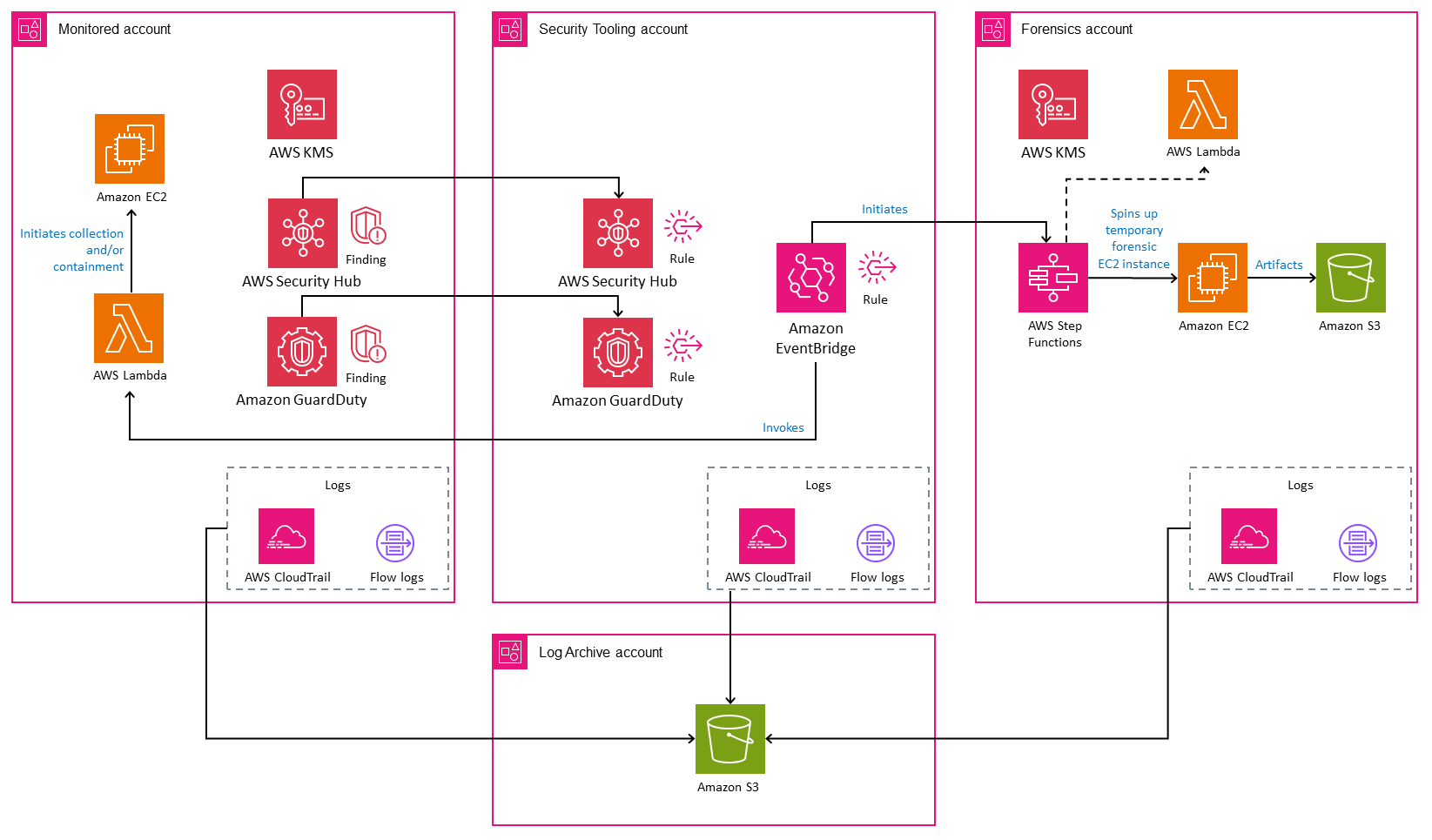

Diagram berikut menggambarkan layanan keamanan AWS yang dapat dikonfigurasi di akun Forensik khusus. Untuk konteksnya, diagram menunjukkan akun Security Tooling untuk menggambarkan layanan AWS yang digunakan untuk memberikan deteksi atau pemberitahuan di akun Forensik.

Akun Forensik adalah jenis akun Security Tooling yang terpisah dan berdedikasi yang ada di dalam Security OU. Tujuan dari akun Forensik adalah untuk menyediakan ruang bersih standar, pra-konfigurasi, dan berulang untuk memungkinkan tim forensik organisasi menerapkan semua fase proses forensik: pengumpulan, pemeriksaan, analisis, dan pelaporan. Selain itu, proses karantina dan isolasi untuk sumber daya dalam ruang lingkup juga termasuk dalam akun ini.

Mengandung seluruh proses forensik di akun terpisah memungkinkan Anda menerapkan kontrol akses tambahan ke data forensik yang dikumpulkan dan disimpan. Kami menyarankan Anda memisahkan akun Forensik dan Alat Keamanan karena alasan berikut:

-

Forensik dan sumber daya keamanan mungkin berada di tim yang berbeda atau memiliki izin yang berbeda.

-

Akun Security Tooling mungkin memiliki otomatisasi yang berfokus pada menanggapi peristiwa keamanan di bidang kontrol AWS, seperti mengaktifkan Akses Publik Blok Amazon S3 untuk bucket S3, sedangkan akun Forensik juga menyertakan artefak pesawat data AWS yang mungkin menjadi tanggung jawab pelanggan, seperti sistem operasi (OS) atau data khusus aplikasi dalam sebuah instance. EC2

-

Anda mungkin perlu menerapkan pembatasan akses tambahan atau penahanan hukum tergantung pada persyaratan organisasi atau peraturan Anda.

-

Proses analisis forensik mungkin memerlukan analisis kode berbahaya seperti malware di lingkungan yang aman sesuai dengan persyaratan layanan AWS.

Akun Forensik harus mencakup otomatisasi untuk mempercepat pengumpulan bukti dalam skala sambil meminimalkan interaksi manusia dalam proses pengumpulan forensik. Otomatisasi untuk merespons dan mengkarantina sumber daya juga akan dimasukkan dalam akun ini untuk menyederhanakan mekanisme pelacakan dan pelaporan.

Kemampuan forensik yang dijelaskan dalam bagian ini harus diterapkan ke setiap Wilayah AWS yang tersedia, meskipun organisasi Anda tidak secara aktif menggunakan kapabilitas tersebut. Jika Anda tidak berencana untuk menggunakan Wilayah AWS tertentu, Anda harus menerapkan kebijakan kontrol layanan (SCP) untuk membatasi penyediaan sumber daya AWS. Selain itu, memelihara investigasi dan penyimpanan artefak forensik dalam Wilayah yang sama membantu menghindari masalah dengan perubahan lanskap peraturan residensi dan kepemilikan data.

Panduan ini menggunakan akun Arsip Log seperti yang diuraikan sebelumnya untuk merekam tindakan yang diambil di lingkungan melalui AWS APIs, termasuk APIs yang Anda jalankan di akun Forensik. Memiliki log semacam itu dapat membantu menghindari tuduhan kesalahan penanganan atau gangguan artefak. Bergantung pada tingkat detail yang Anda aktifkan (lihat peristiwa manajemen Logging dan peristiwa data Logging dalam CloudTrail dokumentasi AWS), log dapat menyertakan informasi tentang akun yang digunakan untuk mengumpulkan artefak, waktu artefak dikumpulkan, dan langkah-langkah yang diambil untuk mengumpulkan data. Dengan menyimpan artefak di Amazon S3, Anda juga dapat menggunakan kontrol akses lanjutan dan informasi log tentang siapa yang memiliki akses ke objek. Log tindakan terperinci memungkinkan orang lain untuk mengulangi proses nanti jika diperlukan (dengan asumsi bahwa sumber daya dalam ruang lingkup masih tersedia).

Pertimbangan desain

-

Otomatisasi sangat membantu ketika Anda memiliki banyak insiden bersamaan, karena membantu mempercepat dan meningkatkan pengumpulan bukti penting. Namun, Anda harus mempertimbangkan manfaat ini dengan cermat. Misalnya, jika terjadi insiden positif palsu, respons forensik yang sepenuhnya otomatis dapat berdampak negatif pada proses bisnis yang didukung oleh ruang lingkup beban kerja AWS. Untuk informasi selengkapnya, lihat pertimbangan desain untuk AWS GuardDuty AWS Security Hub, dan AWS Step Functions di bagian berikut.

-

Kami merekomendasikan akun Security Tooling dan Forensik terpisah, meskipun sumber daya forensik dan keamanan organisasi Anda berada di tim yang sama dan semua fungsi dapat dilakukan oleh anggota tim mana pun. Memisahkan fungsi menjadi akun terpisah lebih lanjut mendukung hak istimewa yang paling sedikit, membantu menghindari kontaminasi dari analisis peristiwa keamanan yang sedang berlangsung, dan membantu menegakkan integritas artefak yang dikumpulkan.

-

Anda dapat membuat Forensik OU terpisah untuk meng-host akun ini jika Anda ingin lebih menekankan pemisahan tugas, hak istimewa terkecil, dan pagar pembatas yang membatasi.

-

Jika organisasi Anda menggunakan sumber daya infrastruktur yang tidak dapat diubah, informasi yang bernilai forensik mungkin hilang jika sumber daya dihapus secara otomatis (misalnya, selama peristiwa penskalaan) dan sebelum insiden keamanan terdeteksi. Untuk menghindari hal ini, pertimbangkan untuk menjalankan proses pengumpulan forensik untuk setiap sumber daya tersebut. Untuk mengurangi volume data yang dikumpulkan, Anda dapat mempertimbangkan faktor-faktor seperti lingkungan, kekritisan bisnis terhadap beban kerja, jenis data yang diproses, dan sebagainya.

-

Pertimbangkan untuk menggunakan Amazon WorkSpaces untuk memutar workstation yang bersih. Ini dapat membantu memisahkan tindakan pemangku kepentingan selama penyelidikan.

Amazon GuardDuty

Amazon GuardDuty

Anda dapat menggunakan GuardDuty temuan untuk memulai alur kerja forensik yang menangkap gambar disk dan memori dari instance yang berpotensi dikompromikan. EC2 Ini mengurangi interaksi manusia dan secara signifikan dapat meningkatkan kecepatan pengumpulan data forensik. Anda dapat berintegrasi GuardDuty dengan Amazon EventBridge untuk mengotomatiskan tanggapan terhadap GuardDuty temuan baru.

Daftar jenis GuardDuty temuan terus bertambah. Anda harus mempertimbangkan jenis pencarian mana (misalnya, Amazon EC2, Amazon EKS, perlindungan malware, dan sebagainya) yang harus memulai alur kerja forensik.

Anda dapat sepenuhnya mengotomatiskan integrasi proses penahanan dan pengumpulan data forensik dengan GuardDuty temuan untuk menangkap penyelidikan artefak disk dan memori serta contoh karantina. EC2 Misalnya, jika semua aturan masuk dan keluar dihapus dari grup keamanan, Anda dapat menerapkan ACL jaringan untuk mengganggu koneksi yang ada dan melampirkan kebijakan IAM untuk menolak semua permintaan.

Pertimbangan desain

-

Bergantung pada layanan AWS, tanggung jawab bersama pelanggan dapat bervariasi. Misalnya, menangkap data volatile pada EC2 instance hanya mungkin dilakukan pada instance itu sendiri, dan mungkin termasuk data berharga yang dapat digunakan sebagai bukti forensik. Sebaliknya, menanggapi dan menyelidiki temuan untuk Amazon S3 terutama melibatkan data atau log akses CloudTrail Amazon S3. Otomatisasi respons harus diatur di akun Security Tooling dan Forensik tergantung pada tanggung jawab bersama pelanggan, alur proses umum, dan artefak yang ditangkap yang perlu diamankan.

-

Sebelum Anda mengkarantina sebuah EC2 contoh, pertimbangkan dampak dan kekritisan bisnisnya secara keseluruhan. Pertimbangkan untuk membuat proses di mana pemangku kepentingan yang tepat dikonsultasikan sebelum Anda menggunakan otomatisasi untuk memuat instance. EC2

AWS Security Hub

Security Hub

Selain memantau postur keamanan Anda, Security Hub mendukung integrasi dengan Amazon EventBridge untuk mengotomatiskan remediasi temuan tertentu. Misalnya, Anda dapat menentukan tindakan kustom yang dapat diprogram untuk menjalankan fungsi AWS Lambda atau alur kerja AWS Step Functions untuk mengimplementasikan proses forensik.

Tindakan kustom Security Hub menyediakan mekanisme standar untuk analis keamanan resmi atau sumber daya untuk menerapkan penahanan dan otomatisasi forensik. Ini mengurangi interaksi manusia dalam penahanan dan penangkapan bukti forensik. Anda dapat menambahkan pos pemeriksaan manual dalam proses otomatis untuk mengonfirmasi bahwa koleksi forensik benar-benar diperlukan.

Pertimbangan desain

-

Security Hub dapat diintegrasikan dengan banyak layanan, termasuk solusi AWS Partner. Jika organisasi Anda menggunakan kontrol keamanan detektif yang tidak sepenuhnya disempurnakan dan terkadang menghasilkan peringatan positif palsu, mengotomatisasi sepenuhnya proses pengumpulan forensik akan mengakibatkan proses tersebut tidak perlu dijalankan.

Amazon EventBridge

Amazon EventBridge

Misalnya, Anda dapat menggunakan EventBridge sebagai mekanisme untuk memulai alur kerja forensik di Step Functions untuk menangkap disk dan gambar memori berdasarkan deteksi dari alat pemantauan keamanan seperti. GuardDuty Atau Anda dapat menggunakannya dengan cara yang lebih manual: EventBridge dapat mendeteksi peristiwa perubahan tag di CloudTrail, yang dapat memulai alur kerja forensik di Step Functions.

AWS Step Functions

AWS Step Functions

Step Functions sangat ideal untuk digunakan dengan proses forensik karena mendukung serangkaian langkah standar yang dapat diulang dan otomatis yang dapat diverifikasi melalui log AWS. Ini membantu Anda mengecualikan keterlibatan manusia dan menghindari kesalahan dalam proses forensik Anda.

Pertimbangan desain

-

Anda dapat memulai alur kerja Step Functions secara manual atau otomatis untuk menangkap dan menganalisis data keamanan saat GuardDuty atau Security Hub menunjukkan kompromi. Otomatisasi dengan interaksi manusia minimal atau tanpa interaksi manusia memungkinkan tim Anda untuk dengan cepat menskalakan jika terjadi peristiwa keamanan signifikan yang memengaruhi banyak sumber daya.

-

Untuk membatasi alur kerja yang sepenuhnya otomatis, Anda dapat menyertakan langkah-langkah dalam alur otomatisasi untuk beberapa intervensi manual. Misalnya, Anda mungkin meminta analis keamanan resmi atau anggota tim untuk meninjau temuan keamanan yang dihasilkan dan menentukan apakah akan memulai pengumpulan bukti forensik, atau karantina dan mengandung sumber daya yang terpengaruh, atau keduanya.

-

Jika Anda ingin memulai penyelidikan forensik tanpa temuan aktif yang dibuat dari alat keamanan (seperti atau Security GuardDuty Hub), Anda harus menerapkan integrasi tambahan untuk menjalankan alur kerja Step Functions forensik. Ini dapat dilakukan dengan membuat EventBridge aturan yang mencari CloudTrail peristiwa tertentu (seperti peristiwa perubahan tag) atau dengan mengizinkan analis keamanan atau anggota tim untuk memulai alur kerja Step Functions forensik langsung dari konsol. Anda juga dapat menggunakan Step Functions untuk membuat tiket yang dapat ditindaklanjuti dengan mengintegrasikannya dengan sistem tiket organisasi Anda.

AWS Lambda

Dengan AWS Lambda

Dalam konteks investigasi forensik, menggunakan fungsi Lambda membantu Anda mencapai hasil konstan melalui langkah-langkah berulang, otomatis, dan telah ditentukan sebelumnya yang didefinisikan dalam kode Lambda. Ketika fungsi Lambda berjalan, itu membuat log yang membantu Anda memverifikasi bahwa proses yang tepat telah diterapkan.

Pertimbangan desain

-

Fungsi Lambda memiliki batas waktu 15 menit, sedangkan proses forensik komprehensif untuk mengumpulkan bukti yang relevan mungkin memakan waktu lebih lama. Untuk alasan ini, kami menyarankan Anda mengatur proses forensik Anda dengan menggunakan fungsi Lambda yang terintegrasi dalam alur kerja Step Functions. Alur kerja memungkinkan Anda membuat fungsi Lambda dalam urutan yang benar, dan setiap fungsi Lambda mengimplementasikan langkah pengumpulan individual.

-

Dengan mengatur fungsi Lambda forensik Anda ke dalam alur kerja Step Functions, Anda dapat menjalankan bagian dari prosedur pengumpulan forensik secara paralel untuk mempercepat pengumpulan. Misalnya, Anda dapat mengumpulkan informasi tentang pembuatan gambar disk lebih cepat ketika beberapa volume berada dalam ruang lingkup.

AWS KMS

AWS Key Management Service

Sebagai bagian dari proses forensik, pengumpulan dan investigasi data harus dilakukan di lingkungan yang terisolasi untuk meminimalkan dampak bisnis. Keamanan dan integritas data tidak dapat dikompromikan selama proses ini, dan proses perlu dilakukan untuk memungkinkan berbagi sumber daya terenkripsi, seperti snapshot dan volume disk, antara akun yang berpotensi dikompromikan dan akun Forensik. Untuk mencapai hal ini, organisasi Anda harus memastikan bahwa kebijakan sumber daya AWS KMS terkait mendukung pembacaan data terenkripsi serta mengamankan data dengan mengenkripsi ulang dengan kunci AWS KMS di akun Forensik.

Pertimbangan desain

-

Kebijakan kunci KMS organisasi harus mengizinkan prinsipal IAM resmi untuk forensik menggunakan kunci untuk mendekripsi data di akun sumber dan mengenkripsi ulang di akun Forensik. Gunakan infrastruktur sebagai kode (IAc) untuk mengelola semua kunci organisasi Anda secara terpusat di AWS KMS untuk membantu memastikan bahwa hanya prinsipal IAM resmi yang memiliki akses hak istimewa yang sesuai dan paling sedikit. Izin ini harus ada di semua kunci KMS yang dapat digunakan untuk mengenkripsi sumber daya di AWS yang dapat dikumpulkan selama penyelidikan forensik. Jika Anda memperbarui kebijakan kunci KMS setelah peristiwa keamanan, pembaruan kebijakan sumber daya berikutnya untuk kunci KMS yang sedang digunakan dapat memengaruhi bisnis Anda. Selain itu, masalah izin dapat meningkatkan waktu rata-rata untuk merespons (MTTR) keseluruhan untuk acara keamanan.