Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Security OU - Akun Perkakas Keamanan

| Mempengaruhi masa depan AWS Security Reference Architecture (AWS SRA) dengan mengambil survei singkat |

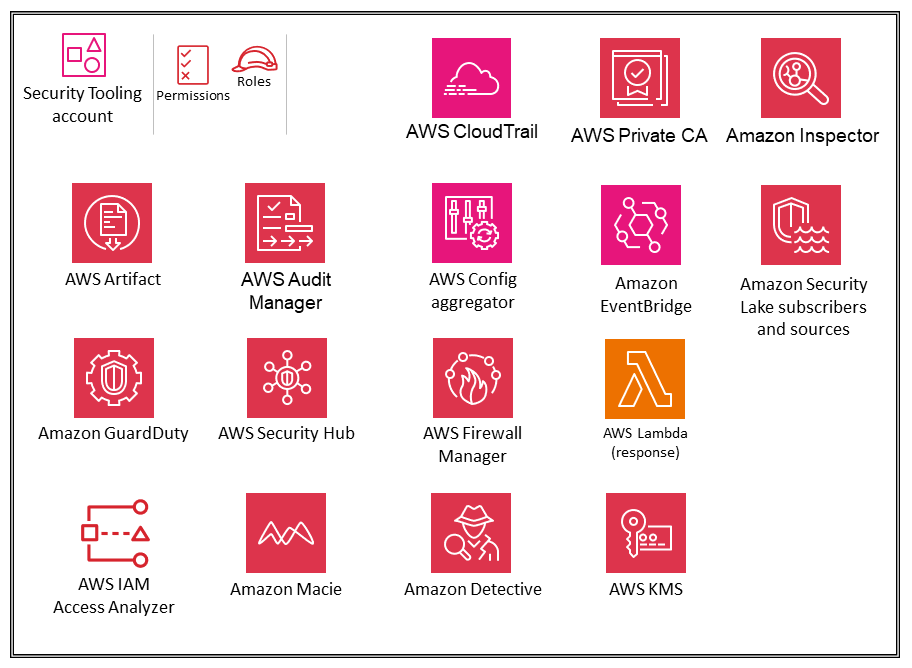

Diagram berikut menggambarkan layanan keamanan AWS yang dikonfigurasi di akun Security Tooling.

Akun Security Tooling didedikasikan untuk mengoperasikan layanan keamanan, memantau akun AWS, dan mengotomatiskan peringatan dan respons keamanan. Tujuan keamanan meliputi:

-

Berikan akun khusus dengan akses terkontrol untuk mengelola akses ke pagar pembatas keamanan, pemantauan, dan respons.

-

Menjaga infrastruktur keamanan terpusat yang sesuai untuk memantau data operasi keamanan dan menjaga keterlacakan. Deteksi, investigasi, dan respons adalah bagian penting dari siklus hidup keamanan dan dapat digunakan untuk mendukung proses kualitas, kewajiban hukum atau kepatuhan, dan untuk upaya identifikasi dan respons ancaman.

-

Lebih lanjut mendukung strategi defense-in-depth organisasi dengan mempertahankan lapisan kontrol lain atas konfigurasi dan operasi keamanan yang sesuai seperti kunci enkripsi dan pengaturan grup keamanan. Ini adalah akun tempat operator keamanan bekerja. only/audit roles to view AWS organization-wide information are typical, whereas write/modifyPeran baca terbatas jumlahnya, dikontrol ketat, dipantau, dan dicatat.

Pertimbangan desain

-

AWS Control Tower menamai akun di bawah Keamanan OU Akun Audit secara default. Anda dapat mengganti nama akun selama penyiapan AWS Control Tower.

-

Mungkin tepat untuk memiliki lebih dari satu akun Security Tooling. Misalnya, pemantauan dan respons terhadap peristiwa keamanan sering ditugaskan ke tim yang berdedikasi. Keamanan jaringan mungkin menjamin akun dan perannya sendiri bekerja sama dengan infrastruktur cloud atau tim jaringan. Perpecahan semacam itu mempertahankan tujuan memisahkan kantong keamanan terpusat dan lebih lanjut menekankan pemisahan tugas, hak istimewa paling sedikit, dan potensi kesederhanaan penugasan tim. Jika Anda menggunakan AWS Control Tower, ini membatasi pembuatan akun AWS tambahan di bawah Security OU.

Administrator yang didelegasikan untuk layanan keamanan

Akun Perkakas Keamanan berfungsi sebagai akun administrator untuk layanan keamanan yang dikelola dalam administrator/member struktur di seluruh akun AWS. Seperti disebutkan sebelumnya, ini ditangani melalui fungsionalitas administrator yang didelegasikan AWS Organizations. Layanan di AWS SRA yang saat ini mendukung administrator yang didelegasikan termasuk manajemen akses root terpusat IAM, AWS Config, AWS Firewall Manager, Amazon, AWS IAM Access Analyzer, Amazon Macie GuardDuty, AWS Security Hub CSPM, Amazon Detective, AWS Audit Manager, Amazon Inspector, AWS, dan AWS Systems Manager Systems Manager. CloudTrail Tim keamanan Anda mengelola fitur keamanan layanan ini dan memantau peristiwa atau temuan khusus keamanan apa pun.

IAM Identity Center mendukung administrasi yang didelegasikan ke akun anggota. AWS SRA menggunakan akun Layanan Bersama sebagai akun administrator yang didelegasikan untuk Pusat Identitas IAM, seperti yang dijelaskan nanti di bagian Pusat Identitas IAM pada akun Layanan Bersama.

Akses root terpusat

Akun Security Tooling adalah akun administrator yang didelegasikan untuk manajemen terpusat IAM dari kemampuan akses root. Kemampuan ini harus diaktifkan di tingkat organisasi dengan mengaktifkan manajemen kredensi dan tindakan root istimewa di akun anggota. Administrator yang didelegasikan harus diberikan sts:AssumeRoot izin secara eksplisit untuk dapat mengambil tindakan root istimewa atas nama akun anggota. Izin ini hanya tersedia setelah tindakan root istimewa di akun anggota diaktifkan di Manajemen Org atau akun administrator yang didelegasikan. Dengan izin ini, pengguna dapat melakukan tugas pengguna root istimewa pada akun anggota, secara terpusat dari akun Security Tooling. Setelah meluncurkan sesi istimewa, Anda dapat menghapus kebijakan bucket S3 yang salah dikonfigurasi, menghapus kebijakan antrian SQS yang salah konfigurasi, menghapus kredensyal pengguna root untuk akun anggota, dan mengaktifkan kembali kredensyal pengguna root untuk akun anggota. Anda dapat melakukan tindakan ini dari konsol, dengan menggunakan AWS CLI, atau melalui.. APIs

AWS CloudTrail

AWS CloudTrail

Di AWS SRA, akun Security Tooling adalah akun administrator yang didelegasikan untuk mengelola. CloudTrail Bucket S3 yang sesuai untuk menyimpan log jejak organisasi dibuat di akun Arsip Log. Ini untuk memisahkan manajemen dan penggunaan hak istimewa CloudTrail log. Untuk informasi tentang cara membuat atau memperbarui bucket S3 untuk menyimpan file log untuk jejak organisasi, lihat CloudTrail dokumentasi AWS.

catatan

Anda dapat membuat dan mengelola jejak organisasi dari akun administrator manajemen dan delegasi. Namun, sebagai praktik terbaik, Anda harus membatasi akses ke akun manajemen dan menggunakan fungsionalitas administrator yang didelegasikan jika tersedia.

Pertimbangan desain

-

Jika akun anggota memerlukan akses ke file CloudTrail log untuk akunnya sendiri, Anda dapat membagikan file CloudTrail log organisasi secara selektif dari bucket S3 pusat. Namun, jika akun anggota memerlukan grup CloudWatch log lokal untuk CloudTrail log akun mereka atau ingin mengonfigurasi manajemen log dan peristiwa data (hanya-baca, hanya tulis, peristiwa manajemen, peristiwa data) secara berbeda dari jejak organisasi, mereka dapat membuat jejak lokal dengan kontrol yang sesuai. Jalur khusus akun lokal dikenakan biaya tambahan.

AWS Security Hub CSPM

AWS Security Hub Cloud Security Posture Management (CSPM)

Security Hub CSPM terintegrasi dengan AWS Organizations untuk menyederhanakan manajemen postur keamanan di semua akun Anda yang ada dan yang akan datang di organisasi AWS Anda. Anda dapat menggunakan fitur konfigurasi pusat CSPM Security Hub dari akun administrator yang didelegasikan (dalam hal ini, Perkakas Keamanan) untuk menentukan bagaimana layanan CSPM Security Hub, standar keamanan, dan kontrol keamanan dikonfigurasi di akun organisasi dan unit organisasi () di seluruh Wilayah. OUs Anda dapat mengonfigurasi pengaturan ini dalam beberapa langkah dari satu Wilayah utama, yang disebut sebagai Wilayah asal. Jika Anda tidak menggunakan konfigurasi pusat, Anda harus mengonfigurasi CSPM Security Hub secara terpisah di setiap akun dan Wilayah. Administrator yang didelegasikan dapat menetapkan akun dan OUs dikelola sendiri, di mana anggota dapat mengonfigurasi pengaturan secara terpisah di setiap Wilayah, atau sebagai dikelola secara terpusat, di mana administrator yang didelegasikan dapat mengonfigurasi akun anggota atau OU di seluruh Wilayah. Anda dapat menetapkan semua akun dan OUs di organisasi Anda sebagai dikelola secara terpusat, semua dikelola sendiri, atau kombinasi keduanya. Ini menyederhanakan penegakan konfigurasi yang konsisten sambil memberikan fleksibilitas untuk memodifikasinya untuk setiap OU dan akun.

Akun administrator yang didelegasikan CSPM Security Hub juga dapat melihat temuan, melihat wawasan, dan mengontrol detail dari semua akun anggota. Anda juga dapat menetapkan Wilayah agregasi dalam akun administrator yang didelegasikan untuk memusatkan temuan Anda di seluruh akun dan Wilayah tertaut Anda. Temuan Anda disinkronkan secara terus menerus dan dua arah antara Wilayah agregator dan semua Wilayah lainnya.

Security Hub CSPM mendukung integrasi dengan beberapa layanan AWS. Amazon GuardDuty, AWS Config, Amazon Macie, AWS IAM Access Analyzer, AWS Firewall Manager, Amazon Inspector, dan AWS Systems Manager Patch Manager dapat memasukkan temuan ke Security Hub CSPM. Security Hub CSPM memproses temuan dengan menggunakan format standar yang disebut AWS Security Finding Format (ASFF). Security Hub CSPM menghubungkan temuan di seluruh produk terintegrasi untuk memprioritaskan yang paling penting. Anda dapat memperkaya metadata temuan CSPM Security Hub untuk membantu mengontekstualisasikan, memprioritaskan, dan mengambil tindakan yang lebih baik terhadap temuan keamanan. Pengayaan ini menambahkan tag sumber daya, tag aplikasi AWS baru, dan informasi nama akun ke setiap temuan yang dimasukkan ke dalam Security Hub CSPM. Ini membantu Anda menyempurnakan temuan untuk aturan otomatisasi, mencari atau memfilter temuan dan wawasan, dan menilai status postur keamanan berdasarkan aplikasi. Selain itu, Anda dapat menggunakan aturan otomatisasi untuk memperbarui temuan secara otomatis. Karena Security Hub CSPM mencerna temuan, CSPM dapat menerapkan berbagai tindakan aturan, seperti menekan temuan, mengubah tingkat keparahannya, dan menambahkan catatan ke temuan. Tindakan aturan ini berlaku ketika temuan cocok dengan kriteria yang Anda tentukan, seperti sumber daya atau akun IDs yang terkait dengan temuan tersebut, atau judulnya. Anda dapat menggunakan aturan otomatisasi untuk memperbarui bidang pencarian tertentu di ASFF. Aturan berlaku untuk temuan baru dan yang diperbarui.

Selama penyelidikan peristiwa keamanan, Anda dapat menavigasi dari Security Hub CSPM ke Amazon Detective untuk menyelidiki temuan Amazon. GuardDuty Security Hub CSPM merekomendasikan untuk menyelaraskan akun administrator yang didelegasikan untuk layanan seperti Detective (di mana mereka ada) untuk integrasi yang lebih lancar. Misalnya, jika Anda tidak menyelaraskan akun administrator antara Detective dan Security Hub CSPM, menavigasi dari temuan ke Detective tidak akan berhasil. Untuk daftar lengkapnya, lihat Ringkasan integrasi layanan AWS dengan Security Hub CSPM di dokumentasi CSPM Security Hub.

Anda dapat menggunakan Security Hub CSPM dengan fitur Network Access Analyzer

Selain fitur pemantauannya, Security Hub CSPM mendukung integrasi dengan Amazon EventBridge untuk mengotomatiskan remediasi temuan tertentu. Anda dapat menentukan tindakan kustom yang akan diambil ketika temuan diterima. Misalnya, Anda dapat mengonfigurasi tindakan kustom untuk mengirim temuan ke sistem tiket atau ke sistem remediasi otomatis. Untuk diskusi dan contoh tambahan, lihat postingan blog AWS Respons dan Remediasi Otomatis dengan AWS Security Hub

Security Hub CSPM menggunakan aturan AWS Config terkait layanan untuk melakukan sebagian besar pemeriksaan keamanannya untuk kontrol. Untuk mendukung kontrol ini, AWS Config harus diaktifkan di semua akun —termasuk akun administrator (atau administrator yang didelegasikan) dan akun anggota—di setiap Wilayah AWS tempat CSPM Security Hub diaktifkan.

Pertimbangan desain

-

Jika standar kepatuhan, seperti PCI-DSS, sudah ada di Security Hub CSPM, layanan CSPM Security Hub yang dikelola sepenuhnya adalah cara termudah untuk mengoperasionalisasikannya. Namun, jika Anda ingin merakit standar kepatuhan atau keamanan Anda sendiri, yang mungkin mencakup pemeriksaan keamanan, operasional, atau pengoptimalan biaya, paket kesesuaian AWS Config menawarkan proses penyesuaian yang disederhanakan. (Untuk informasi selengkapnya tentang AWS Config dan paket kesesuaian, lihat bagian AWS Config.)

-

Kasus penggunaan umum untuk Security Hub CSPM meliputi:

-

Sebagai dasbor yang menyediakan visibilitas bagi pemilik aplikasi ke dalam postur keamanan dan kepatuhan sumber daya AWS mereka

-

Sebagai pandangan sentral dari temuan keamanan yang digunakan oleh operasi keamanan, responden insiden, dan pemburu ancaman untuk melakukan triase dan mengambil tindakan terhadap temuan keamanan dan kepatuhan AWS di seluruh akun dan Wilayah AWS

-

Untuk menggabungkan dan merutekan temuan keamanan dan kepatuhan dari seluruh akun dan Wilayah AWS, ke informasi keamanan terpusat dan manajemen peristiwa (SIEM) atau sistem orkestrasi keamanan lainnya

Untuk panduan tambahan tentang kasus penggunaan ini, termasuk cara mengaturnya, lihat posting blog Tiga pola penggunaan CSPM Security Hub berulang dan cara menerapkannya

. -

Contoh implementasi

Pustaka kode AWS SRA

Amazon GuardDuty

Amazon GuardDuty

Selain menyediakan sumber data dasar, GuardDuty menyediakan fitur opsional untuk mengidentifikasi temuan keamanan. Ini termasuk Perlindungan EKS, Perlindungan RDS, Perlindungan S3, Perlindungan Malware, dan Perlindungan Lambda. Untuk detektor baru, fitur opsional ini diaktifkan secara default kecuali untuk Perlindungan EKS, yang harus diaktifkan secara manual.

-

Dengan Perlindungan GuardDuty S3, GuardDuty memantau peristiwa data Amazon S3 CloudTrail selain peristiwa manajemen CloudTrail default. Memantau peristiwa data memungkinkan GuardDuty untuk memantau operasi API tingkat objek untuk potensi risiko keamanan terhadap data dalam bucket S3 Anda.

-

GuardDuty Perlindungan Malware mendeteksi keberadaan malware di EC2 instans Amazon atau beban kerja kontainer dengan memulai pemindaian tanpa agen pada volume Amazon Elastic Block Store (Amazon EBS) terlampir. GuardDuty juga mendeteksi potensi malware di bucket S3 dengan memindai objek yang baru diunggah atau versi baru dari objek yang ada.

-

GuardDuty Perlindungan RDS dirancang untuk memprofilkan dan memantau aktivitas akses ke database Amazon Aurora tanpa memengaruhi kinerja basis data.

-

GuardDuty Perlindungan EKS mencakup Pemantauan Log Audit EKS dan Pemantauan Runtime EKS. Dengan EKS Audit Log Monitoring, GuardDuty memantau log audit Kubernetes dari klaster Amazon EKS dan menganalisisnya untuk aktivitas yang berpotensi berbahaya dan mencurigakan. EKS Runtime Monitoring menggunakan agen GuardDuty keamanan (yang merupakan add-on Amazon EKS) untuk memberikan visibilitas runtime ke beban kerja Amazon EKS individual. Agen GuardDuty keamanan membantu mengidentifikasi kontainer tertentu dalam kluster Amazon EKS Anda yang berpotensi dikompromikan. Ini juga dapat mendeteksi upaya untuk meningkatkan hak istimewa dari wadah individu ke EC2 host Amazon yang mendasarinya atau ke lingkungan AWS yang lebih luas.

GuardDuty juga menyediakan fitur yang dikenal sebagai Extended Threat Detection yang secara otomatis mendeteksi serangan multi-tahap yang menjangkau sumber data, berbagai jenis sumber daya AWS, dan waktu dalam akun AWS. GuardDuty menghubungkan peristiwa ini, yang disebut sinyal, untuk mengidentifikasi skenario yang menampilkan dirinya sebagai ancaman potensial terhadap lingkungan AWS Anda, dan kemudian menghasilkan temuan urutan serangan. Ini mencakup skenario ancaman yang melibatkan kompromi terkait penyalahgunaan kredensil AWS, dan upaya kompromi data di akun AWS Anda. GuardDuty menganggap semua jenis pencarian urutan serangan sebagai Kritis. Fitur ini diaktifkan secara default, dan tidak ada biaya tambahan yang terkait dengannya.

Di AWS SRA, GuardDuty diaktifkan di semua akun melalui AWS Organizations, dan semua temuan dapat dilihat dan ditindaklanjuti oleh tim keamanan yang sesuai di akun administrator yang GuardDuty didelegasikan (dalam hal ini, akun Security Tooling).

Saat AWS Security Hub CSPM diaktifkan, GuardDuty temuan secara otomatis mengalir ke Security Hub CSPM. Ketika Amazon Detective diaktifkan, GuardDuty temuan dimasukkan dalam proses log ingest Detective. GuardDuty dan Detective mendukung alur kerja pengguna lintas layanan, di mana GuardDuty menyediakan tautan dari konsol yang mengarahkan Anda dari temuan yang dipilih ke halaman Detektif yang berisi serangkaian visualisasi yang dikuratori untuk menyelidiki temuan itu. Misalnya, Anda juga dapat berintegrasi GuardDuty dengan Amazon EventBridge untuk mengotomatiskan praktik terbaik GuardDuty, seperti mengotomatiskan tanggapan terhadap temuan baru GuardDuty .

Contoh implementasi

Pustaka kode AWS SRA

AWS Config

AWS Config

Anda dapat mengevaluasi pengaturan konfigurasi sumber daya AWS Anda dengan menggunakan aturan AWS Config. AWS Config menyediakan pustaka aturan yang dapat disesuaikan dan telah ditentukan sebelumnya yang disebut aturan terkelola, atau Anda dapat menulis aturan khusus Anda sendiri. Anda dapat menjalankan aturan AWS Config dalam mode proaktif (sebelum sumber daya diterapkan) atau mode detektif (setelah sumber daya diterapkan). Sumber daya dapat dievaluasi ketika ada perubahan konfigurasi, pada jadwal berkala, atau keduanya.

Paket kesesuaian adalah kumpulan aturan AWS Config dan tindakan remediasi yang dapat diterapkan sebagai entitas tunggal di akun dan Wilayah, atau di seluruh organisasi di AWS Organizations. Paket kesesuaian dibuat dengan membuat template YAMB yang berisi daftar aturan dan tindakan remediasi AWS Config yang dikelola atau kustom. Untuk mulai mengevaluasi lingkungan AWS Anda, gunakan salah satu contoh templat paket kesesuaian.

AWS Config terintegrasi dengan AWS Security Hub CSPM untuk mengirimkan hasil evaluasi aturan terkelola dan kustom AWS Config sebagai temuan ke CSPM Security Hub.

Aturan AWS Config dapat digunakan bersama AWS Systems Manager untuk memulihkan sumber daya yang tidak sesuai secara efektif. Anda menggunakan AWS Systems Manager Explorer untuk mengumpulkan status kepatuhan aturan AWS Config di akun AWS Anda di seluruh Wilayah AWS dan kemudian menggunakan dokumen Otomasi Systems Manager (runbook) untuk menyelesaikan aturan AWS Config yang tidak sesuai. Untuk detail implementasi, lihat posting blog Memulihkan aturan AWS Config yang tidak sesuai dengan runbook AWS Systems Manager Automation

Agregator AWS Config mengumpulkan data konfigurasi dan kepatuhan di beberapa akun, Wilayah, dan organisasi di AWS Organizations. Dasbor agregator menampilkan data konfigurasi sumber daya agregat. Dasbor inventaris dan kepatuhan menawarkan informasi penting dan terkini tentang konfigurasi sumber daya AWS dan status kepatuhan Anda di seluruh akun AWS, di seluruh Wilayah AWS, atau dalam organisasi AWS. Mereka memungkinkan Anda untuk memvisualisasikan dan menilai inventaris sumber daya AWS Anda tanpa perlu menulis kueri lanjutan AWS Config. Anda bisa mendapatkan wawasan penting seperti ringkasan kepatuhan berdasarkan sumber daya, 10 akun teratas yang memiliki sumber daya yang tidak sesuai, perbandingan EC2 instans yang berjalan dan dihentikan menurut jenis, dan volume EBS berdasarkan jenis dan ukuran volume.

Jika Anda menggunakan AWS Control Tower untuk mengelola organisasi AWS Anda, AWS akan menerapkan seperangkat aturan AWS Config sebagai pagar pembatas detektif (dikategorikan sebagai wajib, sangat disarankan, atau elektif). Pagar pembatas ini membantu Anda mengatur sumber daya dan memantau kepatuhan di seluruh akun di organisasi AWS Anda. Aturan AWS Config ini akan secara otomatis menggunakan aws-control-tower tag yang memiliki nilai. managed-by-control-tower

AWS Config harus diaktifkan untuk setiap akun anggota di organisasi AWS dan Wilayah AWS yang berisi sumber daya yang ingin Anda lindungi. Anda dapat mengelola (misalnya, membuat, memperbarui, dan menghapus) aturan AWS Config secara terpusat di semua akun dalam organisasi AWS Anda. Dari akun administrator yang didelegasikan AWS Config, Anda dapat menerapkan seperangkat aturan AWS Config umum di semua akun dan menentukan akun di mana aturan AWS Config tidak boleh dibuat. Akun administrator yang didelegasikan AWS Config juga dapat menggabungkan konfigurasi sumber daya dan data kepatuhan dari semua akun anggota untuk memberikan satu tampilan. Gunakan APIs dari akun administrator yang didelegasikan untuk menegakkan tata kelola dengan memastikan bahwa aturan AWS Config yang mendasari tidak dapat dimodifikasi oleh akun anggota di organisasi AWS Anda.

Pertimbangan desain

-

AWS Config mengalirkan konfigurasi dan pemberitahuan perubahan kepatuhan ke Amazon. EventBridge Ini berarti Anda dapat menggunakan kemampuan pemfilteran asli EventBridge untuk memfilter peristiwa AWS Config sehingga Anda dapat merutekan jenis notifikasi tertentu ke target tertentu. Misalnya, Anda dapat mengirim pemberitahuan kepatuhan untuk aturan atau jenis sumber daya tertentu ke alamat email tertentu, atau merutekan pemberitahuan perubahan konfigurasi ke alat manajemen layanan TI eksternal (ITSM) atau database manajemen konfigurasi (CMDB). Untuk informasi selengkapnya, lihat postingan blog praktik terbaik AWS Config

. -

Selain menggunakan evaluasi aturan proaktif AWS Config, Anda dapat menggunakan AWS CloudFormation Guard, yang merupakan alat policy-as-code evaluasi yang secara proaktif memeriksa kepatuhan konfigurasi sumber daya. Antarmuka baris perintah AWS CloudFormation Guard (CLI) memberi Anda deklaratif, bahasa khusus domain (DSL) yang dapat Anda gunakan untuk mengekspresikan kebijakan sebagai kode. Selain itu, Anda dapat menggunakan perintah AWS CLI untuk memvalidasi data terstruktur berformat JSON atau berformat YAML seperti set CloudFormation perubahan, file konfigurasi Terraform berbasis JSON, atau konfigurasi Kubernetes. Anda dapat menjalankan evaluasi secara lokal dengan menggunakan AWS Guard CloudFormation CLI

sebagai bagian dari proses pembuatan atau menjalankannya dalam pipeline penerapan Anda. Jika Anda memiliki aplikasi AWS Cloud Development Kit (AWS CDK) , Anda dapat menggunakan cdk-nag untuk memeriksa praktik terbaik secara proaktif.

Contoh implementasi

Pustaka kode AWS SRA

Amazon Security Lake

Amazon Security Lake

AWS SRA merekomendasikan agar Anda menggunakan akun Arsip Log sebagai akun administrator yang didelegasikan untuk Security Lake. Untuk informasi selengkapnya tentang menyiapkan akun administrator yang didelegasikan, lihat Amazon Security Lake di bagian Security OU — Log Archive account. Tim keamanan yang ingin mengakses data Security Lake atau memerlukan kemampuan untuk menulis log non-asli ke bucket Security Lake dengan menggunakan fungsi ekstrak, transformasi, dan pemuatan (ETL) kustom harus beroperasi dalam akun Security Tooling.

Security Lake dapat mengumpulkan log dari penyedia cloud yang berbeda, log dari solusi pihak ketiga, atau log khusus lainnya. Kami menyarankan Anda menggunakan akun Security Tooling untuk melakukan fungsi ETL untuk mengonversi log ke format Open Cybersecurity Schema Framework (OCSF) dan mengeluarkan file dalam format Apache Parquet. Security Lake membuat peran lintas akun dengan izin yang tepat untuk akun Security Tooling dan sumber kustom yang didukung oleh fungsi AWS Lambda atau crawler AWS Glue, untuk menulis data ke bucket S3 untuk Security Lake.

Administrator Security Lake harus mengonfigurasi tim keamanan yang menggunakan akun Security Tooling dan memerlukan akses ke log yang dikumpulkan Security Lake sebagai pelanggan. Security Lake mendukung dua jenis akses pelanggan:

-

Akses data — Pelanggan dapat langsung mengakses objek Amazon S3 untuk Security Lake. Security Lake mengelola infrastruktur dan izin. Saat Anda mengonfigurasi akun Security Tooling sebagai pelanggan akses data Security Lake, akun akan diberi tahu tentang objek baru di bucket Security Lake melalui Amazon Simple Queue Service (Amazon SQS), dan Security Lake membuat izin untuk mengakses objek baru tersebut.

-

Akses kueri — Pelanggan dapat melakukan kueri data sumber dari tabel AWS Lake Formation di bucket S3 Anda dengan menggunakan layanan seperti Amazon Athena. Akses lintas akun diatur secara otomatis untuk akses kueri dengan menggunakan AWS Lake Formation. Saat Anda mengonfigurasi akun Security Tooling sebagai pelanggan akses kueri Security Lake, akun tersebut diberikan akses hanya-baca ke log di akun Security Lake. Saat Anda menggunakan jenis pelanggan ini, tabel Athena dan AWS Glue dibagikan dari akun Security Lake Log Archive dengan akun Security Tooling melalui AWS Resource Access Manager (AWS RAM). Untuk mengaktifkan kemampuan ini, Anda harus memperbarui pengaturan berbagi data lintas akun ke versi 3.

Untuk informasi selengkapnya tentang membuat pelanggan, lihat Manajemen pelanggan di dokumentasi Security Lake.

Untuk praktik terbaik untuk menyerap sumber kustom, lihat Mengumpulkan data dari sumber kustom dalam dokumentasi Security Lake.

Anda dapat menggunakan Amazon QuickSight

Pertimbangan desain

Jika tim aplikasi memerlukan akses kueri ke data Security Lake untuk memenuhi persyaratan bisnis, administrator Security Lake harus mengonfigurasi akun Aplikasi tersebut sebagai pelanggan.

Amazon Macie

Amazon Macie

Macie diaktifkan di semua akun melalui AWS Organizations. Prinsipal yang memiliki izin yang sesuai di akun administrator yang didelegasikan (dalam hal ini, akun Alat Keamanan) dapat mengaktifkan atau menangguhkan Macie di akun apa pun, membuat pekerjaan penemuan data sensitif untuk bucket yang dimiliki oleh akun anggota, dan melihat semua temuan kebijakan untuk semua akun anggota. Temuan data sensitif hanya dapat dilihat oleh akun yang menciptakan pekerjaan temuan sensitif. Untuk informasi selengkapnya, lihat Mengelola beberapa akun di Amazon Macie dalam dokumentasi Macie.

Temuan Macie mengalir ke AWS Security Hub CSPM untuk ditinjau dan dianalisis. Macie juga terintegrasi dengan Amazon EventBridge untuk memfasilitasi respons otomatis terhadap temuan seperti peringatan, umpan ke sistem informasi keamanan dan manajemen peristiwa (SIEM), dan remediasi otomatis.

Pertimbangan desain

-

Jika objek S3 dienkripsi dengan kunci AWS Key Management Service (AWS KMS) yang Anda kelola, Anda dapat menambahkan peran terkait layanan Macie sebagai pengguna kunci ke kunci KMS tersebut untuk memungkinkan Macie memindai data.

-

Macie dioptimalkan untuk memindai objek di Amazon S3. Akibatnya, semua jenis objek yang didukung MACIE yang dapat ditempatkan di Amazon S3 (secara permanen atau sementara) dapat dipindai untuk data sensitif. Ini berarti bahwa data dari sumber lain—misalnya, ekspor snapshot berkala dari Amazon Relational Database Service (Amazon RDS) atau database Amazon Aurora, tabel Amazon DynamoDB yang diekspor, atau

file teks yang diekstraksi dari aplikasi asli atau pihak ketiga—dapat dipindahkan ke Amazon S3 dan dievaluasi oleh Macie.

Contoh implementasi

Pustaka kode AWS SRA

AWS IAM Access Analyzer

Saat Anda mempercepat perjalanan adopsi AWS Cloud dan terus berinovasi, sangat penting untuk mempertahankan kontrol ketat atas akses (izin) berbutir halus, berisi proliferasi akses, dan memastikan bahwa izin digunakan secara efektif. Akses yang berlebihan dan tidak terpakai menghadirkan tantangan keamanan dan mempersulit perusahaan untuk menegakkan prinsip hak istimewa yang paling rendah. Prinsip ini merupakan pilar arsitektur keamanan penting yang melibatkan izin IAM ukuran yang tepat secara terus-menerus untuk menyeimbangkan persyaratan keamanan dengan persyaratan pengembangan operasional dan aplikasi. Upaya ini melibatkan beberapa persona pemangku kepentingan, termasuk keamanan pusat dan tim Cloud Center of Excellence (CCoE) serta tim pengembangan yang terdesentralisasi.

AWS IAM Access Analyzer menyediakan alat untuk secara efisien menetapkan izin berbutir halus, memverifikasi izin yang dimaksudkan, dan menyempurnakan izin dengan menghapus akses yang tidak digunakan untuk membantu Anda memenuhi standar keamanan perusahaan Anda. Ini memberi Anda visibilitas ke dalam temuan akses eksternal dan tidak terpakai melalui dasbor dan. AWS Security Hub Selain itu, ia mendukung Amazon EventBridge untuk pemberitahuan kustom berbasis acara dan alur kerja remediasi.

Fitur temuan eksternal IAM Access Analyzer membantu Anda mengidentifikasi sumber daya di organisasi dan akun AWS Anda, seperti bucket Amazon S3 atau peran IAM, yang dibagikan dengan entitas eksternal. Organisasi AWS atau akun yang Anda pilih dikenal sebagai zona kepercayaan. Penganalisis menggunakan penalaran otomatis

Temuan IAM Access Analyzer juga membantu Anda mengidentifikasi akses yang tidak terpakai yang diberikan di organisasi dan akun AWS Anda, termasuk:

-

Peran IAM yang tidak digunakan — Peran yang tidak memiliki aktivitas akses dalam jendela penggunaan yang ditentukan.

-

Pengguna IAM yang tidak digunakan, kredensil, dan kunci akses — Kredensil yang dimiliki oleh pengguna IAM dan digunakan untuk mengakses layanan dan sumber daya AWS.

-

Kebijakan dan izin IAM yang tidak digunakan — Izin tingkat layanan dan tingkat tindakan yang tidak digunakan oleh peran dalam jendela penggunaan tertentu. IAM Access Analyzer menggunakan kebijakan berbasis identitas yang dilampirkan pada peran untuk menentukan layanan dan tindakan yang dapat diakses oleh peran tersebut. Analyzer memberikan tinjauan izin yang tidak digunakan untuk semua izin tingkat layanan.

Anda dapat menggunakan temuan yang dihasilkan dari IAM Access Analyzer untuk mendapatkan visibilitas ke, dan memulihkan, akses yang tidak diinginkan atau tidak digunakan berdasarkan kebijakan dan standar keamanan organisasi Anda. Setelah remediasi, temuan ini ditandai sebagai diselesaikan saat penganalisis berjalan berikutnya. Jika temuan ini disengaja, Anda dapat menandainya sebagai diarsipkan dalam IAM Access Analyzer dan memprioritaskan temuan lain yang menghadirkan risiko keamanan yang lebih besar. Selain itu, Anda dapat mengatur aturan arsip untuk mengarsipkan temuan tertentu secara otomatis. Misalnya, Anda dapat membuat aturan arsip untuk secara otomatis mengarsipkan temuan apa pun untuk bucket Amazon S3 tertentu yang dapat Anda akses secara teratur.

Sebagai pembuat, Anda dapat menggunakan IAM Access Analyzer untuk melakukan pemeriksaan kebijakan IAM otomatis sebelumnya dalam pengembangan dan penerapan (pipeline. CI/CD) process to adhere to your corporate security standards. You can integrate IAM Access Analyzer custom policy checks and policy reviews with AWS CloudFormation to automate policy reviews as a part of your development team’s CI/CD Hal ini mencakup:

-

Validasi kebijakan IAM — IAM Access Analyzer memvalidasi kebijakan Anda terhadap tata bahasa kebijakan IAM dan praktik terbaik AWS. Anda dapat melihat temuan untuk pemeriksaan validasi kebijakan, termasuk peringatan keamanan, kesalahan, peringatan umum, dan saran untuk kebijakan Anda. Lebih dari 100 pemeriksaan validasi kebijakan saat ini tersedia dan dapat diotomatisasi dengan menggunakan AWS Command Line Interface (AWS CLI) dan. APIs

-

Pemeriksaan kebijakan khusus IAM — Pemeriksaan kebijakan khusus IAM Access Analyzer memvalidasi kebijakan Anda terhadap standar keamanan yang Anda tentukan. Pemeriksaan kebijakan khusus menggunakan penalaran otomatis untuk memberikan tingkat jaminan yang lebih tinggi dalam memenuhi standar keamanan perusahaan Anda. Jenis pemeriksaan kebijakan khusus meliputi:

-

Periksa kebijakan referensi: Saat mengedit kebijakan, Anda dapat membandingkannya dengan kebijakan referensi, seperti versi kebijakan yang ada, untuk memeriksa apakah pembaruan memberikan akses baru. CheckNoNewAccessAPI membandingkan dua kebijakan (kebijakan yang diperbarui dan kebijakan referensi) untuk menentukan apakah kebijakan yang diperbarui memperkenalkan akses baru ke kebijakan referensi, dan mengembalikan respons lulus atau gagal.

-

Periksa daftar tindakan IAM: Anda dapat menggunakan CheckAccessNotGrantedAPI untuk memastikan bahwa kebijakan tidak memberikan akses ke daftar tindakan penting yang ditentukan dalam standar keamanan Anda. API ini mengambil kebijakan dan daftar hingga 100 tindakan IAM untuk memeriksa apakah kebijakan mengizinkan setidaknya satu tindakan, dan mengembalikan respons lulus atau gagal.

-

Tim keamanan dan penulis kebijakan IAM lainnya dapat menggunakan IAM Access Analyzer untuk membuat kebijakan yang sesuai dengan tata bahasa kebijakan IAM dan standar keamanan. Menulis kebijakan berukuran tepat secara manual dapat rawan kesalahan dan memakan waktu. Fitur pembuatan kebijakan IAM Access Analyzer membantu dalam membuat kebijakan IAM yang didasarkan pada aktivitas akses prinsipal. IAM Access Analyzer meninjau CloudTrail log AWS untuk layanan yang didukung dan menghasilkan templat kebijakan yang berisi izin yang digunakan oleh prinsipal dalam rentang tanggal yang ditentukan. Anda kemudian dapat menggunakan templat ini untuk membuat kebijakan dengan izin berbutir halus yang hanya memberikan izin yang diperlukan.

-

Anda harus mengaktifkan CloudTrail jejak untuk akun Anda untuk membuat kebijakan berdasarkan aktivitas akses.

-

IAM Access Analyzer tidak mengidentifikasi aktivitas tingkat tindakan untuk peristiwa data, seperti peristiwa data Amazon S3, dalam kebijakan yang dihasilkan.

-

iam:PassRoleTindakan tidak dilacak oleh CloudTrail dan tidak termasuk dalam kebijakan yang dihasilkan.

Access Analyzer diterapkan di akun Security Tooling melalui fungsionalitas administrator yang didelegasikan di AWS Organizations. Administrator yang didelegasikan memiliki izin untuk membuat dan mengelola penganalisis dengan organisasi AWS sebagai zona kepercayaan.

Pertimbangan desain

-

Untuk mendapatkan temuan cakupan akun (di mana akun berfungsi sebagai batas tepercaya), Anda membuat penganalisis cakupan akun di setiap akun anggota. Ini dapat dilakukan sebagai bagian dari pipeline akun. Temuan cakupan akun mengalir ke Security Hub CSPM di tingkat akun anggota. Dari sana, mereka mengalir ke akun administrator yang didelegasikan CSPM Security Hub (Security Tooling).

Contoh implementasi

-

Pustaka kode AWS SRA

menyediakan contoh implementasi IAM Access Analyzer. Ini menunjukkan cara mengkonfigurasi penganalisis tingkat organisasi dalam akun administrator yang didelegasikan dan penganalisis tingkat akun dalam setiap akun. -

Untuk informasi tentang cara mengintegrasikan pemeriksaan kebijakan kustom ke dalam alur kerja builder, lihat postingan blog AWS Memperkenalkan pemeriksaan kebijakan khusus IAM Access Analyzer

.

AWS Firewall Manager

AWS Firewall Manager

Firewall Manager sangat berguna ketika Anda ingin melindungi seluruh organisasi AWS Anda alih-alih sejumlah kecil akun dan sumber daya tertentu, atau jika Anda sering menambahkan sumber daya baru yang ingin Anda lindungi. Firewall Manager menggunakan kebijakan keamanan untuk memungkinkan Anda menentukan serangkaian konfigurasi, termasuk aturan, perlindungan, dan tindakan yang relevan yang harus diterapkan serta akun dan sumber daya (ditunjukkan oleh tag) untuk disertakan atau dikecualikan. Anda dapat membuat konfigurasi granular dan fleksibel sambil tetap dapat menskalakan kontrol ke sejumlah besar akun dan. VPCs Kebijakan ini secara otomatis dan konsisten menerapkan aturan yang Anda konfigurasikan bahkan ketika akun dan sumber daya baru dibuat. Firewall Manager diaktifkan di semua akun melalui AWS Organizations, dan konfigurasi serta manajemen dilakukan oleh tim keamanan yang sesuai di akun administrator yang didelegasikan Firewall Manager (dalam hal ini, akun Security Tooling).

Anda harus mengaktifkan AWS Config untuk setiap Wilayah AWS yang berisi sumber daya yang ingin Anda lindungi. Jika Anda tidak ingin mengaktifkan AWS Config untuk semua sumber daya, Anda harus mengaktifkannya untuk sumber daya yang terkait dengan jenis kebijakan Firewall Manager yang Anda gunakan. Saat Anda menggunakan AWS Security Hub CSPM dan Firewall Manager, Firewall Manager secara otomatis mengirimkan temuan Anda ke CSPM Security Hub. Firewall Manager membuat temuan untuk sumber daya yang tidak sesuai dan untuk serangan yang dideteksi, dan mengirimkan temuan ke Security Hub CSPM. Saat menyiapkan kebijakan Firewall Manager untuk AWS WAF, Anda dapat mengaktifkan pencatatan secara terpusat pada daftar kontrol akses web (web ACLs) untuk semua akun dalam lingkup dan memusatkan log di bawah satu akun.

Pertimbangan desain

-

Manajer akun akun anggota individu di organisasi AWS dapat mengonfigurasi kontrol tambahan (seperti aturan AWS WAF dan grup keamanan Amazon VPC) dalam layanan terkelola Firewall Manager sesuai dengan kebutuhan khusus mereka.

Contoh implementasi

Pustaka kode AWS SRA

Amazon EventBridge

Amazon EventBridge

Pertimbangan desain

-

EventBridge mampu merutekan peristiwa ke sejumlah target yang berbeda. Salah satu pola berharga untuk mengotomatiskan tindakan keamanan adalah menghubungkan peristiwa tertentu ke masing-masing responden AWS Lambda, yang mengambil tindakan yang tepat. Misalnya, dalam keadaan tertentu, Anda mungkin ingin menggunakannya EventBridge untuk merutekan pencarian bucket S3 publik ke responden Lambda yang mengoreksi kebijakan bucket dan menghapus izin publik. Responden ini dapat diintegrasikan ke dalam buku pedoman investigasi dan buku runbook Anda untuk mengoordinasikan aktivitas respons.

-

Praktik terbaik untuk tim operasi keamanan yang sukses adalah mengintegrasikan aliran peristiwa keamanan dan temuan ke dalam sistem notifikasi dan alur kerja seperti sistem tiket, sistem, atau sistem informasi keamanan dan manajemen acara (SIEM) lainnya. bug/issue Ini menghilangkan alur kerja dari email dan laporan statis, dan membantu Anda merutekan, meningkatkan, dan mengelola peristiwa atau temuan. Kemampuan routing yang fleksibel EventBridge adalah enabler yang kuat untuk integrasi ini.

Amazon Detective

Amazon Detective

Detective terintegrasi dengan Amazon Security Lake untuk memungkinkan analis keamanan melakukan kueri dan mengambil log yang disimpan di Security Lake. Anda dapat menggunakan integrasi ini untuk mendapatkan informasi tambahan dari CloudTrail log AWS dan log aliran VPC Amazon yang disimpan di Security Lake saat melakukan investigasi keamanan di Detective.

Detective juga mencerna temuan yang terdeteksi oleh Amazon GuardDuty, termasuk ancaman yang terdeteksi oleh GuardDuty Runtime Monitoring. Ketika sebuah akun mengaktifkan Detektif, itu menjadi akun administrator untuk grafik perilaku. Sebelum Anda mencoba mengaktifkan Detektif, pastikan akun Anda telah terdaftar setidaknya GuardDuty selama 48 jam. Jika Anda tidak memenuhi persyaratan ini, Anda tidak dapat mengaktifkan Detektif.

Detektif secara otomatis mengelompokkan beberapa temuan yang terkait dengan satu peristiwa kompromi keamanan ke dalam kelompok pencarian. Aktor ancaman biasanya melakukan serangkaian tindakan yang mengarah pada beberapa temuan keamanan yang tersebar di seluruh waktu dan sumber daya. Oleh karena itu, menemukan kelompok harus menjadi titik awal untuk investigasi yang melibatkan banyak entitas dan temuan. Detective juga menyediakan ringkasan grup pencarian dengan menggunakan AI generatif yang secara otomatis menganalisis grup pencarian dan memberikan wawasan dalam bahasa alami untuk membantu Anda mempercepat penyelidikan keamanan.

Detective terintegrasi dengan AWS Organizations. Akun Manajemen Org mendelegasikan akun anggota sebagai akun administrator Detektif. Di AWS SRA, ini adalah akun Security Tooling. Akun administrator Detektif memiliki kemampuan untuk secara otomatis mengaktifkan semua akun anggota saat ini di organisasi sebagai akun anggota detektif, dan juga menambahkan akun anggota baru saat ditambahkan ke organisasi AWS. Akun administrator Detektif juga memiliki kemampuan untuk mengundang akun anggota yang saat ini tidak berada di organisasi AWS, tetapi berada dalam Wilayah yang sama, untuk menyumbangkan datanya ke grafik perilaku akun utama. Ketika akun anggota menerima undangan dan diaktifkan, Detektif mulai menyerap dan mengekstrak data akun anggota ke dalam grafik perilaku tersebut.

Pertimbangan desain

-

Anda dapat menavigasi ke profil pencarian Detektif dari konsol CSPM AWS Security Hub GuardDuty dan AWS Security Hub. Tautan ini dapat membantu merampingkan proses investigasi. Akun Anda harus merupakan akun administratif untuk Detektif dan layanan yang Anda putar (atau Security GuardDuty Hub CSPM). Jika akun utama sama untuk layanan, tautan integrasi bekerja dengan mulus.

AWS Audit Manager

AWS Audit Manager

Dengan Audit Manager, Anda dapat mengaudit kerangka kerja bawaan seperti benchmark Center for Internet Security (CIS), CIS AWS Foundations Benchmark, System and Organization Controls 2 (SOC 2), dan Payment Card Industry Data Security Standard (PCI DSS) .Ini juga memberi Anda kemampuan untuk membuat kerangka kerja Anda sendiri dengan kontrol standar atau kustom berdasarkan persyaratan spesifik Anda untuk audit internal.

Audit Manager mengumpulkan empat jenis bukti. Tiga jenis bukti otomatis: bukti pemeriksaan kepatuhan dari AWS Config dan AWS Security Hub CSPM, bukti peristiwa manajemen dari AWS CloudTrail, dan bukti konfigurasi dari panggilan AWS API. service-to-service Untuk bukti yang tidak dapat diotomatisasi, Audit Manager memungkinkan Anda mengunggah bukti manual.

catatan

Audit Manager membantu mengumpulkan bukti yang relevan untuk memverifikasi kepatuhan terhadap standar dan peraturan kepatuhan tertentu. Namun, itu tidak menilai kepatuhan Anda. Oleh karena itu, bukti yang dikumpulkan melalui Audit Manager mungkin tidak mencakup rincian proses operasional Anda yang diperlukan untuk audit. Audit Manager bukan pengganti penasihat hukum atau pakar kepatuhan. Kami menyarankan Anda untuk menggunakan layanan dari penilai pihak ketiga yang disertifikasi untuk kerangka kepatuhan yang Anda evaluasi.

Penilaian Audit Manager dapat dijalankan melalui beberapa akun di organisasi AWS Anda. Audit Manager mengumpulkan dan mengkonsolidasikan bukti ke dalam akun administrator yang didelegasikan di AWS Organizations. Fungsionalitas audit ini terutama digunakan oleh tim kepatuhan dan audit internal, dan hanya memerlukan akses baca ke akun AWS Anda.

Pertimbangan desain

-

Audit Manager melengkapi layanan keamanan AWS lainnya seperti Security Hub CSPM dan AWS Config untuk membantu menerapkan kerangka kerja manajemen risiko. Audit Manager menyediakan fungsionalitas jaminan risiko independen, sedangkan Security Hub CSPM membantu Anda mengawasi risiko dan paket kesesuaian AWS Config membantu mengelola risiko Anda. Profesional audit yang akrab dengan Model Tiga Garis

yang dikembangkan oleh Institute of Internal Auditors (IIA) harus mencatat bahwa kombinasi layanan AWS ini membantu Anda mencakup tiga garis pertahanan. Untuk informasi selengkapnya, lihat seri blog dua bagian di blog AWS Cloud Operations & Migrations. -

Agar Audit Manager mengumpulkan bukti CSPM Security Hub, akun administrator yang didelegasikan untuk kedua layanan harus memiliki akun AWS yang sama. Untuk alasan ini, di AWS SRA, akun Security Tooling adalah administrator yang didelegasikan untuk Audit Manager.

AWS Artifact

Artifact AWS

AWS Artifact tidak mendukung fitur administrasi yang didelegasikan. Sebagai gantinya, Anda dapat membatasi kemampuan ini hanya untuk peran IAM di akun Alat Keamanan yang berkaitan dengan tim audit dan kepatuhan Anda, sehingga mereka dapat mengunduh, meninjau, dan memberikan laporan tersebut kepada auditor eksternal sesuai kebutuhan. Anda juga dapat membatasi peran IAM tertentu agar hanya memiliki akses ke laporan Artifact AWS tertentu melalui kebijakan IAM. Untuk contoh kebijakan IAM, lihat dokumentasi Artifact AWS.

Pertimbangan desain

-

Jika Anda memilih untuk memiliki akun AWS khusus untuk tim audit dan kepatuhan, Anda dapat meng-host Artifact AWS di akun audit keamanan, yang terpisah dari akun Perkakas Keamanan. Laporan AWS Artifact memberikan bukti yang menunjukkan bahwa suatu organisasi mengikuti proses yang terdokumentasi atau memenuhi persyaratan tertentu. Artefak audit dikumpulkan dan diarsipkan di seluruh siklus pengembangan sistem dan dapat digunakan sebagai bukti dalam audit dan penilaian internal atau eksternal.

AWS KMS

AWS Key Management Service

AWS SRA merekomendasikan model manajemen kunci terdistribusi di mana kunci KMS berada secara lokal di dalam akun tempat mereka digunakan, dan Anda mengizinkan mereka yang bertanggung jawab atas infrastruktur dan beban kerja di akun tertentu untuk mengelola kunci mereka sendiri. Kami menyarankan Anda menghindari penggunaan satu kunci dalam satu akun untuk semua fungsi kriptografi. Kunci dapat dibuat berdasarkan fungsi dan persyaratan perlindungan data, dan untuk menegakkan prinsip hak istimewa paling sedikit. Model ini memberi tim beban kerja Anda lebih banyak kontrol, fleksibilitas, dan kelincahan atas penggunaan kunci enkripsi. Ini juga membantu menghindari batas API, membatasi cakupan dampak ke satu akun AWS, dan menyederhanakan pelaporan, audit, dan tugas terkait kepatuhan lainnya. Dalam beberapa kasus, izin enkripsi akan disimpan terpisah dari izin dekripsi, dan administrator akan mengelola fungsi siklus hidup tetapi tidak akan dapat mengenkripsi atau mendekripsi data dengan kunci yang mereka kelola. Dalam model terdesentralisasi, penting untuk menerapkan dan menegakkan pagar pembatas sehingga kunci yang terdesentralisasi dikelola dengan cara yang sama, dan penggunaan kunci KMS diaudit sesuai dengan praktik dan kebijakan terbaik yang ditetapkan.

Opsi penyebaran alternatif adalah memusatkan tanggung jawab manajemen kunci KMS ke satu akun sambil mendelegasikan kemampuan untuk menggunakan kunci di akun Aplikasi dengan sumber daya aplikasi dengan menggunakan kombinasi kebijakan kunci dan IAM. Pendekatan ini aman dan mudah dikelola, tetapi Anda dapat menghadapi rintangan karena batas pembatasan AWS KMS, batas layanan akun, dan tim keamanan dibanjiri tugas manajemen kunci operasional.

AWS SRA menggabungkan model terpusat dan terdistribusi. Di akun Security Tooling, AWS KMS digunakan untuk mengelola enkripsi layanan keamanan terpusat seperti jejak organisasi CloudTrail AWS yang dikelola oleh organisasi AWS. Bagian Akun aplikasi nanti dalam panduan ini menjelaskan pola kunci KMS yang digunakan untuk mengamankan sumber daya khusus beban kerja.

AWS Private CA

AWS Private Certificate Authority(AWS Private CA) adalah layanan CA pribadi terkelola yang membantu Anda mengelola siklus hidup sertifikat TLS entitas akhir pribadi Anda dengan aman untuk instance EC2 , kontainer, perangkat IoT, dan sumber daya lokal. Ini memungkinkan komunikasi TLS terenkripsi untuk menjalankan aplikasi. Dengan AWS Private CA, Anda dapat membuat hierarki CA Anda sendiri (CA root, melalui bawahan CAs, hingga sertifikat entitas akhir) dan mengeluarkan sertifikat dengannya untuk mengautentikasi pengguna internal, komputer, aplikasi, layanan, server, dan perangkat lain, dan untuk menandatangani kode komputer. Sertifikat yang dikeluarkan oleh CA pribadi hanya dipercaya dalam organisasi AWS Anda, bukan di internet.

Infrastruktur kunci publik (PKI) atau tim keamanan dapat bertanggung jawab untuk mengelola seluruh infrastruktur PKI. Ini termasuk manajemen dan pembuatan CA pribadi. Namun, harus ada ketentuan yang memungkinkan tim beban kerja untuk melayani sendiri persyaratan sertifikat mereka. AWS SRA menggambarkan hierarki CA terpusat di mana root CA di-host dalam akun Security Tooling. Hal ini memungkinkan tim keamanan untuk menegakkan kontrol keamanan yang ketat, karena akar CA adalah dasar dari seluruh PKI. Namun, pembuatan sertifikat pribadi dari CA pribadi didelegasikan ke tim pengembangan aplikasi dengan membagikan CA ke akun Aplikasi dengan menggunakan AWS Resource Access Manager (AWS RAM). AWS RAM mengelola izin yang diperlukan untuk berbagi lintas akun. Ini menghilangkan kebutuhan akan CA pribadi di setiap akun dan menyediakan cara penyebaran yang lebih hemat biaya. Untuk informasi selengkapnya tentang alur kerja dan implementasi, lihat posting blog Cara menggunakan AWS RAM untuk membagikan AWS Private CA lintas akun Anda

catatan

ACM juga membantu Anda menyediakan, mengelola, dan menerapkan sertifikat TLS publik untuk digunakan dengan layanan AWS. Untuk mendukung fungsionalitas ini, ACM harus berada di akun AWS yang akan menggunakan sertifikat publik. Ini dibahas nanti dalam panduan ini, di bagian Akun aplikasi.

Pertimbangan desain

-

Dengan AWS Private CA, Anda dapat membuat hierarki otoritas sertifikat hingga lima level. Anda juga dapat membuat beberapa hierarki, masing-masing dengan akarnya sendiri. AWS Private CA Hirarki harus mematuhi desain PKI organisasi Anda. Namun, perlu diingat bahwa meningkatkan hierarki CA meningkatkan jumlah sertifikat di jalur sertifikasi, yang, pada gilirannya, meningkatkan waktu validasi sertifikat entitas akhir. Hirarki CA yang terdefinisi dengan baik memberikan manfaat yang mencakup kontrol keamanan granular yang sesuai untuk setiap CA, delegasi CA bawahan ke aplikasi yang berbeda, yang mengarah pada pembagian tugas administratif, penggunaan CA dengan kepercayaan terbatas yang dapat dibatalkan, kemampuan untuk menentukan periode validitas yang berbeda, dan kemampuan untuk menegakkan batas jalur. Idealnya, root dan bawahan Anda CAs berada di akun AWS terpisah. Untuk informasi selengkapnya tentang perencanaan hierarki CA dengan menggunakan AWS Private CA, lihat AWS Private CA dokumentasi dan posting blog Cara mengamankan AWS Private CA hierarki skala perusahaan untuk otomotif dan manufaktur

. -

AWS Private CA dapat berintegrasi dengan hierarki CA yang ada, yang memungkinkan Anda menggunakan otomatisasi dan kemampuan integrasi AWS asli ACM bersama dengan akar kepercayaan yang ada yang Anda gunakan saat ini. Anda dapat membuat CA bawahan yang AWS Private CA didukung oleh CA induk di tempat. Untuk informasi selengkapnya tentang implementasi, lihat Menginstal sertifikat CA bawahan yang ditandatangani oleh CA induk eksternal dalam AWS Private CA dokumentasi.

Amazon Inspector

Amazon Inspector

Amazon Inspector terus menilai lingkungan Anda sepanjang siklus hidup sumber daya Anda dengan memindai sumber daya secara otomatis setiap kali Anda membuat perubahan padanya. Peristiwa yang memulai recanning sumber daya termasuk menginstal paket baru pada EC2 instance, menginstal tambalan, dan publikasi laporan kerentanan dan eksposur umum baru (CVE) yang memengaruhi sumber daya. Amazon Inspector mendukung penilaian Benchmark Center of Internet Security (CIS) untuk sistem operasi dalam kasus tertentu. EC2

Amazon Inspector terintegrasi dengan alat pengembang seperti Jenkins dan TeamCity untuk penilaian gambar kontainer. Anda dapat menilai gambar kontainer Anda untuk kerentanan perangkat lunak dalam integrasi berkelanjutan dan pengiriman berkelanjutan (CI/CD) tools, and push security to an earlier point in the software development lifecycle. Assessment findings are available in the CI/CD tool’s dashboard, so you can perform automated actions in response to critical security issues such as blocked builds or image pushes to container registries. If you have an active AWS account, you can install the Amazon Inspector plugin from your CI/CD tool marketplace and add an Amazon Inspector scan in your build pipeline without needing to activate the Amazon Inspector service. This feature works with CI/CD tools hosted anywhere—on AWS, on premises, or in hybrid clouds—so you can consistently use a single solution across all your development pipelines. When Amazon Inspector is activated, it automatically discovers all your EC2 instances, container images in Amazon ECR and CI/CDalat, dan fungsi AWS Lambda dalam skala besar, dan terus memonitornya untuk kerentanan yang diketahui.

Temuan jangkauan jaringan Amazon Inspector menilai aksesibilitas instans EC2 Anda ke atau dari tepi VPC seperti gateway internet, koneksi peering VPC, atau jaringan pribadi virtual () melalui gateway virtual. VPNs Aturan ini membantu mengotomatiskan pemantauan jaringan AWS Anda dan mengidentifikasi di mana akses jaringan ke EC2 instans Anda mungkin salah dikonfigurasi melalui grup keamanan yang salah kelola, daftar kontrol akses (ACLs), gateway internet, dan sebagainya. Untuk informasi selengkapnya, lihat dokumentasi Amazon Inspector.

Saat Amazon Inspector mengidentifikasi kerentanan atau jalur jaringan terbuka, Amazon Inspector menghasilkan temuan yang dapat Anda selidiki. Temuan ini mencakup rincian komprehensif tentang kerentanan, termasuk skor risiko, sumber daya yang terpengaruh, dan rekomendasi remediasi. Skor risiko secara khusus disesuaikan dengan lingkungan Anda dan dihitung dengan menghubungkan informasi up-to-date CVE dengan faktor temporal dan lingkungan seperti aksesibilitas jaringan dan informasi eksploitasi untuk memberikan temuan kontekstual.

Untuk memindai kerentanan, EC2 instans harus dikelola di AWS Systems Manager dengan menggunakan AWS Systems Manager Agent (SSM Agent). Tidak ada agen yang diperlukan untuk jangkauan jaringan EC2 instance atau pemindaian kerentanan gambar kontainer dalam fungsi Amazon ECR atau Lambda.

Amazon Inspector terintegrasi dengan AWS Organizations dan mendukung administrasi yang didelegasikan. Di AWS SRA, akun Security Tooling dijadikan akun administrator yang didelegasikan untuk Amazon Inspector. Akun administrator yang didelegasikan Amazon Inspector dapat mengelola data temuan dan pengaturan tertentu untuk anggota organisasi AWS. Ini termasuk melihat detail temuan agregat untuk semua akun anggota, mengaktifkan atau menonaktifkan pemindaian untuk akun anggota, dan meninjau sumber daya yang dipindai dalam organisasi AWS.

Pertimbangan desain

-

Amazon Inspector terintegrasi dengan AWS Security Hub CSPM secara otomatis saat kedua layanan diaktifkan. Anda dapat menggunakan integrasi ini untuk mengirim semua temuan dari Amazon Inspector ke Security Hub CSPM, yang kemudian akan menyertakan temuan tersebut dalam analisisnya tentang postur keamanan Anda.

-

Amazon Inspector secara otomatis mengekspor peristiwa untuk temuan, perubahan cakupan sumber daya, dan pemindaian awal sumber daya individu ke Amazon EventBridge, dan, secara opsional, ke bucket Amazon Simple Storage Service (Amazon S3). Untuk mengekspor temuan aktif ke bucket S3, Anda memerlukan kunci AWS KMS yang dapat digunakan Amazon Inspector untuk mengenkripsi temuan dan bucket S3 dengan izin yang memungkinkan Amazon Inspector mengunggah objek. EventBridge integrasi memungkinkan Anda untuk memantau dan memproses temuan dalam waktu dekat sebagai bagian dari alur kerja keamanan dan kepatuhan yang ada. EventBridge acara dipublikasikan ke akun administrator yang didelegasikan Amazon Inspector selain akun anggota dari mana mereka berasal.

Contoh implementasi

Pustaka kode AWS SRA

Tanggapan Insiden Keamanan AWS

AWS Security Incident Response

Di AWS SRA, AWS Security Incident Response diterapkan di akun Security Tooling sebagai akun administrator yang didelegasikan. Akun Security Tooling dipilih karena sejalan dengan tujuan akun untuk mengoperasikan layanan keamanan dan mengotomatiskan peringatan dan respons keamanan. Akun Security Tooling juga bertindak sebagai akun administrator yang didelegasikan untuk AWS Security Hub CSPM dan GuardDuty Amazon, yang, bersama dengan AWS Security Incident Response, membantu menyederhanakan manajemen alur kerja. AWS Security Incident Response dikonfigurasi untuk bekerja dengan AWS Organizations, sehingga Anda dapat mengelola respons insiden di seluruh akun organisasi Anda dari akun Security Tooling.

AWS Security Incident Response membantu Anda menerapkan tahapan berikut dari siklus hidup respons insiden:

-

Persiapan: Membuat dan memelihara rencana respons dan dokumen SSM untuk tindakan penahanan.

-

Deteksi dan analisis: Secara otomatis menganalisis temuan keamanan dan menentukan tingkat keparahan insiden.

-

Deteksi dan analisis: Buka casing yang didukung layanan dan libatkan dengan AWS CIRT untuk bantuan tambahan. CIRT adalah sekelompok individu yang memberikan dukungan selama acara keamanan aktif.

-

Penahanan dan pemberantasan: Jalankan tindakan penahanan otomatis melalui dokumen SSM.

-

Aktivitas pasca-insiden: Dokumentasikan detail insiden dan lakukan analisis pasca-insiden.

Anda juga dapat menggunakan AWS Security Incident Response untuk membuat kasus yang dikelola sendiri. AWS Security Incident Response dapat membuat notifikasi atau kasus keluar saat Anda perlu mengetahui, atau menindaklanjuti, sesuatu yang dapat memengaruhi akun atau sumber daya Anda. Fitur ini hanya tersedia jika Anda mengaktifkan respons proaktif dan alur kerja triaging peringatan sebagai bagian dari langganan Anda.

Pertimbangan desain

-

Saat Anda menerapkan AWS Security Incident Response, tinjau dan uji tindakan respons otomatis dengan cermat sebelum Anda mengaktifkannya dalam produksi. Otomatisasi dapat mempercepat respons insiden, tetapi tindakan otomatis yang tidak dikonfigurasi dengan benar dapat memengaruhi beban kerja yang sah.

-

Pertimbangkan untuk menggunakan dokumen SSM di AWS Security Incident Response untuk menerapkan prosedur penahanan khusus organisasi sambil mempertahankan praktik terbaik bawaan layanan untuk jenis insiden umum.

-

Jika Anda berencana untuk menggunakan AWS Security Incident Response di VPC, pastikan bahwa Anda memiliki titik akhir VPC yang sesuai yang dikonfigurasi untuk AWS Systems Manager dan layanan terintegrasi lainnya untuk mengaktifkan tindakan penahanan dalam subnet pribadi.

Menerapkan layanan keamanan umum di semua akun AWS

Terapkan layanan keamanan di seluruh bagian organisasi AWS Anda sebelumnya dalam referensi ini menyoroti layanan keamanan yang melindungi akun AWS, dan mencatat bahwa banyak dari layanan ini juga dapat dikonfigurasi dan dikelola dalam AWS Organizations. Beberapa layanan ini harus digunakan di semua akun, dan Anda akan melihatnya di AWS SRA. Ini memungkinkan serangkaian pagar pembatas yang konsisten dan menyediakan pemantauan, manajemen, dan tata kelola terpusat di seluruh organisasi AWS Anda.

Security Hub CSPM GuardDuty, AWS Config, Access Analyzer, dan jejak organisasi CloudTrail AWS muncul di semua akun. Tiga yang pertama mendukung fitur administrator yang didelegasikan yang dibahas sebelumnya di bagian Akun manajemen, akses tepercaya, dan administrator yang didelegasikan. CloudTrail saat ini menggunakan mekanisme agregasi yang berbeda.

Repositori GitHub kode

Pertimbangan desain

-

Konfigurasi akun tertentu mungkin memerlukan layanan keamanan tambahan. Misalnya, akun yang mengelola bucket S3 (akun Aplikasi dan Arsip Log) juga harus menyertakan Amazon Macie, dan pertimbangkan untuk mengaktifkan pencatatan peristiwa data S3 CloudTrail di layanan keamanan umum ini. (Macie mendukung administrasi yang didelegasikan dengan konfigurasi dan pemantauan terpusat.) Contoh lain adalah Amazon Inspector, yang hanya berlaku untuk akun yang menghosting EC2 instans atau gambar Amazon ECR.

-

Selain layanan yang dijelaskan sebelumnya di bagian ini, AWS SRA mencakup dua layanan yang berfokus pada keamanan, Amazon Detective dan AWS Audit Manager, yang mendukung integrasi AWS Organizations dan fungsionalitas administrator yang didelegasikan. Namun, itu tidak termasuk sebagai bagian dari layanan yang direkomendasikan untuk baselining akun, karena kami telah melihat bahwa layanan ini paling baik digunakan dalam skenario berikut:

-

Anda memiliki tim khusus atau kelompok sumber daya yang menjalankan fungsi-fungsi ini. Detective paling baik digunakan oleh tim analis keamanan dan Audit Manager sangat membantu tim audit atau kepatuhan internal Anda.

-

Anda ingin fokus pada seperangkat alat inti seperti GuardDuty dan Security Hub CSPM di awal proyek Anda, dan kemudian membangunnya dengan menggunakan layanan yang memberikan kemampuan tambahan.

-