Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Gambaran umum arsitektur

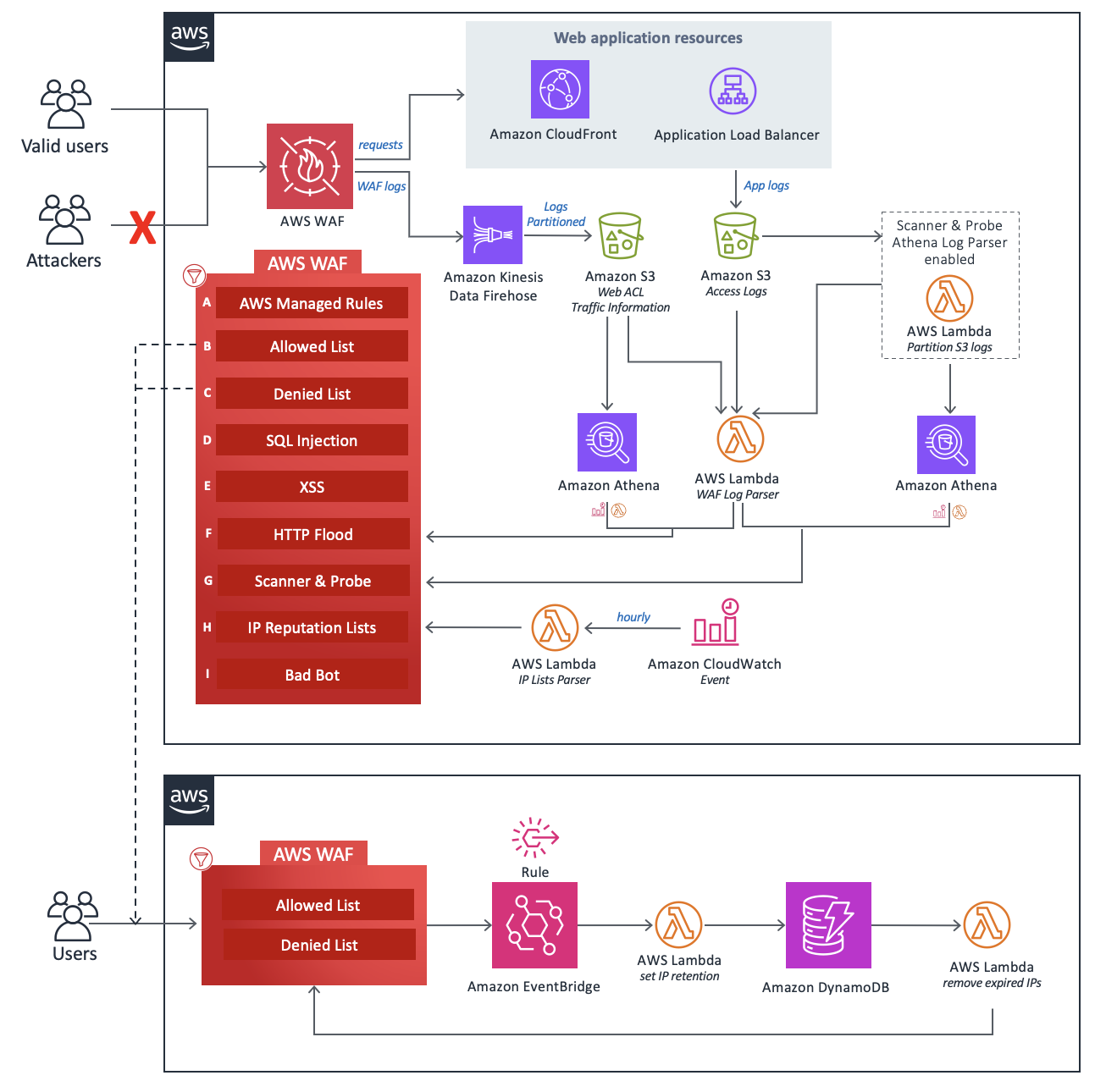

Bagian ini menyediakan diagram arsitektur implementasi referensi untuk komponen yang digunakan dengan solusi ini.

Diagram arsitektur

Menerapkan solusi ini dengan parameter default akan menerapkan komponen berikut di akun AWS Anda.

CloudFormation template menerapkan AWS WAF dan sumber daya AWS lainnya untuk melindungi aplikasi web Anda dari serangan umum.

Inti dari desain adalah AWS WAF

Komponen solusi ini dapat dikelompokkan ke dalam bidang perlindungan berikut.

catatan

Label grup tidak mencerminkan tingkat prioritas aturan WAF.

-

AWS Managed Rules (A) - Komponen ini berisi grup aturan reputasi IP AWS Managed Rules, grup aturan dasar, dan grup aturan khusus kasus penggunaan. Kelompok aturan ini melindungi terhadap eksploitasi kerentanan aplikasi umum atau lalu lintas lain yang tidak diinginkan, termasuk yang dijelaskan dalam publikasi OWASP

, tanpa harus menulis aturan Anda sendiri. -

Daftar IP manual (B dan C) - Komponen ini membuat dua aturan AWS WAF. Dengan aturan ini, Anda dapat memasukkan alamat IP secara manual yang ingin Anda izinkan atau tolak. Anda dapat mengonfigurasi retensi IP dan menghapus alamat IP kedaluwarsa pada set IP yang diizinkan atau ditolak menggunakan EventBridge aturan Amazon dan Amazon

DynamoDB . Untuk informasi selengkapnya, lihat Mengonfigurasi retensi IP pada set IP AWS WAF yang Diizinkan dan Ditolak. -

SQL Injection (D) dan XSS (E) - Komponen ini mengkonfigurasi dua aturan AWS WAF yang dirancang untuk melindungi terhadap injeksi SQL umum atau pola cross-site scripting (XSS) dalam URI, string kueri, atau isi permintaan.

-

HTTP Flood (F) - Komponen ini melindungi terhadap serangan yang terdiri dari sejumlah besar permintaan dari alamat IP tertentu, seperti serangan web-layer DDo S atau upaya login brute-force. Dengan aturan ini, Anda menetapkan kuota yang menentukan jumlah maksimum permintaan masuk yang diizinkan dari satu alamat IP dalam periode lima menit default (dapat dikonfigurasi dengan parameter Jadwal Waktu Jalankan Kueri Athena). Setelah ambang batas ini dilanggar, permintaan tambahan dari alamat IP diblokir sementara. Anda dapat menerapkan aturan ini dengan menggunakan aturan berbasis tarif AWS WAF, atau dengan memproses log AWS WAF menggunakan fungsi Lambda atau kueri Athena. Untuk informasi selengkapnya tentang pengorbanan yang terkait dengan opsi mitigasi banjir HTTP, lihat opsi pengurai Log.

-

Scanner and Probe (G) - Komponen ini mem-parsing log akses aplikasi yang mencari perilaku mencurigakan, seperti jumlah kesalahan abnormal yang dihasilkan oleh asal. Kemudian memblokir alamat IP sumber yang mencurigakan untuk jangka waktu yang ditentukan pelanggan. Anda dapat menerapkan aturan ini menggunakan fungsi Lambda

atau kueri Athena. Untuk informasi selengkapnya tentang pengorbanan yang terkait dengan opsi mitigasi pemindai dan probe, lihat opsi pengurai Log. -

Daftar Reputasi IP (H) - Komponen ini adalah fungsi

IP Lists ParserLambda yang memeriksa daftar reputasi IP pihak ketiga setiap jam untuk rentang baru yang akan diblokir. Daftar ini termasuk daftar Spamhaus Don't Route Or Peer (DROP) dan Extended DROP (EDROP), daftar IP Proofpoint Emerging Threats, dan daftar node keluar Tor. -

Bad Bot (I) - Komponen ini meningkatkan deteksi bot yang buruk dengan memantau koneksi langsung ke Application Load Balancer (ALB) atau CloudFront Amazon, selain mekanisme honeypot. Jika bot melewati honeypot dan mencoba berinteraksi dengan ALB atau CloudFront, sistem menganalisis pola permintaan dan log untuk mengidentifikasi aktivitas berbahaya. Ketika bot buruk terdeteksi, alamat IP-nya diekstraksi dan ditambahkan ke daftar blok AWS WAF untuk mencegah akses lebih lanjut. Deteksi bot buruk beroperasi melalui rantai logika terstruktur, memastikan cakupan ancaman yang komprehensif:

-

HTTP Flood Protection Lambda Log Parser - Mengumpulkan bot buruk IPs dari entri log selama analisis banjir.

-

Pemindai & Perlindungan Probe Lambda Log Parser - Mengidentifikasi bot buruk IPs dari entri log terkait pemindai.

-

HTTP Flood Protection Athena Log Parser - Mengekstrak bot buruk dari log IPs Athena, menggunakan partisi di seluruh proses kueri.

-

Perlindungan Pemindai & Probe Athena Log Parser - Mengambil bot buruk dari log Athena IPs terkait pemindai, menggunakan strategi partisi yang sama.

-

Masing-masing dari tiga fungsi Lambda kustom dalam solusi ini menerbitkan metrik runtime ke. CloudWatch Untuk informasi lebih lanjut tentang fungsi Lambda ini, lihat detail Komponen.