Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Detail komponen

Seperti yang dijelaskan dalam diagram Arsitektur, empat komponen solusi ini menggunakan otomatisasi untuk memeriksa alamat IP dan menambahkannya ke daftar blok AWS WAF. Bagian berikut menjelaskan masing-masing komponen ini secara lebih rinci.

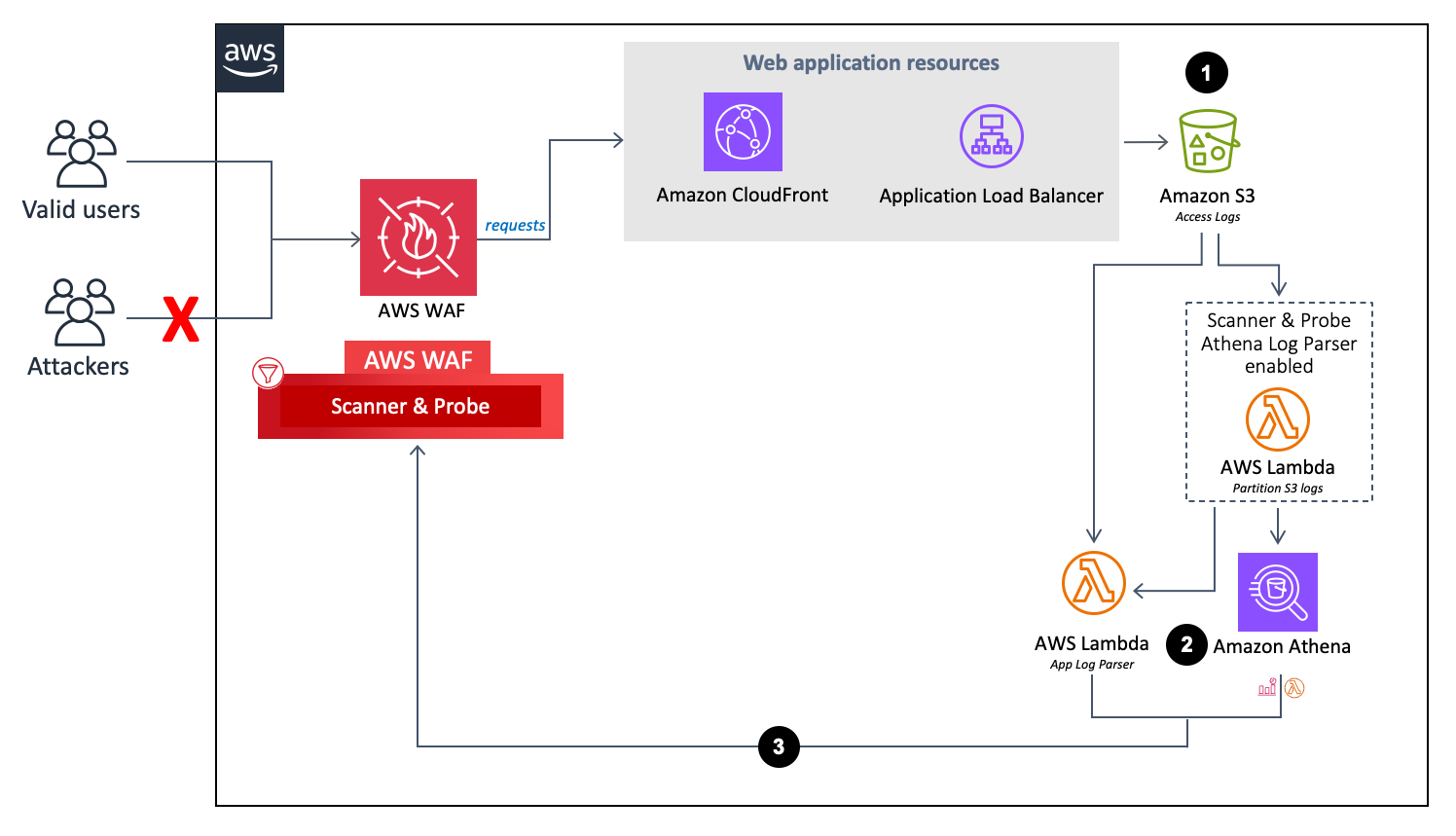

Log parser - Aplikasi

Pengurai log Aplikasi membantu melindungi dari pemindai dan probe.

Alur parser log aplikasi.

-

Saat CloudFront atau ALB menerima permintaan atas nama aplikasi web Anda, ALB akan mengirimkan log akses ke bucket Amazon S3.

-

(Opsional) Jika Anda memilih

Yes - Amazon Athena log parserparameter template Aktifkan Perlindungan Banjir HTTP dan Aktifkan Pemindai & Probe Protection, fungsi Lambda memindahkan log akses dari folder aslinya<customer-bucket>/AWSLogske folder yang baru<customer-bucket>/AWSLogs-partitioned/<optional-prefix>/year=<YYYY>/month=<MM>/day=<DD>/hour=<HH>dipartisisi/saat tiba di Amazon S3. -

(Opsional) Jika Anda memilih

yesuntuk Simpan Data di parameter template lokasi S3 Asli, log tetap berada di lokasi aslinya dan disalin ke folder yang dipartisi, menduplikasi penyimpanan log Anda.catatan

Untuk pengurai log Athena, solusi ini hanya mempartisi log baru yang tiba di bucket Amazon S3 Anda setelah Anda menerapkan solusi ini. Jika Anda memiliki log yang ingin Anda partisi, Anda harus mengunggah log tersebut secara manual ke Amazon S3 setelah menerapkan solusi ini.

-

-

Berdasarkan pilihan Anda untuk parameter template Aktifkan Perlindungan Banjir HTTP dan Aktifkan Pemindai & Probe Protection, solusi ini memproses log menggunakan salah satu dari berikut ini:

-

Lambda - Setiap kali log akses baru disimpan di bucket Amazon S3, fungsi

Log ParserLambda dimulai. -

Athena - Secara default, setiap lima menit kueri Scanner & Probe Protection Athena berjalan, dan output didorong ke AWS WAF. Proses ini diprakarsai oleh sebuah CloudWatch peristiwa, yang memulai fungsi Lambda yang bertanggung jawab untuk menjalankan kueri Athena dan mendorong hasilnya ke AWS WAF.

-

-

Solusi ini menganalisis data log untuk mengidentifikasi alamat IP yang menghasilkan lebih banyak kesalahan daripada kuota yang ditentukan. Solusinya kemudian memperbarui kondisi set IP AWS WAF untuk memblokir alamat IP tersebut untuk jangka waktu yang ditentukan pelanggan.

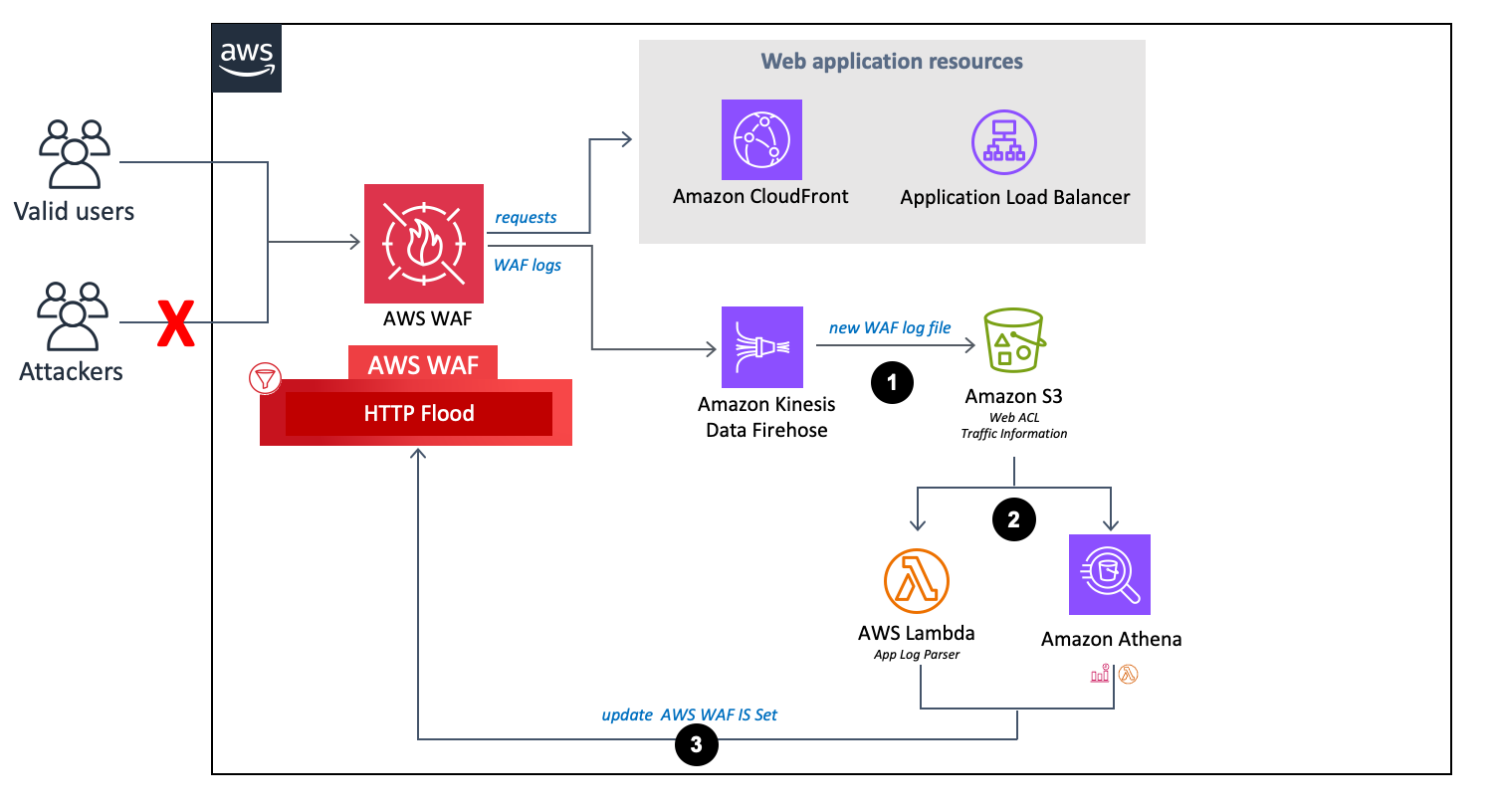

Pengurai log - AWS WAF

Jika Anda memilih yes - AWS Lambda log parser atau yes - Amazon Athena log parser untuk Aktifkan Perlindungan Banjir HTTP, solusi ini menyediakan komponen berikut, yang mengurai log AWS WAF untuk mengidentifikasi dan memblokir asal yang membanjiri titik akhir dengan tingkat permintaan yang lebih besar dari kuota yang Anda tentukan.

Alur parser log AWS WAF.

-

Saat AWS WAF menerima log akses, AWS WAF akan mengirimkan log ke titik akhir Firehose. Firehose kemudian mengirimkan log ke bucket yang dipartisi di Amazon S3 bernama

<customer-bucket>/AWSLogs/<optional-prefix>/year=<YYYY>/month=<MM>/day=<DD>/hour=<HH>/ -

Berdasarkan pilihan Anda untuk parameter template Aktifkan Perlindungan Banjir HTTP dan Aktifkan Pemindai & Probe Protection, solusi ini memproses log menggunakan salah satu dari berikut ini:

-

Lambda: Setiap kali log akses baru disimpan di bucket Amazon S3, fungsi

Log ParserLambda dimulai. -

Athena: Secara default, setiap lima menit kueri pemindai dan probe Athena dijalankan dan output didorong ke AWS WAF. Proses ini diprakarsai oleh CloudWatch acara Amazon, yang kemudian memulai fungsi Lambda yang bertanggung jawab untuk mengeksekusi kueri Amazon Athena, dan mendorong hasilnya ke AWS WAF.

-

-

Solusi ini menganalisis data log untuk mengidentifikasi alamat IP yang mengirim lebih banyak permintaan daripada kuota yang ditentukan. Solusinya kemudian memperbarui kondisi set IP AWS WAF untuk memblokir alamat IP tersebut untuk jangka waktu yang ditentukan pelanggan.

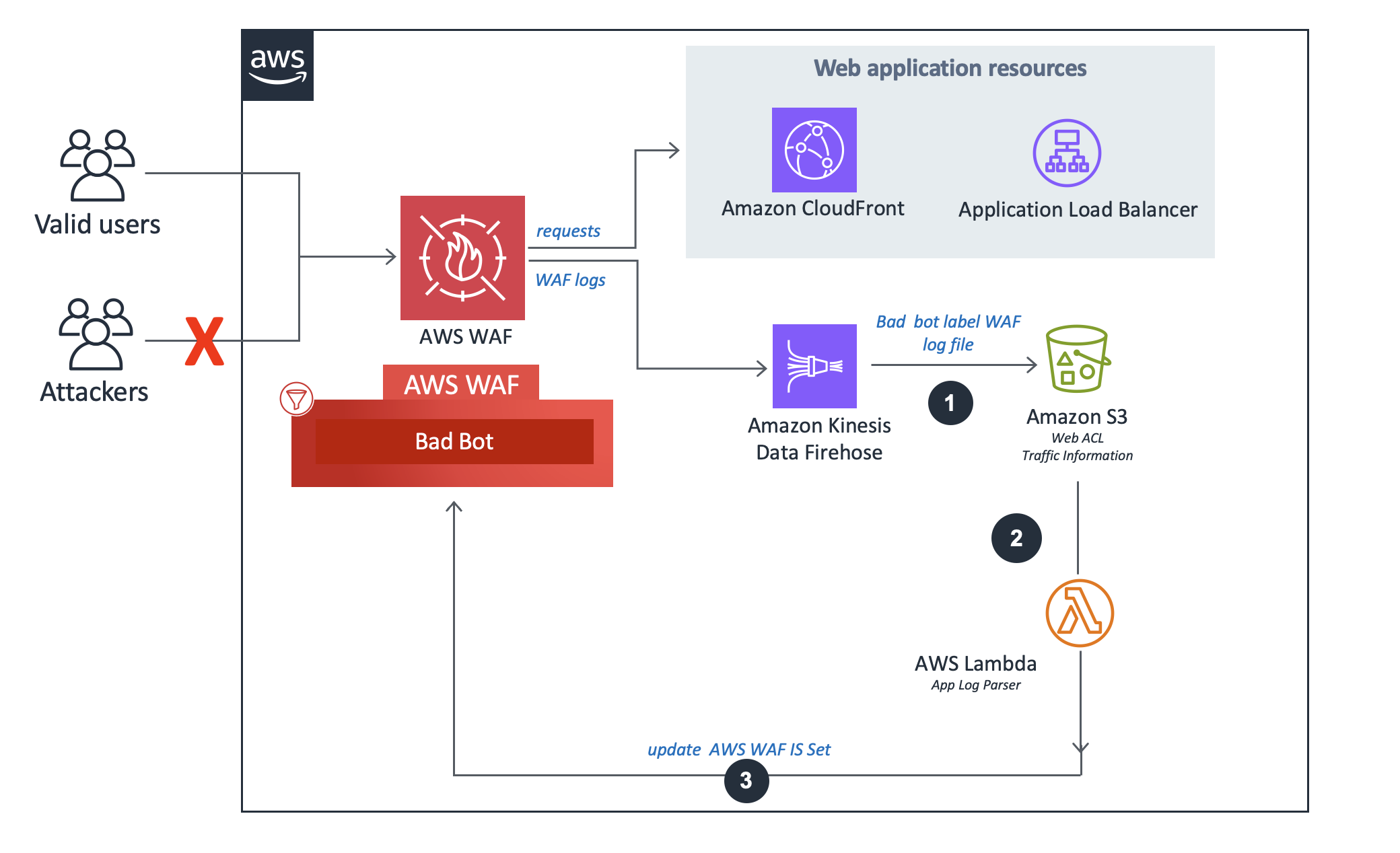

Pengurai log - Bot buruk

Parser log Bad bot memeriksa permintaan ke titik akhir honeypot untuk mengekstrak alamat IP sumbernya.

Aliran parser log bot yang buruk.

-

Jika

Bad Bot Protectiondiaktifkan dan fitur HTTP Flood Protection dan Scanner & Probe Protection dinonaktifkan: Sistem akan menggunakan parser Log Lambda, yang hanya mencatat permintaan bot buruk berdasarkan filter label WAF. -

Fungsi Lambda mencegat dan memeriksa header permintaan untuk mengekstrak alamat IP dari sumber yang mengakses titik akhir perangkap.

-

Solusi ini menganalisis data log untuk mengidentifikasi alamat IP yang mengirim lebih banyak permintaan daripada kuota yang ditentukan. Solusinya kemudian memperbarui kondisi set IP AWS WAF untuk memblokir alamat IP tersebut untuk jangka waktu yang ditentukan pelanggan.

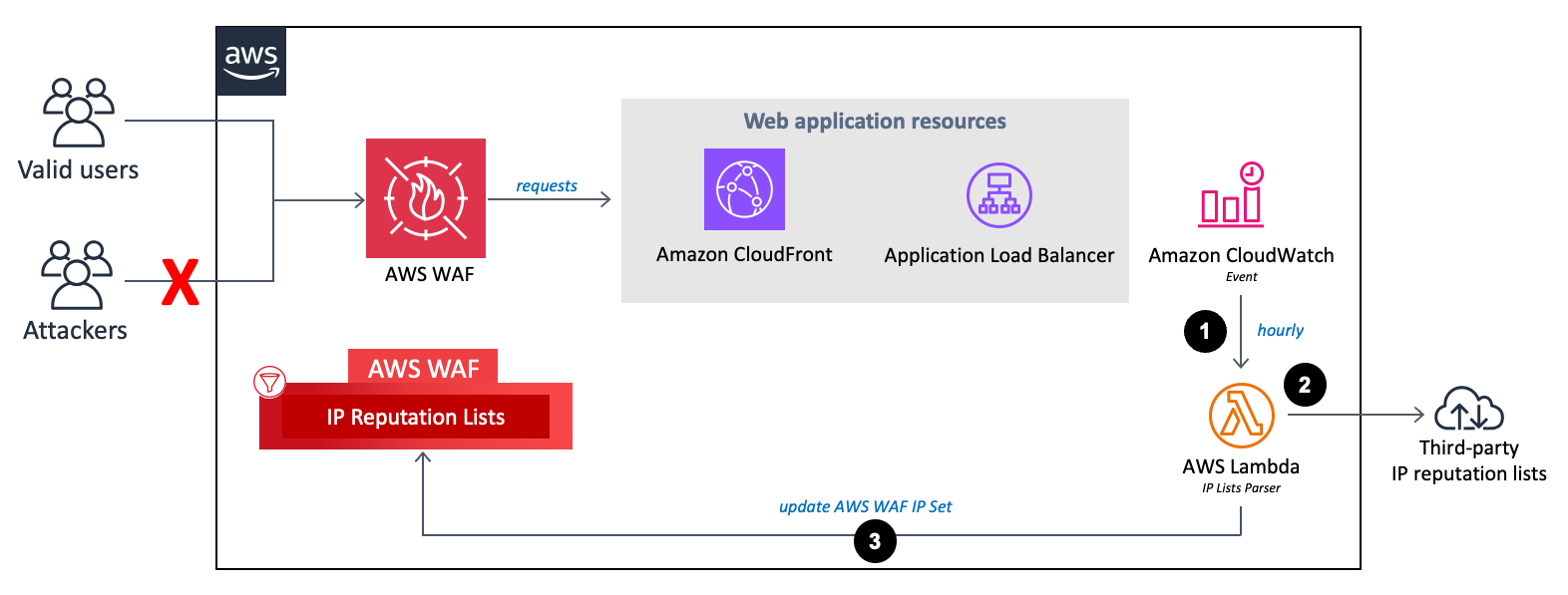

Pengurai daftar IP

Fungsi IP Lists Parser Lambda membantu melindungi terhadap penyerang yang dikenal yang diidentifikasi dalam daftar reputasi IP pihak ketiga.

Eputasi IP mencantumkan aliran parser.

-

CloudWatch Acara Amazon setiap jam memanggil fungsi Lambda

IP Lists Parser. -

Fungsi Lambda mengumpulkan dan mem-parsing data dari tiga sumber:

-

Daftar Spamhaus DROP dan EDROP

-

Daftar IP Proofpoint Emerging Threats

-

Daftar node keluar Tor

-

-

Fungsi Lambda memperbarui daftar blok AWS WAF dengan alamat IP saat ini.