Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Kontrol lalu lintas subnet dengan daftar kontrol akses jaringan

Daftar kontrol akses jaringan (ACL) memungkinkan atau menolak lalu lintas masuk atau keluar tertentu di tingkat subnet. Anda dapat menggunakan ACL jaringan default untuk VPC Anda, atau Anda dapat membuat ACL jaringan khusus untuk VPC Anda dengan aturan yang mirip dengan aturan untuk grup keamanan Anda untuk menambahkan lapisan keamanan tambahan ke VPC Anda.

Tidak ada biaya tambahan untuk menggunakan jaringan ACLs.

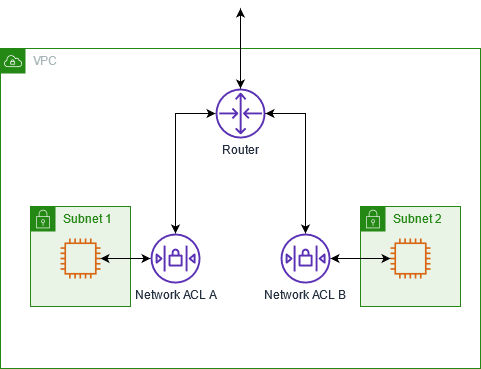

Diagram berikut menunjukkan VPC dengan dua subnet. Setiap subnet memiliki jaringan ACL. Ketika lalu lintas memasuki VPC (misalnya, dari VPC yang diintip, koneksi VPN, atau internet), router mengirimkan lalu lintas ke tujuannya. Jaringan ACL A menentukan lalu lintas yang ditujukan untuk subnet 1 yang diizinkan masuk ke subnet 1, dan lalu lintas mana yang ditujukan untuk lokasi di luar subnet 1 diizinkan untuk meninggalkan subnet 1. Demikian pula, jaringan ACL B menentukan lalu lintas mana yang diizinkan masuk dan keluar dari subnet 2.

Untuk informasi tentang perbedaan antara grup keamanan dan jaringan ACLs, lihatBandingkan grup keamanan dan jaringan ACLs.

Daftar Isi

Dasar-dasar ACL jaringan

Berikut ini adalah hal-hal dasar yang perlu diketahui tentang jaringan ACLs sebelum Anda mulai.

Asosiasi ACL jaringan

-

Setiap subnet di VPC Anda harus dihubungkan dengan sebuah ACL jaringan. Jika Anda tidak secara eksplisit mengaitkan subnet dengan ACL jaringan, subnet secara otomatis dikaitkan dengan ACL jaringan default.

-

Anda dapat membuat ACL jaringan khusus dan mengaitkannya dengan subnet untuk mengizinkan atau menolak lalu lintas masuk atau keluar tertentu di tingkat subnet.

-

Anda dapat menghubungkan ACL jaringan dengan beberapa subnet. Namun, subnet hanya dapat dihubungkan ke satu ACL jaringan saja dalam satu waktu. Ketika Anda menghubungkan ACL jaringan dengan sebuah subnet, hubungan sebelumnya akan dihapus.

Aturan ACL Jaringan

-

ACL jaringan memiliki aturan masuk dan aturan keluar. Ada kuota (atau batasan) untuk jumlah aturan yang dapat Anda miliki per ACL jaringan. Setiap aturan dapat mengizinkan atau menolak lalu lintas. Setiap aturan memiliki angka dari 1 hingga 32766. Kami mengevaluasi aturan secara berurutan, dimulai dengan aturan bernomor terendah, ketika memutuskan apakah mengizinkan atau menolak lalu lintas. Jika lalu lintas cocok dengan aturan, aturan diterapkan dan kami tidak mengevaluasi aturan tambahan apa pun. Kami menyarankan Anda memulai dengan membuat aturan secara bertahap (misalnya, kenaikan 10 atau 100) sehingga Anda dapat memasukkan aturan baru nanti, jika diperlukan.

-

Kami mengevaluasi aturan ACL jaringan ketika lalu lintas masuk dan meninggalkan subnet, bukan karena dirutekan dalam subnet.

-

NACLs tanpa kewarganegaraan, yang berarti bahwa informasi tentang lalu lintas yang dikirim atau diterima sebelumnya tidak disimpan. Jika, misalnya, Anda membuat aturan NACL untuk mengizinkan lalu lintas masuk tertentu ke subnet, respons terhadap lalu lintas tersebut tidak diizinkan secara otomatis. Ini berbeda dengan cara kerja kelompok keamanan. Kelompok keamanan bersifat stateful, yang berarti bahwa informasi tentang lalu lintas yang dikirim atau diterima sebelumnya disimpan. Jika, misalnya, grup keamanan mengizinkan lalu lintas masuk ke suatu EC2 instans, respons secara otomatis diizinkan terlepas dari aturan grup keamanan keluar.

Batasan

-

Ada kuota (juga dikenal sebagai batas) untuk jaringan ACLs. Untuk informasi selengkapnya, lihat Jaringan ACLs.

-

Jaringan tidak ACLs dapat memblokir permintaan DNS ke atau dari Resolver Route 53 (juga dikenal sebagai alamat IP VPC+2 atau DNS). AmazonProvided Untuk memfilter permintaan DNS melalui Resolver Route 53, Anda dapat mengaktifkan Route 53 Resolver DNS Firewall.

-

Jaringan tidak ACLs dapat memblokir lalu lintas ke Layanan Metadata Instans (IMDS). Untuk mengelola akses ke IMDS, lihat Mengonfigurasi opsi metadata instans di Panduan Pengguna Amazon EC2 .

-

Jaringan ACLs tidak memfilter lalu lintas yang ditujukan ke dan dari yang berikut ini:

-

Layanan Nama Domain Amazon (DNS)

-

Protokol Konfigurasi Host Dinamis (DHCP)

-

EC2 Metadata contoh Amazon

-

Titik akhir metadata tugas Amazon ECS

-

Aktivasi lisensi untuk instance Windows

-

Layanan Amazon Time Sync

-

Alamat IP cadangan yang digunakan oleh router VPC default

-