Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Sistem masuk tunggal — otentikasi federasi berbasis SAMP 2.0 — di Client VPN

AWS Client VPN mendukung federasi identitas dengan Security Assertion Markup Language 2.0 (SAMP 2.0) untuk titik akhir Client VPN. Anda dapat menggunakan penyedia identitas (IdPs) yang mendukung SAMP 2.0 untuk membuat identitas pengguna terpusat. Kemudian Anda dapat mengonfigurasi titik akhir Client VPN untuk menggunakan autentikasi Federasi berbasis SAML, dan mengaitkannya dengan IdP. Pengguna kemudian terhubung ke titik akhir Client VPN menggunakan kredensial terpusat.

Topik

Alur kerja autentikasi

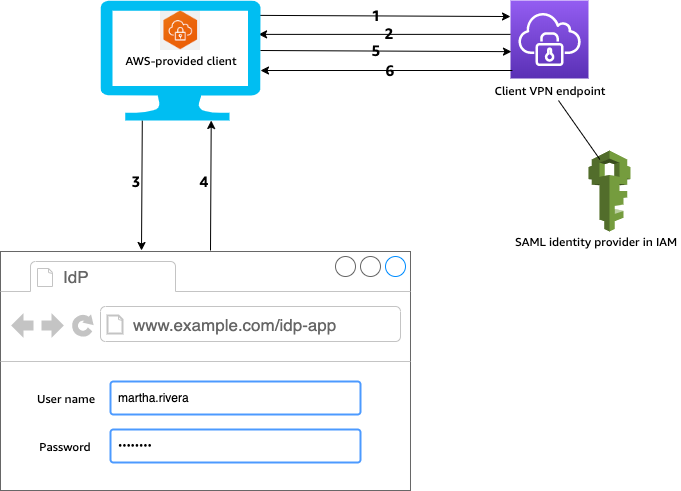

Diagram berikut memberikan gambaran umum tentang alur kerja autentikasi untuk titik akhir Client VPN yang menggunakan autentikasi federasi berbasis SAML. Ketika Anda membuat dan mengkonfigurasi titik akhir Client VPN, Anda menentukan penyedia identitas SAML IAM.

Pengguna membuka klien yang AWS disediakan di perangkat mereka dan memulai koneksi ke titik akhir Client VPN.

-

Titik akhir Client VPN mengirimkan URL IdP dan permintaan autentikasi kembali ke klien, berdasarkan informasi yang disediakan di penyedia identitas SAML IAM.

-

Klien yang AWS disediakan membuka jendela browser baru di perangkat pengguna. Peramban membuat permintaan ke IdP dan menampilkan halaman login.

-

Pengguna memasukkan kredensial mereka di halaman login, dan IdP mengirimkan pernyataan SAML yang ditandatangani kembali ke klien.

-

Klien AWS yang disediakan mengirimkan pernyataan SAMP ke titik akhir Client VPN.

-

Titik akhir Client VPN memvalidasi pernyataan dan mengizinkan atau menolak akses ke pengguna.

Persyaratan dan pertimbangan untuk autentikasi federasi berbasis SAML

Berikut ini merupakan persyaratan dan pertimbangan untuk autentikasi federasi berbasis SAML.

-

Untuk kuota dan aturan untuk mengonfigurasi pengguna dan grup di IdP berbasis SAML, lihat Kuota pengguna dan grup.

-

Pernyataan dan tanggapan SAMP harus ditandatangani.

-

AWS Client VPN hanya mendukung kondisi AudienceRestriction "" dan "NotBefore dan NotOnOrAfter" dalam pernyataan SAMP.

-

Ukuran maksimum yang didukung untuk respons SAML adalah 128 KB.

-

AWS Client VPN tidak menyediakan permintaan otentikasi yang ditandatangani.

-

Logout tunggal SAML tidak didukung. Pengguna dapat keluar dengan memutuskan sambungan dari klien yang AWS disediakan, atau Anda dapat menghentikan koneksi.

-

Titik akhir Client VPN mendukung satu IdP saja.

-

Autentikasi Multi-Faktor (MFA) didukung bila diaktifkan di IdP Anda.

-

Pengguna harus menggunakan klien yang AWS disediakan untuk terhubung ke titik akhir Client VPN. Pengguna harus menggunakan versi 1.2.0 atau lebih baru. Untuk informasi selengkapnya, lihat Connect menggunakan klien AWS yang disediakan.

-

Peramban berikut didukung untuk autentikasi IdP: Apple Safari, Google Chrome, Microsoft Edge, dan Mozilla Firefox.

-

Klien yang AWS disediakan mencadangkan port TCP 35001 pada perangkat pengguna untuk respons SAMP.

-

Jika dokumen metadata untuk penyedia identitas SAML IAM diperbarui dengan URL yang salah atau berbahaya, hal ini dapat menyebabkan masalah autentikasi bagi pengguna, atau mengakibatkan serangan phishing. Oleh karena itu, sebaiknya gunakan AWS CloudTrail untuk memantau pembaruan yang dilakukan pada penyedia identitas SAML IAM. Untuk informasi selengkapnya, lihat Logging IAM dan AWS STS panggilan dengan AWS CloudTrail di Panduan Pengguna IAM.

-

AWS Client VPN mengirimkan permintaan AuthN ke IDP melalui pengikatan HTTP Redirect. Oleh karena itu, IdP harus mendukung pengikatan Pengalihan HTTP dan harus ada dalam dokumen metadata IdP.

-

Untuk pernyataan SAML, Anda harus menggunakan format alamat email untuk

NameIDatribut. -

Ketika sertifikat yang digunakan dengan layanan Client VPN diperbarui, baik melalui rotasi otomatis ACM, mengimpor sertifikat baru secara manual, atau pembaruan metadata ke Pusat Identitas IAM, layanan Client VPN akan secara otomatis memperbarui titik akhir Client VPN dengan sertifikat yang lebih baru. Ini adalah proses otomatis yang dapat memakan waktu hingga 5 jam.

sumber daya konfigurasi IdP berbasis SAML

Tabel berikut mencantumkan berbasis SAML IdPs yang telah kami uji untuk digunakan AWS Client VPN, dan sumber daya yang dapat membantu Anda mengonfigurasi IDP.

| IdP | Sumber Daya |

|---|---|

| Okta | Otentikasi AWS Client VPN pengguna dengan SAMP |

| Microsoft Entra ID (sebelumnya Azure Active Directory) | Untuk informasi selengkapnya, lihat Tutorial: Integrasi sistem masuk tunggal (SSO) Microsoft Entra dengan AWS ClientVPN |

| JumpCloud | Integrasikan dengan AWS Client VPN |

| AWS IAM Identity Center | Menggunakan IAM Identity Center dengan AWS Client VPN untuk otentikasi dan otorisasi |

Informasi penyedia layanan untuk membuat aplikasi

Untuk membuat aplikasi berbasis SAML menggunakan iDP yang tidak tercantum dalam tabel sebelumnya, gunakan informasi berikut untuk mengonfigurasi informasi penyedia layanan. AWS Client VPN

-

URL Assertion Consumer Service (ACS):

http://127.0.0.1:35001 -

URI Pemirsa:

urn:amazon:webservices:clientvpn

Setidaknya satu atribut harus disertakan dalam respons SAMP dari IDP. Berikut ini adalah contoh atribut.

| Atribut | Deskripsi |

|---|---|

FirstName |

Nama pertama pengguna. |

LastName |

Nama terakhir pengguna. |

memberOf |

Grup atau beberapa grup tempat pengguna berada. |

catatan

memberOfAtribut diperlukan untuk menggunakan Active Directory atau aturan otorisasi berbasis grup SAMP IDP. Ini juga peka huruf besar/kecil, dan harus dikonfigurasi persis seperti yang ditentukan. Lihat Otorisasi berbasis jaringan dan AWS Client VPN aturan otorisasi untuk informasi lebih lanjut.

Dukungan untuk portal layanan mandiri

Jika Anda mengaktifkan portal layanan mandiri untuk titik akhir Client VPN, pengguna masuk ke portal menggunakan kredensial IdP berbasis SAML mereka.

Jika IDP Anda mendukung beberapa Assertion Consumer Service (ACS) URLs, tambahkan URL ACS berikut ke aplikasi Anda.

https://self-service.clientvpn.amazonaws.com/api/auth/sso/saml

Jika Anda menggunakan titik akhir Client VPN di suatu GovCloud wilayah, gunakan URL ACS berikut sebagai gantinya. Jika Anda menggunakan aplikasi IDP yang sama untuk mengautentikasi standar dan GovCloud wilayah, Anda dapat menambahkan keduanya. URLs

https://gov.self-service.clientvpn.amazonaws.com/api/auth/sso/saml

Jika IDP Anda tidak mendukung beberapa ACS URLs, lakukan hal berikut:

-

Buat aplikasi berbasis SAML tambahan di IdP Anda dan tentukan URL ACS berikut.

https://self-service.clientvpn.amazonaws.com/api/auth/sso/saml -

Buat dan unduh dokumen metadata federasi.

-

Buat penyedia identitas IAM SAMP di AWS akun yang sama dengan titik akhir Client VPN. Untuk informasi selengkapnya, lihat Membuat Penyedia Identitas SAML IAM dalam Panduan Pengguna IAM.

catatan

Anda membuat penyedia identitas SAML IAM ini selain yang Anda buat untuk aplikasi utama.

-

Buat titik akhir Client VPN, dan tentukan kedua penyedia identitas SAML IAM yang Anda buat.