Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Dengan AWS Client VPN, ada dua jenis persona pengguna yang berinteraksi dengan titik akhir Client VPN: administrator dan klien.

Administrator bertanggung jawab untuk mengatur dan mengonfigurasi layanan. Ini melibatkan pembuatan titik akhir Client VPN, mengaitkan jaringan target, mengonfigurasi aturan otorisasi, dan menyiapkan rute tambahan (jika diperlukan). Setelah titik akhir Client VPN diatur dan dikonfigurasi, administrator mengunduh file konfigurasi titik akhir Client VPN dan mendistribusikannya ke klien yang membutuhkan akses. File konfigurasi titik akhir Client VPN menyertakan nama DNS dari titik akhir Client VPN dan informasi otentikasi yang diperlukan untuk membuat sesi VPN. Untuk informasi lebih lanjut tentang pengaturan layanan, lihat Memulai dengan AWS Client VPN.

Klien adalah pengguna akhir. Klien adalah orang yang ter-connect ke titik akhir Client VPN untuk membuat sesi VPN. Klien membuat sesi VPN dari komputer lokal atau perangkat seluler mereka menggunakan aplikasi klien VPN berbasis OpenVPN. Setelah klien membuat sesi VPN, mereka dapat dengan aman mengakses sumber daya di VPC di tempat subnet terkait berada. Mereka juga dapat mengakses sumber daya lain di AWS, jaringan lokal, atau klien lain jika rute dan aturan otorisasi yang diperlukan telah dikonfigurasi. Untuk informasi selengkapnya tentang menghubungkan ke titik akhir Client VPN untuk membuat sesi VPN, lihat Memulai di Panduan AWS Client VPN Pengguna.

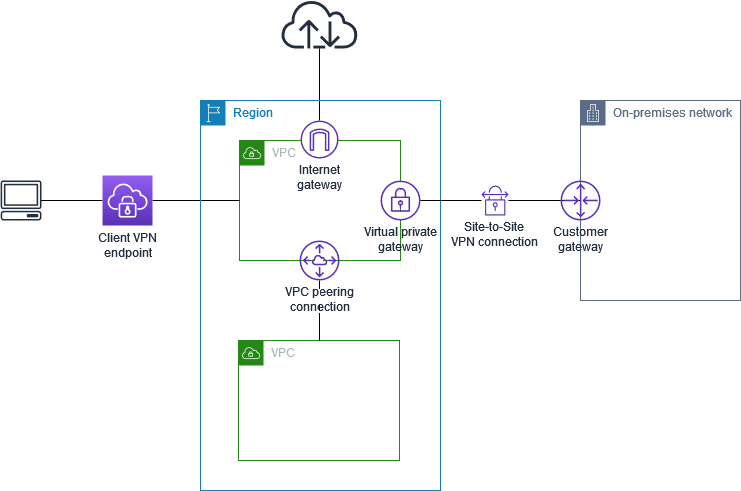

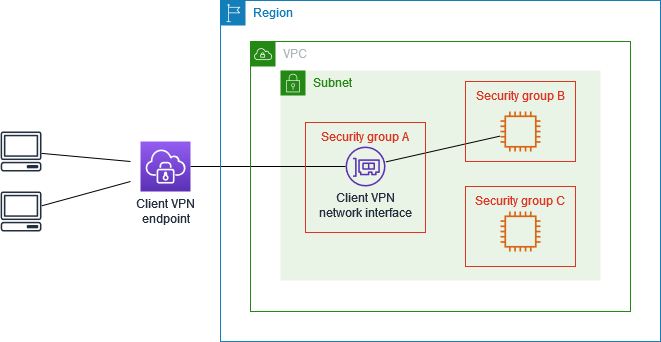

Grafis berikut menggambarkan arsitektur Client VPN basic.

Skenario dan contoh untuk Client VPN

AWS Client VPN adalah solusi VPN akses jarak jauh yang dikelola sepenuhnya yang Anda gunakan untuk memungkinkan klien mengamankan akses ke sumber daya dalam keduanya AWS dan jaringan lokal Anda. Ada beberapa opsi untuk cara Anda mengonfigurasi akses. Bagian ini memberikan contoh untuk membuat dan mengonfigurasi akses Client VPN untuk klien Anda.

Skenario

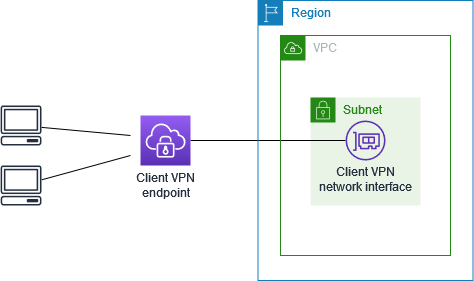

AWS Client VPN Konfigurasi untuk skenario ini mencakup VPC target tunggal. Kami merekomendasikan konfigurasi ini jika Anda perlu memberikan akses klien ke sumber daya di dalam satu VPC saja.

Sebelum memulai, lakukan hal berikut:

-

Buat atau identifikasi VPC dengan minimal satu subnet. Identifikasi subnet di VPC untuk dikaitkan dengan titik akhir Client VPN dan catat IPv4 rentang CIDR-nya.

-

Identifikasi rentang CIDR yang cocok untuk alamat IP klien yang tidak tumpang tindih dengan VPC CIDR.

-

Tinjau aturan dan batasan untuk titik akhir Client VPN di Aturan dan praktik terbaik untuk menggunakan AWS Client VPN.

Untuk menerapkan konfigurasi ini

-

Buat titik akhir Client VPN di Wilayah yang sama dengan VPC. Caranya, lakukan langkah-langkah yang dijelaskan dalam Buat titik AWS Client VPN akhir.

-

Kaitkan subnet dengan titik akhir Client VPN. Caranya, lakukan langkah-langkah yang dijelaskan dalam Mengaitkan jaringan target dengan titik AWS Client VPN akhir dan pilih subnet dan VPC yang Anda identifikasi sebelumnya.

-

Tambahkan aturan otorisasi untuk memberikan akses klien ke VPC. Untuk melakukan ini, lakukan langkah-langkah yang dijelaskan dalamTambahkan aturan otorisasi, dan untuk jaringan Tujuan, masukkan rentang IPv4 CIDR dari VPC.

-

Tambahkan aturan ke grup keamanan sumber daya Anda untuk mengizinkan lalu lintas dari grup keamanan yang diterapkan ke asosiasi subnet di langkah 2. Untuk informasi selengkapnya, lihat Grup keamanan.

AWS Client VPN Konfigurasi untuk skenario ini mencakup VPC target (VPC A) yang diintip dengan VPC tambahan (VPC B). Kami merekomendasikan konfigurasi ini jika Anda perlu memberi klien akses ke sumber daya di dalam VPC target dan ke VPC lain VPCs yang diintip dengannya (seperti VPC B).

catatan

Prosedur untuk mengizinkan akses ke VPC peered (diuraikan mengikuti diagram jaringan) hanya diperlukan jika titik akhir Client VPN dikonfigurasi untuk mode split-tunnel. Dalam mode terowongan penuh, akses ke VPC peered diizinkan secara default.

Sebelum memulai, lakukan hal berikut:

-

Buat atau identifikasi VPC dengan minimal satu subnet. Identifikasi subnet di VPC untuk dikaitkan dengan titik akhir Client VPN dan catat IPv4 rentang CIDR-nya.

-

Identifikasi rentang CIDR yang cocok untuk alamat IP klien yang tidak tumpang tindih dengan VPC CIDR.

-

Tinjau aturan dan batasan untuk titik akhir Client VPN di Aturan dan praktik terbaik untuk menggunakan AWS Client VPN.

Untuk menerapkan konfigurasi ini

-

Tetapkan koneksi peering VPC antara. VPCs Ikuti langkah-langkah dalam Membuat dan menerima koneksi peering VPC di Panduan Amazon VPC Peering. Konfirmasikan bahwa instance di VPC A dapat berkomunikasi dengan instance di VPC B menggunakan koneksi peering.

-

Buat titik akhir Client VPN di Wilayah yang sama dengan target VPC. Dalam diagram, ini adalah VPC A. Lakukan langkah-langkah yang dijelaskan dalam. Buat titik AWS Client VPN akhir

-

Kaitkan subnet yang Anda identifikasi dengan titik akhir Client VPN yang Anda buat. Untuk melakukan ini, lakukan langkah-langkah yang dijelaskan dalamMengaitkan jaringan target dengan titik AWS Client VPN akhir, pilih VPC dan subnet. Secara default, kami mengaitkan grup keamanan default VPC dengan titik akhir Client VPN. Anda dapat mengaitkan grup keamanan yang berbeda menggunakan langkah-langkah yang dijelaskan dalamMenerapkan grup keamanan ke jaringan target di AWS Client VPN.

-

Tambahkan aturan otorisasi untuk memberikan akses klien ke target VPC. Caranya, lakukan langkah-langkah yang dijelaskan dalam Tambahkan aturan otorisasi. Agar jaringan Tujuan diaktifkan, masukkan rentang IPv4 CIDR VPC.

-

Tambahkan rute untuk mengarahkan lalu lintas ke VPC yang di-peering. Dalam diagram, ini adalah VPC B. Untuk melakukan ini, lakukan langkah-langkah yang dijelaskan dalam. Buat rute AWS Client VPN titik akhir Untuk tujuan Rute, masukkan rentang IPv4 CIDR dari VPC yang diintip. Untuk ID Subnet VPC Target, pilih subnet yang Anda kaitkan dengan titik akhir Client VPN.

-

Tambahkan aturan otorisasi untuk memberikan akses klien ke VPC yang di-peering. Caranya, lakukan langkah-langkah yang dijelaskan dalam Tambahkan aturan otorisasi. Untuk jaringan Tujuan, masukkan rentang IPv4 CIDR dari VPC peered.

-

Tambahkan aturan ke grup keamanan untuk instans Anda di VPC A dan VPC B untuk mengizinkan lalu lintas dari grup keamanan yang diterapkan titik akhir Client VPN di langkah 3. Untuk informasi selengkapnya, lihat Grup keamanan.

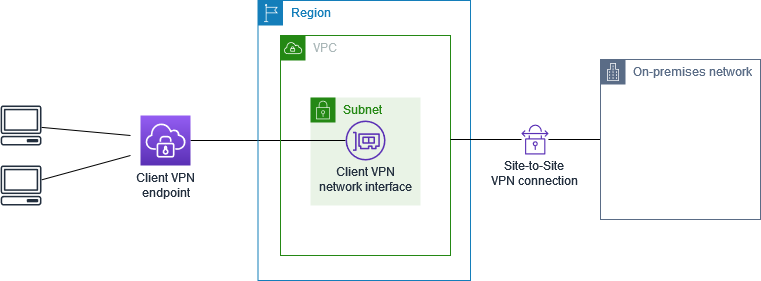

AWS Client VPN Konfigurasi untuk skenario ini hanya mencakup akses ke jaringan lokal. Kami merekomendasikan konfigurasi ini jika Anda perlu memberikan akses klien ke sumber daya di dalam jaringan on-premise saja.

Sebelum memulai, lakukan hal berikut:

-

Buat atau identifikasi VPC dengan minimal satu subnet. Identifikasi subnet di VPC untuk dikaitkan dengan titik akhir Client VPN dan catat IPv4 rentang CIDR-nya.

-

Identifikasi rentang CIDR yang cocok untuk alamat IP klien yang tidak tumpang tindih dengan VPC CIDR.

-

Tinjau aturan dan batasan untuk titik akhir Client VPN di Aturan dan praktik terbaik untuk menggunakan AWS Client VPN.

Untuk menerapkan konfigurasi ini

-

Aktifkan komunikasi antara VPC dan jaringan lokal Anda sendiri melalui koneksi AWS Site-to-Site VPN. Caranya, lakukan langkah-langkah yang dijelaskan dalam Memulai di AWS Site-to-Site VPN Panduan Pengguna.

catatan

Atau, Anda dapat menerapkan skenario ini dengan menggunakan AWS Direct Connect koneksi antara VPC dan jaringan lokal Anda. Untuk informasi selengkapnya, lihat Panduan Pengguna AWS Direct Connect.

-

Uji koneksi AWS Site-to-Site VPN yang Anda buat pada langkah sebelumnya. Untuk melakukan ini, lakukan langkah-langkah yang dijelaskan dalam Menguji koneksi Site-to-Site VPN di Panduan AWS Site-to-Site VPN Pengguna. Jika koneksi VPN berfungsi seperti yang diharapkan, lanjutkan ke langkah berikutnya.

-

Buat titik akhir Client VPN dalam Wilayah yang sama dengan VPC. Caranya, lakukan langkah-langkah yang dijelaskan dalam Buat titik AWS Client VPN akhir.

-

Kaitkan subnet yang Anda identifikasi sebelumnya dengan titik akhir Client VPN. Caranya, lakukan langkah-langkah yang dijelaskan dalam Mengaitkan jaringan target dengan titik AWS Client VPN akhir lalu pilih VPC dan subnet.

-

Tambahkan rute yang memungkinkan akses ke koneksi AWS Site-to-Site VPN. Untuk melakukan ini, lakukan langkah-langkah yang dijelaskan diBuat rute AWS Client VPN titik akhir; untuk tujuan Rute, masukkan rentang IPv4 CIDR koneksi AWS Site-to-Site VPN, dan untuk ID Subnet VPC Target, pilih subnet yang Anda kaitkan dengan titik akhir Client VPN.

-

Tambahkan aturan otorisasi untuk memberi klien akses ke koneksi AWS Site-to-Site VPN. Untuk melakukan ini, lakukan langkah-langkah yang dijelaskan dalamTambahkan aturan otorisasi ke titik akhir AWS Client VPN; untuk Jaringan tujuan, masukkan rentang IPv4 CIDR koneksi AWS Site-to-Site VPN.

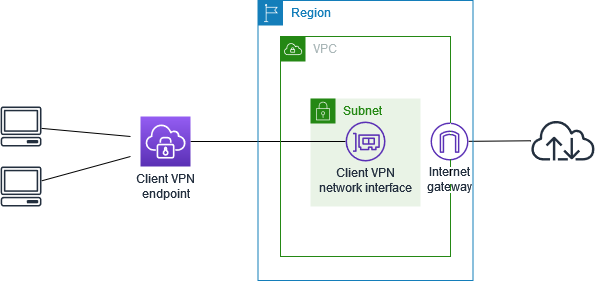

AWS Client VPN Konfigurasi untuk skenario ini mencakup VPC target tunggal dan akses ke internet. Kami merekomendasikan konfigurasi ini jika Anda perlu memberi klien akses ke sumber daya di dalam satu VPC target dan juga memungkinkan akses ke internet.

Jika Anda menyelesaikan tutorial Memulai dengan AWS Client VPN, maka Anda sudah menerapkan skenario ini.

Sebelum memulai, lakukan hal berikut:

-

Buat atau identifikasi VPC dengan minimal satu subnet. Identifikasi subnet di VPC untuk dikaitkan dengan titik akhir Client VPN dan catat IPv4 rentang CIDR-nya.

-

Identifikasi rentang CIDR yang cocok untuk alamat IP klien yang tidak tumpang tindih dengan VPC CIDR.

-

Tinjau aturan dan batasan untuk titik akhir Client VPN di Aturan dan praktik terbaik untuk menggunakan AWS Client VPN.

Untuk menerapkan konfigurasi ini

-

Pastikan grup keamanan yang akan Anda gunakan untuk titik akhir Client VPN memungkinkan lalu lintas keluar ke internet. Untuk melakukan ini, tambahkan aturan keluar yang memungkinkan lalu lintas ke 0.0.0.0/0 untuk lalu lintas HTTP dan HTTPS.

-

Buat gateway internet dan lampirkan ke VPC Anda. Untuk informasi selengkapnya, lihat Membuat dan melampirkan Gateway Internet di Panduan Pengguna Amazon VPC.

-

Buat subnet publik Anda dengan menambahkan rute ke gateway internet ke tabel rute. Dalam konsol VPC, pilih Subnet, pilih subnet yang ingin Anda kaitkan dengan titik akhir Client VPN, pilih Tabel Rute, dan kemudian pilih ID tabel rute. Pilih Tindakan, pilih Edit rute, dan pilih Tambahkan rute. Untuk Tujuan, masukkan

0.0.0.0/0, dan untuk Target, pilih gateway internet dari langkah sebelumnya. -

Buat titik akhir Client VPN di Wilayah yang sama dengan VPC. Caranya, lakukan langkah-langkah yang dijelaskan dalam Buat titik AWS Client VPN akhir.

-

Kaitkan subnet yang Anda identifikasi sebelumnya dengan titik akhir Client VPN. Caranya, lakukan langkah-langkah yang dijelaskan dalam Mengaitkan jaringan target dengan titik AWS Client VPN akhir lalu pilih VPC dan subnet.

-

Tambahkan aturan otorisasi untuk memberikan akses klien ke VPC. Untuk melakukan ini, lakukan langkah-langkah yang dijelaskan dalamTambahkan aturan otorisasi; dan agar jaringan Tujuan diaktifkan, masukkan rentang IPv4 CIDR dari VPC.

-

Tambahkan rute yang memungkinkan lalu lintas ke internet. Caranya, lakukan langkah-langkah yang dijelaskan dalam Buat rute AWS Client VPN titik akhir; untuk Tujuan rute, masukkan

0.0.0.0/0, dan untuk ID Subnet VPC Target, pilih subnet yang Anda kaitkan dengan titik akhir Client VPN. -

Tambahkan aturan otorisasi untuk memberikan akses klien ke internet. Caranya, lakukan langkah-langkah yang dijelaskan dalam Tambahkan aturan otorisasi; untuk Jaringan tujuan, masukkan

0.0.0.0/0. -

Pastikan bahwa grup keamanan untuk sumber daya di VPC Anda memiliki aturan yang memungkinkan akses dari grup keamanan yang terkait dengan titik akhir Client VPN. Hal ini memungkinkan klien Anda untuk mengakses sumber daya di VPC Anda.

AWS Client VPN Konfigurasi untuk skenario ini memungkinkan klien untuk mengakses satu VPC, dan memungkinkan klien untuk mengarahkan lalu lintas satu sama lain. Kami merekomendasikan konfigurasi ini jika klien yang terhubung ke titik akhir Client VPN yang sama juga perlu berkomunikasi satu sama lain. Klien dapat berkomunikasi satu sama lain menggunakan alamat IP unik yang ditetapkan untuk mereka dari rentang CIDR klien ketika mereka terhubung ke titik akhir Client VPN.

Sebelum memulai, lakukan hal berikut:

-

Buat atau identifikasi VPC dengan minimal satu subnet. Identifikasi subnet di VPC untuk dikaitkan dengan titik akhir Client VPN dan catat IPv4 rentang CIDR-nya.

-

Identifikasi rentang CIDR yang cocok untuk alamat IP klien yang tidak tumpang tindih dengan VPC CIDR.

-

Tinjau aturan dan batasan untuk titik akhir Client VPN di Aturan dan praktik terbaik untuk menggunakan AWS Client VPN.

catatan

Aturan otorisasi berbasis jaringan menggunakan grup Active Directory atau grup IDP berbasis SAML tidak didukung dalam skenario ini.

Untuk menerapkan konfigurasi ini

-

Buat titik akhir Client VPN di Wilayah yang sama dengan VPC. Caranya, lakukan langkah-langkah yang dijelaskan dalam Buat titik AWS Client VPN akhir.

-

Kaitkan subnet yang Anda identifikasi sebelumnya dengan titik akhir Client VPN. Caranya, lakukan langkah-langkah yang dijelaskan dalam Mengaitkan jaringan target dengan titik AWS Client VPN akhir lalu pilih VPC dan subnet.

-

Tambahkan rute ke jaringan lokal dalam tabel rute. Caranya, lakukan langkah-langkah yang dijelaskan dalam Buat rute AWS Client VPN titik akhir. Untuk Tujuan rute, masukkan rentang CIDR klien, dan untuk ID Subnet VPC Target, tentukan

local. -

Tambahkan aturan otorisasi untuk memberikan akses klien ke VPC. Caranya, lakukan langkah-langkah yang dijelaskan dalam Tambahkan aturan otorisasi. Agar jaringan Tujuan diaktifkan, masukkan rentang IPv4 CIDR VPC.

-

Tambahkan aturan otorisasi untuk memberikan akses klien ke rentang CIDR klien. Caranya, lakukan langkah-langkah yang dijelaskan dalam Tambahkan aturan otorisasi. Untuk Jaringan tujuan yang akan diaktifkan, masukkan rentang CIDR klien.

Anda dapat mengonfigurasi AWS Client VPN titik akhir untuk membatasi akses ke sumber daya tertentu di VPC Anda. Untuk autentikasi berbasis pengguna, Anda juga dapat membatasi akses ke bagian jaringan Anda, berdasarkan grup pengguna yang mengakses titik akhir Client VPN.

Membatasi akses menggunakan grup keamanan

Anda dapat memberikan atau menolak akses ke sumber daya tertentu di VPC Anda dengan menambahkan atau menghapus aturan grup keamanan yang mereferensikan grup keamanan yang diterapkan ke asosiasi jaringan target (grup keamanan Client VPN). Konfigurasi ini diperluas pada skenario yang dijelaskan dalam Akses VPC menggunakan Client VPN. Konfigurasi ini diterapkan selain aturan otorisasi yang dikonfigurasi dalam skenario tersebut.

Untuk memberikan akses ke sumber daya tertentu, identifikasi grup keamanan yang terkait dengan instans di tempat sumber daya Anda berjalan. Kemudian, buat aturan yang mengizinkan lalu lintas dari grup keamanan Client VPN.

Dalam diagram berikut, grup keamanan A adalah grup keamanan Client VPN, grup keamanan B dikaitkan dengan sebuah EC2 instance, dan grup keamanan C dikaitkan dengan sebuah EC2 instance. Jika Anda menambahkan aturan ke grup keamanan B yang mengizinkan akses dari grup keamanan A, maka klien dapat mengakses instance yang terkait dengan grup keamanan B. Jika grup keamanan C tidak memiliki aturan yang mengizinkan akses dari grup keamanan A, maka klien tidak dapat mengakses instance yang terkait dengan grup keamanan C.

Sebelum memulai, periksa apakah grup keamanan Client VPN dikaitkan dengan sumber daya lain di VPC Anda. Jika Anda menambahkan atau menghapus aturan yang mereferensikan grup keamanan Client VPN, Anda juga dapat memberikan atau menolak akses untuk sumber daya terkait lainnya. Untuk mencegah hal ini, gunakan grup keamanan yang khusus dibuat untuk digunakan dengan titik akhir Client VPN Anda.

Untuk membuat aturan grup keamanan

Buka konsol VPC Amazon di. https://console.aws.amazon.com/vpc/

Di panel navigasi, pilih Grup Keamanan.

-

Pilih grup keamanan yang terkait dengan instans di tempat sumber daya Anda berjalan.

-

Pilih Tindakan, Edit aturan masuk.

-

Pilih Tambahkan aturan, lalu lakukan hal berikut:

-

Untuk Tipe, pilih Semua lalu lintas, atau tipe lalu lintas tertentu yang ingin Anda izinkan.

-

Untuk Sumber, pilih Kustom, dan kemudian masukkan atau pilih ID grup keamanan Client VPN.

-

-

Pilih Simpan aturan

Untuk menghapus akses ke sumber daya tertentu, periksa grup keamanan yang terkait dengan instans di tempat sumber daya Anda berjalan. Jika ada aturan yang mengizinkan lalu lintas dari grup keamanan Client VPN, hapus aturan tersebut.

Untuk memeriksa aturan grup keamanan Anda

Buka konsol VPC Amazon di. https://console.aws.amazon.com/vpc/

Di panel navigasi, pilih Grup Keamanan.

-

Pilih Aturan Masuk.

-

Tinjau daftar aturan. Jika ada aturan bahwa Sumber merupakan grup keamanan Client VPN, pilih Edit Aturan, dan pilih Hapus (ikon x) untuk aturan tersebut. Pilih Simpan aturan.

Membatasi akses berdasarkan grup pengguna

Jika titik akhir Client VPN Anda dikonfigurasi untuk autentikasi berbasis pengguna, Anda dapat memberikan grup pengguna tertentu akses ke bagian tertentu di jaringan Anda. Caranya, lakukan langkah-langkah berikut:

-

Konfigurasikan pengguna dan grup di AWS Directory Service atau iDP Anda. Untuk informasi selengkapnya, lihat topik berikut.

-

Buat aturan otorisasi untuk titik akhir Client VPN Anda yang mengizinkan akses grup tertentu ke semua atau sebagian jaringan Anda. Untuk informasi selengkapnya, lihat AWS Client VPN aturan otorisasi.

Jika titik akhir Client VPN dikonfigurasi untuk autentikasi bersama, Anda tidak dapat mengonfigurasi grup pengguna. Saat membuat aturan otorisasi, Anda harus memberikan akses ke semua pengguna. Untuk mengaktifkan akses grup pengguna tertentu ke bagian jaringan tertentu, Anda dapat membuat beberapa titik akhir Client VPN. Misalnya, untuk setiap grup pengguna yang mengakses jaringan Anda, lakukan hal berikut:

-

Buat satu set sertifikat server dan klien serta kunci untuk grup pengguna tersebut. Untuk informasi selengkapnya, lihat Otentikasi timbal balik di AWS Client VPN.

-

Buat titik akhir Client VPN. Untuk informasi selengkapnya, lihat Buat titik AWS Client VPN akhir.

-

Buat aturan otorisasi yang memberikan akses ke semua atau sebagian jaringan Anda. Misalnya, untuk titik akhir Client VPN yang digunakan oleh administrator, Anda dapat membuat aturan otorisasi yang memberikan akses ke seluruh jaringan. Untuk informasi selengkapnya, lihat Tambahkan aturan otorisasi.