Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Konfigurasikan Windows Server sebagai perangkat gateway AWS Site-to-Site VPN pelanggan

Anda dapat mengonfigurasi server yang menjalankan Windows Server sebagai perangkat gateway pelanggan untuk VPC Anda. Gunakan proses berikut apakah Anda menjalankan Windows Server pada EC2 instance di VPC, atau di server Anda sendiri. Prosedur berikut berlaku untuk Windows Server 2012 R2 dan versi yang lebih baru.

Daftar Isi

Mengonfigurasi instans Windows Anda

Jika Anda mengonfigurasi Windows Server pada EC2 instance yang diluncurkan dari AMI Windows, lakukan hal berikut:

-

Nonaktifkan source/destination pemeriksaan untuk contoh:

-

Buka EC2 konsol Amazon di https://console.aws.amazon.com/ec2/

. -

Pilih instans Windows Anda, dan pilih Tindakan, Jaringan, Ubah pemeriksaan sumber/tujuan. Pilih Berhenti, lalu pilih Simpan.

-

-

Perbarui pengaturan adaptor Anda sehingga Anda dapat merutekan lalu lintas dari instans lain:

-

Hubungkan ke instans Windows Anda. Untuk informasi selengkapnya, lihat Menghubungkan ke instans Windows Anda.

-

Buka Panel Kontrol, dan mulai Device Manager.

-

Perluas simpul Adaptor jaringan.

-

Pilih adaptor jaringan (tergantung pada tipe instans, mungkin Amazon Elastic Network Adapter atau Intel 82599 Virtual Function), dan pilih Tindakan, Properti.

-

Pada tab Advanced, nonaktifkan properti IPv4Checksum Offload, TCP Checksum Offload (IPv4), dan UDP Checksum Offload (IPv4), lalu pilih OK.

-

-

Alokasikan alamat IP Elastis ke akun Anda dan asosiasikan dengan instans Anda. Untuk informasi selengkapnya, lihat Alamat IP Elastis di Panduan EC2 Pengguna Amazon. Catat alamat ini — Anda membutuhkannya saat membuat gateway pelanggan.

-

Pastikan bahwa aturan grup keamanan instans memungkinkan IPsec lalu lintas keluar. Secara default, grup keamanan mengizinkan semua lalu lintas ke luar. Namun, jika aturan keluar grup keamanan telah dimodifikasi dari keadaan aslinya, Anda harus membuat aturan protokol kustom keluar berikut untuk IPsec lalu lintas: protokol IP 50, protokol IP 51, dan UDP 500.

Perhatikan rentang CIDR dari jaringan tempat instans Windows Anda berada, misalnya, 172.31.0.0/16.

Langkah 1: Buat koneksi VPN dan konfigurasikan VPC Anda

Untuk membuat koneksi VPN dari VPC Anda, lakukan hal berikut:

-

Buat virtual private gateway dan lampirkan ke VPC Anda. Untuk informasi selengkapnya, lihat Buat gateway privat virtual.

-

Buat koneksi VPN dan gateway pelanggan baru. Untuk gateway pelanggan, tentukan alamat IP publik Windows Server Anda. Untuk koneksi VPN, pilih perutean statis, lalu masukkan rentang CIDR untuk jaringan Anda pada tempat Windows Server berada, misalnya,

172.31.0.0/16. Untuk informasi selengkapnya, lihat Langkah 5: Buat koneksi VPN.

Setelah Anda membuat koneksi VPN, konfigurasikan VPC untuk mengaktifkan komunikasi melalui koneksi VPN.

Untuk mengonfigurasi VPC Anda

-

Buat subnet privat di VPC Anda (jika Anda belum punya) untuk meluncurkan instans untuk berkomunikasi dengan Windows Server. Untuk informasi selengkapnya, lihat Membuat subnet di VPC Anda.

catatan

Subnet privat adalah subnet yang tidak memiliki rute ke gateway internet. Perutean untuk subnet ini dijelaskan pada item berikutnya.

-

Perbarui tabel rute Anda untuk koneksi VPN:

-

Tambahkan rute ke tabel rute subnet privat Anda dengan virtual private gateway sebagai target, dan jaringan Windows Server (rentang CIDR) sebagai tujuan. Untuk informasi selengkapnya, lihat Menambahkan dan menghapus rute dari tabel rute di Panduan Pengguna Amazon VPC.

-

Aktifkan propagasi rute untuk virtual private gateway. Untuk informasi selengkapnya, lihat (Gateway privat virtual) Aktifkan propagasi rute di tabel rute Anda.

-

-

Buat grup keamanan untuk instans Anda yang mengizinkan komunikasi antara VPC dan jaringan Anda:

-

Tambahkan aturan yang mengizinkan akses masuk RDP atau SSH dari jaringan Anda. Ini memungkinkan Anda dapat terhubung ke instans dalam VPC Anda dari jaringan Anda. Misalnya, untuk mengizinkan komputer di jaringan Anda mengakses instans Linux di VPC Anda, buat aturan masuk dengan tipe SSH, dan sumber yang diatur ke rentang CIDR jaringan Anda (misalnya,

172.31.0.0/16). Untuk informasi selengkapnya, lihat Grup keamanan untuk VPC Anda di Panduan pengguna Amazon VPC. -

Tambahkan aturan yang mengizinkan akses ICMP masuk dari jaringan Anda. Hal ini mengizinkan Anda untuk menguji koneksi VPN Anda dengan mengirim ping ke instans di VPC Anda dari Windows Server Anda.

-

Langkah 2: Unduh file konfigurasi untuk koneksi VPN

Anda dapat menggunakan konsol Amazon VPC untuk mengunduh file konfigurasi Windows Server untuk koneksi VPN Anda.

Untuk mengunduh file konfigurasi

-

Buka konsol VPC Amazon di. https://console.aws.amazon.com/vpc/

-

Di panel navigasi, pilih Koneksi Site-to-Site VPN.

-

Pilih koneksi VPN Anda dan pilih Unduh Konfigurasi.

-

Pilih Microsoft sebagai vendor, Windows Server sebagai platform, dan 2012 R2 sebagai perangkat lunak. Pilih Unduh. Anda bisa membuka file atau menyimpannya.

File konfigurasi berisi bagian informasi yang sama dengan contoh berikut. Anda melihat informasi ini disajikan dua kali, satu kali untuk masing-masing terowongan.

vgw-1a2b3c4d Tunnel1 -------------------------------------------------------------------- Local Tunnel Endpoint: 203.0.113.1 Remote Tunnel Endpoint: 203.83.222.237 Endpoint 1: [Your_Static_Route_IP_Prefix] Endpoint 2: [Your_VPC_CIDR_Block] Preshared key: xCjNLsLoCmKsakwcdoR9yX6GsEXAMPLE

Local Tunnel Endpoint-

Alamat IP yang Anda tentukan untuk gateway pelanggan saat Anda membuat koneksi VPN.

Remote Tunnel Endpoint-

Salah satu dari dua alamat IP untuk gateway pribadi virtual yang mengakhiri koneksi VPN di AWS sisi koneksi.

Endpoint 1-

Prefiks IP yang Anda tentukan sebagai rute statis saat Anda membuat koneksi VPN. Ini adalah alamat IP di jaringan Anda yang diizinkan untuk menggunakan koneksi VPN untuk mengakses VPC Anda.

Endpoint 2-

Rentang alamat IP (blok CIDR) dari VPC yang terlampir ke virtual private gateway (misalnya 10.0.0.0/16).

Preshared key-

Kunci pra-bersama yang digunakan untuk membuat koneksi IPsec VPN antara

Local Tunnel EndpointdanRemote Tunnel Endpoint.

Kami menyarankan agar Anda mengonfigurasi kedua terowongan sebagai bagian dari koneksi VPN. Setiap terowongan terhubung ke konsentrator VPN terpisah di sisi Amazon dari koneksi VPN. Meskipun hanya satu terowongan yang muncul pada satu waktu, terowongan kedua secara otomatis dibuat sendiri jika terowongan pertama gagal. Memiliki terowongan berlebih memastikan ketersediaan berkelanjutan dalam kasus kegagalan perangkat. Karena hanya satu terowongan yang tersedia pada satu waktu, konsol Amazon VPC menunjukkan bahwa satu terowongan gagal. Ini adalah perilaku yang diharapkan, jadi Anda tidak perlu bertindak.

Dengan dua terowongan yang dikonfigurasi, jika terjadi kegagalan perangkat AWS, koneksi VPN Anda secara otomatis gagal ke terowongan kedua dari gateway pribadi virtual dalam hitungan menit. Saat mengonfigurasi perangkat gateway pelanggan Anda, penting untuk mengonfigurasi kedua terowongan.

catatan

Dari waktu ke waktu, AWS melakukan pemeliharaan rutin pada gateway pribadi virtual. Pemeliharaan ini mungkin menonaktifkan salah satu dari dua terowongan koneksi VPN Anda untuk jangka waktu singkat. Koneksi VPN Anda secara otomatis gagal ke terowongan kedua saat kami melakukan pemeliharaan ini.

Informasi tambahan mengenai Internet Key Exchange (IKE) dan Asosiasi IPsec Keamanan (SA) disajikan dalam file konfigurasi yang diunduh.

MainModeSecMethods: DHGroup2-AES128-SHA1 MainModeKeyLifetime: 480min,0sess QuickModeSecMethods: ESP:SHA1-AES128+60min+100000kb QuickModePFS: DHGroup2

MainModeSecMethods-

Enkripsi dan autentikasi algoritme untuk SA IKE. Ini adalah pengaturan yang disarankan untuk koneksi VPN, dan merupakan pengaturan default untuk koneksi IPsec VPN Windows Server.

MainModeKeyLifetime-

Waktu hidup kunci SA IKE. Ini adalah pengaturan yang disarankan untuk koneksi VPN, dan merupakan pengaturan default untuk koneksi IPsec VPN Windows Server.

QuickModeSecMethods-

Enkripsi dan algoritma otentikasi untuk SA. IPsec Ini adalah pengaturan yang disarankan untuk koneksi VPN, dan merupakan pengaturan default untuk koneksi IPsec VPN Windows Server.

QuickModePFS-

Kami menyarankan Anda menggunakan master key perfect forward secrecy (PFS) untuk sesi AndaIPsec .

Langkah 3: Mengonfigurasi Windows Server

Sebelum Anda mengatur terowongan VPN, Anda harus menginstal dan mengonfigurasi Perutean dan Layanan Akses Jarak Jauh pada Windows Server. Hat tersebut memungkinkan pengguna jarak jauh untuk mengakses sumber daya pada jaringan Anda.

Untuk menginstal Perutean dan Layanan Akses Jarak Jauh

-

Masuk ke Windows Server Anda.

-

Buka menu Mulai, dan pilih Server Manager.

-

Instal Perutean dan Layanan Akses Jarak Jauh:

-

Dari menu Mengelola, pilih Tambah Peran dan Fitur.

-

Pada halaman Sebelum Anda Memulai, verifikasi bahwa server Anda memenuhi prasyarat, lalu pilih Selanjutnya.

-

Pilih Instalasi berbasis peran atau berbasis fitur, lalu pilih Selanjutnya.

-

Pilih Pilih server dari kolam server, pilih Windows Server, lalu pilih Selanjutnya.

-

Pilih Kebijakan Jaringan dan Layanan Akses dalam daftar. Dalam kotak dialog yang ditampilkan, pilih Tambahkan Fitur untuk mengonfirmasi fitur yang diperlukan untuk peran ini.

-

Dalam daftar yang sama, pilih Akses Jarak Jauh, Selanjutnya.

-

Pada halaman Pilih fitur, pilih Selanjutnya.

-

Pada halaman Kebijakan Jaringan dan Layanan Akses, pilih Selanjutnya.

-

Pada halaman Akses Jarak Jauh, pilih Selanjutnya. Di halaman berikutnya, pilih DirectAccess dan VPN (RAS). Dalam kotak dialog yang ditampilkan, pilih Tambahkan Fitur untuk mengonfirmasi fitur yang diperlukan untuk layanan peran ini. Dalam daftar yang sama, pilih Perutean, lalu pilih Selanjutnya.

-

Pada halaman Web Server Role (IIS), pilih Selanjutnya. Abaikan pilihan default, dan pilih Selanjutnya.

-

Pilih Instal. Saat instalasi selesai, pilih Tutup.

-

Untuk mengonfigurasi serta mengaktifkan Perutean dan Server Akses Jarak Jauh

-

Di dasbor, pilih Notifikasi (ikon bendera). Harus ada tugas untuk menyelesaikan konfigurasi pasca-deployment. Pilih tautan Buka Memulai Wizard.

-

Pilih Deploy VPN saja.

-

Di kotak dialog Perutean dan Akses Jarak Jauh, pilih nama server, pilih Tindakan, dan kemudian pilih Mengonfigurasi dan Mengaktifkan Perutean dan Akses Jarak Jauh.

-

Di Wizard Pengaturan Perutean dan Server Akses Jarak Jauh, pada halaman pertama, pilih Selanjutnya.

-

Pada halaman Konfigurasi, pilih Konfigurasi Kustom, Selanjutnya.

-

Pilih Perutean LAN, Selanjutnya, Selesai.

-

Saat diminta oleh kotak dialog Perutean dan Akses Jarak Jauh, pilih Mulai layanan.

Langkah 4: Mengatur terowongan VPN

Anda dapat mengonfigurasi terowongan VPN dengan menjalankan skrip netsh yang disertakan dalam file konfigurasi yang diunduh, atau dengan menggunakan antarmuka pengguna Windows Server.

penting

Kami menyarankan Anda menggunakan master key perfect forward secrecy (PFS) untuk sesi Anda IPsec. Jika Anda memilih untuk menjalankan skrip netsh, itu termasuk parameter untuk mengaktifkan PFS ()qmpfs=dhgroup2. Anda tidak dapat mengaktifkan PFS menggunakan antarmuka pengguna Windows — Anda harus mengaktifkannya menggunakan baris perintah.

Opsi 1: Jalankan skrip netsh

Salin skrip netsh dari file konfigurasi yang diunduh dan ganti variabelnya. Berikut adalah contoh skrip.

netsh advfirewall consec add rule Name="vgw-1a2b3c4d Tunnel 1" ^ Enable=Yes Profile=any Type=Static Mode=Tunnel ^ LocalTunnelEndpoint=Windows_Server_Private_IP_address^ RemoteTunnelEndpoint=203.83.222.236 Endpoint1=Your_Static_Route_IP_Prefix^ Endpoint2=Your_VPC_CIDR_BlockProtocol=Any Action=RequireInClearOut ^ Auth1=ComputerPSK Auth1PSK=xCjNLsLoCmKsakwcdoR9yX6GsEXAMPLE ^ QMSecMethods=ESP:SHA1-AES128+60min+100000kb ^ ExemptIPsecProtectedConnections=No ApplyAuthz=No QMPFS=dhgroup2

Nama: Anda dapat mengganti nama yang disarankan (vgw-1a2b3c4d Tunnel 1) dengan nama pilihan Anda.

LocalTunnelEndpoint: Masukkan alamat IP pribadi Windows Server di jaringan Anda.

Endpoint1: Blok CIDR jaringan Anda di tempat Windows Server berada, misalnya, 172.31.0.0/16. Apit nilai ini dengan tanda petik dua (").

Endpoint2: Blok CIDR VPC atau subnet di VPC Anda, misalnya, 10.0.0.0/16. Apit nilai ini dengan tanda petik dua (").

Jalankan skrip yang diperbarui di jendela prompt perintah pada Windows Server Anda. (^ memungkinkan Anda untuk memotong dan menempelkan teks yang dibungkus pada baris perintah.) Untuk mengatur terowongan VPN kedua untuk koneksi VPN ini, ulangi proses menggunakan skrip netsh kedua di file konfigurasi.

Setelah Anda selesai, buka Konfigurasikan Windows firewall.

Untuk informasi selengkapnya tentang parameter netsh, lihat Perintah Netsh AdvFirewall Consec di Perpustakaan

Opsi 2: Gunakan antarmuka pengguna Windows Server

Anda juga dapat menggunakan antarmuka pengguna Windows Server untuk mengatur terowongan VPN.

penting

Anda tidak dapat mengaktifkan kunci utama perfect forward secrecy (PFS) menggunakan antarmuka pengguna Windows Server. Anda harus mengaktifkan PFS menggunakan baris perintah, seperti yang dijelaskan di Aktifkan kunci utama perfect forward secrecy.

Tugas

Konfigurasikan aturan keamanan untuk terowongan VPN

Dalam bagian ini, Anda mengonfigurasi aturan keamanan pada Windows Server untuk membuat terowongan VPN.

Untuk mengonfigurasi aturan keamanan untuk terowongan VPN

-

Buka Server Manager, pilih Alat, lalu pilih Windows Defender Firewall with Advanced Security.

-

Pilih Aturan Keamanan Koneksi, pilih Tindakan, lalu Aturan Baru.

-

Di wizard Aturan Keamanan Koneksi Baru, pada halaman Tipe Aturan, pilih Terowongan, lalu pilih Selanjutnya.

-

Pada halaman Tipe Terowongan, di dalam Tipe terowongan apa yang ingin dibuat, pilih Konfigurasi kustom. Di bawah Apakah Anda ingin mengecualikan koneksi IPsec yang dilindungi dari terowongan ini, biarkan nilai default dicentang (No. Kirim semua lalu lintas jaringan yang cocok dengan aturan keamanan koneksi ini melalui terowongan), lalu pilih Berikutnya.

-

Pada halaman Persyaratan, pilih Memerlukan autentikasi untuk koneksi masuk. Jangan membuat terowongan untuk koneksi keluar, lalu pilih Selanjutnya.

-

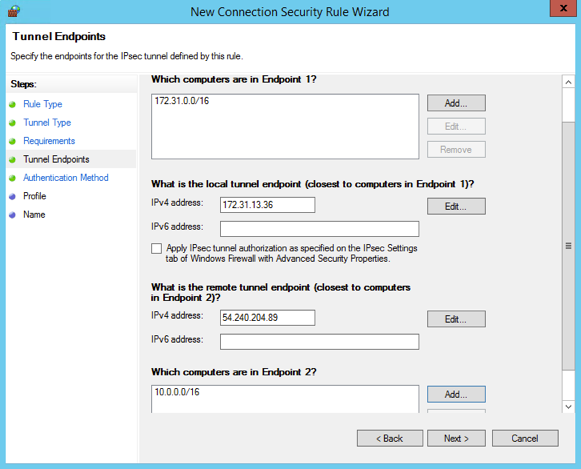

Pada halaman Titik Akhir Terowongan, di dalam Komputer mana yang berada di Titik Akhir 1, pilih Tambahkan. Masukkan rentang CIDR jaringan Anda (di belakang perangkat gateway pelanggan Windows Server; misalnya,

172.31.0.0/16), lalu pilih OKE. Rentang ini dapat mencakup alamat IP perangkat gateway pelanggan Anda. -

Di dalam Apa titik akhir terowongan lokal (paling dekat dengan komputer di Titik Akhir 1), pilih Edit. Di bidang IPv4 alamat, masukkan alamat IP pribadi Windows Server Anda, lalu pilih OK.

-

Di dalam Apa titik akhir terowongan jarak jauh (paling dekat dengan komputer di Titik Akhir 2), pilih Edit. Di bidang IPv4 alamat, masukkan alamat IP gateway pribadi virtual untuk Tunnel 1 dari file konfigurasi (lihat

Remote Tunnel Endpoint), lalu pilih OK.penting

Jika Anda mengulangi prosedur ini untuk Terowongan 2, pastikan untuk memilih titik akhir untuk Terowongan 2.

-

Di dalam Komputer mana yang berada di Titik Akhir 2, pilih Tambahkan. Di Bidang alamat IP atau subnet ini, masukkan blok CIDR VPC Anda,lalu pilih OKE.

penting

Anda harus menggulir di kotak dialog hingga menemukan Komputer mana yang berada di Titik Akhir 2. Jangan memilih Selanjutnya hingga Anda menyelesaikan langkah ini, atau Anda tidak akan dapat terhubung ke server Anda.

-

Pastikan bahwa semua pengaturan yang Anda tentukan sudah benar, lalu pilih Selanjutnya.

-

Pada halaman Metode Autentikasi, pilih Lanjutan dan pilih Sesuaikan.

-

Di dalam Metode autentikasi pertama, pilih Tambahkan.

-

Pilih Kunci pra-berbagi, masukkan nilai kunci pra-berbagi dari file konfigurasi lalu pilih OKE.

penting

Jika Anda mengulangi prosedur ini untuk Terowongan 2, pastikan untuk memilih kunci pra-berbagi untuk Terowongan 2.

-

Pastikan bahwa Autentikasi pertama opsional tidak dipilih, dan pilih OKE.

-

Pilih Selanjutnya.

-

Pada halaman Profil, pilih ketiga kotak centang: Domain, Privat, dan Publik. Pilih Selanjutnya.

-

Pada halaman Nama, masukkan nama untuk aturan koneksi Anda; misalnya,

VPN to Tunnel 1, lalu pilih Selesai.

Ulangi prosedur sebelumnya, menentukan data untuk Terowongan 2 dari file konfigurasi Anda.

Setelah Anda selesai, Anda akan memiliki dua terowongan yang dikonfigurasi untuk koneksi VPN Anda.

Konfirmasikan konfigurasi terowongan

Untuk mengonfirmasi konfigurasi terowongan

-

Buka Server Manager, pilih Alat, pilih Windows Firewall with Advanced Security, lalu pilih Aturan Koneksi Keamanan.

-

Verifikasi berikut untuk kedua terowongan:

-

Diaktifkan adalah

Yes -

Titik Akhir 1 adalah blok CIDR untuk jaringan Anda

-

Titik Akhir 2 adalah blok CIDR dari VPC Anda

-

Mode Autentikasi adalah

Require inbound and clear outbound -

Metode Autentikasi adalah

Custom -

Port Titik Akhir 1 adalah

Any -

Port Titik Akhir 2 adalah

Any -

Protokol adalah

Any

-

-

Pilih aturan pertama dan pilih Properti.

-

Pada tab Autentikasi, di dalam Metode, pilih Sesuaikan. Verifikasi bahwa Metode autentikasi pertama berisi kunci pra-berbagi yang benar dari file konfigurasi Anda untuk terowongan, dan kemudian pilih OKE.

-

Pada tab Lanjutan, verifikasi bahwa Domain, Privat, dan Publik dipilih semua.

-

Di bawah IPsec tunneling, pilih Sesuaikan. Verifikasi pengaturan IPsec tunneling berikut, lalu pilih OK dan OK lagi untuk menutup kotak dialog.

-

Gunakan IPsec tunneling dipilih.

-

Titik akhir terowongan lokal (terdekat ke Titik Akhir 1) berisi alamat IP Windows Server Anda. Jika perangkat gateway pelanggan Anda adalah sebuah EC2 instance, ini adalah alamat IP pribadi instans.

-

Titik akhir terowongan jarak jauh (terdekat ke Titik Akhir 2) berisi alamat IP virtual private gateway untuk terowongan ini.

-

-

Buka properti untuk terowongan kedua Anda. Ulangi langkah 4 hingga 7 untuk terowongan ini.

Aktifkan kunci utama perfect forward secrecy

Anda dapat mengaktifkan kunci utama perfect forward secrecy dengan menggunakan baris perintah. Anda tidak dapat mengaktifkan fitur ini menggunakan antarmuka pengguna.

Untuk mengaktifkan kunci utama perfect forward secrecy

-

Di Windows Server, buka jendela prompt perintah baru.

-

Masukkan perintah berikut, ganti

rule_namedengan nama yang Anda berikan pada aturan koneksi pertama.netsh advfirewall consec set rule name="rule_name" new QMPFS=dhgroup2 QMSecMethods=ESP:SHA1-AES128+60min+100000kb -

Ulangi langkah 2 untuk terowongan kedua, kali ini ganti

rule_namedengan nama yang Anda berikan pada aturan koneksi kedua.

Konfigurasikan Windows firewall

Setelah mengatur aturan keamanan Anda di server Anda, konfigurasikan beberapa IPsec pengaturan dasar untuk bekerja dengan gateway pribadi virtual.

Untuk mengonfigurasi Windows firewall

-

Buka Server Manager, pilih Alat, pilih Windows Defender Firewall with Advanced Security, lalu pilih Properti.

-

Pada tab IPsec Pengaturan, di bawah IPsecpengecualian, verifikasi bahwa ICMP yang Dikecualikan dari IPsec adalah Tidak (default). Verifikasi bahwa otorisasi IPsec terowongan tidak ada.

-

Di bawah IPsec default, pilih Sesuaikan.

-

Di dalam Pertukaran kunci (Mode Utama), pilih Lanjutan lalu pilih Sesuaikan.

-

Pada Sesuaikan Pengaturan Pertukaran Kunci Lanjutan, di dalam Metode keamanan, verifikasi bahwa nilai default berikut digunakan untuk entri pertama:

-

Integritas: SHA-1

-

Enkripsi: AES-CBC 128

-

Algoritme pertukaran kunci: Diffie-Hellman Grup 2

-

Di dalam Waktu hidup kunci, verifikasi bahwa Menit adalah

480dan Sesi adalah0.

Pengaturan ini sesuai dengan entri ini dalam file konfigurasi.

MainModeSecMethods: DHGroup2-AES128-SHA1,DHGroup2-3DES-SHA1 MainModeKeyLifetime: 480min,0sec -

-

Di dalam Opsi pertukaran kunci, pilih Gunakan Diffie-Hellman untuk meningkatkan keamanan, lalu pilih OKE.

-

Di dalam Perlindungan data (Mode Cepat), pilih Lanjutan, lalu pilih Sesuaikan.

-

Pilih Memerlukan enkripsi untuk semua aturan keamanan koneksi yang menggunakan pengaturan ini.

-

Di dalam Integritas dan enkripsi data, abaikan nilai default:

-

Protokol: ESP

-

Integritas: SHA-1

-

Enkripsi: AES-CBC 128

-

Waktu hidup: 60 menit

Nilai-nilai ini sesuai dengan entri berikut dari file konfigurasi.

QuickModeSecMethods: ESP:SHA1-AES128+60min+100000kb -

-

Pilih OK untuk kembali ke kotak dialog Customize IPsec Settings dan pilih OK lagi untuk menyimpan konfigurasi.

Langkah 5: Aktifkan deteksi gateway mati

Selanjutnya, konfigurasikan TCP untuk mendeteksi ketika gateway menjadi tidak tersedia. Anda dapat melakukannya dengan mengubah kunci registri ini: HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters. Jangan lakukan langkah ini hingga Anda menyelesaikan bagian sebelumnya. Setelah Anda mengubah kunci registri, Anda harus me-reboot server.

Untuk mengaktifkan deteksi gateway mati

-

Dari Windows Server Anda, luncurkan command prompt atau PowerShell sesi, dan masukkan regedit untuk memulai Registry Editor.

-

Perluas HKEY_LOCAL_MACHINE, perluas SISTEM, perluas, perluas Layanan CurrentControlSet, perluas Tcpip, lalu perluas Parameter.

-

Dari menu Edit, pilih Baru dan pilih Nilai DWORD (32-bit).

-

Masukkan nama EnableDeadGWDetect.

-

Pilih EnableDeadGWDetectdan pilih Edit, Ubah.

-

Di Data nilai, masukkan 1, lalu pilih OKE.

-

Tutup Editor Registri dan reboot server.

Untuk informasi selengkapnya, lihat EnableDeadGWDetect

Langkah 6: Uji koneksi VPN

Untuk menguji bahwa koneksi VPN berfungsi dengan benar, luncurkan sebuah instans ke VPC Anda, dan pastikan instans tersebut tidak memiliki koneksi internet. Setelah Anda meluncurkan instans, kirim ping alamat IP privatnya dari Windows Server Anda. Terowongan VPN muncul saat lalu lintas dihasilkan dari perangkat gateway pelanggan. Oleh karena itu, perintah ping juga memulai koneksi VPN.

Untuk langkah-langkah dalam menguji koneksi VPN, lihat Uji AWS Site-to-Site VPN koneksi.

Jika perintah ping gagal, periksa informasi berikut:

-

Pastikan bahwa Anda telah mengonfigurasi aturan grup keamanan Anda untuk mengizinkan ICMP untuk instans di VPC Anda. Jika Windows Server Anda adalah sebuah EC2 instance, pastikan bahwa aturan keluar grup keamanannya mengizinkan IPsec lalu lintas. Untuk informasi selengkapnya, lihat Mengonfigurasi instans Windows Anda.

-

Pastikan bahwa sistem operasi pada instans yang Anda ping dikonfigurasi untuk respons ICMP. Kami menyarankan Anda menggunakan salah satu Amazon Linux AMIs.

-

Jika instance yang Anda ping adalah instance Windows, sambungkan ke instance dan aktifkan inbound ICMPv4 pada firewall Windows.

-

Pastikan bahwa Anda telah mengonfigurasi tabel rute dengan benar untuk VPC atau subnet Anda. Untuk informasi selengkapnya, lihat Langkah 1: Buat koneksi VPN dan konfigurasikan VPC Anda.

-

Jika perangkat gateway pelanggan Anda adalah sebuah EC2 instance, pastikan Anda telah menonaktifkan source/destination pemeriksaan instance. Untuk informasi selengkapnya, lihat Mengonfigurasi instans Windows Anda.

Dalam konsol Amazon VPC, pada halaman Koneksi VPN, pilih koneksi VPN Anda. Terowongan pertama berada pada status UP. Terowongan kedua harus dikonfigurasi, tetapi tidak digunakan kecuali terowongan pertama gagal. Mungkin butuh waktu beberapa saat untuk membangun terowongan terenkripsi.