Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Skenario 6: AWS Microsoft AD, VPC layanan bersama, dan kepercayaan satu arah ke lokal

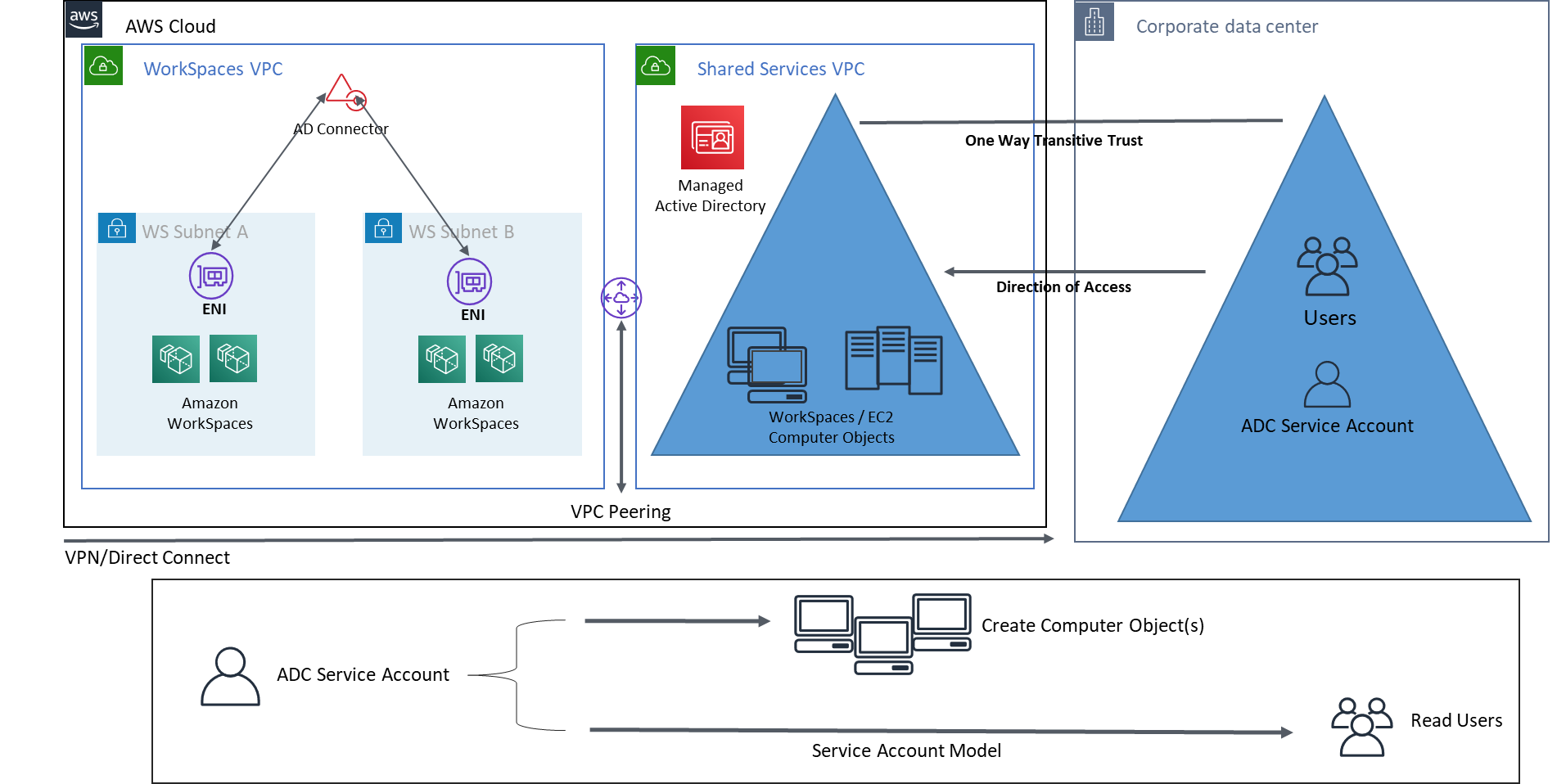

Skenario ini, seperti yang ditunjukkan pada gambar berikut, menggunakan Active Directory lokal yang ada untuk pengguna, dan memperkenalkan Direktori Aktif Terkelola terpisah di AWS Cloud untuk meng-host objek komputer yang terkait dengan. WorkSpaces Skenario ini memungkinkan objek komputer dan kebijakan grup Active Directory dikelola secara independen dari Active Directory perusahaan.

Skenario ini berguna ketika pihak ketiga ingin mengelola Windows WorkSpaces atas nama pelanggan karena memungkinkan pihak ketiga untuk menentukan dan mengontrol WorkSpaces dan kebijakan yang terkait dengannya, tanpa perlu memberikan akses pihak ketiga ke AD pelanggan. Dalam skenario ini, unit organisasi Active Directory (OU) tertentu dibuat untuk mengatur objek WorkSpaces komputer di AD Layanan Bersama.

catatan

Amazon Linux WorkSpaces membutuhkan kepercayaan dua arah agar mereka dapat dibuat.

Untuk menyebarkan Windows WorkSpaces dengan objek komputer yang dibuat di Direktori Aktif Terkelola hosting VPC Layanan Bersama menggunakan pengguna dari domain identitas pelanggan, gunakan Konektor Direktori Aktif (ADC) yang merujuk pada iklan perusahaan. Gunakan akun layanan ADC yang dibuat di AD perusahaan (domain identitas) yang telah mendelegasikan izin untuk membuat objek komputer di Unit Organisasi (OU) yang dikonfigurasi untuk Windows WorkSpaces di Shared Services Managed AD, dan yang telah membaca izin ke Active Directory perusahaan (domain identitas).

Untuk memastikan fungsi Locator Domain dapat mengautentikasi WorkSpaces pengguna di Situs AD yang diinginkan untuk domain identitas, beri nama kedua Situs AD domain untuk WorkSpaces Subnet Amazon secara identik sesuai dokumentasi Microsoft.

Untuk petunjuk terperinci untuk mengonfigurasi skenario ini, tinjau panduan implementasi untuk menyiapkan kepercayaan satu arah untuk Amazon WorkSpaces dengan Layanan AWS Direktori

Dalam skenario ini, kami menetapkan kepercayaan transitif satu arah antara VPC Layanan Bersama dan AD lokal. AWS Managed Microsoft AD Gambar 11 menunjukkan arah kepercayaan dan akses, dan bagaimana AWS AD Connector menggunakan akun layanan AD Connector untuk membuat objek komputer di domain sumber daya.

Sebuah trust hutan digunakan sesuai rekomendasi Microsoft untuk memastikan bahwa otentikasi Kerberos digunakan bila memungkinkan. Anda WorkSpaces menerima Objek Kebijakan Grup (GPO) dari domain sumber daya Anda di. AWS Managed Microsoft AD Selanjutnya, Anda WorkSpaces melakukan otentikasi Kerberos dengan domain identitas Anda. Agar ini berfungsi dengan andal, praktik terbaik adalah memperluas domain identitas Anda AWS seperti yang telah dijelaskan di atas. Kami menyarankan untuk meninjau Deploy Amazon WorkSpaces menggunakan Domain Sumber Daya Kepercayaan Satu Arah dengan

Keduanya, AD Connector dan Anda WorkSpaces, harus dapat berkomunikasi dengan Pengontrol Domain domain identitas Anda dan domain sumber daya Anda. Untuk informasi selengkapnya, lihat alamat IP dan persyaratan port WorkSpaces di Panduan WorkSpaces Administrasi Amazon.

Jika Anda menggunakan beberapa Konektor AD, sebaiknya setiap Konektor AD menggunakan Akun Layanan Konektor AD sendiri.

Gambar 11: AWS Microsoft, VPC layanan bersama, dan kepercayaan satu arah ke AD lokal

Arsitektur ini menggunakan komponen atau konstruksi berikut:

AWS

-

Amazon VPC - Pembuatan VPC Amazon dengan setidaknya dua subnet pribadi di dua AZ - dua untuk AD Connector dan. WorkSpaces

-

Set opsi DHCP - Pembuatan set opsi Amazon VPC DHCP. Hal ini memungkinkan pelanggan untuk menentukan nama domain tertentu dan DNS (Microsoft AD). Untuk informasi selengkapnya, lihat set opsi DHCP.

-

Opsional: Gateway pribadi virtual Amazon — Aktifkan komunikasi dengan jaringan milik pelanggan melalui terowongan VPN IPsec (VPN) atau koneksi. AWS Direct Connect Gunakan untuk mengakses sistem back-end lokal.

-

AWS Directory Service — Microsoft AD digunakan ke dalam sepasang subnet VPC khusus (AD DS Managed Service), AD Connector.

-

Transit Gateway/VPC Peering — Aktifkan konektivitas antara VPC Ruang Kerja dan VPC Layanan Bersama.

-

Amazon EC2 - Server RADIUS “Opsional” Pelanggan untuk MFA.

-

Amazon WorkSpaces — WorkSpaces digunakan ke subnet pribadi yang sama dengan AD Connector. Untuk informasi selengkapnya, lihat bagian Direktori Aktif: Situs dan Layanan pada dokumen ini.

Pelanggan

-

Konektivitas Jaringan — VPN Perusahaan atau AWS Direct Connect titik akhir.

-

Perangkat pengguna akhir — Perangkat pengguna akhir perusahaan atau BYOL (seperti Windows, Mac, iPad, tablet Android, nol klien, dan Chromebook) yang digunakan untuk mengakses layanan Amazon. WorkSpaces Lihat daftar aplikasi klien ini untuk perangkat dan browser web yang didukung.