Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Concedere autorizzazioni gestite dal cliente

Questo argomento fornisce istruzioni su come creare i ruoli di servizio IAM necessari per la distribuzione su più account e Regioni AWS con StackSets autorizzazioni autogestite. Questi ruoli sono necessari per stabilire una relazione di fiducia tra l'account StackSet da cui amministri e l'account su cui stai distribuendo le istanze dello stack. Utilizzando questo modello di autorizzazioni, StackSets puoi eseguire il deployment su qualsiasi dispositivo Account AWS in cui disponi delle autorizzazioni per creare un ruolo IAM.

Per utilizzare le autorizzazioni gestite dal servizio, consulta invece. Attiva l'accesso affidabile

Panoramica delle autorizzazioni gestite automaticamente

Prima di creare un account StackSet con autorizzazioni autogestite, devi aver creato i ruoli di servizio IAM in ogni account.

I passaggi di base sono:

-

Determina qual Account AWS è l'account amministratore.

StackSets vengono creati in questo account amministratore. Un account di destinazione è l'account in cui si creano singoli stack che appartengono a un StackSet.

-

Determina come desideri strutturare le autorizzazioni per. StackSet

La configurazione delle autorizzazioni più semplice (e più permissiva) consiste nel concedere a tutti gli utenti e i gruppi dell'account amministratore la possibilità di creare e aggiornare tutti i file StackSets gestiti tramite tale account. Per ottenere un controllo più accurato, puoi configurare le autorizzazioni per specificare:

-

Quali utenti e gruppi possono eseguire StackSet operazioni in quali account di destinazione.

-

Quali risorse gli utenti e i gruppi possono includere nei propri StackSets.

-

Quali StackSet operazioni possono eseguire utenti e gruppi specifici.

-

Crea i ruoli di servizio IAM necessari negli account amministratore e di destinazione per definire le autorizzazioni desiderate.

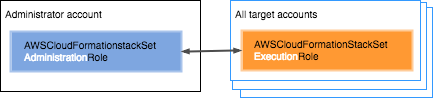

Nello specifico, i due ruoli richiesti sono:

-

AWSCloudFormationStackSetAdministrationRole— Questo ruolo viene distribuito all'account amministratore.

-

AWSCloudFormationStackSetExecutionRole— Questo ruolo viene distribuito a tutti gli account in cui si creano istanze stack.

Concedi a tutti gli utenti dell'account amministratore le autorizzazioni per gestire gli stack in tutti gli account di destinazione

Questa sezione mostra come impostare le autorizzazioni per consentire a tutti gli utenti e i gruppi dell'account amministratore di eseguire StackSet operazioni in tutti gli account di destinazione. Ti guida nella creazione dei ruoli di servizio IAM richiesti negli account amministratore e di destinazione. Tutti gli utenti dell'account amministratore possono quindi creare, aggiornare o eliminare qualsiasi stack in uno qualsiasi degli account di destinazione.

Strutturando le autorizzazioni in questo modo, gli utenti non assegnano un ruolo di amministrazione durante la creazione o l'aggiornamento di un. StackSet

- Administrator account

-

Nell'account amministratore, crea un ruolo IAM denominato AWSCloudFormationStackSetAdministrationRole.

Puoi farlo creando uno stack dal CloudFormation modello disponibile in https://s3.amazonaws.com/cloudformation-stackset-sample-templates-us-east-1/AWSCloudFormationStackSetAdministrationRole.yml.

Esempio di politica delle autorizzazioni

Il ruolo di amministrazione creato dal modello precedente include la seguente politica di autorizzazioni.

-

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"sts:AssumeRole"

],

"Resource": [

"arn:aws:iam::*:role/AWSCloudFormationStackSetExecutionRole"

],

"Effect": "Allow"

}

]

}

Esempio di politica di fiducia 1

Il modello precedente include anche la seguente politica di fiducia che concede al servizio l'autorizzazione a utilizzare il ruolo di amministrazione e le autorizzazioni associate al ruolo.

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": "cloudformation.amazonaws.com"

},

"Action": "sts:AssumeRole"

}

]

}

Esempio di politica di fiducia 2

Per distribuire le istanze dello stack in un account di destinazione che risiede in una regione disattivata per impostazione predefinita, devi includere anche il responsabile del servizio regionale per quella regione. Ogni Regione disabilitata per impostazione predefinita avrà un proprio principale del servizio regionale.

L'esempio seguente di politica di fiducia concede al servizio l'autorizzazione a utilizzare il ruolo di amministrazione nella regione Asia Pacifico (Hong Kong) (ap-east-1), una regione disabilitata per impostazione predefinita.

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": [

"cloudformation.amazonaws.com",

"cloudformation.ap-east-1.amazonaws.com"

]

},

"Action": "sts:AssumeRole"

}

]

}

Per ulteriori informazioni, consulta Preparati a eseguire StackSet operazioni Regioni AWS disattivate per impostazione predefinita. Per un elenco dei codici regionali, consulta Endpoint regionali nella Riferimenti generali di AWS

Guida.

- Target accounts

-

In ogni account di destinazione, crea un ruolo di servizio denominato AWSCloudFormationStackSetExecutionRoleche consideri attendibile l'account amministratore. Il ruolo deve avere questo nome esatto. Puoi farlo creando uno stack dal CloudFormation modello disponibile in .yml. https://s3.amazonaws.com/cloudformation-stackset-sample-templates-us-east-1/ AWSCloud FormationStackSetExecutionRole Quando si utilizza questo modello, viene richiesto di fornire l'ID dell'account amministratore con cui l'account di destinazione deve avere una relazione di fiducia.

Questo modello concede l'accesso di amministratore. Dopo aver utilizzato il modello per creare un ruolo di esecuzione dell'account di destinazione, è necessario definire l'ambito delle autorizzazioni contenute nella dichiarazione politica in base ai tipi di risorse che si stanno creando utilizzando. StackSets

Il ruolo del servizio dell'account di destinazione richiede le autorizzazioni per eseguire tutte le operazioni specificate CloudFormation nel modello. Ad esempio, se il modello crea un bucket S3, è necessario disporre delle autorizzazioni per creare nuovi oggetti per S3. L'account di destinazione richiede sempre le autorizzazioni CloudFormation complete, che includono le autorizzazioni per creare, aggiornare, eliminare e descrivere gli stack.

Esempio di politica delle autorizzazioni 1

Il ruolo creato da questo modello abilita la seguente policy su un account di destinazione.

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "*",

"Resource": "*"

}

]

}

Esempio di politica di autorizzazione 2

L'esempio seguente mostra una dichiarazione politica con le autorizzazioni minime StackSets per funzionare. Per creare pile negli account di destinazione che utilizzano risorse di servizi diversi da CloudFormation, è necessario aggiungere tali azioni e risorse di servizio all'AWSCloudFormationStackSetExecutionRoleinformativa relativa a ciascun account di destinazione.

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"cloudformation:*"

],

"Resource": "*"

}

]

}

Esempio di politica di fiducia

La seguente relazione di trust viene creata dal modello. L'ID dell'account amministratore viene visualizzato comeadmin_account_id.

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::111122223333:root"

},

"Action": "sts:AssumeRole"

}

]

}

È possibile configurare la relazione di trust di un ruolo di esecuzione dell'account di destinazione esistente per stabilire una relazione di trust con un determinato ruolo nell'account amministratore. Se elimini il ruolo nell'account amministratore e ne crei uno nuovo per sostituirlo, devi configurare le relazioni di fiducia dell'account di destinazione con il nuovo ruolo dell'account amministratore, rappresentato admin_account_id nell'esempio precedente.

Imposta le opzioni di autorizzazione avanzate per le operazioni StackSet

Se hai bisogno di un controllo più preciso su StackSets ciò che utenti e gruppi creano tramite un singolo account amministratore, puoi utilizzare i ruoli IAM per specificare:

-

Quali utenti e gruppi possono eseguire StackSet operazioni in quali account di destinazione.

-

Quali risorse gli utenti e i gruppi possono includere nei propri StackSets.

-

Quali StackSet operazioni possono eseguire utenti e gruppi specifici.

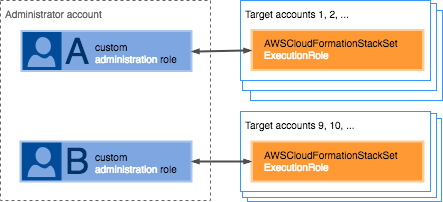

Controlla quali utenti possono eseguire StackSet operazioni su account di destinazione specifici

Utilizza ruoli amministrativi personalizzati per controllare quali utenti e gruppi possono eseguire StackSet operazioni in quali account di destinazione. Potresti voler controllare quali utenti dell'account amministratore possono eseguire StackSet operazioni in quali account di destinazione. A tale scopo, si crea una relazione di fiducia tra ciascun account di destinazione e uno specifico ruolo di amministrazione personalizzato, anziché creare il ruolo di AWSCloudFormationStackSetAdministrationRoleservizio nell'account amministratore stesso. Si attivano quindi utenti e gruppi specifici per utilizzare il ruolo di amministrazione personalizzato quando si eseguono StackSet operazioni in un account di destinazione specifico.

Ad esempio, è possibile creare Ruolo A e Ruolo B all'interno dell'account amministratore. È possibile assegnare a Ruolo A le autorizzazioni per accedere all'account di destinazione 1 tramite l'account 8. È possibile assegnare a Ruolo B le autorizzazioni per accedere all'account di destinazione 9 tramite l'account 16.

L'impostazione delle autorizzazioni necessarie implica la definizione di un ruolo di amministrazione personalizzato, la creazione di un ruolo di servizio per l'account di destinazione e la concessione agli utenti dell'autorizzazione a passare il ruolo di amministrazione personalizzato durante l'esecuzione StackSet delle operazioni.

In generale, ecco come funziona una volta ottenute le autorizzazioni necessarie: quando si crea un ruolo di amministrazione personalizzato StackSet, l'utente deve specificare un ruolo di amministrazione personalizzato. L'utente deve disporre dell'autorizzazione per trasferire il ruolo a CloudFormation. Inoltre, il ruolo di amministrazione personalizzato deve avere una relazione di fiducia con gli account di destinazione specificati per. StackSet CloudFormation crea StackSet e associa il ruolo di amministrazione personalizzato. Quando aggiorna un StackSet, l'utente deve specificare esplicitamente un ruolo di amministrazione personalizzato, anche se si tratta dello stesso ruolo di amministrazione personalizzato utilizzato in precedenza. StackSet CloudFormationutilizza quel ruolo per aggiornare lo stack, in base ai requisiti di cui sopra.

- Administrator account

-

Esempio di politica delle autorizzazioni

Per ognuno StackSet, crea un ruolo di amministrazione personalizzato con le autorizzazioni per assumere il ruolo di esecuzione dell'account di destinazione.

Il nome del ruolo di esecuzione dell'account di destinazione deve essere lo stesso in ogni account di destinazione. Se il nome del ruolo è AWSCloudFormationStackSetExecutionRole, lo StackSets utilizza automaticamente durante la creazione di un StackSet. Se si specifica un nome di ruolo personalizzato, gli utenti devono fornire il nome del ruolo di esecuzione durante la creazione di un StackSet.

Crea un ruolo di servizio IAM con un nome personalizzato e la seguente politica di autorizzazioni. Negli esempi seguenti, custom_execution_role si riferisce al ruolo di esecuzione negli account di destinazione.

-

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"sts:AssumeRole"

],

"Resource": [

"arn:aws:iam::111122223333:role/custom_execution_role"

],

"Effect": "Allow"

}

]

}

Per specificare più conti in un unico rendiconto, separali con virgole.

"Resource": [

"arn:aws:iam::target_account_id_1:role/custom_execution_role",

"arn:aws:iam::target_account_id_2:role/custom_execution_role"

]

È possibile specificare tutti gli account di destinazione utilizzando un carattere jolly (*) anziché un ID account.

"Resource": [

"arn:aws:iam::*:role/custom_execution_role"

]

Esempio di politica di fiducia 1

È necessario fornire una policy di fiducia per il ruolo di servizio per definire quali dirigenti IAM possono assumere il ruolo.

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": "cloudformation.amazonaws.com"

},

"Action": "sts:AssumeRole"

}

]

}

Esempio di politica di fiducia 2

Per distribuire le istanze dello stack in un account di destinazione che risiede in una regione disattivata per impostazione predefinita, devi includere anche il responsabile del servizio regionale per quella regione. Ogni Regione disabilitata per impostazione predefinita avrà un proprio principale del servizio regionale.

L'esempio seguente di politica di fiducia concede al servizio l'autorizzazione a utilizzare il ruolo di amministrazione nella regione Asia Pacifico (Hong Kong) (ap-east-1), una regione disabilitata per impostazione predefinita.

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": [

"cloudformation.amazonaws.com",

"cloudformation.ap-east-1.amazonaws.com"

]

},

"Action": "sts:AssumeRole"

}

]

}

Per ulteriori informazioni, consulta Preparati a eseguire StackSet operazioni Regioni AWS disattivate per impostazione predefinita. Per un elenco dei codici regionali, consulta Endpoint regionali nella Guida di riferimento AWS generale.

Esempio di politica di passaggio del ruolo

È inoltre necessaria una politica di autorizzazioni IAM per gli utenti IAM che consenta all'utente di passare il ruolo di amministrazione personalizzato durante l'esecuzione StackSet delle operazioni. Per ulteriori informazioni, consulta Concessione di autorizzazioni utente per il passaggio di un ruolo a un servizio AWS.

Nell'esempio seguente, customized_admin_role si riferisce al ruolo di amministrazione che l'utente deve assegnare.

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"iam:GetRole",

"iam:PassRole"

],

"Resource": "arn:aws:iam::*:role/customized_admin_role"

}

]

}

- Target accounts

-

In ogni account di destinazione, crea un ruolo di servizio che si affidi al ruolo di amministrazione personalizzato che desideri utilizzare con questo account.

Il ruolo dell'account di destinazione richiede le autorizzazioni per eseguire tutte le operazioni specificate CloudFormation nel modello. Ad esempio, se il modello crea un bucket S3, è necessario disporre delle autorizzazioni per creare nuovi oggetti in S3. Il tuo account di destinazione necessita sempre di CloudFormation autorizzazioni complete, che includono le autorizzazioni per creare, aggiornare, eliminare e descrivere gli stack.

Il nome del ruolo dell'account di destinazione deve essere lo stesso in ogni account di destinazione. Se il nome del ruolo è AWSCloudFormationStackSetExecutionRole, lo StackSets utilizza automaticamente durante la creazione di un StackSet. Se si specifica un nome di ruolo personalizzato, gli utenti devono fornire il nome del ruolo di esecuzione durante la creazione di un StackSet.

Esempio di politica delle autorizzazioni

L'esempio seguente mostra una dichiarazione politica con le autorizzazioni minime StackSets per funzionare. Per creare pile negli account di destinazione che utilizzano risorse di servizi diversi da CloudFormation, è necessario aggiungere tali azioni e risorse di servizio alla politica delle autorizzazioni.

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"cloudformation:*"

],

"Resource": "*"

}

]

}

Esempio di politica di fiducia

È necessario fornire la seguente politica di fiducia quando si crea il ruolo per definire la relazione di fiducia.

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::111122223333:role/customized_admin_role"

},

"Action": "sts:AssumeRole"

}

]

}

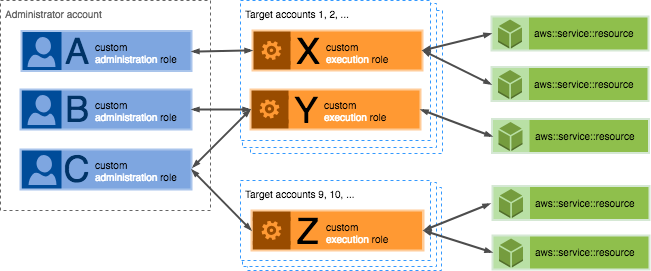

Controlla le risorse che gli utenti possono includere in specifiche StackSets

Utilizza ruoli di esecuzione personalizzati per controllare quali risorse dello stack utenti e gruppi possono includere nei propri StackSets. Ad esempio, potresti voler creare un gruppo che possa includere solo risorse relative ad Amazon S3 nel pacchetto creato, mentre un altro team può includere solo risorse DynamoDB. StackSets A tale scopo, si crea una relazione di fiducia tra il ruolo di amministrazione personalizzato per ogni gruppo e un ruolo di esecuzione personalizzato per ogni set di risorse. Il ruolo di esecuzione personalizzato definisce in quali risorse dello stack possono essere incluse. StackSets Il ruolo di amministrazione personalizzato risiede nell'account amministratore, mentre il ruolo di esecuzione personalizzato risiede in ogni account di destinazione in cui si desidera creare StackSets utilizzando le risorse definite. È quindi possibile attivare utenti e gruppi specifici per utilizzare il ruolo di amministrazione personalizzato durante l'esecuzione StackSets delle operazioni.

Ad esempio, è possibile creare ruoli amministrativi personalizzati A, B e C nell'account amministratore. Gli utenti e i gruppi autorizzati a utilizzare il ruolo A possono creare risorse StackSets contenenti lo stack specificamente elencate nel ruolo di esecuzione personalizzato X, ma non quelle nei ruoli Y o Z o risorse non incluse in alcun ruolo di esecuzione.

Quando aggiorna un StackSet, l'utente deve specificare esplicitamente un ruolo di amministrazione personalizzato, anche se si tratta dello stesso ruolo di amministrazione personalizzato utilizzato StackSet in precedenza. CloudFormation esegue l'aggiornamento utilizzando il ruolo di amministrazione personalizzato specificato, purché l'utente disponga delle autorizzazioni per eseguire operazioni su tale ruolo. StackSet

Analogamente, l'utente può specificare anche un ruolo di esecuzione personalizzato. Se specificano un ruolo di esecuzione personalizzato, CloudFormation utilizza tale ruolo per aggiornare lo stack, in base ai requisiti di cui sopra. Se l'utente non specifica un ruolo di esecuzione personalizzato, CloudFormation esegue l'aggiornamento utilizzando il ruolo di esecuzione personalizzato precedentemente associato a StackSet, purché l'utente disponga delle autorizzazioni per eseguire operazioni su tale ruolo. StackSet

- Administrator account

-

Crea un ruolo di amministrazione personalizzato nel tuo account amministratore, come descritto inControlla quali utenti possono eseguire StackSet operazioni su account di destinazione specifici. Includi una relazione di fiducia tra il ruolo di amministrazione personalizzato e i ruoli di esecuzione personalizzati che desideri venga utilizzato.

Esempio di politica delle autorizzazioni

L'esempio seguente è una politica di autorizzazioni per entrambi gli account AWSCloudFormationStackSetExecutionRoledefiniti per l'account di destinazione, oltre a un ruolo di esecuzione personalizzato.

-

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1487980684000",

"Effect": "Allow",

"Action": [

"sts:AssumeRole"

],

"Resource": [

"arn:aws:iam::*:role/AWSCloudFormationStackSetExecutionRole",

"arn:aws:iam::*:role/custom_execution_role"

]

}

]

}

- Target accounts

-

Negli account di destinazione in cui desideri creare i tuoi StackSets, crea un ruolo di esecuzione personalizzato che conceda le autorizzazioni ai servizi e alle risorse che desideri che utenti e gruppi possano includere in. StackSets

Esempio di politica delle autorizzazioni

L'esempio seguente fornisce le autorizzazioni minime per StackSets, oltre all'autorizzazione per creare tabelle Amazon DynamoDB.

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"cloudformation:*"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": [

"dynamoDb:createTable"

],

"Resource": "*"

}

]

}

Esempio di politica di fiducia

È necessario fornire la seguente politica di fiducia quando si crea il ruolo per definire la relazione di fiducia.

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::111122223333:role/customized_admin_role"

},

"Action": "sts:AssumeRole"

}

]

}

Imposta le autorizzazioni per operazioni specifiche StackSet

Inoltre, è possibile impostare le autorizzazioni in base alle quali utenti e gruppi possono eseguire StackSet operazioni specifiche, come la creazione, l'aggiornamento o l'eliminazione StackSets di istanze o lo stack di istanze. Per ulteriori informazioni, consulta Operazioni, risorse e chiavi di condizione per CloudFormation nella Documentiazione di riferimento per l'autorizzazione al servizio.

Configurazione di chiavi globali per mitigare i problemi di "confused deputy"

Con "confused deputy" si intende un problema di sicurezza in cui un'entità che non dispone dell'autorizzazione per eseguire una certa operazione può costringere un'entità con più privilegi a eseguire tale operazione. Inoltre AWS, l'impersonificazione tra servizi può portare al confuso problema del vicesceriffo. La rappresentazione tra servizi può verificarsi quando un servizio (il servizio chiamante) effettua una chiamata a un altro servizio (il servizio chiamato). Il servizio chiamante può essere manipolato per utilizzare le proprie autorizzazioni e agire sulle risorse di un altro cliente, a cui normalmente non avrebbe accesso. Per evitare che ciò accada, AWS mette a disposizione strumenti che consentono di proteggere i dati relativi a tutti i servizi con responsabili del servizio a cui è stato concesso l'accesso alle risorse del vostro account.

Ti consigliamo di utilizzare aws:SourceArnle chiavi di contesto della condizione aws:SourceAccountglobale nelle politiche delle risorse per limitare le autorizzazioni che AWS CloudFormation StackSets forniscono un altro servizio alla risorsa. Se si utilizzano entrambe le chiavi di contesto delle condizioni globali, il valore aws:SourceAccount e l'account nel valore aws:SourceArn devono utilizzare lo stesso ID account nella stessa istruzione di policy.

Il modo più efficace per proteggersi dal problema "confused deputy" è quello di usare la chiave di contesto della condizione globale aws:SourceArn con l'ARN completo della risorsa. Se non si conosce l'ARN completo della risorsa o si scelgono più risorse, è necessario utilizzare la chiave di contesto della condizione globale aws:SourceArn con caratteri jolly (*) per le parti sconosciute dell'ARN. Ad esempio, arn:aws:cloudformation::123456789012:*. Quando possibile, usa aws:SourceArn, perché è più specifico. Utilizza aws:SourceAccount solo quando non è possibile determinare il modello ARN o ARN corretto.

Quando StackSets assume il ruolo di amministratore nel tuo account amministratore, StackSets inserisce l'ID dell'account amministratore e StackSets Amazon Resource Name (ARN). Per questo motivo, puoi definire le condizioni per le chiavi globali aws:SourceAccount e aws:SourceArn nelle relazioni di trust per prevenire problemi di "confused deputy". L'esempio seguente mostra come utilizzare le chiavi di contesto aws:SourceArn e aws:SourceAccount global condition StackSets per evitare il confuso problema del vice.

- Administrator account

-

Esempio Chiavi globali per aws:SourceAccount e aws:SourceArn

Durante l'utilizzo StackSets, definite le chiavi globali aws:SourceAccount e aws:SourceArn la vostra politica di AWSCloudFormationStackSetAdministrationRolefiducia per evitare problemi confusi tra i vicepresidenti.

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": "cloudformation.amazonaws.com"

},

"Action": "sts:AssumeRole",

"Condition": {

"StringEquals": {

"aws:SourceAccount": "111122223333"

},

"ArnLike": {

"aws:SourceArn": "arn:aws:cloudformation:*:111122223333:stackset/*"

}

}

}

]

}

Esempio StackSets

ARNs

Specificate il vostro associato StackSets ARNs per un controllo più preciso.

JSON

- JSON

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": "cloudformation.amazonaws.com"

},

"Action": "sts:AssumeRole",

"Condition": {

"StringEquals": {

"aws:SourceAccount": "111122223333",

"aws:SourceArn": [

"arn:aws:cloudformation:STACKSETS-REGION:111122223333:stackset/STACK-SET-ID-1",

"arn:aws:cloudformation:STACKSETS-REGION:111122223333:stackset/STACK-SET-ID-2"

]

}

}

}

]

}