Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Gruppi EC2 di sicurezza Amazon per le tue EC2 istanze

Un gruppo di sicurezza funge da firewall virtuale per consentire alle EC2 istanze di controllare il traffico in entrata e in uscita. Le regole in entrata controllano il traffico in entrata verso l'istanza e le regole in uscita controllano il traffico in uscita dall'istanza. Quando avvii un'istanza puoi specificare uno o più gruppi di sicurezza. Se non specifichi un gruppo di sicurezza, Amazon EC2 utilizza il gruppo di sicurezza predefinito per il VPC. Dopo l'avvio di un'istanza, è possibile modificare i relativi gruppi di sicurezza.

La sicurezza è una responsabilità condivisa tra te AWS e te. Per ulteriori informazioni, vedereSicurezza in Amazon EC2. AWS fornisce i gruppi di sicurezza come uno degli strumenti per proteggere le istanze e devi configurarli per soddisfare le tue esigenze di sicurezza. Se i gruppi di sicurezza non soddisfano pienamente i requisiti, oltre a utilizzare i gruppi di sicurezza è possibile mantenere il firewall su tutte le istanze.

Prezzi

L'utilizzo di gruppi di sicurezza non comporta costi supplementari.

Indice

Panoramica di

È possibile associare ogni istanza a più gruppi di sicurezza e associare ogni gruppo di sicurezza a più istanze. A ciascun gruppo di sicurezza si possono aggiungere regole che permettono il traffico da e verso le istanze a esso associate. Puoi modificare le regole di un gruppo di sicurezza in qualsiasi momento. Regole nuove e modificate vengono applicate automaticamente a tutte le istanze associate al gruppo di sicurezza. Quando Amazon EC2 decide se consentire al traffico di raggiungere un'istanza, valuta tutte le regole di tutti i gruppi di sicurezza associati all'istanza. Per ulteriori informazioni, consulta Regole del gruppo di sicurezza nella Guida per l'utente di Amazon VPC.

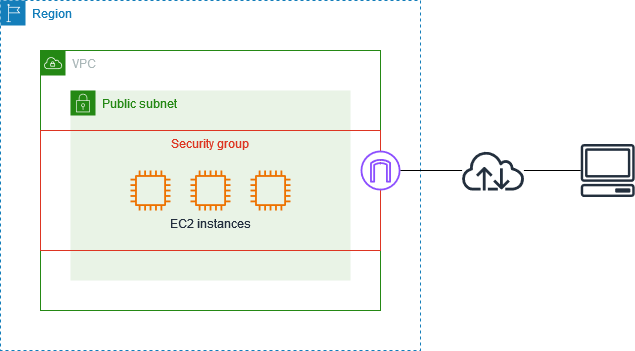

Il diagramma seguente mostra un VPC con una sottorete, un gateway Internet e un gruppo di sicurezza. La sottorete contiene EC2 istanze. Il gruppo di sicurezza è associato alle istanze. L'unico traffico che raggiunge l'istanza è quello consentito dalle regole del gruppo di sicurezza. Ad esempio, se il gruppo di sicurezza contiene una regola che consente il traffico SSH dalla tua rete, allora puoi connetterti all'istanza dal tuo computer attraverso SSH. Se il gruppo di sicurezza contiene una regola che consente tutto il traffico proveniente dalle risorse a esso associate, ogni istanza può ricevere tutto il traffico inviato dalle altre istanze.

I gruppi di sicurezza sono stateful — Se invii una richiesta da un'istanza, il traffico in risposta alla richiesta è autorizzato a entrare, indipendentemente dalle regole dei gruppi di sicurezza in entrata. Inoltre, l risposte al traffico in entrata autorizzato possono uscire indipendentemente dalle regole in uscita. Per ulteriori informazioni, consulta Monitoraggio delle connessioni.