Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Clonazione di un volume per un cluster di database Amazon Aurora

La clonazione di Aurora ti consente di creare un nuovo cluster che abbia inizialmente le stesse pagine di dati dell'originale, ma sia un volume separato e indipendente. Il processo è progettato per essere veloce e conveniente. Il nuovo cluster con il relativo volume di dati associato è noto come clone. La creazione di un clone è più veloce ed efficiente in termini di spazio rispetto alla copia fisica dei dati utilizzando una tecnica diversa, ad esempio con il ripristino di uno snapshot.

Argomenti

Panoramica sulla clonazione Aurora

Aurora utilizza un copy-on-write protocollo per creare un clone. Questo meccanismo utilizza uno spazio aggiuntivo minimo per creare un clone iniziale. Quando il clone viene creato per la prima volta, Aurora conserva una singola copia dei dati utilizzati dal cluster database Aurora di origine e dal nuovo cluster database Aurora (clonato). L'archiviazione aggiuntiva viene allocata solo quando vengono apportate modifiche ai dati (sul volume di archiviazione Aurora) dal cluster database Aurora di origine o dal clone del cluster database Aurora. Per ulteriori informazioni sul copy-on-write protocollo, consulta. Come funziona la clonazione Aurora

La clonazione Aurora è particolarmente utile per configurare rapidamente ambienti di test utilizzando i dati di produzione, senza rischiare il danneggiamento dei dati. È possibile utilizzare i cloni per molti tipi di applicazioni di breve durata, ad esempio:

-

Sperimenta potenziali cambiamenti (modifiche allo schema e modifiche ai gruppi di parametri, ad esempio) per valutare tutti gli impatti.

-

Esegui operazioni che utilizzano in modo intensivo i carichi di lavoro, come l'esportazione di dati o l'esecuzione di query analitiche sul clone.

-

Creare una copia del cluster database di produzione per lo sviluppo, il test o altri scopi.

È possibile creare più di un clone dallo stesso cluster database Aurora. È anche possibile creare più cloni da un altro clone.

Dopo aver creato un clone Aurora, è possibile configurare le istanze database Aurora in modo diverso dal cluster database Aurora di origine. Ad esempio, potrebbe non essere necessario un clone per scopi di sviluppo per soddisfare gli stessi requisiti di alta disponibilità del cluster database Aurora di produzione di origine. In questo caso, è possibile configurare il clone con una singola istanza database Aurora anziché con più istanze database utilizzate dal cluster database Aurora.

Quando si crea un clone utilizzando una configurazione di distribuzione diversa da quella di origine, il clone viene creato utilizzando l'ultima versione secondaria del motore Aurora DB della sorgente.

Quando crei cloni dai tuoi cluster Aurora DB, i cloni vengono creati nel AWS tuo account, lo stesso account che possiede il cluster Aurora DB di origine. Tuttavia, puoi anche condividere Aurora Serverless v2 e ha fornito cluster e cloni Aurora DB con altri account. AWS Per ulteriori informazioni, consulta Clonazione tra account con AWS RAM e Amazon Aurora.

Una volta terminato di utilizzare il clone per test, sviluppo o altri scopi, è possibile eliminarlo.

Limitazioni della clonazione Aurora

La clonazione Aurora presenta le seguenti limitazioni:

-

Puoi creare tutti i cloni che desideri, fino al numero massimo di cluster database consentito nella Regione AWS.

-

È possibile creare fino a 15 cloni con protocollo. copy-on-write Dopo che hai raggiunto 15 cloni, il clone successivo che crei è una copia completa. Il protocollo Full-Copy funziona come un point-in-time ripristino.

-

Non è possibile creare un clone in una AWS regione diversa dal cluster Aurora DB di origine.

-

Non è possibile creare un clone da un cluster database Aurora senza la funzionalità di query parallela a un cluster che utilizza query parallela. Per inserire dati in un cluster che usa la query parallela, crea uno snapshot del cluster originale ed eseguine il ripristino nel cluster in cui è abilitata l'opzione per la query parallela.

-

Non è possibile creare un clone da un cluster database Aurora che non ha istanze database. È possibile clonare solo cluster database Aurora con almeno un'istanza database.

-

È possibile creare un clone in un cloud privato virtuale (VPC) diverso da quello del cluster database Aurora. In tal caso, le sottoreti del sistema VPCs devono essere mappate alle stesse zone di disponibilità.

-

È possibile creare un clone con provisioning Aurora da un cluster database Aurora con provisioning.

-

Cluster con Aurora Serverless v2 le istanze seguono le stesse regole dei cluster con provisioning.

-

In Aurora Serverless v1:

-

È possibile creare un clone di cui è stato effettuato il provisioning da un Aurora Serverless v1 Cluster DB.

-

È possibile creare un Aurora Serverless v1 clone da un Aurora Serverless v1 o un cluster DB predisposto.

-

Non è possibile creare un Aurora Serverless v1 clone da un cluster Aurora DB non crittografato e fornito.

-

La clonazione tra account attualmente non supporta la clonazione Aurora Serverless v1 Cluster DB. Per ulteriori informazioni, consulta Restrizioni della clonazione tra più account.

-

Un clonato Aurora Serverless v1 Il cluster DB ha lo stesso comportamento e le stesse limitazioni di qualsiasi altro Aurora Serverless v1 Cluster DB. Per ulteriori informazioni, consulta Usare Amazon Aurora Serverless v1.

-

Aurora Serverless v1 I cluster database sono sempre crittografati. Quando cloni un Aurora Serverless v1 Cluster DB in un cluster Aurora DB di cui è stato eseguito il provisioning, il cluster Aurora DB fornito è crittografato. Puoi scegliere la chiave di crittografia, ma non è possibile disabilitare la crittografia. Per clonare da un cluster Aurora DB fornito a un Aurora Serverless v1, è necessario iniziare con un cluster Aurora DB con provisioning crittografato.

-

Come funziona la clonazione Aurora

La clonazione Aurora funziona a livello di archiviazione di un cluster database Aurora. Utilizza un copy-on-writeprotocollo veloce ed efficiente in termini di supporti durevoli sottostanti che supportano il volume di archiviazione Aurora. Per ulteriori informazioni, consulta la sezione relativa ai volumi cluster Aurora in Panoramica dell'archiviazione di Amazon Aurora.

Comprensione del protocollo copy-on-write

Un cluster database Aurora memorizza i dati nelle pagine del volume di archiviazione Aurora sottostante.

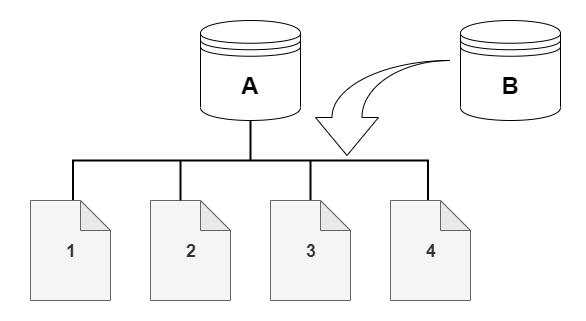

Ad esempio, nel diagramma seguente puoi vedere un cluster database Aurora (A) con quattro pagine dati, 1, 2, 3 e 4. Immagina che un clone, B, venga creato dal cluster database Aurora. Quando viene creato il clone, non viene copiato alcun dato. Piuttosto, il clone punta allo stesso insieme di pagine del cluster database Aurora di origine.

Quando viene creato il clone, in genere non è necessario alcuno spazio di archiviazione aggiuntivo. Il copy-on-write protocollo utilizza lo stesso segmento sul supporto di archiviazione fisico del segmento di origine. Lo spazio di archiviazione aggiuntivo è necessario solo se la capacità del segmento di origine non è sufficiente per l'intero segmento di clone. In questo caso, il segmento di origine viene copiato su un altro dispositivo fisico.

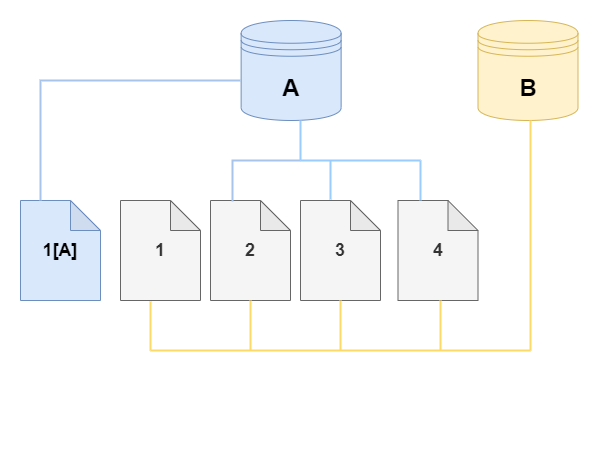

Nei diagrammi seguenti, è possibile trovare un esempio del copy-on-write protocollo in azione che utilizza lo stesso cluster A e il suo clone, B, come mostrato in precedenza. Supponiamo che si apporti una modifica al cluster database Aurora (A) che si traduce in una modifica ai dati contenuti a pagina 1. Invece di scrivere sulla pagina originale 1, Aurora crea una nuova pagina 1[A]. Il volume del cluster database Aurora per cluster (A) punta ora alla pagina 1[A], 2, 3 e 4, mentre il clone (B) fa ancora riferimento alle pagine originali.

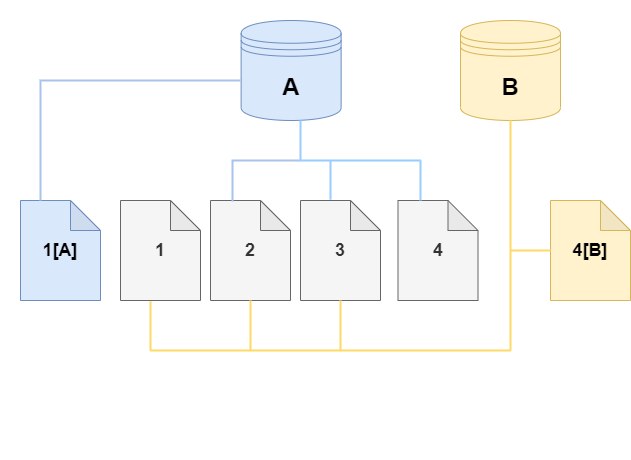

Sul clone, viene apportata una modifica a pagina 4 sul volume di archiviazione. Invece di scrivere sulla pagina originale 4, Aurora crea una nuova pagina 4[B]. Il clone punta ora alle pagine 1, 2, 3 e alla pagina 4[B], mentre il cluster (A) continua a puntare a 1[A], 2, 3 e 4.

Quando nel corso del tempo si verificano altre modifiche sia nel volume del cluster database Aurora di origine che nel clone, avrai bisogno di più spazio di archiviazione per acquisire e archiviare tali modifiche.

Eliminazione di un volume cluster di origine

Inizialmente, il volume clone condivide le stesse pagine di dati del volume originale da cui viene creato il clone. Finché esiste il volume originale, il volume clone viene considerato solo il proprietario delle pagine che il clone ha creato o modificato. Pertanto, la VolumeBytesUsed metrica per il volume clone all'inizio è piccola e cresce solo quando i dati divergono tra il cluster originale e il clone. Per le pagine identiche tra il volume di origine e il clone, i costi di archiviazione si applicano solo al cluster originale. Per ulteriori informazioni sul parametro VolumeBytesUsed, consulta Parametri a livello di cluster per Amazon Aurora.

Quando si elimina un volume del cluster di origine a cui sono associati uno o più cloni, i dati nei volumi del cluster dei cloni non vengono modificati. Aurora conserva le pagine che in precedenza erano di proprietà del volume del cluster di origine. Aurora ridistribuisce la fatturazione dello spazio di archiviazione per le pagine di proprietà del cluster eliminato. Ad esempio, supponiamo che un cluster originale avesse due cloni e che quindi il cluster originale sia stato eliminato. La metà delle pagine di dati di proprietà del cluster originale ora sarebbe di proprietà di un clone. L'altra metà delle pagine sarebbe di proprietà dell'altro clone.

Se elimini il cluster originale, man mano che crei o elimini altri cloni, Aurora continua a ridistribuire la proprietà delle pagine di dati tra tutti i cloni che condividono le stesse pagine. Pertanto, è possibile che il valore della VolumeBytesUsed metrica cambi per il volume del cluster di un clone. Il valore della metrica può diminuire man mano che vengono creati più cloni e la proprietà della pagina viene distribuita su più cluster. Il valore della metrica può inoltre aumentare man mano che i cloni vengono eliminati e la proprietà della pagina viene assegnata a un numero inferiore di cluster. Per informazioni su come le operazioni di scrittura influiscono sulle pagine di dati sui volumi clonati, consulta. Comprensione del protocollo copy-on-write

Quando il cluster originale e i cloni sono di proprietà dello stesso AWS account, tutti i costi di archiviazione per tali cluster si applicano allo stesso account. AWS Se alcuni cluster sono cloni con più account, l'eliminazione del cluster originale può comportare costi di archiviazione aggiuntivi per gli account che possiedono i cloni su più AWS account.

Ad esempio, supponiamo che un volume del cluster contenga 1000 pagine di dati utilizzate prima di creare qualsiasi clone. Quando clonate quel cluster, inizialmente il volume clone ha zero pagine utilizzate. Se il clone apporta modifiche a 100 pagine di dati, solo quelle 100 pagine vengono memorizzate nel volume clone e contrassegnate come utilizzate. Le altre 900 pagine invariate del volume principale sono condivise da entrambi i cluster. In questo caso, il cluster principale prevede costi di archiviazione per 1000 pagine e il volume clone per 100 pagine.

Se si elimina il volume di origine, i costi di archiviazione per il clone includono le 100 pagine modificate, più le 900 pagine condivise del volume originale, per un totale di 1000 pagine.

Creazione di un clone Amazon Aurora

È possibile creare un clone nello stesso AWS account del cluster Aurora DB di origine. A tale scopo, è possibile utilizzare AWS Management Console o AWS CLI le procedure seguenti.

Per consentire a un altro AWS account di creare un clone o di condividere un clone con un altro AWS account, utilizzare le procedure riportate in. Clonazione tra account con AWS RAM e Amazon Aurora

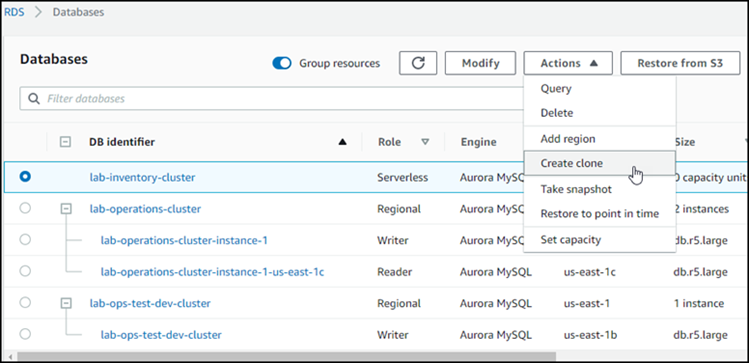

La procedura seguente descrive come clonare un cluster database Aurora utilizzando la AWS Management Console.

Creazione di un clone utilizzando i AWS Management Console risultati in un cluster Aurora DB con un'istanza Aurora DB.

Queste istruzioni si applicano ai cluster DB di proprietà dello stesso AWS account che sta creando il clone. Se il cluster DB è di proprietà di un AWS account diverso, vedi Clonazione tra account con AWS RAM e Amazon Aurora invece.

Per creare un clone di un cluster DB di proprietà del tuo AWS account utilizzando il AWS Management Console

Accedi a AWS Management Console e apri la console Amazon RDS all'indirizzo https://console.aws.amazon.com/rds/

. Nel riquadro di navigazione, scegli Databases (Database).

Seleziona il cluster database Aurora dall'elenco, quindi in Operazioni, seleziona Crea clone.

Verrà visualizzata la pagina Crea clone, dove è possibile configurare le opzioni Impostazioni, Connettività e altre opzioni per il clone del cluster database Aurora.

-

Per Identificatore istanza database, immettere il nome che si desidera assegnare al cluster database Aurora clonato.

In Aurora Serverless v1 Cluster DB, scegli Provisioned o Serverless per il tipo di capacità.

Puoi scegliere Serverless solo se il cluster Aurora DB di origine è un Aurora Serverless v1 DB cluster o è un cluster Aurora DB fornito e crittografato.

-

In Aurora Serverless v2 o cluster DB con provisioning, scegli uno dei due Aurora I/O-Optimized o Aurora Standardper la configurazione dello storage del cluster.

Per ulteriori informazioni, consulta Configurazioni dell'archiviazione per i cluster database Amazon Aurora.

-

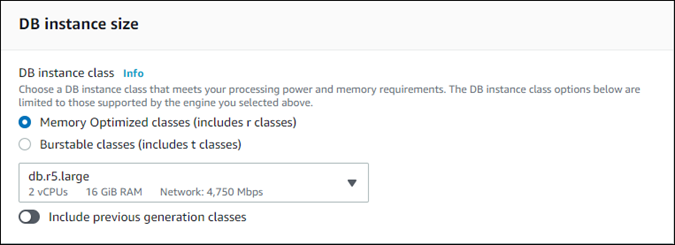

Scegliere la dimensione dell'istanza database o la capacità del cluster database:

-

Per un clone predisposto, scegli una classe di istanza DB.

È possibile accettare l'impostazione predefinita oppure utilizzare una classe di istanza database diversa per il clone.

-

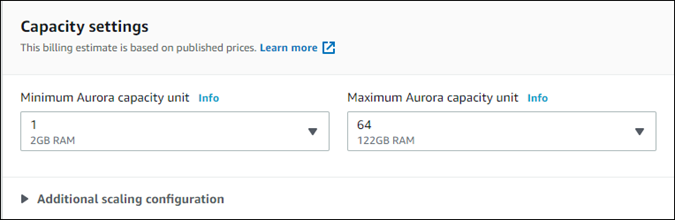

Per un Aurora Serverless v1 oppure Aurora Serverless v2 clone, scegli le impostazioni di capacità.

Puoi accettare le impostazioni fornite o modificarle per il tuo clone.

-

-

Scegliete le altre impostazioni necessarie per il clone. Per ulteriori informazioni sulle impostazioni di cluster e istanza database Aurora, consulta Creazione di un cluster database Amazon Aurora.

-

Scegli Crea clone.

Quando viene creato il clone, viene elencato con gli altri cluster database Aurora nella sezione Database e se ne visualizza lo stato corrente. Il clone è pronto per l'utilizzo quando lo stato diventa Disponibile.

L'utilizzo di AWS CLI per la clonazione del cluster Aurora DB prevede passaggi separati per la creazione del cluster clone e l'aggiunta di una o più istanze DB ad esso.

Il restore-db-cluster-to-point-in-time AWS CLI comando utilizzato genera un cluster Aurora DB con gli stessi dati di archiviazione del cluster originale, ma nessuna istanza Aurora DB. Le istanze DB vengono create separatamente dopo che il clone è disponibile. È possibile scegliere il numero di istanze DB e le relative classi di istanze per assegnare al clone una capacità di elaborazione maggiore o minore rispetto al cluster originale. Le fasi del processo sono le seguenti:

-

Crea il clone utilizzando il comando restore-db-cluster-to- point-in-time CLI.

-

Crea l'istanza Writer DB per il clone utilizzando il comando create-db-instanceCLI.

-

(Facoltativo) Esegui comandi create-db-instanceCLI aggiuntivi per aggiungere una o più istanze di lettura al cluster clone. L'utilizzo delle istanze Reader aiuta a migliorare gli aspetti relativi all'elevata disponibilità e alla scalabilità di lettura del clone. Potresti saltare questo passaggio se intendi utilizzare il clone solo per lo sviluppo e il test.

Argomenti

Creazione del clone

Utilizzate il comando restore-db-cluster-to-point-in-time CLI per creare il cluster clone iniziale.

Per creare un clone da un cluster Aurora DB di origine

-

Utilizza il comando della CLI

restore-db-cluster-to-point-in-time. Specificate i valori per i seguenti parametri. In questo caso tipico, il clone utilizza la stessa modalità motore del cluster originale, fornito o Aurora Serverless v1.-

--db-cluster-identifier: scegliere un nome significativo per il clone. Assegnate un nome al clone quando utilizzate il comando restore-db-cluster-to- point-in-time CLI. Quindi si passa il nome del clone nel comando create-db-instanceCLI. -

--restore-type: utilizzacopy-on-writeper creare un clone del cluster database di origine. Senza questo parametro, il parametrorestore-db-cluster-to-point-in-timeripristina il cluster database Aurora anziché creare un clone. -

--source-db-cluster-identifier: utilizza il nome del cluster database Aurora di origine che si desidera clonare. -

--use-latest-restorable-time— Questo valore indica i dati di volume ripristinabili più recenti per il cluster DB di origine. Utilizzatelo per creare cloni.

-

Nell'esempio seguente viene creato un clone denominato my-clone da un cluster denominato my-source-cluster.

In Linux, macOS, oppure Unix:

aws rds restore-db-cluster-to-point-in-time \ --source-db-cluster-identifiermy-source-cluster\ --db-cluster-identifiermy-clone\ --restore-type copy-on-write \ --use-latest-restorable-time

In Windows:

aws rds restore-db-cluster-to-point-in-time ^ --source-db-cluster-identifiermy-source-cluster^ --db-cluster-identifiermy-clone^ --restore-type copy-on-write ^ --use-latest-restorable-time

Il comando restituisce l'oggetto JSON contenente i dettagli del clone. Prima di provare a creare l'istanza database per il clone, verificare che il cluster database clonato sia disponibile. Per ulteriori informazioni, consulta Controllo dello stato e ottenimento deii dettagli del clone.

Si supponga, ad esempio, di disporre di un cluster denominato tpch100g che si desidera clonare. Il seguente esempio di Linux crea un cluster clonato denominatotpch100g-clone, an Aurora Serverless v2 istanza writer denominata tpch100g-clone-instance e un'istanza reader predisposta denominata tpch100g-clone-instance-2 per il nuovo cluster.

Non è necessario fornire alcun parametro, come --master-username e --master-user-password. Aurora determina automaticamente quelli dal cluster originale. È necessario specificare il motore database da utilizzare. Pertanto, l'esempio verifica il nuovo cluster per determinare il valore corretto da utilizzare per il parametro --engine.

Questo esempio include anche l'--serverless-v2-scaling-configurationopzione per la creazione del cluster clone. In questo modo, puoi aggiungere Aurora Serverless v2 istanze al clone anche se il cluster originale non lo utilizzava Aurora Serverless v2.

$aws rds restore-db-cluster-to-point-in-time \ --source-db-cluster-identifier tpch100g \ --db-cluster-identifier tpch100g-clone \ --serverless-v2-scaling-configuration MinCapacity=0.5,MaxCapacity=16\ --restore-type copy-on-write \ --use-latest-restorable-time$aws rds describe-db-clusters \ --db-cluster-identifier tpch100g-clone \ --query '*[].[Engine]' \ --output textaurora-mysql$aws rds create-db-instance \ --db-instance-identifier tpch100g-clone-instance \ --db-cluster-identifier tpch100g-clone \ --db-instance-class db.serverless \ --engine aurora-mysql$aws rds create-db-instance \ --db-instance-identifier tpch100g-clone-instance-2 \ --db-cluster-identifier tpch100g-clone \ --db-instance-class db.r6g.2xlarge \ --engine aurora-mysql

Per creare un clone con una modalità motore diversa dal cluster Aurora DB di origine

-

Questa procedura si applica solo alle versioni precedenti del motore che supportano Aurora Serverless v1. Supponiamo di avere un Aurora Serverless v1 cluster e desideri creare un clone che sia un cluster fornito. In tal caso, utilizzate il comando

restore-db-cluster-to-point-in-timeCLI e specificate valori di parametro simili a quelli dell'esempio precedente, più questi parametri aggiuntivi:-

--engine-mode— Utilizzate questo parametro solo per creare cloni con una modalità motore diversa dal cluster Aurora DB di origine. Questo parametro si applica solo alle versioni precedenti del motore che supportano Aurora Serverless v1. Scegliete il valore da utilizzare--engine-modecome segue:-

--engine-mode provisionedDa utilizzare per creare un clone del cluster Aurora DB con provisioning da un Aurora Serverless Cluster DB.Nota

Se intendi utilizzare Aurora Serverless v2 con un cluster che è stato clonato da Aurora Serverless v1, si specifica comunque la modalità motore per il clone come.

provisionedSuccessivamente si eseguono ulteriori passaggi di aggiornamento e migrazione. -

Utilizzare

--engine-mode serverlessper creare un Aurora Serverless v1 clone da un cluster Aurora DB fornito. Quando si specifica la modalitàserverlessdel motore, è anche possibile scegliere.--scaling-configuration

-

-

--scaling-configuration— (Facoltativo) Utilizzare with--engine-mode serverlessper configurare la capacità minima e massima per un Aurora Serverless v1 clonare. Se non si utilizza questo parametro, Aurora crea un Aurora Serverless v1 clone utilizzando l'impostazione predefinita Aurora Serverless v1 valori di capacità per il motore DB.

-

L'esempio seguente crea un clone fornito denominatomy-clone, da un Aurora Serverless v1 Cluster DB denominato. my-source-cluster

In Linux, macOS, oppure Unix:

aws rds restore-db-cluster-to-point-in-time \ --source-db-cluster-identifiermy-source-cluster\ --db-cluster-identifiermy-clone\ --engine-mode provisioned \ --restore-type copy-on-write \ --use-latest-restorable-time

In Windows:

aws rds restore-db-cluster-to-point-in-time ^ --source-db-cluster-identifiermy-source-cluster^ --db-cluster-identifiermy-clone^ --engine-mode provisioned ^ --restore-type copy-on-write ^ --use-latest-restorable-time

Questi comandi restituiscono l'oggetto JSON contenente i dettagli del clone necessari per creare l'istanza database. Non puoi farlo finché lo stato del clone (il cluster database Aurora vuoto) non diventa Disponibile.

Nota

Il comando restore-db-cluster-to- point-in-time AWS CLI ripristina solo il cluster DB, non le istanze DB per quel cluster DB. Si esegue il create-db-instancecomando per creare istanze DB per il cluster DB ripristinato. Con questo comando, si specifica l'identificatore del cluster DB ripristinato come parametro. --db-cluster-identifier Puoi creare le istanze database solo dopo che il comando restore-db-cluster-to-point-in-time è terminato e il cluster database è disponibile.

Supponiamo di iniziare con un Aurora Serverless v1 cluster e intendete migrarlo verso un Aurora Serverless v2 ammasso. Si crea un clone predisposto di Aurora Serverless v1 cluster come fase iniziale della migrazione. Per la procedura completa, compresi gli eventuali aggiornamenti di versione richiesti, vedereAggiornamento da un Aurora Serverless v1 cluster a Aurora Serverless v2.

Controllo dello stato e ottenimento deii dettagli del clone

È possibile utilizzare il comando seguente per verificare lo stato del cluster clone appena creato.

$aws rds describe-db-clusters --db-cluster-identifiermy-clone--query '*[].[Status]' --output text

Oppure puoi ottenere lo stato e gli altri valori necessari per creare l'istanza DB per il tuo clone utilizzando la seguente AWS CLI query.

In Linux, macOS, oppure Unix:

aws rds describe-db-clusters --db-cluster-identifiermy-clone\ --query '*[].{Status:Status,Engine:Engine,EngineVersion:EngineVersion,EngineMode:EngineMode}'

In Windows:

aws rds describe-db-clusters --db-cluster-identifiermy-clone^ --query "*[].{Status:Status,Engine:Engine,EngineVersion:EngineVersion,EngineMode:EngineMode}"

Questa query restituisce un output simile al seguente:

[ { "Status": "available", "Engine": "aurora-mysql", "EngineVersion": "8.0.mysql_aurora.3.04.1", "EngineMode": "provisioned" } ]

Creazione dell'istanza database Aurora per il clone

Usa il comando create-db-instanceCLI per creare l'istanza DB per il tuo Aurora Serverless v2 o clone predisposto. Non si crea un'istanza DB per un Aurora Serverless v1 clonare.

L'istanza DB eredita le --master-user-password proprietà --master-username and dal cluster DB di origine.

L'esempio seguente crea un'istanza DB per un clone di cui è stato eseguito il provisioning.

In Linux, macOS, oppure Unix:

aws rds create-db-instance \ --db-instance-identifiermy-new-db\ --db-cluster-identifiermy-clone\ --db-instance-classdb.r6g.2xlarge\ --engine aurora-mysql

In Windows:

aws rds create-db-instance ^ --db-instance-identifiermy-new-db^ --db-cluster-identifiermy-clone^ --db-instance-classdb.r6g.2xlarge^ --engine aurora-mysql

L'esempio seguente crea un Aurora Serverless v2 Istanza DB, per un clone che utilizza una versione del motore che supporta Aurora Serverless v2.

In Linux, macOS, oppure Unix:

aws rds create-db-instance \ --db-instance-identifiermy-new-db\ --db-cluster-identifiermy-clone\ --db-instance-class db.serverless \ --engine aurora-postgresql

In Windows:

aws rds create-db-instance ^ --db-instance-identifiermy-new-db^ --db-cluster-identifiermy-clone^ --db-instance-class db.serverless ^ --engine aurora-mysql

Parametri da utilizzare per la clonazione

La tabella seguente riepiloga i vari parametri utilizzati con restore-db-cluster-to-point-in-time per clonare i cluster database Aurora.

| Parametro | Descrizione |

|---|---|

|

|

Utilizza il nome del cluster database Aurora di origine che si desidera clonare. |

|

|

Scegli un nome significativo per il tuo clone quando lo crei con il |

|

|

Specifica |

|

|

Questo valore indica i dati di volume ripristinabili più recenti per il cluster DB di origine. Usalo per creare cloni. |

|

|

(Versioni più recenti che supportano Aurora Serverless v2) Utilizzare questo parametro per configurare la capacità minima e massima per un Aurora Serverless v2 clonare. Se non specifichi questo parametro, non puoi crearne uno Aurora Serverless v2 istanze nel cluster clone finché non modifichi il cluster per aggiungere questo attributo. |

|

|

(Versioni precedenti che supportano Aurora Serverless v1 solo) Utilizzate questo parametro per creare cloni di tipo diverso dal cluster Aurora DB di origine, con uno dei seguenti valori:

|

|

|

(Versioni precedenti che supportano Aurora Serverless v1 solo) Utilizzate questo parametro per configurare la capacità minima e massima per un Aurora Serverless v1 clonare. Se non specificate questo parametro, Aurora crea il clone utilizzando i valori di capacità predefiniti per il motore DB. |

Per informazioni sulla clonazione tra VPC e più account, consulta le seguenti sezioni.