Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Policy basate sulle identità e policy basate su risorse

Una policy è un oggetto AWS che, se associato a un'identità o a una risorsa, ne definisce le autorizzazioni. Quando crei una policy di autorizzazione per limitare l'accesso a una risorsa, puoi scegliere una policy basata su identità o una policy basata su risorse.

Le policy basate su identità sono collegate a un utente, un gruppo o un ruolo IAM. Queste policy consentono di specificare cosa può fare quell'identità (le sue autorizzazioni). Ad esempio, puoi allegare la policy all'utente IAM di nome John, affermando che è autorizzato a eseguire l' EC2 RunInstancesazione Amazon. La policy potrebbe inoltre dichiarare che a John è consentito ottenere oggetti da una tabella di Amazon DynamoDB denominata MyCompany. È inoltre possibile consentire a John di gestire le proprie credenziali di sicurezza IAM. Le policy basate su identità sulle identità possono essere gestite o inline.

Le policy basate su risorse sono collegate a una risorsa. Ad esempio, puoi collegare policy basate su risorse a bucket Amazon S3, code Amazon SQS, endpoint VPC, chiavi di crittografia AWS Key Management Service e tabelle e flussi Amazon DynamoDB. Per un elenco dei servizi che supportano le policy basate su risorse, consulta AWS servizi che funzionano con IAM.

Le policy basate su risorse consentono di specificare quali utenti hanno accesso a una risorsa e quali operazioni possono eseguirvi. Per capire se i principali negli account esterni alla zona di attendibilità (organizzazione o account attendibile) dispongono dell'accesso per assumere i ruoli, consulta Cos'è IAM Access Analyzer?. Le policy basate su risorse sono solo inline, non gestite.

Nota

Le policy basate su risorse sono diverse dalle autorizzazioni a livello di risorsa. È possibile collegare policy basate su risorse direttamente a una risorsa, come descritto in questo argomento. Le autorizzazioni a livello di risorsa si riferiscono alla capacità di specificare singole risorse in ARNsuna policy. Le politiche basate sulle risorse sono supportate solo da alcuni servizi. AWS Per un elenco dei servizi che supportano delle policy basate su risorse e le autorizzazioni a livello di risorsa, consultare AWS servizi che funzionano con IAM.

Per informazioni su come interagiscono le policy basate su identità e le policy basate sulle risorse all'interno dello stesso account, consulta Valutazione delle policy per le richieste all'interno di un singolo account.

Per informazioni su come le policy interagiscono tra gli account, consulta Cross-account policy evaluation logic.

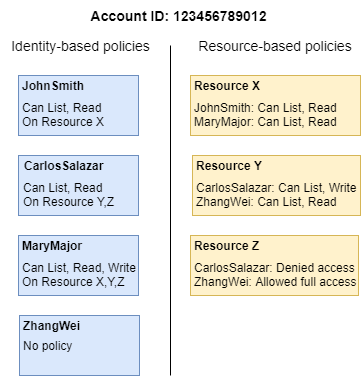

Per comprendere meglio questi concetti, visualizza la figura riportata di seguito. L'amministratore dell'account 123456789012 ha collegato policy basate su identità agli utenti John, Carlos e Mary. Alcune delle operazioni in queste policy possono essere eseguite su risorse specifiche. Ad esempio, l'utente John può eseguire alcune operazioni su Resource X. Si tratta di un'autorizzazione a livello di risorsa in una policy basata su identità. L'amministratore inoltre ha aggiunto policy basate su risorse a Resource X, Resource

Y e Resource Z. Le policy basate su risorse consentono di specificare chi può accedere alla risorsa. Ad esempio, la policy basata su risorsa su Resource X consente agli utenti John e Mary l'accesso all'elenco e in lettura a quella risorsa.

L'esempio di account 123456789012 consente agli utenti seguenti di eseguire le operazioni elencate:

-

John: John può eseguire elenchi e leggere azioni su.

Resource XGli è concessa questa autorizzazione dalla policy basata su identità sul suo utente e dalla policy basata su risorsa suResource X. -

Carlos — Carlos può eseguire azioni di elenco, lettura e scrittura

Resource Y, ma gli viene negato l'accesso aResource Z. La policy basata su identità su Carlos gli consente di eseguire operazioni di lettura ed elenco suResource Y. La policy basata sulla risorsaResource Y, inoltre, gli concede autorizzazioni di scrittura. Tuttavia, anche se la sua policy basata su identità gli consente l'accesso aResource Z, la policy basata sulla risorsaResource Znega tale accesso. UnDenyesplicito sostituisce unAllowe il suo accesso aResource Zviene negato. Per ulteriori informazioni, consulta Logica di valutazione delle policy. -

Mary — Mary può eseguire operazioni di elenco, lettura e scrittura su

Resource XResource Y, eResource Z. La sua policy basata su identità le consente più operazioni su più risorse rispetto alle policy basate su risorse, ma nessuna di queste nega l'accesso. -

Zhang - Zhang ha pieno accesso a.

Resource ZZhang non ha policy basate su identità, ma la policy basata sulla risorsaResource Zgli consente l'accesso completo alla risorsa. Zhang può anche eseguire elenco e leggere operazioni suResource Y.

Le policy basate su identità e le policy basate su risorse sono entrambe policy di autorizzazione e vengono valutate insieme. Per una richiesta a cui si applicano solo i criteri di autorizzazione, controlla AWS innanzitutto tutti i criteri per un. Deny Se ne esiste una, la richiesta viene negata. Quindi, AWS

verifica ogni Allow. Se almeno un'istruzione della policy consente l'operazione nella richiesta, la richiesta è consentita. Non importa se l'Allow è concessa dalla policy basata su identità o dalla policy basata su risorse.

Importante

Questa logica si applica solo quando la richiesta viene effettuata all'interno di un singolo Account AWS. Per le richieste effettuate da un account a un altro, il richiedente nell'Account A deve disporre di una policy basata su identità che gli consenta di effettuare una richiesta alla risorsa nell'Account B. Inoltre, la policy basata sulla risorsa nell'Account B deve consentire al richiedente nell'Account A di accedere alla risorsa. In entrambi gli account devono essere presenti policy che consentono l'operazione, altrimenti la richiesta non riesce. Per ulteriori informazioni sull'utilizzo delle policy basate sulle risorse per l'accesso tra account, consulta Accesso alle risorse multi-account in IAM.

Un utente che dispone di autorizzazioni specifiche potrebbe richiedere una risorsa a cui è collegata anche una policy di autorizzazione. In tal caso, AWS valuta entrambi i set di autorizzazioni per determinare se concedere l'accesso alla risorsa. Per ulteriori informazioni su come vengono valutate le policy, consultare Logica di valutazione delle policy.

Nota

Amazon S3 supporta le policy basate sulle identità e le policy basate su risorse (dette policy dei bucket). Inoltre, Amazon S3 supporta un meccanismo di autorizzazione noto come lista di controllo accessi (ACL) che è indipendente dalle policy e dalle autorizzazioni IAM. Puoi utilizzare le policy IAM in combinazione con Amazon S3 ACLs. Per ulteriori informazioni, consulta Controllo accessi nella Guida per l'utente di Amazon Simple Storage Service.