Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Policy gestite e policy inline

Quando imposti le autorizzazioni per un'identità in IAM, dovrai scegliere tra una policy gestita da AWS , una policy gestita dal cliente o una policy inline. Gli argomenti seguenti forniscono ulteriori informazioni su ciascuno dei tipi di policy basate sull'identità e su quando utilizzarli.

La tabella seguente descrive queste politiche:

| Tipo di policy | Descrizione | Chi gestisce la politica? | Modificare le autorizzazioni? | Numero di principi applicati alla politica? |

|---|---|---|---|---|

| AWS politiche gestite | Politica autonoma creata e amministrata da. AWS | AWS | No | Molti |

| Policy gestite dal cliente | Policy che crei per casi d'uso specifici e puoi modificarle o aggiornarle tutte le volte che vuoi. | Utente corrente | Sì | Molte |

| Policy inline | Policy creata per una singola identità IAM (utente, gruppo o ruolo) che mantiene una stretta one-to-one relazione tra una policy e un'identità. | Utente corrente | Sì | One |

Argomenti

AWS politiche gestite

Una policy gestita da AWS è una policy autonoma che viene creata e amministrata da AWS. Una policy autonoma è una policy che ha un proprio nome della risorsa Amazon (ARN) che include il nome della policy. Ad esempio, arn:aws:iam::aws:policy/IAMReadOnlyAccess è una politica AWS gestita. Per ulteriori informazioni su ARNs, vedereIAM ARNs. Per un elenco delle politiche AWS gestite per Servizi AWS, consulta le politiche AWS gestite.

AWS le politiche gestite semplificano l'assegnazione delle autorizzazioni appropriate a utenti, gruppi IAM e ruoli. È più veloce della scrittura delle policy in autonomia e include le autorizzazioni per molti casi d'uso comuni.

Non è possibile modificare le autorizzazioni definite nelle AWS politiche gestite. AWS aggiorna occasionalmente le autorizzazioni definite in una politica AWS gestita. In tal caso AWS , l'aggiornamento influisce su tutte le entità principali (utenti IAM, gruppi IAM e ruoli IAM) a cui è associata la policy. AWS è più probabile che aggiorni una policy AWS gestita quando viene lanciato un nuovo AWS servizio o quando diventano disponibili nuove chiamate API per i servizi esistenti. Ad esempio, la policy AWS gestita denominata ReadOnlyAccessfornisce l'accesso in sola lettura a tutte Servizi AWS le risorse. Quando AWS avvia un nuovo servizio, AWS aggiorna la ReadOnlyAccesspolitica per aggiungere autorizzazioni di sola lettura per il nuovo servizio. Le autorizzazioni aggiornate vengono applicate a tutte le entità principali a cui la policy è collegata.

Policy AWS gestite ad accesso completo: definiscono le autorizzazioni per gli amministratori del servizio concedendo l'accesso completo a un servizio. Esempi includono:

Policy AWS gestite dagli utenti esperti: forniscono l'accesso completo alle risorse Servizi AWS e alle risorse, ma non consentono la gestione di utenti e gruppi IAM. Esempi includono:

Policy AWS gestite ad accesso parziale: forniscono livelli di accesso specifici alle autorizzazioni a livello di accesso Servizi AWS senza consentire la gestione delle autorizzazioni. Esempi includono:

Politiche di AWS gestione delle funzioni lavorative: queste politiche si allineano strettamente alle funzioni lavorative comunemente utilizzate nel settore IT e facilitano la concessione delle autorizzazioni per tali funzioni lavorative. Uno dei principali vantaggi dell'utilizzo delle politiche relative alle funzioni lavorative è che vengono mantenute e aggiornate AWS man mano che vengono introdotti nuovi servizi e operazioni API. Ad esempio, la funzione AdministratorAccessjob fornisce l'accesso completo e la delega delle autorizzazioni a ogni servizio e risorsa in AWS uso. Si consiglia di utilizzare questa policy solo per l'amministratore dell'account. Per gli utenti esperti che richiedono l'accesso completo a tutti i servizi tranne l'accesso limitato a IAM e AWS Organizations, utilizzano la funzione PowerUserAccessjob. Per un elenco e descrizioni delle policy delle mansioni lavorative, consulta AWS politiche gestite per le funzioni lavorative.

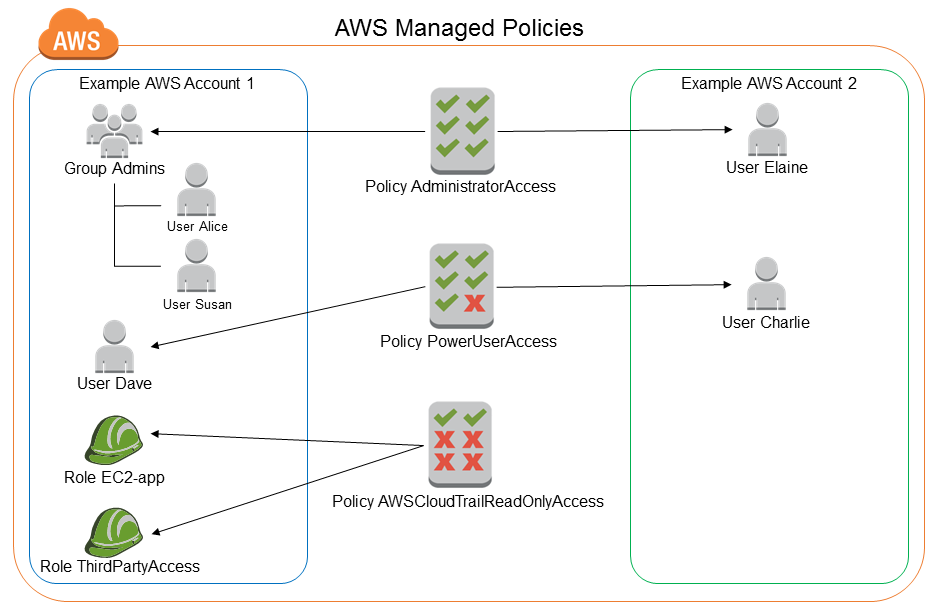

Il diagramma seguente illustra le politiche AWS gestite. Il diagramma mostra tre politiche AWS gestite: AdministratorAccessPowerUserAccess, e _.AWS CloudTrail ReadOnlyAccess Si noti che una singola politica AWS gestita può essere associata a entità principali in diverse Account AWS entità principali e a diverse entità principali in un'unica Account AWS entità.

Policy gestite dal cliente

Puoi creare policy autonome personalizzate Account AWS da collegare alle entità principali (utenti IAM, gruppi IAM e ruoli IAM). Puoi creare queste policy gestite dal cliente per i tuoi casi d'uso specifici e modificarle e aggiornarle tutte le volte che desideri. AWS Analogamente alle politiche gestite, quando si allega una politica a un'entità principale, si assegnano all'entità le autorizzazioni definite nella policy. Quando le autorizzazioni della policy vengono aggiornate, le modifiche vengono applicate a tutte le entità principali a cui è collegata la policy.

Un ottimo modo per creare una policy gestita dal cliente è iniziare copiando una policy gestita da AWS esistente. In questo modo è possibile assicurarsi che la policy sia corretta come base ed è sufficiente personalizzarla per il proprio ambiente.

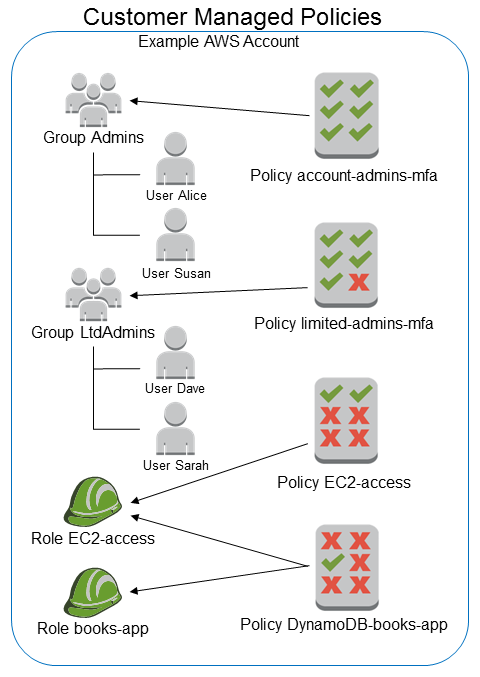

Il diagramma seguente illustra le policy gestite dal cliente. Ogni policy è un'entità in IAM con un proprio Amazon Resource Name (ARN) che include il nome della policy. Si noti che la stessa policy può essere collegata a più entità principali, ad esempio, la stessa policy DynamoDB-books-app è collegata a due diversi ruoli IAM.

Per ulteriori informazioni, consulta Definire le autorizzazioni IAM personalizzate con policy gestite dal cliente

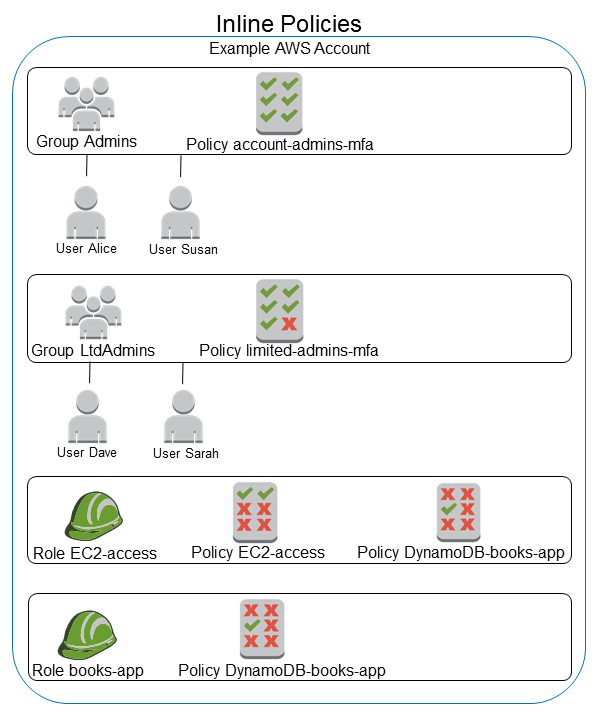

Policy inline

Una policy in linea è una policy creata per una singola identità IAM (utente, gruppo di utenti o ruolo). Le politiche in linea mantengono una stretta one-to-one relazione tra una politica e un'identità. Vengono eliminate quando elimini l'identità. È possibile creare una policy e incorporarla in un'identità, sia quando si crea l'identità sia in un secondo momento. Se una policy può essere applicata a più di un'entità, è meglio utilizzare una policy gestita.

Il diagramma seguente illustra le policy inline. Ogni policy è parte integrante dell'utente, gruppo o ruolo. Si noti che i due ruoli includono la stessa policy (la policy DynamoDB-books-app), ma non condividono una singola policy. Ogni ruolo dispone di una propria copia della policy.