Amazon Monitron non è più aperto a nuovi clienti. I clienti esistenti possono continuare a utilizzare il servizio normalmente. Per funzionalità simili a Amazon Monitron, consulta il nostro post sul blog

Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Esportazione dei dati con CloudShell

Argomenti

Fase 1: creazione di un bucket Amazon S3 (con) AWS CloudShell

-

Accedi alla console. AWS

-

Apri AWS CloudShell

AWS CloudShellè un ambiente a riga di comando che funziona all'interno del browser. All'interno AWS CloudShell, è possibile utilizzare il AWS Command Line Interface per avviare e configurare molti AWS servizi.

-

In AWS CloudShell, inserisci il seguente comando, dove bucketname è il nome del bucket che stai creando:

$aws s3api create-bucket --bucket bucketname --region us-east-1Questo comando crea un bucket Amazon S3 per archiviare i dati grezzi. Potrai accedere facilmente al tuo bucket dalla console e scaricare i dati a tuo piacimento. Per ulteriori informazioni, consulta Creazione, configurazione e utilizzo dei bucket Amazon S3.

Importante

È tua responsabilità adottare le misure appropriate per proteggere i tuoi dati. Ti consigliamo vivamente di utilizzare la crittografia lato server e bloccare l'accesso pubblico al tuo bucket.

Nel comando precedente, il bucket viene creato nella regione Stati Uniti orientali (Virginia settentrionale). Facoltativamente, puoi specificare una regione diversa nel corpo della richiesta. Per ulteriori informazioni, consulta Regioni, zone di disponibilità e Local Zones

Dovresti vedere un output simile a questo:

{ "Location": "/

bucketname" } -

Identifica l'Amazon Resource Name (ARN) del bucket che hai creato, che sarà:

arn:aws:s3:::

bucketname

Fase 2: concedere ad Amazon Monitron l'accesso al tuo bucket Amazon S3 (con) AWS CloudShell

-

Incolla il codice seguente in un editor di testo e salvalo come: .json. monitron-assumes-role Non utilizzare Microsoft Word, che aggiungerà caratteri aggiuntivi. Usa un semplice editor di testo come Notepad o. TextEdit

Questa policy autorizza Amazon Monitron ad assumere il ruolo che gli consentirà di accedere al tuo bucket S3. Per ulteriori informazioni, consulta Politiche e autorizzazioni in IAM.

{ "Version": "2012-10-17", "Statement": [{ "Effect": "Allow", "Principal": { "Service": ["monitron.amazonaws.com"] }, "Action": "sts:AssumeRole" }] } -

Incolla il testo seguente in un editor di testo e salvalo come: 3.json monitron-role-accesses-s

Questa policy consentirà ad Amazon Monitron (utilizzando il ruolo creato sopra) di accedere al tuo bucket Amazon S3.

{ "Statement": [ { "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::bucketname" ] }, { "Action": [ "s3:PutObject", "s3:GetBucketAcl" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::bucketname/*" ] } ], "Version": "2012-10-17" } -

Nel file di testo appena creato, sostituisci ogni occorrenza di

bucketnamecon il nome del tuo bucket.Ad esempio, se il nome del tuo bucket è implacabile, il tuo file avrà questo aspetto:

{ "Statement": [ { "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::relentless" ] }, { "Action": [ "s3:PutObject", "s3:GetBucketAcl" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::relentless/*" ] } ], "Version": "2012-10-17" } -

Carica entrambi i file json in cui hai appena creato CloudShell nella home directory.

Per caricare un file, scegli Azioni nell'angolo in alto a destra della pagina della CloudShell console, quindi scegli Carica file.

-

Inserisci quanto segue nella riga di comando in CloudShell:

aws iam create-role --role-name role-for-monitron --assume-role-policy-document "cat monitron-assumes-role.json"

Questo comando crea il ruolo e allega la monitron-assumes-role policy.

Dovresti vedere un output simile a questo:

{ "Role": { "Path": "/", "RoleName": "role-for-monitron", "RoleId": "AROAT7PQQWN6BMTMASVPP", "Arn": "arn:aws:iam::273771705212:role/role-for-monitron", "CreateDate": "2021-07-14T02:48:15+00:00", "AssumeRolePolicyDocument": { "Version": "2012-10-17", "Statement": [{ "Sid": "", "Effect": "Allow", "Principal": { "Service": [ "monitron.amazonaws.com" ] }, "Action": "sts:AssumeRole" }] } } }Prendi nota del valore ARN per il ruolo che hai appena creato. Sarà necessario in seguito.

Nel nostro esempio, il valore ARN è:

arn:aws:iam::273771705212:role/role-for-monitron -

Immettete quanto segue nella riga di comando in CloudShell:

aws iam create-policy --policy-name role-uses-bucket --policy-document "cat role-uses-bucket.json"

Questo comando crea la politica monitron-role-accesses-s 3.

Dovresti vedere un output simile a questo:

{ "Policy": { "PolicyName": "role-uses-bucket", "PolicyId": "ANPAT7PQQWN6I5KLORSDQ", "Arn": "arn:aws:iam::273771705212:policy/role-uses-bucket", "Path": "/", "DefaultVersionId": "v1", "AttachmentCount": 0, "PermissionsBoundaryUsageCount": 0, "IsAttachable": true, "CreateDate": "2021-07-14T02:19:23+00:00", "UpdateDate": "2021-07-14T02:19:23+00:00" } }Prendi nota del valore ARN per la policy che hai appena creato. Ti servirà per il passaggio successivo.

Nel nostro esempio, il valore ARN è:

arn:aws:iam::273771705212:policy/role-uses-bucket

-

Inserisci quanto segue nella riga di comando di CloudShell, sostituendo l'ARN con l'ARN per la tua politica: role-uses-bucket

aws iam attach-role-policy --role-name role-for-monitron --policy-arn arn:aws:iam::273771705212:policy/role-uses-bucketQuesto comando associa la politica monitron-role-accesses-s 3 al ruolo appena creato.

Ora hai creato e fornito un bucket Amazon S3, un ruolo che Amazon Monitron può assumere, una policy che consentirà ad Amazon Monitron di assumere quel ruolo e un'altra policy che consentirà al servizio che utilizza quel ruolo di utilizzare il tuo bucket Amazon S3.

Sei responsabile dell'adozione delle misure appropriate per proteggere i tuoi dati. Ti consigliamo vivamente di utilizzare la crittografia lato server e bloccare l'accesso pubblico al tuo bucket. Per ulteriori informazioni, consulta Bloccare l'accesso pubblico.

Fase 3: Creazione del ticket di assistenza

-

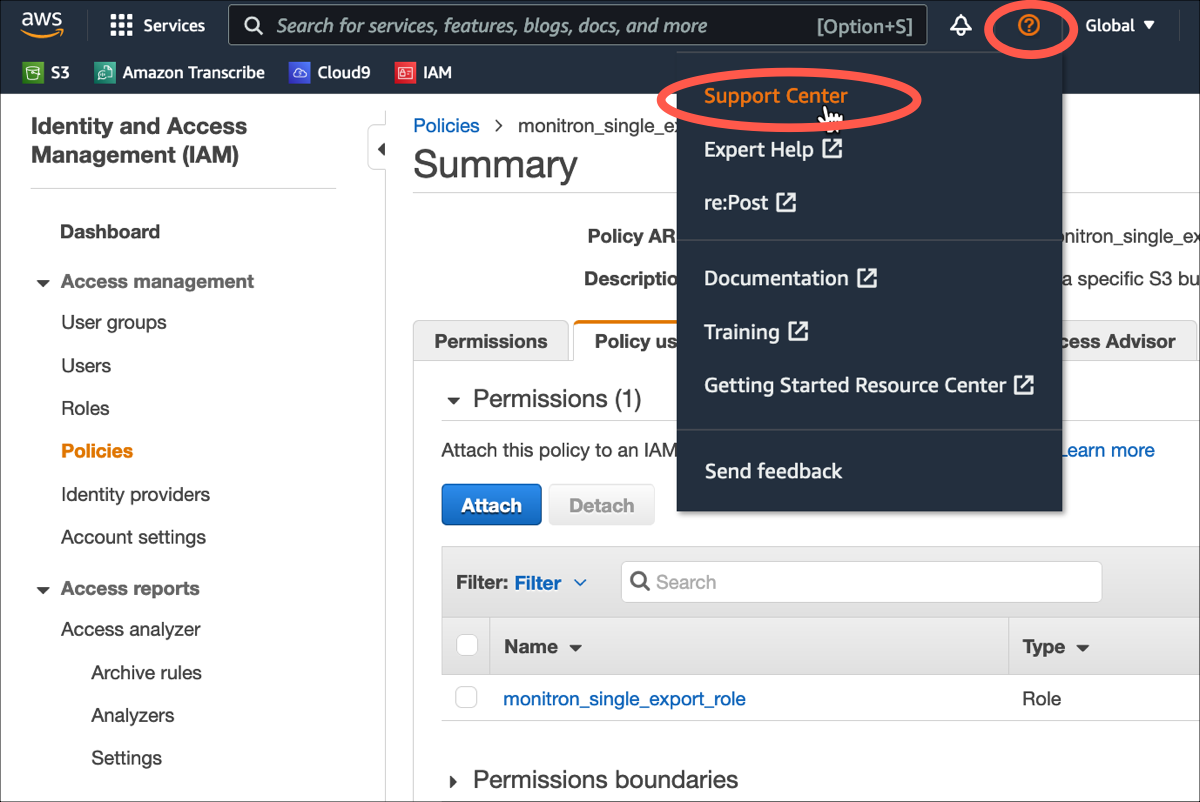

Dalla AWS console, scegli l'icona del punto interrogativo nell'angolo in alto a destra di qualsiasi pagina, quindi scegli Support Center.

-

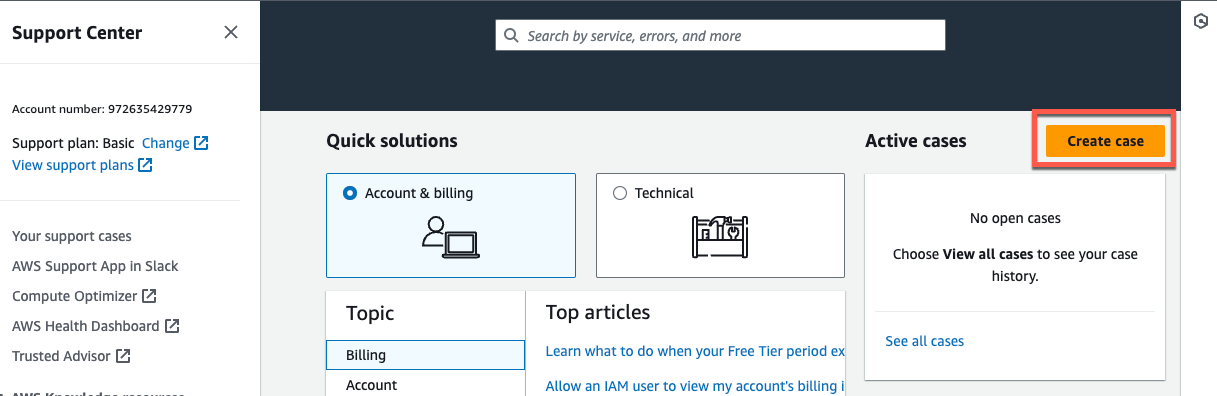

Nella pagina successiva, scegli Crea caso.

-

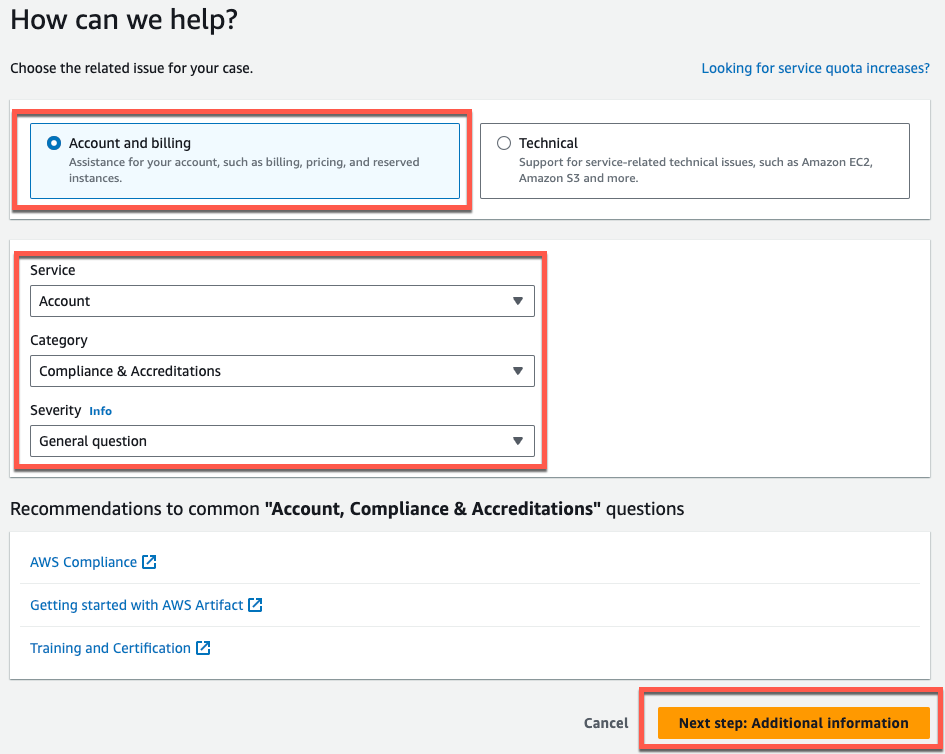

Nella sezione Come possiamo aiutarti? pagina, procedi come segue:

-

Scegli Account and billing support (Supporto account e fatturazione).

-

In Servizio, scegli Account.

-

In Categoria, scegli Conformità e accreditamenti.

-

Scegli Severità, se tale opzione è disponibile in base al tuo abbonamento al supporto.

-

Scegli Fase successiva: informazioni aggiuntive.

-

-

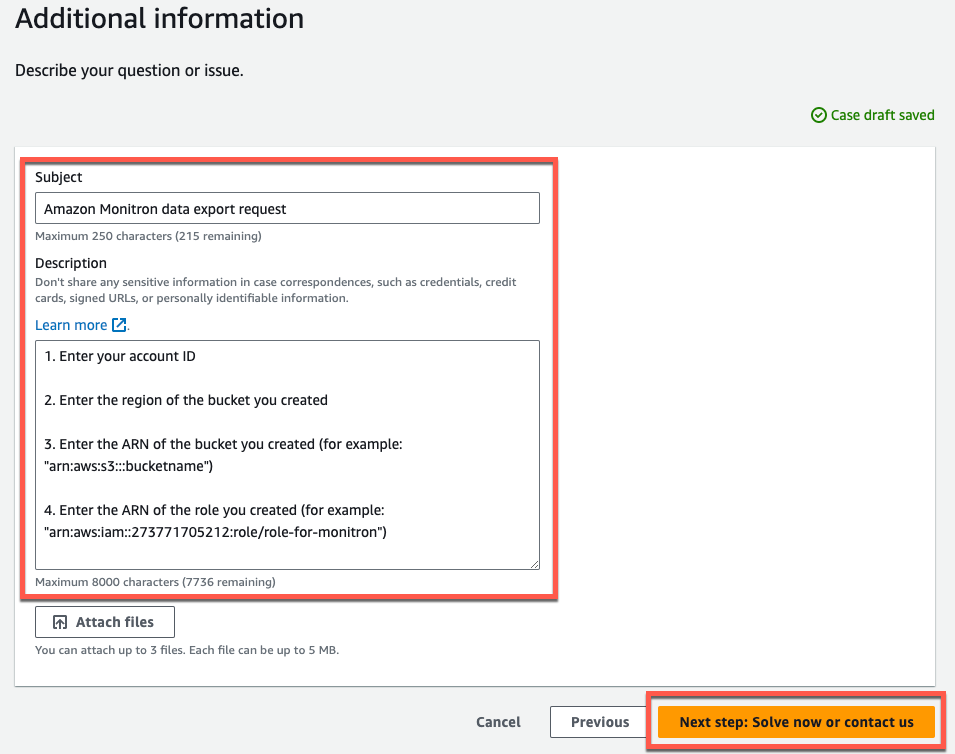

In Informazioni aggiuntive, procedi come segue:

-

In Oggetto, immettereAmazon Monitron data export request.

-

Nel campo Descrizione, inserisci:

-

l'ID del tuo account

-

la regione del bucket che hai creato

-

l'ARN del bucket che hai creato (ad esempio: «arn:aws:s3: :bucketname»)

-

l'ARN del ruolo che hai creato (ad esempio: «arn:aws:iam: :273771705212:role/ «) role-for-monitron

-

-

Scegli Passaggio successivo: risolvi ora o contattaci.

-

-

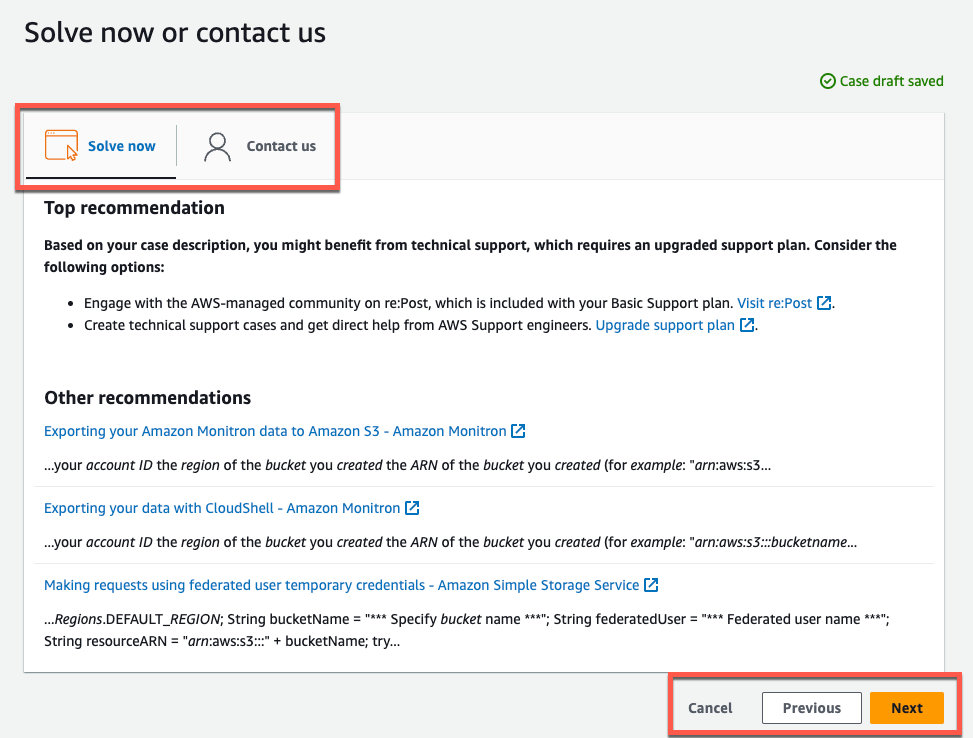

In Solve now o contattaci, procedi come segue:

-

In Risolvi ora, seleziona Avanti.

-

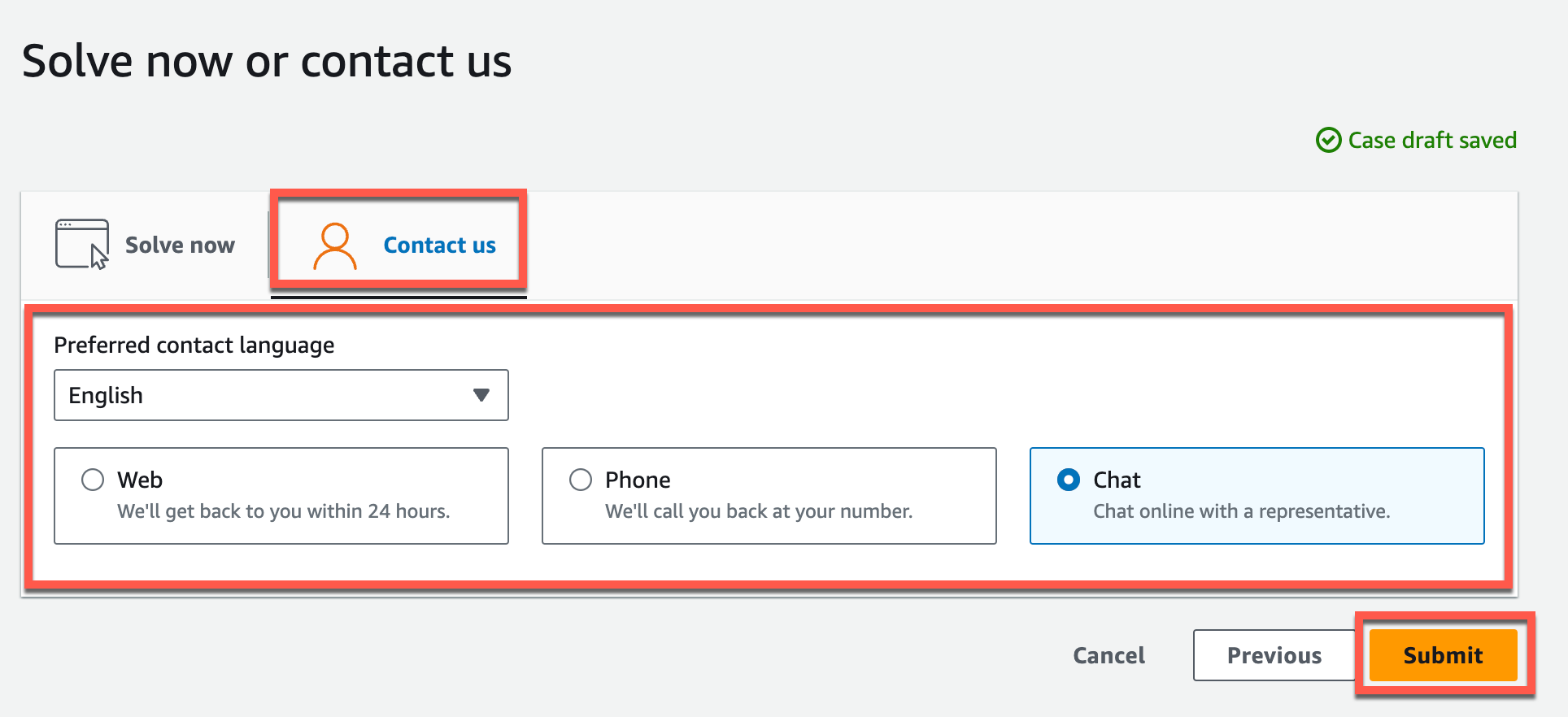

In Contattaci, scegli la lingua di contatto e il metodo di contatto preferiti.

-

Scegli Invia. Verrà visualizzata una schermata di conferma con l'ID del caso e i dettagli.

-

Uno specialista dell'assistenza AWS clienti ti contatterà il prima possibile. In caso di problemi con i passaggi elencati, lo specialista potrebbe chiederti ulteriori informazioni. Se sono state fornite tutte le informazioni necessarie, lo specialista ti avviserà non appena i dati saranno stati copiati nel bucket Amazon S3 che hai creato sopra.