Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configurazione di SAML con IAM per Amazon Connect

Amazon Connect supporta la federazione delle identità configurando Security Assertion Markup Language (SAML) 2.0 con AWS IAM per abilitare il single sign-on (SSO) basato sul web dalla tua organizzazione all'istanza Amazon Connect. Ciò consente agli utenti di accedere a un portale dell'organizzazione ospitato da un gestore dell'identità digitale (IdP) compatibile con SAML 2.0 e accedere a un'istanza Amazon Connect con un'esperienza di accesso singolo senza dover fornire credenziali separate per Amazon Connect.

Note importanti

Prima di cominciare, tieni presente che:

-

queste istruzioni non si applicano alle implementazioni di Amazon Connect Global Resiliency; per informazioni relative ad Amazon Connect Global Resiliency, consulta Integrazione del gestore dell'identità digitale con un endpoint di accesso SAML di Amazon Connect Global Resiliency;

-

Il nome utente in Amazon Connect deve corrispondere all'attributo RoleSessionName SAML specificato nella risposta SAML restituita dal provider di identità.

-

Amazon Connect non supporta la federazione inversa. Cioè, non puoi accedere direttamente a Amazon Connect. In caso di un tentativo, verrà ricevuto un messaggio di sessione scaduta. L'autenticazione deve essere effettuata dal gestore dell'identità digitale e non dal Service Provider (SP) (Amazon Connect);

-

Per impostazione predefinita, la maggior parte dei provider di identità utilizza l'endpoint di AWS accesso globale come Application Consumer Service (ACS), che è ospitato negli Stati Uniti orientali (Virginia settentrionale). Si raccomanda di sovrascrivere questo valore per utilizzare l'endpoint regionale che corrisponde a quello in cui è stata creata l'istanza Regione AWS .

-

Tutti i Amazon Connect nomi utente fanno distinzione tra maiuscole e minuscole, anche quando si utilizza SAML.

-

se disponi di vecchie istanze Amazon Connect configurate con SAML e devi aggiornare il dominio Amazon Connect, consulta Impostazioni personali.

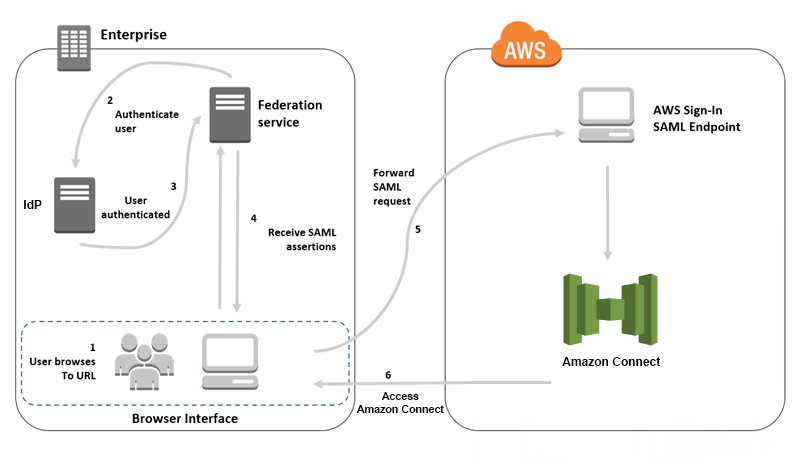

Panoramica sull'uso di SAML con Amazon Connect

Il diagramma seguente mostra l'ordine in cui vengono eseguite le richieste SAML per autenticare gli utenti e federarsi con Amazon Connect. Non è un diagramma di flusso per un modello di minaccia.

Le richieste SAML si sviluppano come riportato di seguito:

-

'utente accede a un portale interno che include un collegamento di accesso ad Amazon Connect. Il collegamento viene definito nel provider di identità.

-

Il servizio di federazione richiede l'autenticazione dall'archivio identità dell'organizzazione.

-

L'archivio identità autentica l'utente e restituisce la risposta di autenticazione al servizio di federazione.

-

Quando l'autenticazione viene completata, il servizio di federazione pubblica l'asserzione SAML nel browser dell'utente.

-

Il browser dell'utente pubblica l'asserzione SAML nell'endpoint SAML di AWS accesso (/saml). https://signin.aws.amazon.com AWS sign in riceve la richiesta SAML, elabora la richiesta, autentica l'utente e avvia un reindirizzamento del browser all'endpoint Amazon Connect con il token di autenticazione.

-

Utilizzando il token di autenticazione di AWS, Amazon Connect autorizza l'utente e apre Amazon Connect nel suo browser.

Abilitazione dell'autenticazione basata su SAML per Amazon Connect

I seguenti passaggi sono necessari per abilitare e configurare l'autenticazione SAML per l'uso con l'istanza Amazon Connect:

-

Crea un'istanza Amazon Connect e seleziona l'autenticazione basata su SAML 2.0 per la gestione delle identità.

-

Abilita la federazione SAML tra il tuo provider di identità e. AWS

-

Aggiungi utenti Amazon Connect all'istanza Amazon Connect. Accedi all'istanza utilizzando l'account amministratore creato durante la creazione dell'istanza. Vai alla pagina User Management (Gestione utenti) e aggiungi gli utenti.

Importante

-

Per un elenco dei caratteri consentiti nei nomi utente, consulta la documentazione relativa alla

Usernameproprietà nell'CreateUserazione. -

A causa dell'associazione di un utente Amazon Connect e di un ruolo AWS IAM, il nome utente deve corrispondere esattamente a quello configurato con l'integrazione della federazione AWS IAM, che in genere finisce per essere il nome utente nella directory. RoleSessionName Il formato del nome utente deve corrispondere all'intersezione delle condizioni di formato di RoleSessionNamee di un utente Amazon Connect, come mostrato nel diagramma seguente:

-

-

Configurare il provider di identità per le asserzioni SAML, risposta di autenticazione e lo stato relay. Gli utenti eseguono l'accesso al provider di identità. Una volta completata correttamente l'operazione, vengono reindirizzati a un'istanza Amazon Connect. Il ruolo IAM viene utilizzato per la federazione con AWS, che consente l'accesso ad Amazon Connect.

Selezione dell'autenticazione basata su SAML 2.0 durante la creazione delle istanze

Durante la creazione di un'istanza Amazon Connect, seleziona l'opzione di autenticazione basata su SAML 2.0 per la gestione delle identità. Nella seconda fase, al momento della creazione dell'amministratore per l'istanza, il nome utente specificato deve corrispondere esattamente a un nome utente nella directory di rete esistente. Non è possibile specificare una password per l'amministratore perché le password vengono gestite tramite la directory esistente. L'amministratore viene creato in Amazon Connect e riceve il profilo di sicurezza Amministratore.

È possibile effettuare l'accesso all'istanza Amazon Connect, tramite il provider di identità, utilizzando l'account amministratore per aggiungere ulteriori utenti.

Abilita la federazione SAML tra il tuo provider di identità e AWS

Per abilitare l'autenticazione basata su SAML per Amazon Connect, è necessario creare un provider di identità nella console . Per ulteriori informazioni, consulta Abilitare gli utenti federati SAML 2.0 ad accedere alla AWS console di gestione.

Il processo per creare un provider di identità AWS è lo stesso per Amazon Connect. Il passaggio 6 nel diagramma di flusso precedente mostra il client inviato a un'istanza Amazon Connect anziché alla AWS Management Console.

I passaggi necessari per abilitare la federazione SAML AWS includono:

-

Crea un provider SAML in. AWS Per ulteriori informazioni, consulta Creazione di provider di identità SAML.

-

Crea un ruolo IAM per la federazione SAML 2.0 con la AWS Management Console. Crea un solo ruolo per la federazione (è necessario un solo ruolo da utilizzare per la federazione). Il ruolo IAM determina le autorizzazioni disponibili in AWS per gli utenti che effettuano l'accesso tramite il provider di identità. In questo caso, le autorizzazioni per l'accesso ad Amazon Connect. È possibile controllare le autorizzazioni alle caratteristiche di Amazon Connect utilizzando i profili di sicurezza in Amazon Connect. Per ulteriori informazioni, consulta Creazione di un ruolo per una federazione SAML 2.0 (Console).

Nel passaggio 5, scegli Consenti l'accesso programmatico e alla console AWS di gestione. Crea la policy di attendibilità descritta nell'argomento alla procedura Preparazione per la creazione di un ruolo per la federazione SAML 2.0. Quindi crea una policy per assegnare le autorizzazioni necessarie all'istanza Amazon Connect. Le autorizzazioni iniziano nel passaggio 9 della procedura Creazione di un ruolo per una federazione basata su SAML.

Creazione di una policy per l'assegnazione di autorizzazioni al ruolo IAM per la federazione SAML

-

Nella pagina Attach permissions policy (Associa policy di autorizzazioni), scegli Create policy (Crea policy).

-

Nella pagina Create policy (Crea policy), scegli JSON.

-

Copia una delle seguenti policy di esempio e incollarla nell'editor di policy JSON, sostituendo l'eventuale testo esistente. È possibile usare una policy per abilitare la federazione SAML, oppure personalizzarle per i requisiti specifici.

Utilizza questa policy per abilitare la federazione per tutti gli utenti in un'istanza Amazon Connect specifica. Per l'autenticazione basata su SAML, sostituisci il valore per

Resourceall'ARN per l'istanza creata:Utilizza questa policy per abilitare la federazione in un'istanza Amazon Connect specifica. Sostituisci il valore per

connect:InstanceIdall'ID istanza per l'istanza.Utilizza questa policy per abilitare la federazione per più istanze. Nota le parentesi che circondano l'istanza elencata. IDs

-

Dopo aver creato la policy, seleziona Next: Review (Avanti: Rivedi). Quindi torna al passaggio 10 nella procedura Creazione di un ruolo per una federazione basata su SAML nell'argomento Creazione di un ruolo per una federazione SAML 2.0 (console).

-

-

Configura la rete come un provider SAML per AWS. Per ulteriori informazioni, consulta Consentire agli utenti federati SAML 2.0 di accedere alla AWS console di gestione.

-

Configura asserzioni SAML per la risposta di autenticazione. Per ulteriori informazioni, consulta Configurazione delle asserzioni SAML per la risposta di autenticazione.

-

Per Amazon Connect, lascia vuoto l'URL di avvio dell'applicazione.

-

Sostituisci l'URL dell'Application Consumer Service (ACS) nel tuo provider di identità per utilizzare l'endpoint regionale che coincide con quello della tua istanza Regione AWS Amazon Connect. Per ulteriori informazioni, consulta Configurazione del provider di identità per utilizzare gli endpoint SAML regionali.

-

Configura lo stato del relay del provider di identità in modo che punti all'istanza Amazon Connect. L'URL da utilizzare per lo stato del relay è composto come segue:

https://region-id.console.aws.amazon.com/connect/federate/instance-idregion-idSostituiscilo con il nome della regione in cui hai creato l'istanza Amazon Connect, ad esempio us-east-1 per Stati Uniti orientali (Virginia settentrionale). Sostituisciinstance-idcon l'ID dell'istanza per la tua istanza.GovCloud Ad esempio, l'URL è https://console.amazonaws-us-gov.com/:

-

https://console.amazonaws-us-gov.com/connect/federate/instance-id

Nota

È possibile trovare l'ID istanza per l'istanza scegliendo l'alias dell'istanza nella console Amazon Connect. L'ID istanza è un set di numeri e lettere dopo "/instance" in Instance ARN (ARN istanza) visualizzato nella pagina Overview (Panoramica). Ad esempio, l'ID istanza nell'ARN istanza seguente è 178c75e4-b3de-4839-a6aa-e321ab3f3770.

arn:aws:connect:us-east-1:450725743157:instance/178c75e4-b3de-4839-a6aa-e321ab3f3770

-

Configurazione del provider di identità per utilizzare gli endpoint SAML regionali

Per fornire la migliore disponibilità, si consiglia di utilizzare l'endpoint SAML regionale che coincide con l'istanza Amazon Connect anziché l'endpoint globale predefinito.

I passaggi seguenti sono indipendenti dall'IdP; funzionano per qualsiasi IdP SAML (ad esempio, Okta, Ping, OneLogin Shibboleth, ADFS, AzureAD e altro).

-

Aggiorna (o sostituisci) l'URL ACS (Assertion Consumer Service). Esistono due modi per eseguire questa operazione.

-

Opzione 1: scarica i metadati AWS SAML e aggiorna l'attributo nella regione di tua scelta.

LocationCarica questa nuova versione dei metadati AWS SAML nel tuo IdP.Di seguito è riportato un esempio di una revisione:

<AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://region-id.signin.aws.amazon.com/saml"/> -

Opzione 2: sostituisci l'URL AssertionConsumerService (ACS) nel tuo IdP. Ad IdPs esempio Okta, che fornisce AWS integrazioni predefinite, puoi sovrascrivere l'URL ACS nella console di amministrazione. AWS Usa lo stesso formato per passare a una regione a tua scelta (ad esempio, https://.signin.aws.amazon.com/saml).

region-id

-

-

Aggiorna la policy di attendibilità del ruolo associata:

-

Questo passaggio deve essere eseguito per ogni ruolo in ogni account che si fida del determinato provider di identità.

-

Modifica la relazione di attendibilità e sostituisci la condizione singolare con una condizione multivalore

SAML:aud. Per esempio:-

https://signin.aws.amazon.comPredefinito: "«:" /saml».

SAML:aud -

Con modifiche: "

SAML:aud«: ["https://signin.aws.amazon.com/saml", "https://region-id.signin.aws.amazon.com/saml»]

-

-

Apporta in anticipo queste modifiche alle relazioni di fiducia. Non dovrebbero essere eseguite come parte di un piano durante un incidente.

-

-

Configura uno stato di inoltro per la pagina della console specifica della regione.

-

Se non esegui questo passaggio finale, non c'è alcuna garanzia che la procedura di accesso SAML specifica della regione inoltri l'utente alla pagina di accesso alla console all'interno della stessa regione. Questo passaggio varia in base al provider di identità, ma esistono blog (ad esempio, Come utilizzare SAML per indirizzare automaticamente gli utenti federati verso una pagina specifica della console di gestione AWS

) che mostrano l'uso dello stato di inoltro per ottenere il deep linking. -

Utilizzando quello technique/parameters appropriato per il tuo IdP, imposta lo stato di inoltro sull'endpoint della console corrispondente (ad esempio, https://.console.aws.amazon.

region-idcom/connect/federate/).instance-id

-

Nota

-

Assicurarsi che STS non sia disabilitato nelle regioni aggiuntive.

-

Assicurati che non SCPs stiano impedendo le azioni di STS nelle tue regioni aggiuntive.

Utilizzare una destinazione nell'URL dello stato del relay

Quando configuri lo stato di relay per il provider di identità, è possibile utilizzare l'argomento di destinazione nell'URL per far passare gli utenti a una pagina specifica dell'istanza Amazon Connect. Ad esempio, è possibile usare un link per aprire il CCP direttamente quando un agente effettua l'accesso. All'utente deve essere assegnato un profilo di sicurezza che concede l'accesso a tale pagina nell'istanza. Ad esempio, per inviare agenti al CCP, utilizza un URL simile al seguente per lo stato di relay. È necessario utilizzare la codifica URL

-

https://us-east-1.console.aws.amazon.com/connect/federate/instance-id?destination=%2Fccp-v2%2Fchat&new_domain=true

Un altro esempio di URL valido è:

-

https://us-east-1.console.aws.amazon.com/connect/federate/instance-id?destination=%2Fagent-app-v2

GovCloud Ad esempio, l'URL è https://console.amazonaws-us-gov.com/. Quindi l'indirizzo sarebbe:

-

https://console.amazonaws-us-gov.com/connect/federate/instance-id?destination=%2Fccp-v2%2Fchat&new_domain=true

Se desideri configurare l'argomento di destinazione su un URL esterno all'istanza di Amazon Connect, ad esempio il sito web personalizzato, aggiungi prima quel dominio esterno alle origini approvate dell'account. Per eseguire l'esempio, esegui le operazioni seguenti:

-

Nella console Amazon Connect aggiungi https://

your-custom-website.com alle tue origini approvate. Per istruzioni, consultare Usa una lista consentita per le applicazioni integrate in Amazon Connect. -

Nel provider d'identità configura lo stato del relay in

https://your-region.console.aws.amazon.com/connect/federate/instance-id?destination=https%3A%2F%2Fyour-custom-website.com -

Quando i tuoi agenti effettuano l'accesso, vengono indirizzati direttamente a https://

your-custom-website.com.

Aggiungi utenti all'istanza Amazon Connect

Aggiungi utenti all'istanza di connessione, accertandoti che i nomi degli utenti corrispondano esattamente ai nomi utente nella directory esistente. Se i nomi non corrispondono, l'utente può accedere al provider di identità, ma non ad Amazon Connect perché non esiste alcun account utente con tale nome utente in Amazon Connect. È possibile aggiungere utenti manualmente nella pagina User management (Gestione degli utenti), oppure caricare in blocco utenti con il modello CSV. Dopo aver aggiunto gli utenti ad Amazon Connect, è possibile assegnare profili di sicurezza e altre impostazioni utente.

Quando un utente accede al provider di identità, ma nessun account con lo stesso nome utente è disponibile in Amazon Connect, viene visualizzato il seguente messaggio Accesso negato.

Caricamento in blocco di utenti con il modello

È possibile importare gli utenti tramite l'aggiunta a un file CSV. È possibile quindi importare il file CSV nell'istanza, aggiungendo tutti gli utenti nel file. Se aggiungi utenti caricando un file CSV, utilizza il modello SAML per gli utenti. È possibile trovarlo sulla pagina Gestione utenti in Amazon Connect. Un modello diverso viene utilizzato per l'autenticazione basata su SAML. Se hai scaricato il modello in precedenza, è necessario scaricare la versione disponibile nella pagina User management (Gestione degli utenti) dopo aver configurato l'istanza con l'autenticazione basata su SAML. Il modello non deve includere una colonna per e-mail o password.

Accesso utente SAML e durata della sessione

Quando viene utilizzato SAML in Amazon Connect, l'utente deve accedere ad Amazon Connect tramite l'IdP. Il tuo IdP è configurato per l'integrazione con. AWS Dopo l'autenticazione, viene creato un token per la loro sessione. L'utente viene quindi reindirizzato all'istanza Amazon Connect e viene automaticamente eseguito l'accesso ad Amazon Connect mediante single sign-on.

Come best practice, è necessario inoltre definire un processo per gli utenti Amazon Connect per eseguire la disconnessione al termine dell'utilizzo di Amazon Connect. Devono disconnettersi sia da Amazon Connect sia dal provider d'identità. In caso contrario, la prossima persona che effettua l'accesso allo stesso computer può connettersi ad Amazon Connect senza una password perché, per impostazione predefinita, il token per le sessioni precedenti è ancora valido per tutta la durata della sessione. È valido per 12 ore.

Informazioni sulla scadenza della sessione

Le sessioni Amazon Connect scadono 12 ore dopo che un utente effettua l'accesso. Dopo 12 ore, gli utenti vengono automaticamente scollegati, anche se sono attualmente impegnati in una chiamata. Se gli agenti rimangono connessi per più di 12 ore, devono aggiornare il token della sessione prima della scadenza. Per creare una nuova sessione, gli agenti devono uscire da Amazon Connect e dall'IdP e quindi accedere nuovamente. Questa impostazione consente di reimpostare il timer della sessione impostato sul token in modo da impedire che gli agenti vengano disconnessi durante un contatto attivo con un cliente. Quando una sessione scade mentre un utente è connesso, viene visualizzato il seguente messaggio. Per utilizzare nuovamente Amazon Connect, l'utente deve effettuare l'accesso al provider di identità.

Nota

Se durante l'accesso viene visualizzato il messaggio Sessione scaduta, probabilmente è sufficiente aggiornare il token di sessione. Vai al provider di identità ed esegui l'accesso. Aggiorna la pagina Amazon Connect. Se il messaggio persiste, contatta il team IT.