Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configura l'accesso tra account ad Amazon Keyspaces utilizzando endpoint VPC in un VPC condiviso

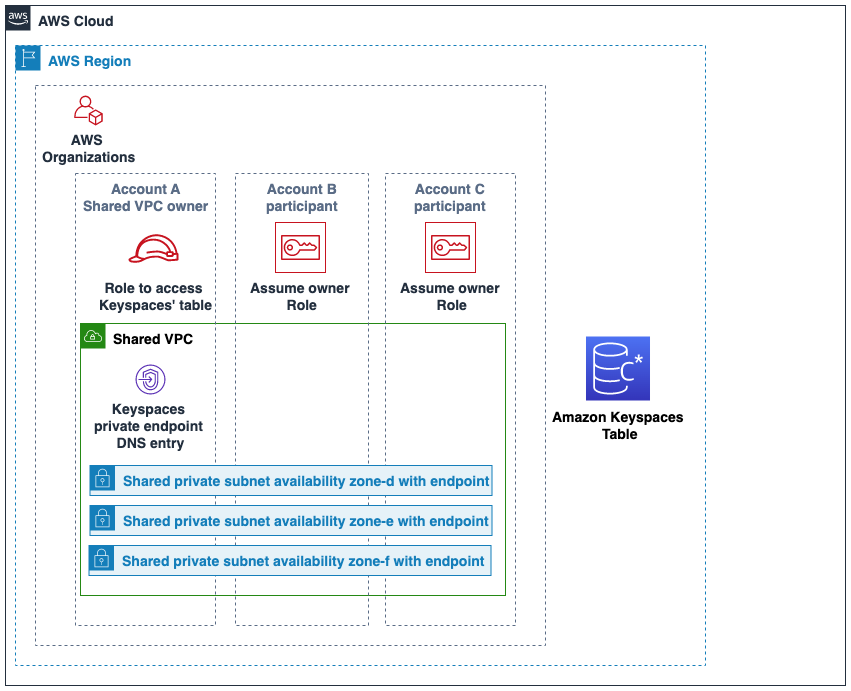

È possibile creare risorse diverse Account AWS o separate dalle applicazioni. Ad esempio, puoi creare un account per le tabelle Amazon Keyspaces, un account diverso per le applicazioni in un ambiente di sviluppo e un altro account per le applicazioni in un ambiente di produzione. Questo argomento illustra i passaggi di configurazione necessari per configurare l'accesso tra account diversi per Amazon Keyspaces utilizzando gli endpoint VPC dell'interfaccia in un VPC condiviso.

Per i passaggi dettagliati su come configurare un endpoint VPC per Amazon Keyspaces, consulta. Fase 3: Creare un endpoint VPC per Amazon Keyspaces

In questo esempio utilizziamo i seguenti tre account in un VPC condiviso:

Account A:111111111111— Questo account contiene l'infrastruttura, inclusi gli endpoint VPC, le sottoreti VPC e le tabelle Amazon Keyspaces.Account B:222222222222— Questo account contiene un'applicazione in un ambiente di sviluppo che deve connettersi alla tabella Amazon Keyspaces in.Account A:111111111111Account C:333333333333— Questo account contiene un'applicazione in un ambiente di produzione che deve connettersi alla tabella Amazon Keyspaces in.Account A:111111111111

Account A:111111111111è l'account che contiene le risorse (una tabella Amazon Keyspaces) a Account C:333333333333 cui dobbiamo accedere, così come Account A:111111111111 l'account trusting. Account B:222222222222 Account B:222222222222e Account C:333333333333 sono gli account con i principali che devono accedere alle risorse (una tabella Amazon Keyspaces) Account A:111111111111 Account C:333333333333 e sono Account B:222222222222 quindi gli account affidabili. L'account trusting concede le autorizzazioni agli account fidati condividendo un ruolo IAM. La procedura seguente descrive i passaggi di configurazione richiesti in. Account A:111111111111

Configurazione per Account A:111111111111

AWS Resource Access Manager Da utilizzare per creare una condivisione di risorse per la sottorete e condividere la sottorete privata con

Account B:222222222222e.Account C:333333333333Account B:222222222222e oraAccount C:333333333333possono vedere e creare risorse nella sottorete che è stata condivisa con loro.Crea un endpoint VPC privato Amazon Keyspaces basato su. AWS PrivateLink Questo crea più endpoint tra sottoreti condivise e voci DNS per l'endpoint del servizio Amazon Keyspaces.

Crea uno spazio di chiavi e una tabella Amazon Keyspaces.

Crea un ruolo IAM

Account A:111111111111che abbia accesso completo alla tabella Amazon Keyspaces, accesso in lettura alle tabelle di sistema Amazon Keyspaces e sia in grado di descrivere le risorse Amazon EC2 VPC come mostrato nel seguente esempio di policy.{ "Version": "2012-10-17", "Statement": [ { "Sid": "CrossAccountAccess", "Effect": "Allow", "Action": [ "ec2:DescribeNetworkInterfaces", "ec2:DescribeVpcEndpoints", "cassandra:*" ], "Resource": "*" } ] }Configura una policy di fiducia per il ruolo IAM in

Account A:111111111111modo cheAccount B:222222222222eAccount C:333333333333possano assumere il ruolo di account affidabili. Questo viene mostrato nell'esempio seguente.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::222222222222:role/Cross-Account-Role-B", "arn:aws:iam::333333333333:role/Cross-Account-Role-C" ] }, "Action": "sts:AssumeRole", "Condition": {} } ] }Per ulteriori informazioni sulle politiche IAM tra account, consulta le politiche tra account nella Guida per l'utente IAM.

Configurazione in e Account B:222222222222Account C:333333333333

In

Account B:222222222222andAccount C:333333333333, crea nuovi ruoli e allega la seguente politica che consente al principale di assumere il ruolo condiviso creato inAccount A:111111111111.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "ec2.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }Consentire al principale di assumere il ruolo condiviso viene implementato utilizzando l'

AssumeRoleAPI di AWS Security Token Service (AWS STS). Per ulteriori informazioni, consulta Fornire l'accesso a un utente IAM in un altro Account AWS di tua proprietà nella Guida per l'utente IAM.Inoltre

Account B:222222222222Account C:333333333333, puoi creare applicazioni che utilizzano il plug-in di SIGV4 autenticazione, che consente a un'applicazione di assumere il ruolo condiviso per connettersi alla tabella Amazon Keyspaces situata tramite l'endpoint VPCAccount A:111111111111nel VPC condiviso. Per ulteriori informazioni sul plug-in di autenticazione, consulta. SIGV4 Crea credenziali per l'accesso programmatico ad Amazon Keyspaces Per ulteriori informazioni su come configurare un'applicazione in modo che assuma un ruolo in un altro AWS account, consulta Autenticazione e accesso nella Guida di riferimento agli strumenti AWS SDKs e agli strumenti.