Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Risoluzione dei problemi relativi all'archivio delle chiavi esterne

La risoluzione per la maggior parte dei problemi con gli archivi di chiavi esterni è indicata dal messaggio di errore AWS KMS visualizzato con ogni eccezione o dal codice di errore di connessione che viene AWS KMS restituito quando un tentativo di connettere l'archivio chiavi esterno al relativo proxy dell'archivio chiavi esterno ha esito negativo. Tuttavia, alcune questioni sono un po' più complesse.

Durante la diagnosi di un problema con un archivio delle chiavi esterne, individua innanzitutto la causa. Questa operazione consente di restringere la gamma di rimedi e rendere più efficiente la risoluzione dei problemi.

-

AWS KMS — Il problema potrebbe essere interno AWS KMS, ad esempio un valore errato nella configurazione dell'archivio chiavi esterno.

-

Esterno: il problema potrebbe avere origine all'esterno AWS KMS, inclusi problemi con la configurazione o il funzionamento del proxy dell'archivio chiavi esterno, del gestore delle chiavi esterne, delle chiavi esterne o del servizio endpoint VPC.

-

Rete: potrebbe essere un problema di connettività o di rete, ad esempio un problema con l'endpoint proxy, la porta, lo stack IP o il nome o dominio DNS privato.

Nota

Quando le operazioni di gestione negli archivi delle chiavi esterne hanno esito negativo, generano diverse eccezioni. Tuttavia, le operazioni AWS KMS crittografiche si ripetono KMSInvalidStateException per tutti gli errori relativi alla configurazione esterna o allo stato di connessione dell'archivio di chiavi esterno. Per identificare il problema, utilizza il testo del messaggio di errore allegato.

L'ConnectCustomKeyStoreoperazione viene completata rapidamente prima del completamento del processo di connessione. Per determinare se il processo di connessione ha esito positivo, visualizza lo stato della connessione dell'archivio delle chiavi esterne. Se il processo di connessione fallisce, AWS KMS restituisce un codice di errore di connessione che spiega la causa e suggerisce una soluzione.

Strumenti per la risoluzione dei problemi degli archivi delle chiavi esterne

AWS KMS fornisce diversi strumenti che consentono di identificare e risolvere i problemi relativi all'archivio chiavi esterno e alle relative chiavi. Utilizza questi strumenti insieme alle funzioni fornite con il proxy dell'archivio delle chiavi esterne e il gestore delle chiavi esterne.

Nota

Il proxy dell'archivio delle chiavi esterne e il gestore delle chiavi esterne potrebbero fornire metodi più semplici per creare e gestire l'archivio delle chiavi esterne e le relative chiavi KMS. Per ulteriori informazioni, consulta la documentazione degli strumenti esterni.

- AWS KMS eccezioni e messaggi di errore

-

AWS KMS fornisce un messaggio di errore dettagliato su qualsiasi problema riscontrato. Puoi trovare ulteriori informazioni sulle AWS KMS eccezioni nell'AWS Key Management Service API Reference e. AWS SDKs Anche se utilizzi la AWS KMS console, potresti trovare utili questi riferimenti. Ad esempio, consulta l'elenco Errori per l'operazione

CreateCustomKeyStores.Per ottimizzare le prestazioni del proxy di archiviazione delle chiavi esterno, AWS KMS restituisce le eccezioni in base all'affidabilità del proxy entro un determinato periodo di aggregazione di 5 minuti. In caso di errore interno del server 500, servizio 503 non disponibile o timeout di connessione, viene restituito un proxy con elevata affidabilità

KMSInternalExceptione attiva un nuovo tentativo automatico per garantire che le richieste vadano a buon fine. Tuttavia, viene restituito un proxy con bassa affidabilità.KMSInvalidStateExceptionPer ulteriori informazioni, vedere Monitoraggio di un archivio di chiavi esterno.Se il problema si presenta in un AWS servizio diverso, ad esempio quando si utilizza una chiave KMS nell'archivio di chiavi esterno per proteggere una risorsa in un altro AWS servizio, il AWS servizio potrebbe fornire informazioni aggiuntive per aiutarti a identificare il problema. Se il AWS servizio non fornisce il messaggio, puoi visualizzare il messaggio di errore nei CloudTrail log che registrano l'uso della tua chiave KMS.

- CloudTrail logs

-

Ogni operazione AWS KMS API, incluse le azioni nella AWS KMS console, viene registrata nei AWS CloudTrail log. AWS KMS registra una voce di registro per le operazioni riuscite e non riuscite. Per le operazioni con esito negativo, la voce di log include il nome dell'eccezione AWS KMS (

errorCode) e il messaggio di errore (errorMessage). Puoi utilizzare queste informazioni per identificare e risolvere l'errore. Per vedere un esempio, consulta Errore di decrittografia con una chiave KMS in un archivio delle chiavi esterne.La voce di log include anche l'ID della richiesta. Se la richiesta ha raggiunto il proxy dell'archivio delle chiavi esterne, puoi utilizzare l'ID della richiesta nella voce di log per trovare la richiesta corrispondente nei log del proxy, se disponibili.

- CloudWatch metriche

-

AWS KMS registra CloudWatch metriche Amazon dettagliate sul funzionamento e le prestazioni del tuo archivio di chiavi esterno, tra cui latenza, throttling, errori proxy, stato di gestore di chiavi esterno, il numero di giorni che mancano alla scadenza del certificato TLS e l'età riportata delle credenziali di autenticazione proxy. Puoi utilizzare queste metriche per sviluppare modelli di dati per il funzionamento del tuo archivio di chiavi esterno e CloudWatch allarmi che ti avvisano di problemi imminenti prima che si verifichino.

Importante

AWS KMS consiglia di creare CloudWatch allarmi per monitorare le metriche dell'archivio di chiavi esterne. Questi allarmi ti avvisano dei primi segnali di problemi prima che si verifichino.

- Grafici di monitoraggio

-

AWS KMS visualizza i grafici delle CloudWatch metriche dell'archivio chiavi esterno nella pagina di dettaglio di ogni archivio di chiavi esterno nella console. AWS KMS È possibile utilizzare i dati nei grafici per individuare l'origine degli errori, rilevare problemi imminenti, stabilire linee di base e perfezionare le soglie di allarme. CloudWatch Per informazioni dettagliate sull'interpretazione dei grafici di monitoraggio e sull'utilizzo dei relativi dati, consulta Monitora gli archivi di chiavi esterni.

- Visualizzazione di archivi delle chiavi esterne e chiavi KMS

-

AWS KMS visualizza informazioni dettagliate sugli archivi di chiavi esterni e sulle chiavi KMS nell'archivio chiavi esterno della AWS KMS console e nella risposta alle operazioni and. DescribeCustomKeyStoresDescribeKey Queste visualizzazioni includono campi speciali per gli archivi delle chiavi esterne e le chiavi KMS con informazioni che è possibile utilizzare per la risoluzione dei problemi, come lo stato di connessione dell'archivio delle chiavi esterne e l'ID della chiave esterna associata alla chiave KMS. Per informazioni dettagliate, consultare Visualizza gli archivi di chiavi esterni.

- Client di test proxy XKS

-

AWS KMS fornisce un client di test open source che verifica che il proxy dell'archivio chiavi esterno sia conforme alla specifica dell'API AWS KMS External Key Store Proxy

. Puoi utilizzare tale client di test per identificare e risolvere i problemi relativi al proxy dell'archivio delle chiavi esterne.

Errori di configurazione

Durante la creazione di un archivio delle chiavi esterne, puoi specificare i valori delle proprietà che comprendono la configurazione dell'archivio, come le credenziali di autenticazione proxy, l'endpoint URI proxy, il percorso URI proxy e il nome del servizio dell'endpoint VPC. Quando AWS KMS rileva un errore nel valore di una proprietà, l'operazione ha esito negativo e restituisce un errore che indica il valore difettoso.

Molti problemi di configurazione possono essere risolti correggendo il valore errato. Puoi correggere un percorso URI proxy o le credenziali di autenticazione proxy non valide senza disconnettere l'archivio delle chiavi esterne. Per le definizioni di questi valori, inclusi i requisiti di unicità, consulta Assemblare i prerequisiti. Per istruzioni sull'aggiornamento di tali valori, consulta Modifica delle proprietà dell'archivio chiavi esterno.

Per evitare errori con il percorso URI proxy e i valori delle credenziali di autenticazione proxy, quando crei o aggiorni l'archivio delle chiavi esterne, carica un file di configurazione proxy nella console AWS KMS . Si tratta di un file basato su JSON con il percorso URI proxy e i valori delle credenziali di autenticazione proxy forniti dal proxy o dal gestore delle chiavi esterne. Non è possibile utilizzare un file di configurazione proxy con le operazioni AWS KMS API, ma è possibile utilizzare i valori del file per fornire valori di parametro per le richieste API che corrispondano ai valori del proxy.

Errori di configurazione generale

Eccezioni: CustomKeyStoreInvalidStateException (CreateKey), KMSInvalidStateException (operazioni di crittografia), XksProxyInvalidConfigurationException (operazioni di gestione, ad eccezione di CreateKey)

Codici di errore di connessione: XKS_PROXY_INVALID_CONFIGURATION, XKS_PROXY_INVALID_TLS_CONFIGURATION

Per gli archivi di chiavi esterni con connettività pubblica degli endpoint, AWS KMS verifica i valori delle proprietà quando crei e aggiorni l'archivio di chiavi esterno. Per gli archivi delle chiavi esterne con connettività del servizio endpoint VPC, AWS KMS testa i valori delle proprietà durante la connessione e l'aggiornamento dell'archivio delle chiavi esterne.

Nota

L'operazione ConnectCustomKeyStore, che è asincrona, potrebbe avere esito positivo anche se il tentativo di connettere l'archivio delle chiavi esterne al relativo proxy fallisce. In tal caso non vi è alcuna eccezione, ma lo stato di connessione dell'archivio delle chiavi esterne è Failed (Non riuscito) e viene visualizzato un codice di errore di connessione che spiega il messaggio di errore. Per ulteriori informazioni, consulta Errori di connessione all'archivio delle chiavi esterne.

Se AWS KMS rileva un errore nel valore di una proprietà, l'operazione ha esito negativo e restituisce XksProxyInvalidConfigurationException uno dei seguenti messaggi di errore.

| Il proxy dell'archivio delle chiavi esterne ha rifiutato la richiesta a causa di un percorso URI non valido. Verifica il percorso URI dell'archivio delle chiavi esterne e aggiornalo, se necessario. |

-

Il percorso URI del proxy è il percorso di base per AWS KMS le richieste al proxy APIs. Se questo percorso non è corretto, tutte le richieste al proxy hanno esito negativo. Per visualizzare il percorso URI proxy corrente dell'archivio delle chiavi esterne, usa la console AWS KMS o l'operazione

DescribeCustomKeyStores. Per trovare il percorso URI proxy corretto, consulta la documentazione del proxy dell'archivio delle chiavi esterne. Per informazioni sulla correzione del valore relativo al percorso URI proxy, consulta Modifica delle proprietà dell'archivio chiavi esterno. -

Il percorso URI proxy per il proxy dell'archivio delle chiavi esterne può cambiare con gli aggiornamenti del proxy o del gestore delle chiavi esterne. Per informazioni relative a queste modifiche, consulta la documentazione del proxy o del gestore delle chiavi esterne.

|

-

Tutti i proxy dell'archivio delle chiavi esterne richiedono un certificato TLS. Il certificato TLS deve essere emesso da un'autorità di certificazione (CA) pubblica supportata per gli archivi delle chiavi esterne. Per un elenco di quelle supportate CAs, consulta Trusted Certificate Authorities

nella specifica dell'API proxy AWS KMS External Key Store. -

Per quanto riguarda la connettività dell'endpoint pubblico, il nome comune del soggetto (CN) sul certificato TLS deve corrispondere al nome di dominio nell'endpoint URI proxy per il proxy dell'archivio delle chiavi esterne. Ad esempio, se l'endpoint pubblico è https://myproxy.xks.example.com il TLS, il CN sul certificato TLS deve essere

myproxy.xks.example.como*.xks.example.com. -

Per la connettività del servizio endpoint VPC, il nome comune del soggetto (CN) sul certificato TLS deve corrispondere al nome DNS privato del servizio endpoint VPC. Ad esempio, se il nome DNS privato è myproxy-private.xks.example.com, il CN sul certificato TLS deve essere

myproxy-private.xks.example.como*.xks.example.com. -

Il certificato TLS non deve essere scaduto. Per ottenere la data di scadenza di un certificato TLS, utilizza gli strumenti SSL, come OpenSSL

. Per monitorare la data di scadenza di un certificato TLS associato a un archivio di chiavi esterno, utilizza la XksProxyCertificateDaysToExpire CloudWatch metrica. Il numero di giorni che mancano alla data di scadenza della certificazione TLS viene visualizzato anche nella sezione Monitoraggio della console. AWS KMS -

Se utilizzi la connettività dell'endpoint pubblico, testa la configurazione SSL tramite gli strumenti di test SSL. Gli errori di connessione TLS possono derivare da un concatenamento errato dei certificati.

Errori di configurazione per la connettività del servizio endpoint VPC

Eccezioni: XksProxyVpcEndpointServiceNotFoundException, XksProxyVpcEndpointServiceInvalidConfigurationException

Oltre ai problemi di connettività generali, potresti riscontrare i seguenti problemi durante la creazione, la connessione o l'aggiornamento di un archivio di chiavi esterno con connettività del servizio endpoint VPC. AWS KMS verifica i valori delle proprietà di un archivio di chiavi esterno con connettività del servizio endpoint VPC durante la creazione, la connessione e l'aggiornamento dell'archivio chiavi esterno. Quando le operazioni di gestione falliscono a causa di errori di configurazione, generano le seguenti eccezioni:

| XksProxyVpcEndpointServiceNotFoundException |

Di seguito è riportata la possibile causa:

-

Un nome del servizio endpoint VPC errato. Verifica che il nome del servizio endpoint VPC per l'archivio delle chiavi esterne sia corretto e corrisponda al valore dell'endpoint URI proxy per l'archivio delle chiavi esterne. Per trovare il nome del servizio endpoint VPC, usa la console Amazon VPC

o l'operazione. DescribeVpcEndpointServices Per trovare il nome del servizio endpoint VPC e l'endpoint URI proxy di un key store esterno esistente, usa la AWS KMS console o l'operazione. DescribeCustomKeyStores Per informazioni dettagliate, consultare Visualizza gli archivi di chiavi esterni. -

Il servizio endpoint VPC potrebbe trovarsi in un archivio chiavi Regione AWS diverso da quello esterno. Verifica che il servizio endpoint VPC e l'archivio delle chiavi esterne si trovino nella stessa regione. (Il nome esterno del nome della regione, ad esempio, fa parte del nome del servizio endpoint VPC

us-east-1, ad esempio com.amazonaws.vpce.us-east-1. vpce-svc-example.) Per un elenco dei requisiti per il servizio endpoint VPC di un archivio delle chiavi esterne, consulta Servizio endpoint VPC. Non puoi spostare un servizio endpoint VPC o un archivio delle chiavi esterne in una regione diversa, tuttavia puoi creare un nuovo archivio delle chiavi esterne nella stessa regione del servizio endpoint VPC. Per informazioni dettagliate, consulta Configurazione della connettività del servizio endpoint VPC e Creare un archivio di chiavi esterno. -

AWS KMS non è un principale consentito per il servizio endpoint VPC. L'elenco Allow principals (Consenti entità principali) per il servizio endpoint VPC deve includere il valore

cks.kms., ad esempio<region>.amazonaws.comcks.kms.. Per istruzioni sull'aggiunta di questo valore, consulta Gestione delle autorizzazioni nella Guida di AWS PrivateLink .eu-west-3.amazonaws.com

| XksProxyVpcEndpointServiceInvalidConfigurationException |

Questo errore si verifica quando il servizio endpoint VPC non soddisfa uno dei seguenti requisiti:

-

Il VPC richiede almeno due sottoreti private, ognuna in una zona di disponibilità diversa. Per assistenza sull'aggiunta di una sottorete al VPC, consulta Creazione di una sottorete nel VPC nella Guida per l'utente di Amazon VPC.

-

Il tipo di servizio endpoint VPC deve utilizzare un Network Load Balancer, non un sistema di bilanciamento del carico gateway.

-

L'accettazione non deve essere richiesta per il servizio endpoint VPC (Acceptance required [Accettazione richiesta] deve essere false). Se è richiesta l'accettazione manuale di ogni richiesta di connessione, AWS KMS non è possibile utilizzare il servizio endpoint VPC per connettersi al proxy dell'archivio chiavi esterno. Per maggiori dettagli, consulta Accettare o rifiutare le richieste di connessione nella Guida di AWS PrivateLink .

-

Il servizio endpoint VPC deve avere un nome DNS privato che è un sottodominio di un dominio pubblico. Ad esempio, se il nome DNS privato è

https://myproxy-private.xks.example.com, i dominixks.example.comoexample.comdevono disporre di un server DNS pubblico. Per visualizzare o modificare il nome DNS privato per il servizio endpoint VPC, consulta Gestione dei nomi DNS per i servizi endpoint VPC nella Guida di AWS PrivateLink . -

Il valore di Domain verification status (Stato di verifica del dominio) per il nome DNS privato deve essere

verified. Per visualizzare e aggiornare lo stato di verifica del dominio del nome DNS privato, consulta Fase 5: Verifica il tuo nome di dominio DNS privato. Potrebbero essere necessari alcuni minuti prima che venga visualizzato lo stato di verifica aggiornato dopo aver aggiunto il record di testo richiesto.Nota

Un dominio DNS privato può essere verificato solo se è il sottodominio di un dominio pubblico. In caso contrario, lo stato di verifica del dominio DNS privato non cambia, anche dopo aver aggiunto il record TXT richiesto.

-

Assicurati che tutti i firewall tra AWS KMS e il proxy dell'archivio chiavi esterno consentano il traffico da e verso la porta 443 del proxy. AWS KMS comunica sulla porta 443 tramite. IPv4 Questo valore non è configurabile.

-

Il nome DNS privato del servizio endpoint VPC deve corrispondere al valore dell'endpoint URI proxy per l'archivio delle chiavi esterne. Per un archivio delle chiavi esterne con connettività del servizio endpoint VPC, l'endpoint URI proxy deve essere

https://seguito dal nome DNS privato del servizio endpoint VPC. Per visualizzare il valore dell'endpoint URI proxy, consulta Visualizza gli archivi di chiavi esterni. Per modificare il valore dell'endpoint URI proxy, consulta Modifica delle proprietà dell'archivio chiavi esterno.

Errori di connessione all'archivio delle chiavi esterne

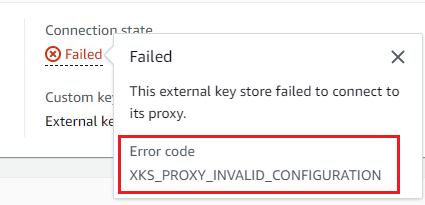

Il processo di connessione di un archivio delle chiavi esterne al relativo proxy richiede circa cinque minuti. Se l'operazione non genera rapidamente un errore, l'operazione ConnectCustomKeyStore restituisce una risposta HTTP 200 e un oggetto JSON senza proprietà. Questa risposta iniziale non indica tuttavia che la connessione è riuscita. Per determinare se l'archivio delle chiavi esterne è connesso, visualizza lo stato della connessione. Se la connessione fallisce, lo stato di connessione dell'archivio chiavi esterno cambia FAILED e AWS KMS restituisce un codice di errore di connessione che spiega la causa dell'errore.

Nota

Quando lo stato di connessione di un archivio delle chiavi personalizzate è FAILED, devi disconnettere l'archivio prima di tentare di riconnetterlo. Non puoi connettere uno store delle chiavi personalizzate il cui stato di connessione è FAILED.

Per visualizzare lo stato di connessione di un archivio delle chiavi esterne:

-

Nella DescribeCustomKeyStoresrisposta, visualizza il valore dell'

ConnectionStateelemento. -

Nella AWS KMS console, lo stato della connessione viene visualizzato nella tabella dell'archivio chiavi esterno. Inoltre, nella pagina dei dettagli di ogni archivio delle chiavi esterne, il campo Connection state (Stato connessione) viene visualizzato nella sezione General configuration (Configurazione generale).

Quando lo stato della connessione è FAILED, il codice di errore di connessione indica l'errore.

Per visualizzare il codice di errore della connessione:

-

Nella DescribeCustomKeyStoresrisposta, visualizza il valore dell'

ConnectionErrorCodeelemento. Tale elemento appare nella rispostaDescribeCustomKeyStoressolo quandoConnectionStateè nello statoFAILED. -

Per visualizzare il codice di errore di connessione nella AWS KMS console, vai alla pagina di dettaglio dell'archivio chiavi esterno e passa il mouse sul valore Failed.

Codici di errore di connessione per archivi delle chiavi esterne

I seguenti codici di errore di connessione si applicano agli archivi delle chiavi esterne

INTERNAL_ERROR-

AWS KMS impossibile completare la richiesta a causa di un errore interno. Riprova la richiesta . Per le richieste

ConnectCustomKeyStore, scollega lo store delle chiavi personalizzate prima di provare a connetterti di nuovo. INVALID_CREDENTIALS-

Uno o entrambi i valori

XksProxyAuthenticationCredentialnon sono validi nel proxy dell'archivio delle chiavi esterne specificato. NETWORK_ERRORS-

Gli errori di rete AWS KMS impediscono la connessione dell'archivio chiavi personalizzato al relativo archivio chiavi di supporto.

XKS_PROXY_ACCESS_DENIED-

AWS KMS alle richieste viene negato l'accesso al proxy dell'archivio chiavi esterno. Se tale proxy dispone di regole di autorizzazione, verifica che consentano ad AWS KMS di comunicare con il proxy per tuo conto.

XKS_PROXY_INVALID_CONFIGURATION-

Un errore di configurazione impedisce all'archivio delle chiavi esterne di connettersi al relativo proxy. Verifica il valore di

XksProxyUriPath. XKS_PROXY_INVALID_RESPONSE-

AWS KMS non è in grado di interpretare la risposta dal proxy dell'archivio chiavi esterno. Se visualizzi ripetutamente questo codice di errore di connessione, informa il fornitore del proxy dell'archivio delle chiavi esterne.

XKS_PROXY_INVALID_TLS_CONFIGURATION-

AWS KMS non può connettersi al proxy dell'archivio chiavi esterno perché la configurazione TLS non è valida. Verifica che il proxy dell'archivio delle chiavi esterne supporti TLS 1.2 o 1.3. Inoltre, verifica che il certificato TLS sia ancora valido, che corrisponda al nome host nel valore

XksProxyUriEndpointe che sia firmato da un'autorità di certificazione affidabile inclusa nell'elenco delle autorità di certificazione attendibili. XKS_PROXY_NOT_REACHABLE-

AWS KMS non riesce a comunicare con il proxy dell'archivio chiavi esterno. Verifica che

XksProxyUriEndpointeXksProxyUriPathsiano corretti. Utilizza gli strumenti del proxy dell'archivio delle chiavi esterne per verificare che il proxy sia attivo e disponibile sulla rete. Inoltre, verifica che le istanze del gestore delle chiavi esterne funzionino correttamente. I tentativi di connessione hanno esito negativo e restituiscono questo codice di errore di connessione se il proxy segnala che tutte le istanze del gestore delle chiavi esterne non sono disponibili. XKS_PROXY_TIMED_OUT-

AWS KMS può connettersi al proxy dell'archivio di chiavi esterno, ma il proxy non risponde AWS KMS nel tempo assegnato. Se visualizzi ripetutamente questo codice di errore di connessione, informa il fornitore del proxy dell'archivio delle chiavi esterne.

XKS_VPC_ENDPOINT_SERVICE_INVALID_CONFIGURATION-

La configurazione del servizio endpoint Amazon VPC non è conforme ai requisiti per un AWS KMS archivio di chiavi esterno.

-

Il servizio endpoint VPC deve essere un servizio endpoint per gli endpoint di interfaccia nell' Account AWS del chiamante.

-

Deve avere un Network Load Balancer (NLB) connesso ad almeno due sottoreti, ognuna in una zona di disponibilità diversa.

-

L'

Allow principalselenco deve includere il AWS KMS servizio principale per la regionecks.kms.<region>.amazonaws.com, ad esempio.cks.kms.us-east-1.amazonaws.com -

Non deve richiedere l'accettazione delle richieste di connessione.

-

Deve avere un nome DNS privato. Il nome DNS privato per un archivio delle chiavi esterne con connettività

VPC_ENDPOINT_SERVICEdeve essere univoco nella Regione AWS. -

Lo stato di verifica per il dominio del nome DNS privato deve essere

verified. -

Il certificato TLS specifica il nome host DNS privato in cui è raggiungibile l'endpoint.

-

XKS_VPC_ENDPOINT_SERVICE_NOT_FOUNDAWS KMS non riesce a trovare il servizio endpoint VPC che utilizza per comunicare con il proxy di archiviazione chiavi esterno. Verifica che

XksProxyVpcEndpointServiceNamesia corretto e che il principale del servizio AWS KMS disponga delle autorizzazioni consumer per il servizio endpoint Amazon VPC.

Errori di latenza e timeout

Eccezioni: CustomKeyStoreInvalidStateException (CreateKey), KMSInvalidStateException (operazioni di crittografia), XksProxyUriUnreachableException (operazioni di gestione)

Codici di errore di connessione: XKS_PROXY_NOT_REACHABLE, XKS_PROXY_TIMED_OUT

Quando non AWS KMS riesce a contattare il proxy entro l'intervallo di timeout di 250 millisecondi, restituisce un'eccezione. CreateCustomKeyStoreXksProxyUriUnreachableExceptione torna. UpdateCustomKeyStore Le operazioni crittografiche restituiscono lo standard KMSInvalidStateException con un messaggio di errore che descrive il problema. Se ConnectCustomKeyStore fallisce, AWS KMS restituisce un codice di errore di connessione che descrive il problema.

Gli errori di timeout possono essere problemi temporanei che possono essere risolti ripetendo la richiesta. Se il problema persiste, verifica che il proxy dell'archivio delle chiavi esterne sia attivo e connesso alla rete e che l'endpoint URI proxy, il percorso URI proxy e il nome del servizio endpoint VPC (se presente) siano corretti. Inoltre, verifica che il gestore delle chiavi esterno sia vicino Regione AWS all'archivio delle chiavi esterno. Se è necessario aggiornare uno di questi valori, consulta Modifica delle proprietà dell'archivio chiavi esterno.

Per tenere traccia dei modelli di latenza, utilizza la XksProxyLatency CloudWatch metrica e il grafico della latenza media (basato su tale metrica) nella sezione Monitoraggio della console. AWS KMS Il proxy dell'archivio delle chiavi esterne potrebbe anche generare log e parametri in grado di tracciare la latenza e i timeout.

|

-

Il proxy dell'archivio chiavi esterno non ha risposto a una richiesta API AWS KMS proxy entro l'intervallo di timeout di 250 millisecondi. Ciò potrebbe indicare un problema di rete temporaneo o un problema operativo o di prestazioni con il proxy. Se un nuovo tentativo non risolve il problema, informa l'amministratore del proxy dell'archivio delle chiavi esterne.

Gli errori di latenza e timeout si manifestano spesso come errori di connessione. Quando l'ConnectCustomKeyStoreoperazione ha esito negativo, lo stato di connessione dell'archivio chiavi esterno cambia FAILED e AWS KMS restituisce un codice di errore di connessione che spiega l'errore. Per un elenco di codici di errore di connessione e suggerimenti per la relativa risoluzione, consulta Codici di errore di connessione per archivi delle chiavi esterne. Gli elenchi dei codici di connessione per All custom key stores (Tutti gli archivi delle chiavi personalizzate) e External key stores (Archivi delle chiavi esterne) si applicano agli archivi delle chiavi esterne. I seguenti errori di connessione sono correlati alla latenza e ai timeout.

oppure

|

Questo errore può verificarsi per i seguenti motivi:

-

Il proxy dell'archivio delle chiavi esterne non è attivo o non è connesso alla rete.

-

Si è verificato un errore nei valori endpoint URI proxy, percorso URI proxy o del nome del servizio endpoint VPC (se applicabile) nella configurazione dell'archivio delle chiavi esterne. Per visualizzare la configurazione dell'archivio chiavi esterno, utilizza l'DescribeCustomKeyStoresoperazione o visualizza la pagina di dettaglio dell'archivio chiavi esterno nella AWS KMS console.

-

Potrebbe esserci un errore di configurazione di rete, ad esempio un errore di porta, nel percorso di rete tra AWS KMS e il proxy dell'archivio chiavi esterno. AWS KMS comunica con il proxy dell'archivio chiavi esterno sulla porta 443 tramite. IPv4 Questo valore non è configurabile.

-

Quando il proxy dell'archivio chiavi esterno segnala (in GetHealthStatusrisposta) che tutte le istanze del gestore di chiavi esterno lo sono

UNAVAILABLE, l'ConnectCustomKeyStoreoperazione fallisce e restituisce un valore di.ConnectionErrorCodeXKS_PROXY_NOT_REACHABLEPer assistenza, consulta la documentazione del gestore delle chiavi esterne. -

Questo errore può derivare da una lunga distanza fisica tra il gestore di chiavi esterno e Regione AWS l'archivio chiavi esterno. La latenza del ping (network round-trip time (RTT)) tra il gestore delle chiavi Regione AWS e quello esterno non deve superare i 35 millisecondi. Potrebbe essere necessario creare un archivio di chiavi esterno in un Regione AWS data center più vicino al gestore di chiavi esterno o spostare il gestore di chiavi esterno in un data center più vicino al. Regione AWS

oppure

|

Questo errore può verificarsi per i seguenti motivi:

-

Questo errore può essere causato da una grande distanza fisica tra il gestore delle chiavi esterne e il proxy dell'archivio delle chiavi esterne. Se possibile, avvicina il proxy al gestore delle chiavi esterne.

-

Gli errori di timeout possono verificarsi quando il proxy non è progettato per gestire il volume e la frequenza delle richieste da AWS KMS. Se le tue CloudWatch metriche indicano un problema persistente, avvisa l'amministratore proxy dell'archivio chiavi esterno.

-

Gli errori di timeout possono verificarsi quando la connessione tra il gestore delle chiavi esterne e Amazon VPC per l'archivio delle chiavi esterne non funziona correttamente. Se lo utilizzi AWS Direct Connect, verifica che il tuo VPC e il gestore di chiavi esterno possano comunicare in modo efficace. Per assistenza nella risoluzione di eventuali problemi, consulta Risoluzione dei problemi AWS Direct Connect nella Guida per l' AWS Direct Connect utente.

oppure

|

-

Questo errore può essere causato da una grande distanza fisica tra il gestore delle chiavi esterne e il proxy dell'archivio delle chiavi esterne. Se possibile, avvicina il proxy al gestore delle chiavi esterne.

Errori delle credenziali di autenticazione

Eccezioni: CustomKeyStoreInvalidStateException (CreateKey), KMSInvalidStateException (operazioni di crittografia), XksProxyIncorrectAuthenticationCredentialException (operazioni di gestione diverse da CreateKey)

L'utente stabilisce e mantiene una credenziale di autenticazione per AWS KMS il proxy di archiviazione delle chiavi esterno. Quindi, quando AWS KMS crei un archivio di chiavi esterno, indichi i valori delle credenziali. Per modificare le credenziali di autenticazione, esegui questa operazione nel proxy dell'archivio delle chiavi esterne. Quindi aggiorna le credenziali per l'archivio delle chiavi esterne. Se il proxy effettua la rotazione delle credenziali, devi aggiornarle.

Se il proxy dell'archivio delle chiavi esterne non autentica una richiesta firmata con le credenziali di autenticazione proxy per l'archivio delle chiavi esterne, l'effetto dipende dalla richiesta:

-

CreateCustomKeyStoreeUpdateCustomKeyStorehanno esito negativo con un'eccezioneXksProxyIncorrectAuthenticationCredentialException. -

ConnectCustomKeyStoreha esito positivo, ma la connessione fallisce. Lo stato della connessione èFAILEDe il codice di errore èINVALID_CREDENTIALS. Per informazioni dettagliate, consultare Errori di connessione all'archivio delle chiavi esterne. -

Le operazioni crittografiche restituiscono tutti

KMSInvalidStateExceptiongli errori di configurazione esterni e gli errori dello stato di connessione in un archivio di chiavi esterno. Il messaggio di errore allegato descrive il problema.

| Il proxy dell'archivio delle chiavi esterne ha rifiutato la richiesta perché non era in grado di autenticare AWS KMS. Verifica le credenziali dell'archivio delle chiavi esterne e aggiornale se necessario. |

Questo errore può verificarsi per i seguenti motivi:

-

L'ID della chiave di accesso o la chiave di accesso segreta per l'archivio delle chiavi esterne non corrisponde ai valori stabiliti nel proxy.

Per correggere questo errore, aggiorna le credenziali di autenticazione proxy per l'archivio delle chiavi esterne. Puoi apportare questa modifica senza disconnettere l'archivio delle chiavi esterne.

-

Un proxy inverso tra AWS KMS e il proxy dell'archivio di chiavi esterno potrebbe manipolare le intestazioni HTTP in modo da invalidare le firme SigV4. Per correggere questo errore, informa l'amministratore del proxy.

Errori relativi allo stato delle chiavi

Eccezioni: KMSInvalidStateException

KMSInvalidStateException viene utilizzato per due scopi distinti per le chiavi KMS negli archivi delle chiavi personalizzate.

-

Quando un'operazione di gestione, ad esempio

CancelKeyDeletion, ha esito negativo e restituisce questa eccezione, indica che lo stato della chiave KMS non è compatibile con l'operazione. -

Quando un'operazione di crittografia su una chiave KMS in un archivio delle chiavi personalizzate ha esito negativo e restituisce un'eccezione

KMSInvalidStateException, può indicare un problema con lo stato della chiave KMS. Tuttavia, le operazioni AWS KMS crittografiche restituiscono tutti gli errori di configurazione esterni eKMSInvalidStateExceptiongli errori dello stato di connessione in un archivio di chiavi esterno. Per identificare il problema, utilizza il messaggio di errore che accompagna l'eccezione.

Per trovare lo stato della chiave richiesto per le operazioni di un' AWS KMS API, vedereStati chiave delle AWS KMS chiavi. Per trovare lo stato di chiave di una chiave KMS, nella pagina Chiavi gestite cliente, visualizza il campo Stato della chiave KMS. In alternativa, utilizzate l'DescribeKeyoperazione e visualizzate l'KeyStateelemento nella risposta. Per informazioni dettagliate, consultare Identifica e visualizza le chiavi.

Nota

Lo stato di una chiave KMS in un archivio delle chiavi esterne non indica lo stato della chiave esterna associata. Per informazioni sullo stato della chiave esterna, usa il gestore delle chiavi esterne e gli strumenti del proxy dell'archivio delle chiavi esterne.

CustomKeyStoreInvalidStateException si riferisce allo stato di connessione dell'archivio delle chiavi esterne, non allo stato chiave di una chiave KMS.

Un'operazione di crittografia su una chiave KMS in un archivio personalizzato potrebbe non riuscire perché lo stato della chiave KMS è Unavailable o PendingDeletion. (I tasti disattivati restituiscono DisabledException).

-

Una chiave KMS ha uno stato

Disabledchiave solo quando la disabiliti intenzionalmente nella AWS KMS console o utilizzando l'operazione. DisableKey Quando una chiave KMS è disabilitata, puoi visualizzare e gestire la chiave, ma non utilizzarla per operazioni di crittografia. Per risolvere il problema, abilita la chiave. Per informazioni dettagliate, consultare Attivazione e disattivazione delle chiavi. -

Una chiave KMS ha uno stato chiave

Unavailablequando l'archivio delle chiavi esterne viene disconnesso dal relativo proxy. Per correggere una chiave KMS non disponibile, riconnetti l'archivio delle chiavi esterne. Dopo la riconnessione, per le chiavi KMS nell'archivio delle chiavi esterne viene ripristinato lo stato di chiave precedente, ovveroEnabledoDisabled.Una chiave KMS ha uno stato di chiave

PendingDeletionquando ne è stata programmata l'eliminazione e si trova nel periodo di attesa. Un errore di stato della chiave su una chiave KMS in attesa di eliminazione indica che la chiave non deve essere eliminata, perché viene utilizzata per la crittografia o è necessaria per la decrittografia. Per riattivare la chiave KMS, annulla l'eliminazione pianificata e abilita la chiave. Per informazioni dettagliate, consultare Pianifica l'eliminazione delle chiavi.

Errori di decrittografia

Eccezioni: KMSInvalidStateException

Quando un'operazione di decrittografia con una chiave KMS in un archivio di chiavi esterno non riesce, AWS KMS restituisce lo standard KMSInvalidStateException utilizzato dalle operazioni di crittografia per tutti gli errori di configurazione esterni e gli errori dello stato di connessione su un archivio di chiavi esterno. Il messaggio di errore indica il problema.

Per decrittografare un testo criptato con doppia crittografia, il gestore delle chiavi esterne utilizza prima la chiave esterna per decrittografare il livello esterno. Quindi AWS KMS utilizza il materiale AWS KMS chiave contenuto nella chiave KMS per decrittografare lo strato interno del testo cifrato. Un testo criptato non valido o danneggiato può essere rifiutato dal gestore delle chiavi esterne o da AWS KMS.

I seguenti messaggi di errore accompagnano KMSInvalidStateException quando la decrittografia ha esito negativo. Indica un problema con il testo criptato o il contesto di crittografia opzionale nella richiesta.

| Il proxy dell'archivio delle chiavi esterne ha rifiutato la richiesta perché il testo criptato specificato o i dati autenticati aggiuntivi sono danneggiati, mancanti o non validi. |

-

Quando il proxy dell'archivio chiavi esterno o il gestore di chiavi esterno segnala che un testo cifrato o il relativo contesto di crittografia non sono validi, in genere indica un problema con il testo cifrato o il contesto di crittografia nella richiesta inviata a.

DecryptAWS KMS PerDecryptle operazioni, AWS KMS invia al proxy lo stesso testo cifrato e lo stesso contesto di crittografia che riceve nella richiesta.DecryptQuesto errore potrebbe essere causato da un problema di rete in transito, ad esempio un bit capovolto. Riprova la richiesta

Decrypt. Se il problema persiste, verifica che il testo criptato non sia stato alterato o danneggiato. Inoltre, verifica che il contesto di crittografia nellaDecryptrichiesta AWS KMS corrisponda al contesto di crittografia nella richiesta che ha crittografato i dati.

| Il testo criptato o il contesto di crittografia inviato dal proxy dell'archivio delle chiavi esterne per la decrittografia è danneggiato, mancante o non valido. |

-

Quando AWS KMS rifiuta il testo cifrato ricevuto dal proxy, indica che il gestore delle chiavi o il proxy esterno ha restituito un testo cifrato non valido o danneggiato a. AWS KMS

Questo errore potrebbe essere causato da un problema di rete in transito, ad esempio un bit capovolto. Riprova la richiesta

Decrypt. Se il problema persiste, verifica che il gestore di chiavi esterno funzioni correttamente e che il proxy dell'archivio chiavi esterno non alteri il testo cifrato ricevuto dal gestore di chiavi esterno prima di restituirlo. AWS KMS

Errori relativi alla chiave esterna

Una chiave esterna è una chiave crittografica nel gestore delle chiavi esterne che funge da materiale della chiave per una chiave KMS. AWS KMS non è in grado di accedere direttamente alla chiave esterna, ma deve chiedere al gestore delle chiavi esterne (tramite il proxy dell'archivio delle chiavi esterne) di utilizzare la chiave esterna per crittografare i dati o decrittografare un testo criptato.

L'ID della chiave esterna viene specificato nel relativo gestore durante la creazione di una chiave KMS nell'archivio delle chiavi esterne. Non puoi modificare l'ID della chiave esterna dopo la creazione della chiave KMS. Per evitare problemi con la chiave KMS, puoi utilizzare l'operazione CreateKey per chiedere al proxy dell'archivio delle chiavi esterne di verificare l'ID e la configurazione della chiave esterna. Se la chiave esterna non soddisfa i requisiti per l'uso con una chiave KMS, l'operazione CreateKey ha esito negativo con un'eccezione e un messaggio di errore che identifica il problema.

Tuttavia, possono verificarsi problemi dopo la creazione della chiave KMS. Se un'operazione di crittografia fallisce a causa di un problema con la chiave esterna, l'operazione ha esito negativo e restituisce un'eccezione KMSInvalidStateException con un messaggio di errore che indica il problema.

CreateKey errori per la chiave esterna

Eccezioni: XksKeyAlreadyInUseException, XksKeyNotFoundException, XksKeyInvalidConfigurationException

L'CreateKeyoperazione tenta di verificare l'ID e le proprietà della chiave esterna fornita nel parametro External key ID (console) o XksKeyId (API). Questa procedura è progettata per rilevare gli errori in anticipo prima di provare a utilizzare la chiave esterna con la chiave KMS.

Chiave esterna in uso

Ogni chiave KMS in un archivio delle chiavi esterne deve utilizzare una chiave esterna diversa. Quando CreateKey riconosce che l'ID della chiave esterna (XksKeyId) per una chiave KMS non è univoco nell'archivio delle chiavi esterne, fallisce e restituisce un. XksKeyAlreadyInUseException

Se ne usi più di una IDs per la stessa chiave esterna, CreateKey non riconoscerà la chiave duplicata. Tuttavia, le chiavi KMS con la stessa chiave esterna non sono interoperabili perché hanno materiali AWS KMS chiave e metadati diversi.

Chiave esterna non trovata

Quando il proxy dell'archivio chiavi esterno segnala di non riuscire a trovare la chiave esterna utilizzando l'ID della chiave esterna (XksKeyId) per la chiave KMS, l'CreateKeyoperazione fallisce e restituisce il seguente messaggio XksKeyNotFoundException di errore.

| Il proxy dell'archivio delle chiavi esterne ha rifiutato la richiesta perché non riusciva a trovare la chiave esterna. |

Questo errore può verificarsi per i seguenti motivi:

-

L'ID della chiave esterna (

XksKeyId) per la chiave KMS potrebbe non essere valido. Per individuare l'ID utilizzato dal proxy dell'archivio delle chiavi esterne per identificare la chiave esterna, consulta la documentazione del proxy o del gestore delle chiavi esterne. -

La chiave esterna potrebbe essere stata eliminata dal gestore delle chiavi esterne. Per verificare, utilizza gli strumenti del gestore delle chiavi esterne. Se la chiave esterna viene eliminata definitivamente, usa una chiave esterna diversa con la chiave KMS. Per un elenco dei requisiti per la chiave esterna, consulta Requisiti per una chiave KMS in un archivio delle chiavi esterne.

Requisiti della chiave esterna non soddisfatti

Quando il proxy dell'archivio delle chiavi esterne segnala che la chiave esterna non soddisfa i requisiti per l'uso con una chiave KMS, l'operazione CreateKey ha esito negativo e restituisce l'eccezione XksKeyInvalidConfigurationException con uno dei seguenti messaggi di errore.

La specifica della chiave per la chiave esterna deve essere AES_256. La specifica chiave della chiave esterna specificata è. <key-spec> |

-

La chiave esterna deve essere una chiave crittografica simmetrica a 256 bit con una specifica della chiave AES_256. Se la chiave esterna specificata è di tipo diverso, specifica l'ID di una chiave esterna che soddisfi questo requisito.

Lo stato della chiave esterna deve essere ENABLED (ABILITATO). Lo stato della chiave esterna specificata è<status>. |

-

La chiave esterna deve essere abilitata nel gestore delle chiavi esterne. Se la chiave esterna specificata non è abilitata, utilizza gli strumenti del gestore delle chiavi esterne per abilitarla o specifica una chiave esterna abilitata.

L'utilizzo della chiave per la chiave esterna deve includere ENCRYPT e DECRYPT. L'uso chiave della chiave esterna specificata è < key-usage >. |

-

La chiave esterna deve essere configurata per la crittografia e la decrittografia nel gestore delle chiavi esterne. Se la chiave esterna specificata non include queste operazioni, utilizza gli strumenti del gestore delle chiavi esterne per modificare le operazioni o specifica una chiave esterna diversa.

Errori relativi alle operazioni di crittografia per la chiave esterna

Eccezioni: KMSInvalidStateException

Quando il proxy dell'archivio delle chiavi esterne non riesce a trovare la chiave esterna associata alla chiave KMS o la chiave esterna non soddisfa i requisiti per l'uso con una chiave KMS, l'operazione di crittografia ha esito negativo.

I problemi relativi alla chiave esterna rilevati durante un'operazione di crittografia sono più difficili da risolvere rispetto ai problemi rilevati prima della creazione della chiave KMS. Non puoi modificare l'ID della chiave esterna dopo la creazione della chiave KMS. Se la chiave KMS non ha ancora crittografato alcun dato, puoi eliminare la chiave KMS e crearne una nuova con un ID diverso. Tuttavia, il testo cifrato generato con la chiave KMS non può essere decrittografato da nessun'altra chiave KMS, nemmeno da una con la stessa chiave esterna, poiché le chiavi avranno metadati chiave diversi e materiale chiave diverso. AWS KMS Al contrario, utilizza per quanto possibile gli strumenti del gestore delle chiavi esterne per risolvere il problema con la chiave esterna.

Quando il proxy dell'archivio delle chiavi esterne segnala un problema con la chiave esterna, le operazioni di crittografia restituiscono l'eccezione KMSInvalidStateException con un messaggio di errore che identifica il problema.

Chiave esterna non trovata

Quando il proxy dell'archivio di chiavi esterno segnala di non riuscire a trovare la chiave esterna utilizzando l'ID della chiave esterna (XksKeyId) per la chiave KMS, le operazioni crittografiche restituiscono un messaggio di errore con il seguente messaggio di errore. KMSInvalidStateException

| Il proxy dell'archivio delle chiavi esterne ha rifiutato la richiesta perché non riusciva a trovare la chiave esterna. |

Questo errore può verificarsi per i seguenti motivi:

-

L'ID della chiave esterna (

XksKeyId) per la chiave KMS non è più valido.Per trovare l'ID della chiave esterna associato alla chiave KMS, visualizza i dettagli della chiave KMS. Per individuare l'ID utilizzato dal proxy dell'archivio delle chiavi esterne per identificare la chiave esterna, consulta la documentazione del proxy o del gestore delle chiavi esterne.

AWS KMS verifica l'ID della chiave esterna quando crea una chiave KMS in un archivio di chiavi esterno. Tuttavia, l'ID potrebbe non essere valido, soprattutto se il valore dell'ID della chiave esterna è un alias o un nome modificabile. Non puoi modificare l'ID della chiave esterna associato a una chiave KMS esistente. Per decrittografare un testo criptato generato con la chiave KMS, devi associare nuovamente la chiave esterna all'ID della chiave esterna esistente.

Se non hai ancora utilizzato la chiave KMS per crittografare i dati, puoi creare una nuova chiave KMS con un ID della chiave esterna valido. Tuttavia, se hai generato un testo criptato con la chiave KMS, non puoi usare nessun'altra chiave KMS per decrittografarlo, anche se utilizza la stessa chiave esterna.

-

La chiave esterna potrebbe essere stata eliminata dal gestore delle chiavi esterne. Per verificare, utilizza gli strumenti del gestore delle chiavi esterne. Se possibile, prova a recuperare il materiale della chiave da una copia o da un backup del gestore delle chiavi esterne. Se la chiave esterna viene eliminata definitivamente, qualsiasi testo criptato generato con la chiave KMS associata è irrecuperabile.

Errori di configurazione della chiave esterna

Quando il proxy dell'archivio delle chiavi esterne segnala che la chiave esterna non soddisfa i requisiti per l'uso con una chiave KMS, l'operazione di crittografia genera l'eccezione KMSInvalidStateException con uno dei seguenti messaggi di errore.

| Il proxy dell'archivio delle chiavi esterne ha rifiutato la richiesta perché la chiave esterna non supporta l'operazione richiesta. |

-

La chiave esterna deve supportare sia la crittografia che la decrittografia. Se l'utilizzo della chiave non include queste due operazioni, utilizza gli strumenti del gestore delle chiavi esterne per modificarlo.

| Il proxy dell'archivio delle chiavi esterne ha rifiutato la richiesta perché la chiave esterna non è abilitata nel gestore delle chiavi esterne. |

-

La chiave esterna deve essere abilitata e disponibile per l'uso nel gestore delle chiavi esterne. Se lo stato della chiave esterna non è

Enabled, utilizza gli strumenti del gestore delle chiavi esterne per abilitarlo.

Problemi relativi al proxy

Eccezioni:

CustomKeyStoreInvalidStateException (CreateKey), KMSInvalidStateException (operazioni di crittografia), UnsupportedOperationException, XksProxyUriUnreachableException, XksProxyInvalidResponseException (operazioni di gestione diverse da CreateKey)

Il proxy dell'archivio chiavi esterno media tutte le comunicazioni tra AWS KMS e il gestore di chiavi esterno. Traduce AWS KMS le richieste generiche in un formato comprensibile al gestore delle chiavi esterno. Se il proxy dell'archivio chiavi esterno non è conforme alla specifica dell'API AWS KMS External Key Store Proxy

Sebbene molti errori menzionino il proxy dell'archivio delle chiavi esterne a causa del suo ruolo fondamentale nell'architettura dell'archivio, tali problemi potrebbero avere origine nel gestore delle chiavi esterne o nella chiave esterna.

I problemi descritti in questa sezione riguardano errori relativi alla progettazione o al funzionamento del proxy dell'archivio delle chiavi esterne. La risoluzione di questi problemi potrebbe richiedere una modifica al software proxy. Rivolgiti al tuo amministratore proxy. Per aiutarti nell'eseguire la diagnostica dei problemi relativi al proxy, AWS KMS

mette a disposizione un client di test XKS Proxy

|

-

Questo errore può indicare un problema operativo o un errore software nel proxy dell'archivio delle chiavi esterne. Puoi trovare le voci di CloudTrail registro relative all'operazione AWS KMS API che ha generato ogni errore. Questo errore può essere risolto riprovando a eseguire l'operazione. Se persiste, contatta l'amministratore del proxy dell'archivio delle chiavi esterne.

-

Quando il proxy dell'archivio di chiavi esterno segnala (in una GetHealthStatusrisposta) che tutte le istanze del gestore di chiavi esterno lo sono

UNAVAILABLE, i tentativi di creare o aggiornare un archivio di chiavi esterno falliscono con questa eccezione. Se l'errore persiste, consulta la documentazione del gestore delle chiavi esterne.

|

-

AWS KMS le operazioni generano questa eccezione quando il proxy restituisce una risposta indefinita che AWS KMS non può essere analizzata o interpretata. Questo errore può verificarsi occasionalmente a causa di problemi esterni temporanei o errori di rete sporadici. Se l'errore persiste, potrebbe indicare che il proxy dell'archivio delle chiavi esterne non è conforme alla Specifica API relativa al proxy dell'archivio delle chiavi esterne di AWS KMS

. Informa l'amministratore o il fornitore dell'archivio delle chiavi esterne.

|

Il proxy dell'archivio delle chiavi esterne ha rifiutato la richiesta in quanto non supporta l'operazione di crittografia richiesta. |

-

Il proxy dell'archivio chiavi esterno deve supportare tutti i proxy APIs definiti nella specifica dell'API AWS KMS External Key Store Proxy

. Questo errore indica che il proxy non supporta l'operazione correlata alla richiesta. Informa l'amministratore o il fornitore dell'archivio delle chiavi esterne.

Problemi relativi all'autorizzazione proxy

Eccezioni: CustomKeyStoreInvalidStateException, KMSInvalidStateException

Alcuni proxy degli archivi delle chiavi esterne implementano i requisiti di autorizzazione per l'uso delle relative chiavi esterne. Un proxy dell'archivio delle chiavi esterne è consentito, ma non obbligatorio, per progettare e implementare uno schema di autorizzazione che consenta a determinati utenti di richiedere operazioni particolari in determinate condizioni. Ad esempio, un proxy potrebbe consentire a un utente di eseguire la crittografia con una particolare chiave esterna, ma non di effettuare l'operazione inversa. Per ulteriori informazioni, consulta Autorizzazione proxy dell'archivio delle chiavi esterne (facoltativo).

L'autorizzazione del proxy si basa sui metadati AWS KMS inclusi nelle sue richieste al proxy. I campi awsSourceVpc e awsSourceVpce sono inclusi nei metadati solo quando la richiesta proviene da un endpoint VPC e solo quando il chiamante si trova nello stesso account della chiave KMS.

"requestMetadata": { "awsPrincipalArn": string, "awsSourceVpc": string, // optional "awsSourceVpce": string, // optional "kmsKeyArn": string, "kmsOperation": string, "kmsRequestId": string, "kmsViaService": string // optional }

Quando il proxy rifiuta una richiesta a causa di un errore di autorizzazione, l' AWS KMS

operazione correlata fallisce. CreateKeyrestituisceCustomKeyStoreInvalidStateException. AWS KMS le operazioni crittografiche ritornanoKMSInvalidStateException. Entrambi utilizzano il messaggio di errore seguente:

| Il proxy dell'archivio delle chiavi esterne ha negato l'accesso all'operazione. Verifica che l'utente e la chiave esterna siano autorizzati per questa operazione e riprova a eseguire la richiesta. |

-

Per risolvere l'errore, utilizza il gestore delle chiavi esterne o gli strumenti del proxy per determinare il motivo per cui l'autorizzazione non è riuscita. Quindi, aggiorna la procedura che ha causato un errore nella richiesta di autorizzazione o utilizza gli strumenti del proxy dell'archivio delle chiavi esterne per aggiornare la policy di autorizzazione. Non puoi risolvere questo errore in AWS KMS.