Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Identifica i bucket Amazon S3 pubblici utilizzando Security AWS Organizations Hub

Creato da Mourad Cherfaoui (AWS), Arun Chandapillai (AWS) e Parag Nagwekar (AWS)

Riepilogo

Questo modello mostra come creare un meccanismo per identificare i bucket pubblici di Amazon Simple Storage Service (Amazon S3) nei tuoi account. AWS Organizations Il meccanismo funziona utilizzando i controlli dello standard AWS Foundational Security Best Practices (FSBP) per monitorare i bucket AWS Security Hub Amazon S3. Puoi utilizzare Amazon EventBridge per elaborare i risultati di Security Hub e poi pubblicarli su un argomento di Amazon Simple Notification Service (Amazon SNS). Le parti interessate della tua organizzazione possono iscriversi all'argomento e ricevere notifiche e-mail immediate sui risultati.

Per impostazione predefinita, i nuovi bucket Amazon S3 e i relativi oggetti non consentono l'accesso pubblico. Puoi utilizzare questo modello in scenari in cui devi modificare le configurazioni predefinite di Amazon S3 in base ai requisiti della tua organizzazione. Ad esempio, questo potrebbe essere uno scenario in cui hai un bucket Amazon S3 che ospita un sito Web pubblico o file che tutti gli utenti di Internet devono essere in grado di leggere dal tuo bucket Amazon S3.

Security Hub viene spesso utilizzato come servizio centrale per consolidare tutti i risultati di sicurezza, compresi quelli relativi agli standard di sicurezza e ai requisiti di conformità. Ce ne sono altri Servizi AWS che puoi usare per rilevare i bucket Amazon S3 pubblici, ma questo modello utilizza una distribuzione di Security Hub esistente con una configurazione minima.

Prerequisiti e limitazioni

Prerequisiti

Una configurazione AWS multi-account con un account amministratore dedicato al Security Hub

Security Hub e AWS Config, abilitato nel sistema Regione AWS che si desidera monitorare

Nota

È necessario abilitare l'aggregazione tra regioni in Security Hub se si desidera monitorare più regioni da una singola regione di aggregazione.

Autorizzazioni utente per l'accesso e l'aggiornamento dell'account amministratore di Security Hub, l'accesso in lettura a tutti i bucket Amazon S3 dell'organizzazione e le autorizzazioni per disattivare l'accesso pubblico (se necessario)

Architettura

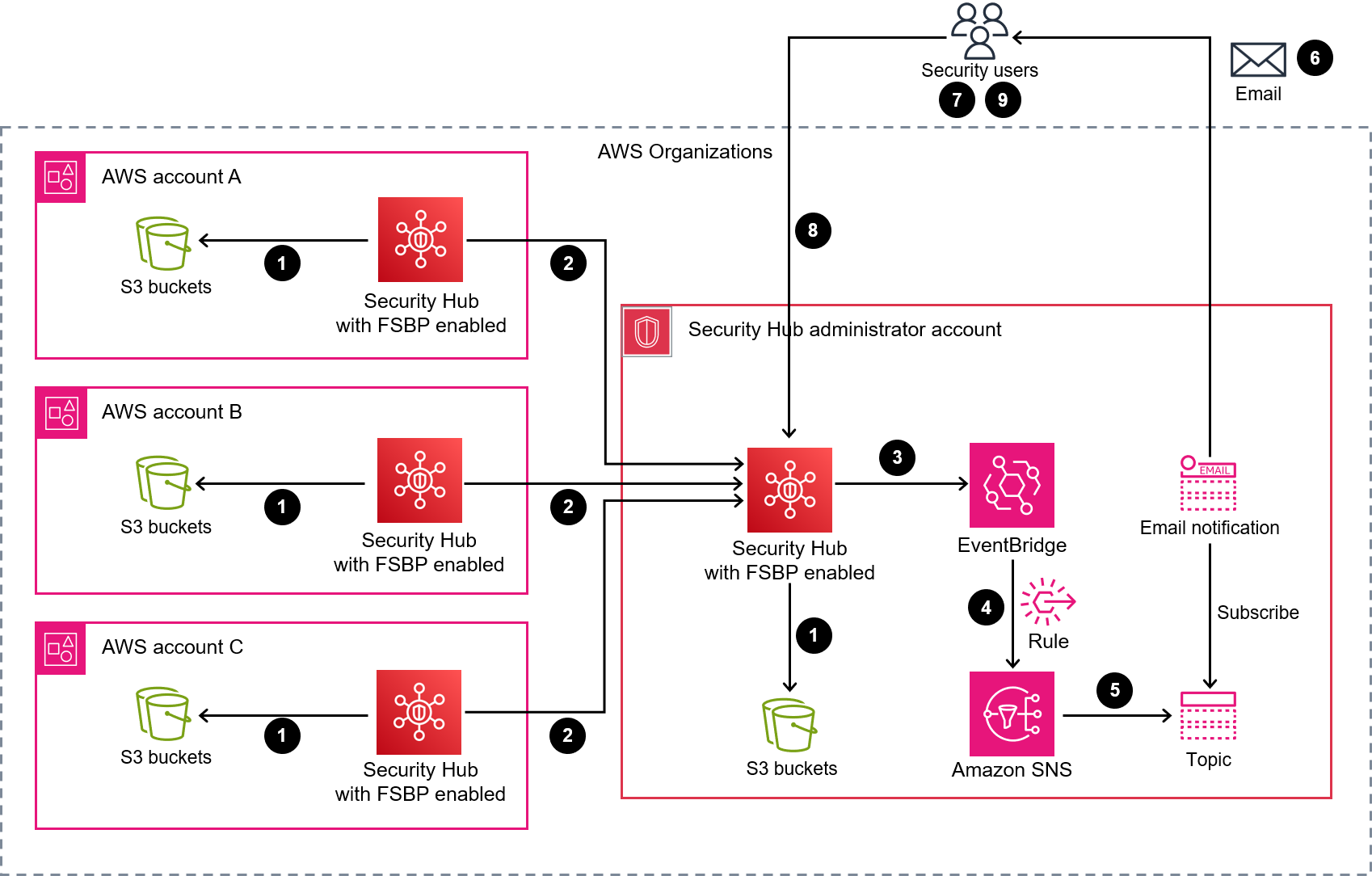

Il diagramma seguente mostra un'architettura per l'utilizzo di Security Hub per identificare i bucket Amazon S3 pubblici.

Il diagramma mostra il seguente flusso di lavoro:

Security Hub monitora la configurazione dei bucket Amazon S3 in AWS Organizations tutti gli account (incluso l'account amministratore) utilizzando i controlli S3.2 e S3.3 dello standard di sicurezza FSBP e rileva se un bucket è configurato come pubblico.

L'account amministratore di Security Hub accede ai risultati (inclusi quelli per S3.2 e S3.3) da tutti gli account dei membri.

Security Hub invia automaticamente tutti i nuovi risultati e tutti gli aggiornamenti ai risultati esistenti EventBridge come Security Hub Findings - Imported events. Ciò include gli eventi relativi ai risultati provenienti sia dall'account amministratore che da quello dei membri.

Una EventBridge regola filtra i risultati di S3.2 e S3.3 con un

ComplianceStatusofFAILED, uno stato del workflow pari a e unoRecordStatediNEW.ACTIVELe regole utilizzano i modelli di eventi per identificare gli eventi e inviarli a un argomento di Amazon SNS una volta che sono stati trovati.

Un argomento Amazon SNS invia gli eventi ai suoi abbonati (ad esempio tramite e-mail).

Gli analisti della sicurezza incaricati di ricevere le notifiche e-mail esaminano il bucket Amazon S3 in questione.

Se il bucket è approvato per l'accesso pubblico, l'analista della sicurezza imposta lo stato del flusso di lavoro del risultato corrispondente in Security Hub su.

SUPPRESSEDIn caso contrario, l'analista imposta lo stato su.NOTIFIEDCiò elimina le notifiche future per il bucket Amazon S3 e riduce il rumore delle notifiche.Se lo stato del flusso di lavoro è impostato su

NOTIFIED, l'analista della sicurezza esamina il risultato con il proprietario del bucket per determinare se l'accesso pubblico è giustificato e conforme ai requisiti di privacy e protezione dei dati. L'indagine porta alla rimozione dell'accesso pubblico al bucket o all'approvazione dell'accesso pubblico. In quest'ultimo caso, l'analista della sicurezza imposta lo stato del flusso di lavoro su.SUPPRESSED

Nota

Il diagramma dell'architettura si applica sia alle implementazioni di aggregazione a regione singola che a livello interregionale. Negli account A, B e C del diagramma, Security Hub può appartenere alla stessa regione dell'account amministratore o appartenere a regioni diverse se l'aggregazione tra aree geografiche è abilitata.

Strumenti

Amazon EventBridge è un servizio di bus eventi senza server che ti aiuta a connettere le tue applicazioni con dati in tempo reale provenienti da una varietà di fonti. EventBridge fornisce un flusso di dati in tempo reale dalle tue applicazioni, dalle applicazioni SaaS (Software as a Service) e. Servizi AWS EventBridge indirizza i dati verso destinazioni come argomenti e AWS Lambda funzioni di Amazon SNS se i dati soddisfano le regole definite dall'utente.

Amazon Simple Notification Service (Amazon SNS) ti aiuta a coordinare e gestire lo scambio di messaggi tra editori e clienti, inclusi server Web e indirizzi e-mail. I sottoscrittori ricevono tutti gli stessi messaggi pubblicati sugli argomenti ai quali sono hanno effettuato la sottoscrizione.

Amazon Simple Storage Service (Amazon S3) è un servizio di archiviazione degli oggetti basato sul cloud che consente di archiviare, proteggere e recuperare qualsiasi quantità di dati.

AWS Security Hubfornisce una visione completa del tuo stato di sicurezza in. AWS Security Hub ti aiuta anche a controllare il tuo AWS ambiente rispetto agli standard e alle best practice del settore della sicurezza. Security Hub raccoglie dati sulla sicurezza da tutti Account AWS i servizi e dai prodotti partner di terze parti supportati, quindi aiuta ad analizzare le tendenze della sicurezza e identificare i problemi di sicurezza con la massima priorità.

Epiche

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Abilita Security Hub negli AWS Organizations account. | Per abilitare Security Hub negli account dell'organizzazione in cui desideri monitorare i bucket Amazon S3, consulta le linee guida contenute in Designazione di un account amministratore (console) di Security Hub e Gestione degli account membro che appartengono a un'organizzazione nella documentazione di Security Hub. | Amministratore AWS |

(Facoltativo) Abilita l'aggregazione tra regioni. | Amministratore AWS | |

Abilita i controlli S3.2 e S3.3 per lo standard di sicurezza FSBP. | È necessario abilitare i controlli S3.2 e S3.3 per lo standard di sicurezza FSBP.

| Amministratore AWS |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Configura l'argomento e l'abbonamento e-mail di Amazon SNS. |

| Amministratore AWS |

Configura la EventBridge regola. |

| Amministratore AWS |

Risoluzione dei problemi

| Problema | Soluzione |

|---|---|

Ho un bucket Amazon S3 con accesso pubblico abilitato, ma non ricevo notifiche e-mail. | Ciò potrebbe essere dovuto al fatto che il bucket è stato creato in un'altra regione e l'aggregazione tra aree geografiche non è abilitata nell'account amministratore del Security Hub. Per risolvere questo problema, abilita l'aggregazione tra regioni o implementa la soluzione di questo pattern nella regione in cui risiede attualmente il tuo bucket Amazon S3. |

Risorse correlate

Che cos'è? AWS Security Hub (documentazione Security Hub)

AWS Standard Foundational Security Best Practices (FSBP) (documentazione Security Hub)

AWS Security Hub script di abilitazione per più account

(Labs)AWS Best practice di sicurezza per Amazon S3 (documentazione Amazon S3)

Informazioni aggiuntive

Flusso di lavoro per il monitoraggio dei bucket Amazon S3 pubblici

Il seguente flusso di lavoro illustra come monitorare i bucket Amazon S3 pubblici nella propria organizzazione. Il flusso di lavoro presuppone che tu abbia completato i passaggi indicati nell'argomento Configurazione di Amazon SNS e nella storia dell'abbonamento e-mail di questo modello.

Ricevi una notifica e-mail quando un bucket Amazon S3 è configurato con accesso pubblico.

Se il bucket è approvato per l'accesso pubblico, imposta lo stato del flusso di lavoro del risultato corrispondente

SUPPRESSEDnell'account amministratore del Security Hub. Ciò impedisce a Security Hub di emettere ulteriori notifiche per questo bucket e può eliminare gli avvisi duplicati.Se il bucket non è approvato per l'accesso pubblico, imposta lo stato del flusso di lavoro del risultato corrispondente nell'account amministratore del Security Hub su

NOTIFIED. Ciò impedisce a Security Hub di inviare ulteriori notifiche per questo bucket da Security Hub e può eliminare il rumore.

Se il bucket potrebbe contenere dati sensibili, disattiva immediatamente l'accesso pubblico fino al completamento della revisione. Se disattivi l'accesso pubblico, Security Hub modifica lo stato del flusso di lavoro in

RESOLVED. Quindi, notifiche e-mail per il bucket stop.Trova l'utente che ha configurato il bucket come pubblico (ad esempio, utilizzando AWS CloudTrail) e avvia una revisione. La revisione comporta la rimozione dell'accesso pubblico al bucket o l'approvazione dell'accesso pubblico. Se l'accesso pubblico è approvato, imposta lo stato del flusso di lavoro del risultato corrispondente su.

SUPPRESSED