Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Unità organizzativa di sicurezza - Account di archiviazione dei registri

| Influenza il futuro della AWS Security Reference Architecture (AWS SRA) rispondendo a un breve sondaggio |

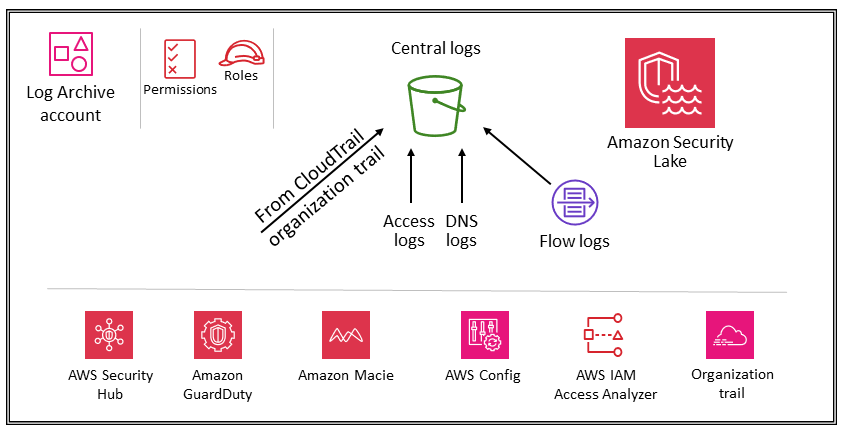

Il diagramma seguente illustra i servizi di sicurezza AWS configurati nell'account Log Archive.

L'account Log Archive è dedicato all'acquisizione e all'archiviazione di tutti i log e i backup relativi alla sicurezza. Con i log centralizzati, puoi monitorare, controllare e inviare avvisi sull'accesso agli oggetti di Amazon S3, sulle attività non autorizzate delle identità, sulle modifiche alle policy IAM e su altre attività critiche eseguite su risorse sensibili. Gli obiettivi di sicurezza sono semplici: deve trattarsi di uno storage immutabile, accessibile solo da meccanismi controllati, automatizzati e monitorati e progettato per garantire la durabilità (ad esempio, utilizzando i processi di replica e archiviazione appropriati). I controlli possono essere implementati in profondità per proteggere l'integrità e la disponibilità dei log e del processo di gestione dei log. Oltre ai controlli preventivi, come l'assegnazione di ruoli con privilegi minimi da utilizzare per l'accesso e la crittografia dei log con una chiave AWS KMS controllata, utilizza controlli di rilevamento come AWS Config per monitorare (e avvisare e correggere) questa raccolta di autorizzazioni per modifiche impreviste.

Considerazione di natura progettuale

-

I dati di registro operativi utilizzati dai team di infrastruttura, operazioni e carico di lavoro spesso si sovrappongono ai dati di registro utilizzati dai team di sicurezza, audit e conformità. Ti consigliamo di consolidare i dati di registro operativi nell'account Log Archive. In base ai requisiti specifici di sicurezza e governance, potrebbe essere necessario filtrare i dati di registro operativi salvati su questo account. Potrebbe inoltre essere necessario specificare chi ha accesso ai dati di registro operativi nell'account Log Archive.

Tipi di log

I log principali mostrati in AWS SRA includono CloudTrail (percorso organizzativo), log di flusso Amazon VPC, log di accesso di Amazon e AWS CloudFront WAF e log DNS di Amazon Route 53. Questi log forniscono un controllo delle azioni intraprese (o tentate) da un utente, un ruolo, un servizio AWS o un'entità di rete (identificata, ad esempio, da un indirizzo IP). È possibile acquisire e archiviare anche altri tipi di log (ad esempio log di applicazioni o log di database). Per ulteriori informazioni sulle fonti di registro e sulle migliori pratiche di registrazione, consulta la documentazione sulla sicurezza di ciascun servizio.

Amazon S3 come archivio di log centrale

Molti servizi AWS registrano le informazioni in Amazon S3, per impostazione predefinita o esclusivamente. AWS CloudTrail, Amazon VPC Flow Logs, AWS Config ed Elastic Load Balancing sono alcuni esempi di servizi che registrano informazioni in Amazon S3. Ciò significa che l'integrità dei log viene raggiunta attraverso l'integrità degli oggetti S3, la riservatezza dei log viene ottenuta tramite i controlli di accesso agli oggetti S3 e la disponibilità dei log viene ottenuta tramite S3 Object Lock, le versioni degli oggetti S3 e le regole S3 Lifecycle. Registrando le informazioni in un bucket S3 dedicato e centralizzato che risiede in un account dedicato, puoi gestire questi log in pochi bucket e applicare rigorosi controlli di sicurezza, accesso e separazione delle funzioni.

Nell'AWS SRA, provengono CloudTrail i log primari archiviati in Amazon S3, quindi questa sezione descrive come proteggere tali oggetti. Questa guida si applica anche a qualsiasi altro oggetto S3 creato dalle tue applicazioni o da altri servizi AWS. Applica questi modelli ogni volta che hai dati in Amazon S3 che richiedono elevata integrità, forte controllo degli accessi e conservazione o distruzione automatizzate.

Tutti i nuovi oggetti (compresi CloudTrail i log) che vengono caricati nei bucket S3 sono crittografati per impostazione predefinita utilizzando la crittografia lato server di Amazon con chiavi di crittografia gestite da Amazon S3 (SSE-S3). Ciò aiuta a proteggere i dati archiviati, ma il controllo degli accessi è controllato esclusivamente dalle politiche IAM. Per fornire un ulteriore livello di sicurezza gestita, puoi utilizzare la crittografia lato server con le chiavi AWS KMS che gestisci (SSE-KMS) su tutti i bucket di sicurezza S3. Ciò aggiunge un secondo livello di controllo degli accessi. Per leggere i file di log, un utente deve disporre sia delle autorizzazioni di lettura di Amazon S3 per l'oggetto S3 sia di una policy o di un ruolo IAM applicato che consenta loro le autorizzazioni di decrittografia in base alla policy chiave associata.

Due opzioni consentono di proteggere o verificare l'integrità degli oggetti di CloudTrail log archiviati in Amazon S3. CloudTrail fornisce la convalida dell'integrità dei file di registro per determinare se un file di registro è stato modificato o eliminato dopo la CloudTrail consegna. L'altra opzione è S3 Object Lock.

Oltre a proteggere il bucket S3 stesso, puoi rispettare il principio del privilegio minimo per i servizi di registrazione (ad esempio CloudTrail) e l'account Log Archive. Ad esempio, gli utenti con autorizzazioni concesse dalla policy AWS managed IAM AWSCloudTrail_FullAccess possono disabilitare o riconfigurare le funzioni di controllo più sensibili e importanti nei propri account AWS. Limita l'applicazione di questa policy IAM al minor numero possibile di individui.

Usa controlli investigativi, come quelli forniti da AWS Config e AWS IAM Access Analyzer, per monitorare (e avvisare e porre rimedio) a questo più ampio collettivo di controlli preventivi in caso di modifiche impreviste.

Per una discussione più approfondita sulle best practice di sicurezza per i bucket S3, consulta la documentazione di Amazon S3, i talk tecnici online

Esempio di implementazione

La libreria di codici AWS SRA

Amazon Security Lake

AWS SRA consiglia di utilizzare l'account Log Archive come account amministratore delegato per Amazon Security Lake. In tal caso, Security Lake raccoglie i log supportati in bucket S3 dedicati nello stesso account degli altri log di sicurezza consigliati da SRA.

Per proteggere la disponibilità dei log e il processo di gestione dei log, è necessario accedere ai bucket S3 per Security Lake solo dal servizio Security Lake o dai ruoli IAM gestiti da Security Lake per sorgenti o abbonati. Oltre a utilizzare controlli preventivi, come l'assegnazione di ruoli con privilegi minimi per l'accesso e la crittografia dei log con una chiave AWS Key Management Services (AWS KMS) controllata, utilizza controlli investigativi come AWS Config per monitorare (e avvisare e correggere) questa raccolta di autorizzazioni per modifiche impreviste.

L'amministratore di Security Lake può abilitare la raccolta di log in tutta l'organizzazione AWS. Questi log sono archiviati in bucket S3 regionali nell'account Log Archive. Inoltre, per centralizzare i log e facilitare l'archiviazione e l'analisi, l'amministratore di Security Lake può scegliere una o più regioni di rollup in cui i log di tutti i bucket S3 regionali vengono consolidati e archiviati. I log dei servizi AWS supportati vengono convertiti automaticamente in uno schema open source standardizzato chiamato Open Cybersecurity Schema Framework (OCSF) e salvati in formato Apache Parquet nei bucket Security Lake S3. Con il supporto OCSF, Security Lake normalizza e consolida in modo efficiente i dati di sicurezza provenienti da AWS e da altre fonti di sicurezza aziendali per creare un archivio unificato e affidabile di informazioni relative alla sicurezza.

Security Lake può raccogliere log associati agli eventi di CloudTrail gestione AWS e agli eventi relativi ai CloudTrail dati per Amazon S3 e AWS Lambda. Per raccogliere eventi di CloudTrail gestione in Security Lake, è necessario disporre di almeno un percorso organizzativo CloudTrail multiregionale che raccolga gli eventi di gestione di lettura e scrittura. CloudTrail La registrazione deve essere abilitata per il percorso. Un percorso multiregionale fornisce file di log da più regioni a un singolo bucket S3 per un singolo account AWS. Se le regioni si trovano in paesi diversi, prendi in considerazione i requisiti di esportazione dei dati per determinare se è possibile abilitare percorsi multiregionali.

AWS Security Hub CSPM è un'origine dati nativa supportata in Security Lake e dovresti aggiungere i risultati CSPM di Security Hub a Security Lake. Security Hub CSPM genera risultati da diversi servizi AWS e integrazioni di terze parti. Questi risultati ti aiutano a ottenere una panoramica della tua situazione di conformità e a verificare se stai seguendo i consigli di sicurezza per AWS e le soluzioni AWS Partner.

Per ottenere visibilità e informazioni utili da log ed eventi, puoi interrogare i dati utilizzando strumenti come Amazon Athena, Amazon Service OpenSearch , Amazon Quicksight e soluzioni di terze parti. Gli utenti che richiedono l'accesso ai dati di registro di Security Lake non devono accedere direttamente all'account Log Archive. Devono accedere ai dati solo dall'account Security Tooling. Oppure possono utilizzare altri account AWS o sedi locali che forniscono strumenti di analisi come OpenSearch Service o strumenti di terze parti come gli strumenti di gestione delle informazioni e degli eventi di sicurezza (SIEM). QuickSight Per fornire l'accesso ai dati, l'amministratore deve configurare gli abbonati a Security Lake nell'account Log Archive e configurare l'account che deve accedere ai dati come abbonato all'accesso alle query. Per ulteriori informazioni, consulta Amazon Security Lake nella sezione Security OU — Security Tooling account di questa guida.

Security Lake fornisce una policy gestita da AWS per aiutarti a gestire l'accesso degli amministratori al servizio. Per ulteriori informazioni, consulta la Guida per l'utente di Security Lake. Come best practice, consigliamo di limitare la configurazione di Security Lake tramite pipeline di sviluppo e impedire modifiche alla configurazione tramite le console AWS o l'AWS Command Line Interface (AWS CLI). Inoltre, è necessario impostare politiche IAM e politiche di controllo dei servizi (SCPs) rigorose per fornire solo le autorizzazioni necessarie per gestire Security Lake. Puoi configurare le notifiche per rilevare qualsiasi accesso diretto a questi bucket S3.