Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Security OU - Account Security Tooling

| Influenza il futuro della AWS Security Reference Architecture (AWS SRA) rispondendo a un breve sondaggio |

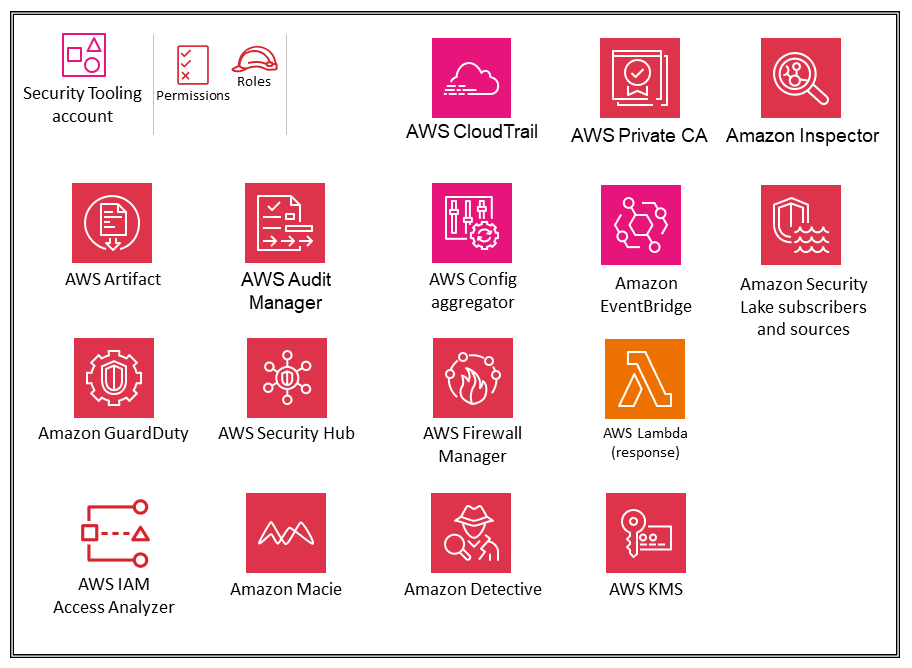

Il diagramma seguente illustra i servizi di sicurezza AWS configurati nell'account Security Tooling.

L'account Security Tooling è dedicato alla gestione dei servizi di sicurezza, al monitoraggio degli account AWS e all'automazione degli avvisi e delle risposte di sicurezza. Gli obiettivi di sicurezza includono i seguenti:

-

Fornisci un account dedicato con accesso controllato per gestire l'accesso alle barriere di sicurezza, il monitoraggio e la risposta.

-

Mantieni l'infrastruttura di sicurezza centralizzata appropriata per monitorare i dati delle operazioni di sicurezza e mantenere la tracciabilità. Il rilevamento, l'indagine e la risposta sono parti essenziali del ciclo di vita della sicurezza e possono essere utilizzati per supportare un processo di qualità, un obbligo legale o di conformità e per l'identificazione e la risposta alle minacce.

-

Supporta ulteriormente una strategia defense-in-depth organizzativa mantenendo un altro livello di controllo sulla configurazione e sulle operazioni di sicurezza appropriate, come le chiavi di crittografia e le impostazioni dei gruppi di sicurezza. Questo è un account in cui lavorano gli operatori di sicurezza. I only/audit roles to view AWS organization-wide information are typical, whereas write/modify ruoli di lettura sono in numero limitato, strettamente controllati, monitorati e registrati.

Considerazioni di natura progettuale

-

Per impostazione predefinita, AWS Control Tower nomina l'account nell'unità organizzativa di sicurezza come Account di audit. Puoi rinominare l'account durante la configurazione di AWS Control Tower.

-

Potrebbe essere opportuno avere più di un account Security Tooling. Ad esempio, il monitoraggio e la risposta agli eventi di sicurezza vengono spesso assegnati a un team dedicato. La sicurezza della rete potrebbe richiedere un account e ruoli propri in collaborazione con l'infrastruttura cloud o il team di rete. Tali divisioni mantengono l'obiettivo di separare le enclave di sicurezza centralizzate e enfatizzano ulteriormente la separazione dei compiti, il privilegio minimo e la potenziale semplicità delle assegnazioni dei team. Se utilizzi AWS Control Tower, limita la creazione di account AWS aggiuntivi nell'unità organizzativa di sicurezza.

Amministratore delegato per i servizi di sicurezza

L'account Security Tooling funge da account amministratore per i servizi di sicurezza gestiti in una administrator/member struttura in tutti gli account AWS. Come accennato in precedenza, questa operazione viene gestita tramite la funzionalità di amministratore delegato di AWS Organizations. I servizi dell'AWS SRA che attualmente supportano l'amministratore delegato includono la gestione centralizzata IAM dell'accesso root, AWS Config, AWS Firewall Manager, Amazon, AWS IAM Access Analyzer, Amazon Macie, GuardDuty AWS Security Hub CSPM, Amazon Detective, AWS Audit Manager, Amazon Inspector, AWS e AWS Systems Manager. CloudTrail Il tuo team di sicurezza gestisce le funzionalità di sicurezza di questi servizi e monitora eventuali eventi o risultati specifici in materia di sicurezza.

IAM Identity Center supporta l'amministrazione delegata di un account membro. AWS SRA utilizza l'account Shared Services come account amministratore delegato per IAM Identity Center, come spiegato più avanti nella sezione IAM Identity Center dell'account Shared Services.

Accesso root centralizzato

L'account Security Tooling è l'account amministratore delegato per la gestione centralizzata IAM della funzionalità di accesso root. Questa funzionalità deve essere abilitata a livello di organizzazione abilitando la gestione delle credenziali e l'azione root privilegiata negli account dei membri. Agli amministratori delegati devono essere fornite esplicitamente sts:AssumeRoot le autorizzazioni per poter eseguire azioni root privilegiate per conto degli account dei membri. Questa autorizzazione è disponibile solo dopo che l'azione root privilegiata in un account membro è stata abilitata nell'account di gestione dell'organizzazione o nell'account amministratore delegato. Con questa autorizzazione, gli utenti possono eseguire attività di utente root privilegiato sugli account dei membri, centralmente dall'account Security Tooling. Dopo aver avviato una sessione privilegiata, è possibile eliminare una policy del bucket S3 non configurata correttamente, eliminare una politica di coda SQS non configurata correttamente, eliminare le credenziali dell'utente root per un account membro e riattivare le credenziali dell'utente root per un account membro. Puoi eseguire queste azioni dalla console, utilizzando la CLI di AWS o tramite.. APIs

AWS CloudTrail

AWS CloudTrail

In AWS SRA, l'account Security Tooling è l'account amministratore delegato per la gestione. CloudTrail Il bucket S3 corrispondente per archiviare i log dell'organizzazione viene creato nell'account Log Archive. Questo serve a separare la gestione e l'utilizzo dei privilegi di CloudTrail registro. Per informazioni su come creare o aggiornare un bucket S3 per archiviare i file di log per un percorso organizzativo, consulta la documentazione CloudTrail AWS.

Nota

Puoi creare e gestire percorsi organizzativi sia da account di gestione che da account di amministratore delegato. Tuttavia, come best practice, è necessario limitare l'accesso all'account di gestione e utilizzare la funzionalità di amministratore delegato laddove disponibile.

Considerazione di natura progettuale

-

Se un account membro richiede l'accesso ai file di CloudTrail registro per il proprio account, puoi condividere selettivamente i file di CloudTrail registro dell'organizzazione dal bucket S3 centrale. Tuttavia, se gli account membri richiedono gruppi di CloudWatch log locali per CloudTrail i registri del proprio account o desiderano configurare la gestione dei log e gli eventi relativi ai dati (di sola lettura, sola scrittura, eventi di gestione, eventi relativi ai dati) in modo diverso dall'organigramma, possono creare un percorso locale con i controlli appropriati. I percorsi locali specifici per account comportano costi aggiuntivi.

AWS Security Hub CSPM

AWS Security Hub Cloud Security Posture Management (CSPM)

Security Hub CSPM si integra con AWS Organizations per semplificare la gestione del livello di sicurezza in tutti gli account esistenti e futuri della tua organizzazione AWS. È possibile utilizzare la funzionalità di configurazione centrale CSPM di Security Hub dall'account amministratore delegato (in questo caso, Security Tooling) per specificare in che modo il servizio CSPM di Security Hub, gli standard di sicurezza e i controlli di sicurezza sono configurati negli account e nelle unità organizzative dell'organizzazione () tra le regioni. OUs È possibile configurare queste impostazioni in pochi passaggi da una regione principale, denominata regione di origine. Se non utilizzi la configurazione centrale, devi configurare Security Hub CSPM separatamente in ogni account e regione. L'amministratore delegato può designare account e OUs gestirli autonomamente, in cui il membro può configurare le impostazioni separatamente in ciascuna regione, oppure gestirli centralmente, in cui l'amministratore delegato può configurare l'account membro o l'unità organizzativa tra le regioni. È possibile designare tutti gli account e OUs quelli dell'organizzazione come gestiti centralmente, tutti autogestiti o una combinazione di entrambi. Ciò semplifica l'applicazione di una configurazione coerente, fornendo al contempo la flessibilità necessaria per modificarla per ogni unità organizzativa e account.

L'account amministratore delegato Security Hub CSPM può anche visualizzare risultati, visualizzare approfondimenti e controllare i dettagli di tutti gli account dei membri. È inoltre possibile designare una regione di aggregazione all'interno dell'account amministratore delegato per centralizzare i risultati tra i propri account e le regioni collegate. I risultati vengono sincronizzati in modo continuo e bidirezionale tra la regione di aggregazione e tutte le altre regioni.

Security Hub CSPM supporta integrazioni con diversi servizi AWS. Amazon GuardDuty, AWS Config, Amazon Macie, AWS IAM Access Analyzer, AWS Firewall Manager, Amazon Inspector e AWS Systems Manager Patch Manager possono inviare i risultati a Security Hub CSPM. Security Hub CSPM elabora i risultati utilizzando un formato standard chiamato AWS Security Finding Format (ASFF). Security Hub CSPM mette in correlazione i risultati tra i prodotti integrati per dare priorità a quelli più importanti. Puoi arricchire i metadati dei risultati CSPM di Security Hub per contribuire a contestualizzare, dare priorità e agire meglio sui risultati di sicurezza. Questo arricchimento aggiunge tag di risorse, un nuovo tag di applicazione AWS e informazioni sul nome dell'account a ogni risultato che viene inserito in Security Hub CSPM. Questo ti aiuta a ottimizzare i risultati per le regole di automazione, cercare o filtrare risultati e approfondimenti e valutare lo stato del livello di sicurezza per applicazione. Inoltre, puoi utilizzare le regole di automazione per aggiornare automaticamente i risultati. Quando Security Hub CSPM acquisisce i risultati, può applicare una serie di azioni relative alle regole, come sopprimere i risultati, modificarne la gravità e aggiungere note ai risultati. Queste azioni relative alle regole hanno effetto quando i risultati soddisfano i criteri specificati, ad esempio la risorsa o l'account a cui è associato IDs il risultato o il relativo titolo. È possibile utilizzare le regole di automazione per aggiornare alcuni campi di ricerca nell'ASFF. Le regole si applicano sia ai risultati nuovi che a quelli aggiornati.

Durante l'indagine su un evento di sicurezza, puoi passare dal CSPM di Security Hub ad Amazon Detective per indagare su un ritrovamento di Amazon GuardDuty . Security Hub CSPM consiglia di allineare gli account degli amministratori delegati per servizi come Detective (laddove esistono) per un'integrazione più fluida. Ad esempio, se non allinei gli account amministratore tra Detective e Security Hub CSPM, la navigazione dai risultati a Detective non funzionerà. Per un elenco completo, consulta Panoramica delle integrazioni dei servizi AWS con Security Hub CSPM nella documentazione di Security Hub CSPM.

Puoi utilizzare Security Hub CSPM con la funzionalità Network Access Analyzer

Oltre alle sue funzionalità di monitoraggio, Security Hub CSPM supporta l'integrazione con Amazon EventBridge per automatizzare la correzione di risultati specifici. È possibile definire azioni personalizzate da intraprendere quando si riceve un risultato. Ad esempio, puoi configurare operazioni personalizzate per inviare risultati a un sistema di ticket o a un sistema di correzione automatizzato. Per ulteriori discussioni ed esempi, consulta i post del blog AWS Automated Response and Remediation with AWS Security Hub e

Security Hub CSPM utilizza regole AWS Config collegate ai servizi per eseguire la maggior parte dei controlli di sicurezza. Per supportare questi controlli, AWS Config deve essere abilitato su tutti gli account, inclusi l'account amministratore (o amministratore delegato) e gli account membro, in ogni regione AWS in cui è abilitato Security Hub CSPM.

Considerazioni di natura progettuale

-

Se uno standard di conformità, come PCI-DSS, è già presente in Security Hub CSPM, il servizio CSPM Security Hub completamente gestito è il modo più semplice per renderlo operativo. Tuttavia, se desideri creare uno standard di conformità o sicurezza personalizzato, che potrebbe includere controlli di sicurezza, operativi o di ottimizzazione dei costi, i pacchetti di conformità di AWS Config offrono un processo di personalizzazione semplificato. (Per ulteriori informazioni su AWS Config e sui pacchetti di conformità, consulta la sezione AWS Config.)

-

I casi d'uso più comuni per Security Hub CSPM includono i seguenti:

-

Come dashboard che offre visibilità ai proprietari delle applicazioni sullo stato di sicurezza e conformità delle loro risorse AWS

-

Come visualizzazione centrale dei risultati di sicurezza utilizzati dalle operazioni di sicurezza, dai soccorritori agli incidenti e dai cacciatori di minacce per valutare e agire sui risultati di sicurezza e conformità di AWS tra account e regioni AWS

-

Per aggregare e indirizzare i risultati di sicurezza e conformità provenienti da tutti gli account e le regioni AWS, verso un SIEM (Security Information and Event Management) centralizzato o altro sistema di orchestrazione della sicurezza

Per ulteriori indicazioni su questi casi d'uso, incluso come configurarli, consulta il post sul blog Tre modelli di utilizzo ricorrenti del Security Hub CSPM e come

implementarli. -

Esempio di implementazione

La libreria di codici AWS SRA

Amazon GuardDuty

Amazon GuardDuty

Oltre a fornire fonti di dati di base, GuardDuty offre funzionalità opzionali per identificare i problemi di sicurezza. Questi includono EKS Protection, RDS Protection, S3 Protection, Malware Protection e Lambda Protection. Per i nuovi rilevatori, queste funzionalità opzionali sono abilitate di default ad eccezione di EKS Protection, che deve essere abilitata manualmente.

-

Con GuardDuty S3 Protection, GuardDuty monitora gli eventi relativi ai dati di Amazon S3 oltre CloudTrail agli eventi di gestione predefiniti. CloudTrail Il monitoraggio degli eventi relativi ai dati consente di GuardDuty monitorare le operazioni API a livello di oggetto per individuare potenziali rischi per la sicurezza dei dati all'interno dei bucket S3.

-

GuardDuty Malware Protection rileva la presenza di malware sulle EC2 istanze Amazon o sui carichi di lavoro dei container avviando scansioni senza agenti sui volumi Amazon Elastic Block Store (Amazon EBS) collegati. GuardDuty rileva inoltre potenziali malware nei bucket S3 scansionando gli oggetti appena caricati o le nuove versioni di oggetti esistenti.

-

GuardDuty RDS Protection è progettato per profilare e monitorare l'attività di accesso ai database Amazon Aurora senza influire sulle prestazioni del database.

-

GuardDuty EKS Protection include EKS Audit Log Monitoring e EKS Runtime Monitoring. Con EKS Audit Log Monitoring, GuardDuty monitora i log di audit Kubernetes dai cluster Amazon EKS e li analizza per attività potenzialmente dannose e sospette. EKS Runtime Monitoring utilizza l'agente di GuardDuty sicurezza (che è un componente aggiuntivo di Amazon EKS) per fornire visibilità di runtime nei singoli carichi di lavoro Amazon EKS. L'agente GuardDuty di sicurezza aiuta a identificare contenitori specifici all'interno dei cluster Amazon EKS che sono potenzialmente compromessi. Può anche rilevare i tentativi di trasferire i privilegi da un singolo container all' EC2 host Amazon sottostante o al più ampio ambiente AWS.

GuardDuty fornisce anche una funzionalità nota come Extended Threat Detection che rileva automaticamente gli attacchi in più fasi che riguardano fonti di dati, diversi tipi di risorse AWS e il tempo all'interno di un account AWS. GuardDuty mette in correlazione questi eventi, chiamati segnali, per identificare gli scenari che si presentano come potenziali minacce all'ambiente AWS e quindi genera una ricerca della sequenza di attacco. Ciò copre gli scenari di minaccia che comportano compromissioni legate all'uso improprio delle credenziali AWS e tentativi di compromissione dei dati negli account AWS. GuardDuty considera critici tutti i tipi di ricerca delle sequenze di attacco. Questa funzionalità è abilitata per impostazione predefinita e non comporta costi aggiuntivi.

In AWS SRA, GuardDuty è abilitato in tutti gli account tramite AWS Organizations e tutti i risultati sono visualizzabili e utilizzabili dai team di sicurezza appropriati nell'account amministratore GuardDuty delegato (in questo caso, l'account Security Tooling).

Quando AWS Security Hub CSPM è abilitato, GuardDuty i risultati vengono trasferiti automaticamente a Security Hub CSPM. Quando Amazon Detective è abilitato, GuardDuty i risultati vengono inclusi nel processo di inserimento dei log di Detective. GuardDuty e Detective supportano i flussi di lavoro degli utenti con più servizi, dove GuardDuty fornisce collegamenti dalla console che reindirizzano l'utente da un risultato selezionato a una pagina Detective che contiene un set curato di visualizzazioni per indagare su tale risultato. Ad esempio, puoi anche integrarti GuardDuty con Amazon EventBridge per automatizzare le migliori pratiche GuardDuty, come l'automazione delle risposte a nuove GuardDuty scoperte.

Esempio di implementazione

La libreria di codici AWS SRA

AWS Config

AWS Config

Puoi valutare le impostazioni di configurazione delle tue risorse AWS utilizzando le regole di AWS Config. AWS Config fornisce una libreria di regole personalizzabili e predefinite chiamate regole gestite, oppure puoi scrivere regole personalizzate. Puoi eseguire le regole di AWS Config in modalità proattiva (prima che le risorse siano state distribuite) o in modalità investigativa (dopo che le risorse sono state distribuite). Le risorse possono essere valutate in caso di modifiche alla configurazione, in base a una pianificazione periodica o in entrambi i casi.

Un pacchetto di conformità è una raccolta di regole e azioni correttive di AWS Config che possono essere distribuite come singola entità in un account e in una regione o all'interno di un'organizzazione in AWS Organizations. I pacchetti di conformità vengono creati creando un modello YAML che contiene l'elenco di regole e azioni correttive gestite o personalizzate da AWS Config. Per iniziare a valutare il tuo ambiente AWS, usa uno dei modelli di conformance pack di esempio.

AWS Config si integra con AWS Security Hub CSPM per inviare i risultati delle valutazioni delle regole gestite e personalizzate da AWS Config come risultati in Security Hub CSPM.

Le regole di AWS Config possono essere utilizzate insieme ad AWS Systems Manager per correggere efficacemente le risorse non conformi. Utilizzi AWS Systems Manager Explorer per raccogliere lo stato di conformità delle regole di AWS Config nei tuoi account AWS in tutte le regioni AWS e poi usi i documenti di Systems Manager Automation (runbook) per risolvere le regole AWS Config non conformi. Per i dettagli sull'implementazione, consulta il post sul blog Correggere le regole di AWS Config non conformi con i runbook di AWS Systems Manager Automation

L'aggregatore AWS Config raccoglie dati di configurazione e conformità su più account, regioni e organizzazioni in AWS Organizations. La dashboard dell'aggregatore mostra i dati di configurazione delle risorse aggregate. Le dashboard di inventario e conformità offrono informazioni essenziali e aggiornate sulle configurazioni delle risorse AWS e sullo stato di conformità tra account AWS, tra regioni AWS o all'interno di un'organizzazione AWS. Ti consentono di visualizzare e valutare il tuo inventario di risorse AWS senza dover scrivere query avanzate AWS Config. Puoi ottenere informazioni essenziali come un riepilogo della conformità per risorse, i primi 10 account con risorse non conformi, un confronto tra EC2 istanze in esecuzione e interrotte per tipo e volumi EBS per tipo e dimensione di volume.

Se utilizzi AWS Control Tower per gestire la tua organizzazione AWS, questa implementerà una serie di regole AWS Config come barriere investigative (classificate come obbligatorie, fortemente consigliate o facoltative). Questi guardrail ti aiutano a gestire le tue risorse e monitorare la conformità tra gli account della tua organizzazione AWS. Queste regole di AWS Config utilizzeranno automaticamente un aws-control-tower tag con un valore di. managed-by-control-tower

AWS Config deve essere abilitato per ogni account membro dell'organizzazione AWS e della regione AWS che contiene le risorse che desideri proteggere. Puoi gestire centralmente (ad esempio, creare, aggiornare ed eliminare) le regole di AWS Config in tutti gli account all'interno della tua organizzazione AWS. Dall'account amministratore delegato di AWS Config, puoi distribuire un set comune di regole AWS Config su tutti gli account e specificare gli account in cui le regole di AWS Config non devono essere create. L'account amministratore delegato AWS Config può anche aggregare i dati di configurazione e conformità delle risorse di tutti gli account membri per fornire una vista unica. Usa l'account APIs dell'amministratore delegato per applicare la governance assicurandoti che le regole AWS Config sottostanti non possano essere modificate dagli account dei membri della tua organizzazione AWS.

Considerazioni di natura progettuale

-

AWS Config trasmette le notifiche di modifica della configurazione e della conformità ad Amazon. EventBridge Ciò significa che puoi utilizzare le funzionalità di filtraggio native EventBridge per filtrare gli eventi di AWS Config in modo da indirizzare tipi specifici di notifiche a obiettivi specifici. Ad esempio, puoi inviare notifiche di conformità per regole o tipi di risorse specifici a indirizzi e-mail specifici o indirizzare le notifiche di modifica della configurazione a uno strumento esterno di gestione dei servizi IT (ITSM) o di database di gestione della configurazione (CMDB). Per ulteriori informazioni, consulta il post sul blog sulle best practice di AWS Config

. -

Oltre a utilizzare la valutazione proattiva delle regole di AWS Config, puoi utilizzare AWS CloudFormation Guard, uno strumento di policy-as-code valutazione che verifica in modo proattivo la conformità della configurazione delle risorse. L'interfaccia a riga di comando (CLI) di AWS CloudFormation Guard fornisce un linguaggio dichiarativo specifico del dominio (DSL) che puoi usare per esprimere le policy sotto forma di codice. Inoltre, puoi utilizzare i comandi AWS CLI per convalidare dati strutturati in formato JSON o YAML come set di CloudFormation modifiche, file di configurazione Terraform basati su JSON o configurazioni Kubernetes. Puoi eseguire le valutazioni localmente utilizzando la CLI di AWS CloudFormation Guard

come parte del processo di creazione o eseguirla all'interno della pipeline di distribuzione. Se disponi di applicazioni AWS Cloud Development Kit (AWS CDK) , puoi utilizzare cdk-nag per il controllo proattivo delle best practice.

Esempio di implementazione

La libreria di codici AWS SRA

Amazon Security Lake

Amazon Security Lake

AWS SRA consiglia di utilizzare l'account Log Archive come account amministratore delegato per Security Lake. Per ulteriori informazioni sulla configurazione dell'account amministratore delegato, consulta Amazon Security Lake nella sezione Security OU — Log Archive account. I team di sicurezza che desiderano accedere ai dati di Security Lake o hanno bisogno della possibilità di scrivere log non nativi nei bucket Security Lake utilizzando funzioni personalizzate di estrazione, trasformazione e caricamento (ETL) devono operare all'interno dell'account Security Tooling.

Security Lake può raccogliere log da diversi provider cloud, log da soluzioni di terze parti o altri log personalizzati. Si consiglia di utilizzare l'account Security Tooling per eseguire le funzioni ETL per convertire i log in formato Open Cybersecurity Schema Framework (OCSF) e generare un file in formato Apache Parquet. Security Lake crea il ruolo tra account con le autorizzazioni appropriate per l'account Security Tooling e la fonte personalizzata supportata da funzioni AWS Lambda o crawler AWS Glue, per scrivere dati nei bucket S3 per Security Lake.

L'amministratore di Security Lake deve configurare i team di sicurezza che utilizzano l'account Security Tooling e richiedono l'accesso ai log raccolti da Security Lake come abbonati. Security Lake supporta due tipi di accesso per gli abbonati:

-

Accesso ai dati: gli abbonati possono accedere direttamente agli oggetti Amazon S3 per Security Lake. Security Lake gestisce l'infrastruttura e le autorizzazioni. Quando configuri l'account Security Tooling come abbonato all'accesso ai dati di Security Lake, l'account riceve una notifica dei nuovi oggetti nei bucket Security Lake tramite Amazon Simple Queue Service (Amazon SQS) e Security Lake crea le autorizzazioni per accedere a tali nuovi oggetti.

-

Accesso tramite query: gli abbonati possono interrogare i dati di origine dalle tabelle AWS Lake Formation nel bucket S3 utilizzando servizi come Amazon Athena. L'accesso tra account viene configurato automaticamente per l'accesso alle query utilizzando AWS Lake Formation. Quando si configura l'account Security Tooling come abbonato all'accesso alle query di Security Lake, all'account viene concesso l'accesso in sola lettura ai log dell'account Security Lake. Quando utilizzi questo tipo di sottoscrittore, le tabelle Athena e AWS Glue vengono condivise dall'account Security Lake Log Archive con l'account Security Tooling tramite AWS Resource Access Manager (AWS RAM). Per abilitare questa funzionalità, devi aggiornare le impostazioni di condivisione dei dati tra account alla versione 3.

Per ulteriori informazioni sulla creazione di abbonati, consulta Gestione degli abbonati nella documentazione di Security Lake.

Per le migliori pratiche per l'acquisizione di fonti personalizzate, consulta Raccolta di dati da fonti personalizzate nella documentazione di Security Lake.

Puoi utilizzare Amazon QuickSight

Considerazione di natura progettuale

Se un team dell'applicazione necessita dell'accesso tramite query ai dati di Security Lake per soddisfare un requisito aziendale, l'amministratore di Security Lake deve configurare l'account dell'applicazione come abbonato.

Amazon Macie

Amazon Macie

Macie è abilitato in tutti gli account tramite AWS Organizations. I responsabili che dispongono delle autorizzazioni appropriate nell'account amministratore delegato (in questo caso, l'account Security Tooling) possono abilitare o sospendere Macie in qualsiasi account, creare processi di rilevamento di dati sensibili per i bucket di proprietà degli account dei membri e visualizzare tutti i risultati delle politiche per tutti gli account membri. I risultati relativi ai dati sensibili possono essere visualizzati solo dall'account che ha creato il processo relativo ai dati sensibili. Per ulteriori informazioni, consulta Gestione di più account in Amazon Macie nella documentazione di Macie.

I risultati di Macie vengono trasmessi a AWS Security Hub CSPM per la revisione e l'analisi. Macie si integra anche con Amazon EventBridge per facilitare le risposte automatiche ai risultati come avvisi, feed ai sistemi di gestione delle informazioni e degli eventi di sicurezza (SIEM) e la riparazione automatica.

Considerazioni di natura progettuale

-

Se gli oggetti S3 sono crittografati con una chiave AWS Key Management Service (AWS KMS) che gestisci, puoi aggiungere il ruolo Macie collegato al servizio come utente chiave a quella chiave KMS per consentire a Macie di scansionare i dati.

-

Macie è ottimizzato per la scansione di oggetti in Amazon S3. Di conseguenza, qualsiasi tipo di oggetto supportato da MacIE che può essere inserito in Amazon S3 (in modo permanente o temporaneo) può essere scansionato alla ricerca di dati sensibili. Ciò significa che i dati provenienti da altre fonti, ad esempio esportazioni periodiche di snapshot di database Amazon Relational Database Service (Amazon RDS) o Amazon Aurora, tabelle Amazon DynamoDB esportate o

file di testo estratti da applicazioni native o di terze parti, possono essere spostati su Amazon S3 e valutati da Macie.

Esempio di implementazione

La libreria di codici AWS SRA

AWS IAM Access Analyzer

Mentre acceleri il tuo percorso di adozione del cloud AWS e continui a innovare, è fondamentale mantenere uno stretto controllo sull'accesso granulare (autorizzazioni), contenere la proliferazione degli accessi e garantire che le autorizzazioni vengano utilizzate in modo efficace. Un accesso eccessivo e inutilizzato presenta problemi di sicurezza e rende più difficile per le aziende applicare il principio del privilegio minimo. Questo principio è un importante pilastro dell'architettura di sicurezza che implica il continuo dimensionamento corretto delle autorizzazioni IAM per bilanciare i requisiti di sicurezza con i requisiti operativi e di sviluppo delle applicazioni. Questo impegno coinvolge diverse parti interessate, tra cui i team di sicurezza centrale e del Cloud Center of Excellence (CCoE), nonché i team di sviluppo decentralizzati.

AWS IAM Access Analyzer fornisce strumenti per impostare in modo efficiente autorizzazioni granulari, verificare le autorizzazioni previste e perfezionare le autorizzazioni rimuovendo l'accesso inutilizzato per aiutarti a soddisfare gli standard di sicurezza aziendali. Ti offre visibilità sui risultati di accesso esterni e non utilizzati tramite dashboard e. AWS Security Hub Inoltre, supporta Amazon EventBridge per flussi di lavoro di notifica e correzione personalizzati basati su eventi.

La funzionalità dei risultati esterni di IAM Access Analyzer ti aiuta a identificare le risorse della tua organizzazione e degli account AWS, come i bucket Amazon S3 o i ruoli IAM, che sono condivise con un'entità esterna. L'organizzazione o l'account AWS che scegli è nota come zona di fiducia. L'analizzatore utilizza il ragionamento automatico

I risultati di IAM Access Analyzer ti aiutano anche a identificare gli accessi non utilizzati concessi nelle tue organizzazioni e nei tuoi account AWS, tra cui:

-

Ruoli IAM non utilizzati: ruoli che non hanno alcuna attività di accesso all'interno della finestra di utilizzo specificata.

-

Utenti, credenziali e chiavi di accesso IAM non utilizzati: credenziali che appartengono agli utenti IAM e vengono utilizzate per accedere ai servizi e alle risorse AWS.

-

Policy e autorizzazioni IAM non utilizzate: autorizzazioni a livello di servizio e a livello di azione che non sono state utilizzate da un ruolo all'interno di una finestra di utilizzo specificata. IAM Access Analyzer utilizza policy basate sull'identità collegate ai ruoli per determinare i servizi e le azioni a cui tali ruoli possono accedere. L'analizzatore fornisce una revisione delle autorizzazioni non utilizzate per tutte le autorizzazioni a livello di servizio.

Puoi utilizzare i risultati generati da IAM Access Analyzer per ottenere visibilità e porre rimedio a qualsiasi accesso non intenzionale o non utilizzato in base alle politiche e agli standard di sicurezza della tua organizzazione. Dopo la correzione, questi risultati vengono contrassegnati come risolti alla successiva esecuzione dell'analizzatore. Se il risultato è intenzionale, puoi contrassegnarlo come archiviato in IAM Access Analyzer e dare priorità ad altri risultati che presentano un rischio maggiore per la sicurezza. Inoltre, puoi impostare regole di archiviazione per archiviare automaticamente risultati specifici. Ad esempio, puoi creare una regola di archiviazione per archiviare automaticamente tutti i risultati per un bucket Amazon S3 specifico a cui concedi regolarmente l'accesso.

In qualità di builder, puoi utilizzare IAM Access Analyzer per eseguire controlli automatici delle policy IAM nelle prime fasi di sviluppo e implementazione (CI/CD) process to adhere to your corporate security standards. You can integrate IAM Access Analyzer custom policy checks and policy reviews with AWS CloudFormation to automate policy reviews as a part of your development team’s CI/CDpipeline). Questo include:

-

Convalida delle policy IAM: IAM Access Analyzer convalida le policy in base alla grammatica delle policy IAM e alle best practice di AWS. Puoi visualizzare i risultati dei controlli di convalida delle policy, tra cui avvisi di sicurezza, errori, avvertenze generali e suggerimenti per la tua policy. Attualmente sono disponibili oltre 100 controlli di convalida delle policy che possono essere automatizzati utilizzando l'AWS Command Line Interface (AWS CLI) e. APIs

-

Controlli delle policy personalizzate IAM: i controlli delle policy personalizzate di IAM Access Analyzer convalidano le policy rispetto agli standard di sicurezza specificati. I controlli delle policy personalizzati utilizzano il ragionamento automatico per fornire un livello più elevato di garanzia sulla conformità agli standard di sicurezza aziendali. I tipi di controlli delle policy personalizzati includono:

-

Verifica rispetto a una politica di riferimento: quando modifichi una politica, puoi confrontarla con una politica di riferimento, ad esempio una versione esistente della politica, per verificare se l'aggiornamento concede un nuovo accesso. L'CheckNoNewAccessAPI confronta due policy (una policy aggiornata e una policy di riferimento) per determinare se la policy aggiornata introduce un nuovo accesso rispetto alla policy di riferimento e restituisce una risposta positiva o negativa.

-

Verifica in base a un elenco di azioni IAM: puoi utilizzare l'CheckAccessNotGrantedAPI per assicurarti che una policy non conceda l'accesso a un elenco di azioni critiche definite nel tuo standard di sicurezza. Questa API utilizza una policy e un elenco di un massimo di 100 azioni IAM per verificare se la policy consente almeno una delle azioni e restituisce una risposta positiva o negativa.

-

I team di sicurezza e altri autori di policy IAM possono utilizzare IAM Access Analyzer per creare policy conformi alla grammatica e agli standard di sicurezza delle policy IAM. La creazione manuale di policy della giusta dimensione può essere soggetta a errori e richiedere molto tempo. La funzionalità di generazione delle policy di IAM Access Analyzer aiuta a creare policy IAM basate sull'attività di accesso del principale. IAM Access Analyzer esamina CloudTrail i log AWS per i servizi supportati e genera un modello di policy che contiene le autorizzazioni utilizzate dal principale nell'intervallo di date specificato. Puoi quindi utilizzare questo modello per creare una policy con autorizzazioni granulari che conceda solo le autorizzazioni necessarie.

-

È necessario che il CloudTrail percorso sia abilitato affinché il tuo account generi una politica basata sull'attività di accesso.

-

IAM Access Analyzer non identifica l'attività a livello di azione per gli eventi relativi ai dati, come gli eventi relativi ai dati di Amazon S3, nelle policy generate.

-

L'

iam:PassRoleazione non viene tracciata CloudTrail e non è inclusa nelle politiche generate.

Access Analyzer viene distribuito nell'account Security Tooling tramite la funzionalità di amministratore delegato in AWS Organizations. L'amministratore delegato dispone delle autorizzazioni per creare e gestire analizzatori con l'organizzazione AWS come zona di fiducia.

Considerazione di natura progettuale

-

Per ottenere risultati relativi all'account (in cui l'account funge da limite affidabile), crei un analizzatore con ambito account in ogni account membro. Questa operazione può essere eseguita nell'ambito della pipeline degli account. I risultati relativi all'account confluiscono in Security Hub CSPM a livello di account membro. Da lì, passano all'account amministratore delegato CSPM di Security Hub (Security Tooling).

Esempi di implementazione

-

La libreria di codici AWS SRA

fornisce un'implementazione di esempio di IAM Access Analyzer . Dimostra come configurare un analizzatore a livello di organizzazione all'interno di un account amministratore delegato e un analizzatore a livello di account all'interno di ciascun account. -

Per informazioni su come integrare i controlli delle policy personalizzati nei flussi di lavoro dei builder, consulta il post del blog AWS Introducing IAM Access Analyzer Custom

Policy Checks.

Gestione dei firewall AWS

AWS Firewall Manager

Firewall Manager è particolarmente utile quando desideri proteggere l'intera organizzazione AWS anziché un numero limitato di account e risorse specifici o se aggiungi spesso nuove risorse che desideri proteggere. Firewall Manager utilizza le policy di sicurezza per consentire di definire una serie di configurazioni, incluse le regole, le protezioni e le azioni pertinenti che devono essere implementate e gli account e le risorse (indicati dai tag) da includere o escludere. È possibile creare configurazioni granulari e flessibili pur rimanendo in grado di scalare il controllo fino a un numero elevato di account e. VPCs Queste politiche applicano in modo automatico e coerente le regole configurate anche quando vengono creati nuovi account e risorse. Firewall Manager è abilitato in tutti gli account tramite AWS Organizations e la configurazione e la gestione vengono eseguite dai team di sicurezza appropriati nell'account amministratore delegato di Firewall Manager (in questo caso, l'account Security Tooling).

Devi abilitare AWS Config per ogni regione AWS che contiene le risorse che desideri proteggere. Se non desideri abilitare AWS Config per tutte le risorse, devi abilitarlo per le risorse associate al tipo di policy di Firewall Manager che utilizzi. Quando utilizzi sia AWS Security Hub CSPM che Firewall Manager, Firewall Manager invia automaticamente i risultati a Security Hub CSPM. Firewall Manager crea i risultati per le risorse che non sono conformi e per gli attacchi rilevati e li invia a Security Hub CSPM. Quando configuri una policy di Firewall Manager per AWS WAF, puoi abilitare centralmente la registrazione sulle liste di controllo degli accessi Web (web ACLs) per tutti gli account interessati e centralizzare i log in un unico account.

Considerazione di natura progettuale

-

Gli account manager dei singoli account membri dell'organizzazione AWS possono configurare controlli aggiuntivi (come le regole AWS WAF e i gruppi di sicurezza Amazon VPC) nei servizi gestiti Firewall Manager in base alle loro esigenze particolari.

Esempio di implementazione

La libreria di codici AWS SRA

Amazon EventBridge

Amazon EventBridge

Considerazioni di natura progettuale

-

EventBridge è in grado di indirizzare gli eventi verso una serie di obiettivi diversi. Un modello utile per automatizzare le azioni di sicurezza consiste nel connettere eventi particolari a singoli risponditori AWS Lambda, che intraprendono le azioni appropriate. Ad esempio, in determinate circostanze potresti volerlo utilizzare per EventBridge indirizzare i risultati di un bucket S3 pubblico a un risponditore Lambda che corregge la policy del bucket e rimuove le autorizzazioni pubbliche. Questi risponditori possono essere integrati nei playbook e nei runbook investigativi per coordinare le attività di risposta.

-

Una best practice per un team addetto alle operazioni di sicurezza di successo consiste nell'integrare il flusso di eventi e risultati relativi alla sicurezza in un sistema di notifica e flusso di lavoro, ad esempio un sistema di ticketing, un sistema o un altro bug/issue sistema di gestione delle informazioni e degli eventi di sicurezza (SIEM). Ciò elimina il flusso di lavoro dalle e-mail e dai report statici e consente di indirizzare, intensificare e gestire eventi o risultati. Le funzionalità di routing flessibili integrate EventBridge sono un potente fattore abilitante per questa integrazione.

Amazon Detective

Amazon Detective

Detective si integra con Amazon Security Lake per consentire agli analisti della sicurezza di interrogare e recuperare i log archiviati in Security Lake. Puoi utilizzare questa integrazione per ottenere informazioni aggiuntive dai log di CloudTrail AWS e dai log di flusso di Amazon VPC archiviati in Security Lake durante le indagini di sicurezza in Detective.

Detective acquisisce anche i risultati rilevati da Amazon GuardDuty, comprese le minacce rilevate da GuardDuty Runtime Monitoring. Quando un account abilita Detective, diventa l'account amministratore per il grafico del comportamento. Prima di provare ad abilitare Detective, assicurati che il tuo account sia registrato GuardDuty da almeno 48 ore. Se non soddisfi questo requisito, non puoi abilitare Detective.

Detective raggruppa automaticamente più risultati correlati a un singolo evento di compromissione della sicurezza in gruppi di ricerca. Gli autori delle minacce in genere eseguono una sequenza di azioni che portano a molteplici risultati di sicurezza distribuiti tra tempo e risorse. Pertanto, i gruppi di ricerca dovrebbero essere il punto di partenza per le indagini che coinvolgono più entità e risultati. Detective fornisce anche riepiloghi dei gruppi di ricerca utilizzando l'intelligenza artificiale generativa che analizza automaticamente i gruppi di ricerca e fornisce approfondimenti in linguaggio naturale per aiutarti ad accelerare le indagini di sicurezza.

Detective si integra con AWS Organizations. L'account Org Management delega un account membro come account amministratore di Detective. In AWS SRA, questo è l'account Security Tooling. L'account amministratore di Detective ha la capacità di abilitare automaticamente tutti gli account dei membri attuali dell'organizzazione come account membri investigativi e anche di aggiungere nuovi account membro man mano che vengono aggiunti all'organizzazione AWS. Gli account amministratore Detective hanno anche la possibilità di invitare account membri che attualmente non risiedono nell'organizzazione AWS, ma si trovano nella stessa regione, a contribuire con i propri dati al grafico del comportamento dell'account principale. Quando un account membro accetta l'invito ed è abilitato, Detective inizia a inserire ed estrarre i dati dell'account membro in quel grafico comportamentale.

Considerazione di natura progettuale

-

Puoi accedere ai profili di ricerca di Detective dalle GuardDuty console CSPM di AWS Security Hub. Questi link possono aiutare a semplificare il processo di indagine. Il tuo account deve essere l'account amministrativo sia di Detective che del servizio da cui stai facendo pivot (GuardDuty o Security Hub CSPM). Se gli account principali sono gli stessi per i servizi, i collegamenti di integrazione funzionano perfettamente.

AWS Audit Manager

AWS Audit Manager

Con Audit Manager puoi eseguire l'audit rispetto a framework predefiniti come il benchmark Center for Internet Security (CIS), il benchmark CIS AWS Foundations, System and Organization Controls 2 (SOC 2) e il Payment Card Industry Data Security Standard (PCI DSS). Inoltre, ti dà la possibilità di creare i tuoi framework con controlli standard o personalizzati in base ai tuoi requisiti specifici per gli audit interni.

Audit Manager raccoglie quattro tipi di prove. Tre tipi di prove sono automatizzate: prove di verifica della conformità da AWS Config e AWS Security Hub CSPM, prove di eventi di gestione da CloudTrail AWS e prove di configurazione da chiamate API AWS. service-to-service Per le prove che non possono essere automatizzate, Audit Manager consente di caricare prove manuali.

Nota

Audit Manager aiuta a raccogliere prove rilevanti per verificare la conformità a standard e regolamenti di conformità specifici. Tuttavia, non valuta la tua conformità. Pertanto, le prove raccolte tramite Audit Manager potrebbero non includere dettagli sui processi operativi necessari per gli audit. Audit Manager non sostituisce i consulenti legali o gli esperti di conformità. Ti consigliamo di avvalerti dei servizi di un valutatore terzo certificato per i framework di conformità in base ai quali sei stato valutato.

Le valutazioni di Audit Manager possono essere eseguite su più account nelle tue organizzazioni AWS. Audit Manager raccoglie e consolida le prove in un account amministratore delegato in AWS Organizations. Questa funzionalità di audit viene utilizzata principalmente dai team di controllo interno e di conformità e richiede solo l'accesso in lettura ai tuoi account AWS.

Considerazioni di natura progettuale

-

Audit Manager integra altri servizi di sicurezza AWS come Security Hub CSPM e AWS Config per aiutare a implementare un framework di gestione del rischio. Audit Manager fornisce funzionalità indipendenti di garanzia del rischio, mentre Security Hub CSPM ti aiuta a supervisionare il rischio e i pacchetti di conformità AWS Config aiutano a gestire i rischi. I professionisti dell'audit che conoscono il modello a tre linee

sviluppato dall'Institute of Internal Auditors (IIA) dovrebbero tenere presente che questa combinazione di servizi AWS consente di coprire le tre linee di difesa. Per ulteriori informazioni, consulta la serie di blog in due parti sul blog AWS Cloud Operations & Migrations. -

Affinché Audit Manager possa raccogliere le prove CSPM di Security Hub, l'account amministratore delegato per entrambi i servizi deve essere lo stesso account AWS. Per questo motivo, in AWS SRA, l'account Security Tooling è l'amministratore delegato per Audit Manager.

AWS Artifact

AWS Artifact

AWS Artifact non supporta la funzionalità di amministrazione delegata. Puoi invece limitare questa funzionalità ai soli ruoli IAM nell'account Security Tooling che riguardano i tuoi team di audit e conformità, in modo che possano scaricare, esaminare e fornire tali report a revisori esterni secondo necessità. Puoi inoltre limitare ruoli IAM specifici in modo che abbiano accesso solo a report AWS Artifact specifici tramite policy IAM. Per esempi di policy IAM, consulta la documentazione di AWS Artifact.

Considerazione di natura progettuale

-

Se scegli di avere un account AWS dedicato per i team di audit e conformità, puoi ospitare AWS Artifact in un account di audit di sicurezza, separato dall'account Security Tooling. I report di AWS Artifact forniscono prove che dimostrano che un'organizzazione sta seguendo un processo documentato o soddisfa un requisito specifico. Gli artefatti degli audit vengono raccolti e archiviati durante tutto il ciclo di vita di sviluppo del sistema e possono essere utilizzati come prove in audit e valutazioni interni o esterni.

AWS KMS

Sistema AWS di gestione delle chiavi

AWS SRA consiglia un modello di gestione delle chiavi distribuito in cui le chiavi KMS risiedono localmente all'interno dell'account in cui vengono utilizzate e consente ai responsabili dell'infrastruttura e dei carichi di lavoro di un account specifico di gestire le proprie chiavi. Ti consigliamo di evitare di utilizzare una sola chiave in un unico account per tutte le funzioni crittografiche. Le chiavi possono essere create in base ai requisiti di protezione delle funzioni e dei dati e per applicare il principio del privilegio minimo. Questo modello offre ai team addetti al carico di lavoro maggiore controllo, flessibilità e agilità sull'uso delle chiavi di crittografia. Inoltre, aiuta a evitare i limiti delle API, limita l'ambito di impatto su un singolo account AWS e semplifica la reportistica, il controllo e altre attività relative alla conformità. In alcuni casi, le autorizzazioni di crittografia verrebbero mantenute separate dalle autorizzazioni di decrittografia e gli amministratori gestirebbero le funzioni del ciclo di vita, ma non sarebbero in grado di crittografare o decrittografare i dati con le chiavi che gestiscono. In un modello decentralizzato, è importante implementare e applicare i guardrail in modo che le chiavi decentralizzate siano gestite allo stesso modo e l'utilizzo delle chiavi KMS sia verificato in base alle migliori pratiche e politiche stabilite.

Un'opzione di implementazione alternativa consiste nel centralizzare la responsabilità della gestione delle chiavi KMS su un singolo account, delegando al contempo la possibilità di utilizzare le chiavi nell'account dell'applicazione da parte delle risorse dell'applicazione utilizzando una combinazione di politiche chiave e IAM. Questo approccio è sicuro e semplice da gestire, ma è possibile incontrare ostacoli dovuti ai limiti di limitazione di AWS KMS, ai limiti dei servizi di account e al team di sicurezza sovraccarico di attività operative di gestione delle chiavi.

L'AWS SRA combina i modelli centralizzati e distribuiti. Nell'account Security Tooling, AWS KMS viene utilizzato per gestire la crittografia dei servizi di sicurezza centralizzati come l'itinerario organizzativo CloudTrail AWS gestito dall'organizzazione AWS. La sezione relativa all'account dell'applicazione più avanti in questa guida descrive i modelli chiave KMS utilizzati per proteggere le risorse specifiche del carico di lavoro.

CA privata AWS

AWS Private Certificate Authority(CA privata AWS) è un servizio CA privato gestito che consente di gestire in modo sicuro il ciclo di vita dei certificati TLS privati di entità finale per istanze EC2 , contenitori, dispositivi IoT e risorse locali. Consente comunicazioni TLS crittografate con le applicazioni in esecuzione. Con CA privata AWS, è possibile creare una gerarchia CA personalizzata (da una CA principale a certificati subordinati CAs a certificati di entità finale) ed emettere certificati con essa per autenticare utenti interni, computer, applicazioni, servizi, server e altri dispositivi e per firmare il codice informatico. I certificati emessi da una CA privata sono considerati affidabili solo all'interno della tua organizzazione AWS, non su Internet.

Un'infrastruttura a chiave pubblica (PKI) o un team di sicurezza possono essere responsabili della gestione di tutta l'infrastruttura PKI. Ciò include la gestione e la creazione della CA privata. Tuttavia, deve esserci una disposizione che consenta ai team addetti al carico di lavoro di soddisfare autonomamente i requisiti dei certificati. L'AWS SRA descrive una gerarchia di CA centralizzata in cui la CA principale è ospitata all'interno dell'account Security Tooling. Ciò consente ai team addetti alla sicurezza di applicare un controllo di sicurezza rigoroso, poiché la CA principale è la base dell'intera PKI. Tuttavia, la creazione di certificati privati dalla CA privata è delegata ai team di sviluppo delle applicazioni condividendo la CA con un account Application utilizzando AWS Resource Access Manager (AWS RAM). AWS RAM gestisce le autorizzazioni necessarie per la condivisione tra account. Ciò elimina la necessità di una CA privata in ogni account e fornisce un modo di distribuzione più conveniente. Per ulteriori informazioni sul flusso di lavoro e sull'implementazione, consulta il post del blog How to use AWS RAM to share your CA privata AWS cross-account

Nota

ACM ti aiuta anche a fornire, gestire e distribuire certificati TLS pubblici da utilizzare con i servizi AWS. Per supportare questa funzionalità, ACM deve risiedere nell'account AWS che utilizzerebbe il certificato pubblico. Questo è discusso più avanti in questa guida, nella sezione Account dell'applicazione.

Considerazioni di natura progettuale

-

Con CA privata AWS, è possibile creare una gerarchia di autorità di certificazione con un massimo di cinque livelli. È inoltre possibile creare più gerarchie, ognuna con una propria root. La CA privata AWS gerarchia deve aderire al design PKI dell'organizzazione. Tuttavia, tenete presente che l'aumento della gerarchia CA aumenta il numero di certificati nel percorso di certificazione, il che, a sua volta, aumenta il tempo di convalida di un certificato di entità finale. Una gerarchia CA ben definita offre vantaggi che includono il controllo di sicurezza granulare appropriato per ogni CA, la delega della CA subordinata a un'applicazione diversa, che porta alla divisione delle attività amministrative, l'uso di CA con fiducia revocabile limitata, la capacità di definire periodi di validità diversi e la capacità di applicare limiti di percorso. Idealmente, root e subordinato CAs si trovano in account AWS separati. Per ulteriori informazioni sulla pianificazione di una gerarchia di CA utilizzando CA privata AWS, consulta la CA privata AWS documentazione e il post di blog Come proteggere una CA privata AWS gerarchia su scala aziendale per il settore automobilistico

e manifatturiero. -

CA privata AWS può integrarsi con la gerarchia CA esistente, il che consente di utilizzare l'automazione e la capacità di integrazione AWS nativa di ACM insieme alla radice di fiducia esistente che utilizzi oggi. È possibile creare una CA subordinata CA privata AWS supportata da una CA principale in locale. Per ulteriori informazioni sull'implementazione, vedere Installazione di un certificato CA subordinato firmato da una CA principale esterna nella CA privata AWS documentazione.

Amazon Inspector

Amazon Inspector

Amazon Inspector valuta continuamente il tuo ambiente durante l'intero ciclo di vita delle tue risorse scansionando automaticamente le risorse ogni volta che apporti modifiche. Gli eventi che avviano la nuova scansione di una risorsa includono l'installazione di un nuovo pacchetto su un' EC2 istanza, l'installazione di una patch e la pubblicazione di un nuovo rapporto CVE (Common Vulnerabilities and Exposures) che influisce sulla risorsa. Amazon Inspector supporta le valutazioni benchmark del Center of Internet Security (CIS) per i sistemi operativi nelle istanze. EC2

Amazon Inspector si integra con strumenti di sviluppo come Jenkins e TeamCity per la valutazione delle immagini dei container. Puoi valutare le immagini dei container per individuare le vulnerabilità del software all'interno degli strumenti di integrazione e distribuzione continua (CI/CD) tools, and push security to an earlier point in the software development lifecycle. Assessment findings are available in the CI/CD tool’s dashboard, so you can perform automated actions in response to critical security issues such as blocked builds or image pushes to container registries. If you have an active AWS account, you can install the Amazon Inspector plugin from your CI/CD tool marketplace and add an Amazon Inspector scan in your build pipeline without needing to activate the Amazon Inspector service. This feature works with CI/CD tools hosted anywhere—on AWS, on premises, or in hybrid clouds—so you can consistently use a single solution across all your development pipelines. When Amazon Inspector is activated, it automatically discovers all your EC2 instances, container images in Amazon ECR and CI/CDstrumenti) e delle funzioni AWS Lambda su larga scala e monitorarle continuamente per individuare vulnerabilità note.

I risultati sulla raggiungibilità della rete di Amazon Inspector valutano l'accessibilità delle EC2 istanze da o verso i edge VPC come gateway Internet, connessioni peering VPC o reti private virtuali () attraverso un gateway virtuale. VPNs Queste regole aiutano ad automatizzare il monitoraggio delle reti AWS e a identificare i punti in cui l'accesso di rete alle EC2 istanze potrebbe essere configurato in modo errato a causa di gruppi di sicurezza, elenchi di controllo degli accessi (ACLs), gateway Internet e così via. Per ulteriori informazioni, consulta la documentazione di Amazon Inspector.

Quando Amazon Inspector identifica vulnerabilità o percorsi di rete aperti, produce un risultato che puoi esaminare. La scoperta include dettagli completi sulla vulnerabilità, tra cui un punteggio di rischio, la risorsa interessata e raccomandazioni per la correzione. Il punteggio di rischio è specificamente adattato all'ambiente in uso e viene calcolato correlando le informazioni up-to-date CVE con fattori temporali e ambientali, come l'accessibilità della rete e le informazioni sulla sfruttabilità, per fornire un risultato contestuale.

Per eseguire la scansione delle vulnerabilità, le EC2 istanze devono essere gestite in AWS Systems Manager utilizzando AWS Systems Manager Agent (SSM Agent). Non sono necessari agenti per la raggiungibilità di rete delle EC2 istanze o la scansione delle vulnerabilità delle immagini dei container nelle funzioni Amazon ECR o Lambda.

Amazon Inspector è integrato con AWS Organizations e supporta l'amministrazione delegata. In AWS SRA, l'account Security Tooling diventa l'account amministratore delegato per Amazon Inspector. L'account amministratore delegato di Amazon Inspector può gestire i risultati, i dati e determinate impostazioni per i membri dell'organizzazione AWS. Ciò include la visualizzazione dei dettagli dei risultati aggregati per tutti gli account dei membri, l'abilitazione o la disabilitazione delle scansioni per gli account dei membri e la revisione delle risorse scansionate all'interno dell'organizzazione AWS.

Considerazioni di natura progettuale

-

Amazon Inspector si integra automaticamente con AWS Security Hub CSPM quando entrambi i servizi sono abilitati. Puoi utilizzare questa integrazione per inviare tutti i risultati da Amazon Inspector a Security Hub CSPM, che li includerà quindi nell'analisi del tuo livello di sicurezza.

-

Amazon Inspector esporta automaticamente gli eventi relativi a risultati, modifiche alla copertura delle risorse e scansioni iniziali di singole risorse su Amazon e EventBridge, facoltativamente, in un bucket Amazon Simple Storage Service (Amazon S3). Per esportare i risultati attivi in un bucket S3, è necessaria una chiave AWS KMS che Amazon Inspector può utilizzare per crittografare i risultati e un bucket S3 con autorizzazioni che consentano ad Amazon Inspector di caricare oggetti. EventBridge l'integrazione ti consente di monitorare ed elaborare i risultati quasi in tempo reale come parte dei flussi di lavoro di sicurezza e conformità esistenti. EventBridge gli eventi vengono pubblicati sull'account amministratore delegato di Amazon Inspector oltre all'account membro da cui hanno avuto origine.

Esempio di implementazione

La libreria di codici AWS SRA

Risposta agli incidenti di sicurezza di AWS

AWS Security Incident Response

Nell'AWS SRA, AWS Security Incident Response viene distribuito nell'account Security Tooling come account amministratore delegato. L'account Security Tooling è selezionato perché è in linea con lo scopo dell'account di gestire i servizi di sicurezza e automatizzare gli avvisi e le risposte di sicurezza. L'account Security Tooling funge anche da account amministratore delegato per AWS Security Hub CSPM e GuardDuty Amazon, che, insieme ad AWS Security Incident Response, aiutano a semplificare la gestione del flusso di lavoro. AWS Security Incident Response è configurato per funzionare con AWS Organizations, quindi puoi gestire le risposte agli incidenti tra gli account della tua organizzazione dall'account Security Tooling.

AWS Security Incident Response ti aiuta a implementare le seguenti fasi del ciclo di vita della risposta agli incidenti:

-

Preparazione: crea e gestisci piani di risposta e documenti SSM per le azioni di contenimento.

-

Rilevamento e analisi: analizza automaticamente i risultati di sicurezza e determina la gravità degli incidenti.

-

Rilevamento e analisi: apri un caso supportato dal servizio e contatta AWS CIRT per ulteriore assistenza. CIRT è un gruppo di individui che forniscono supporto durante eventi di sicurezza attivi.

-

Contenimento ed eradicazione: esegui azioni di contenimento automatizzate tramite documenti SSM.

-

Attività post-incidente: documenta i dettagli dell'incidente ed esegui analisi post-incidente.

Puoi anche usare AWS Security Incident Response per creare casi autogestiti. AWS Security Incident Response può creare una notifica o un caso in uscita in cui devi essere a conoscenza di qualcosa che potrebbe influire sul tuo account o sulle tue risorse o agire di conseguenza. Questa funzionalità è disponibile solo quando abiliti i flussi di lavoro di risposta proattiva e valutazione degli avvisi come parte dell'abbonamento.

Considerazioni di natura progettuale

-

Quando implementi AWS Security Incident Response, esamina e testa attentamente le azioni di risposta automatizzate prima di attivarle in produzione. L'automazione può accelerare la risposta agli incidenti, ma le azioni automatizzate configurate in modo errato potrebbero influire sui carichi di lavoro legittimi.

-

Prendi in considerazione l'utilizzo di documenti SSM in AWS Security Incident Response per implementare procedure di contenimento specifiche dell'organizzazione, mantenendo al contempo le best practice integrate del servizio per i tipi di incidenti più comuni.

-

Se prevedi di utilizzare AWS Security Incident Response in un VPC, assicurati di avere gli endpoint VPC appropriati configurati per AWS Systems Manager e altri servizi integrati per abilitare azioni di contenimento in sottoreti private.

Implementazione di servizi di sicurezza comuni in tutti gli account AWS

La sezione Applica i servizi di sicurezza alla tua organizzazione AWS precedente di questo riferimento ha evidenziato i servizi di sicurezza che proteggono un account AWS e ha osservato che molti di questi servizi possono essere configurati e gestiti anche all'interno di AWS Organizations. Alcuni di questi servizi dovrebbero essere distribuiti in tutti gli account e li vedrai nell'AWS SRA. Ciò consente un set coerente di barriere e fornisce monitoraggio, gestione e governance centralizzati in tutta l'organizzazione AWS.

Gli itinerari organizzativi di Security Hub CSPM GuardDuty, AWS Config, Access Analyzer e CloudTrail AWS vengono visualizzati in tutti gli account. I primi tre supportano la funzionalità di amministratore delegato descritta in precedenza nella sezione Account di gestione, accesso affidabile e amministratori delegati. CloudTrail attualmente utilizza un meccanismo di aggregazione diverso.

L'archivio di GitHub codice

Considerazioni di natura progettuale

-

Configurazioni di account specifiche potrebbero richiedere servizi di sicurezza aggiuntivi. Ad esempio, gli account che gestiscono i bucket S3 (gli account Application e Log Archive) dovrebbero includere anche Amazon Macie e prendere in considerazione l'attivazione della registrazione degli eventi dei dati S3 CloudTrail in questi servizi di sicurezza comuni. (Macie supporta l'amministrazione delegata con configurazione e monitoraggio centralizzati.) Un altro esempio è Amazon Inspector, applicabile solo agli account che ospitano EC2 istanze o immagini Amazon ECR.

-

Oltre ai servizi descritti in precedenza in questa sezione, AWS SRA include due servizi incentrati sulla sicurezza, Amazon Detective e AWS Audit Manager, che supportano l'integrazione di AWS Organizations e la funzionalità di amministratore delegato. Tuttavia, questi servizi non sono inclusi tra i servizi consigliati per la baselining degli account, poiché abbiamo visto che questi servizi vengono utilizzati al meglio nei seguenti scenari:

-

Hai un team o un gruppo di risorse dedicato che svolgono queste funzioni. Detective viene utilizzato al meglio dai team di analisti della sicurezza e Audit Manager è utile per i team interni di audit o conformità.

-

Desideri concentrarti su un set di strumenti di base come GuardDuty Security Hub CSPM all'inizio del progetto e poi sfruttarli utilizzando servizi che forniscono funzionalità aggiuntive.

-