Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Panoramica dell'architettura

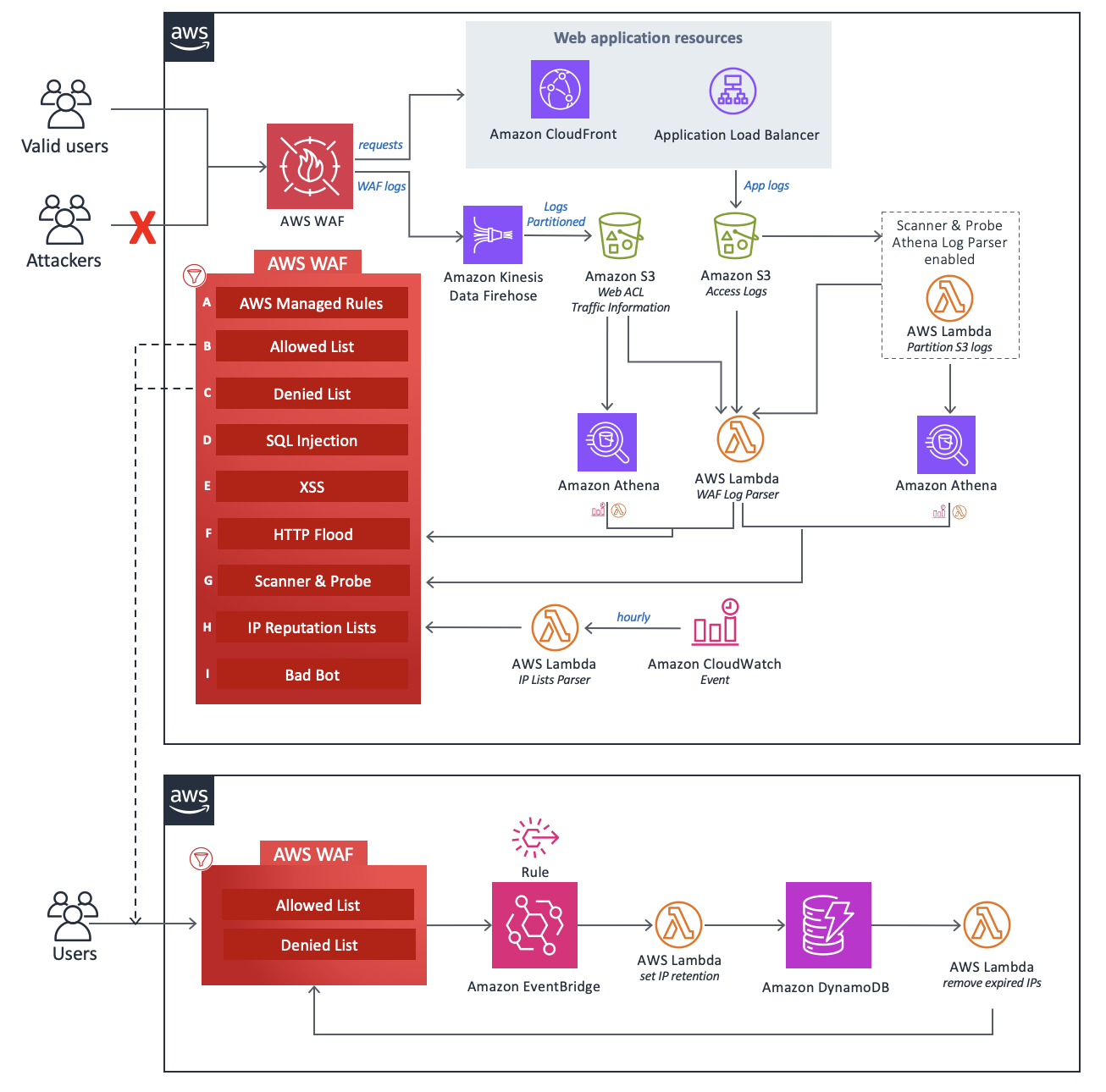

Questa sezione fornisce un diagramma dell'architettura di implementazione di riferimento per i componenti distribuiti con questa soluzione.

Diagramma architetturale

La distribuzione di questa soluzione con i parametri predefiniti distribuisce i seguenti componenti nel tuo account AWS.

CloudFormation template distribuisce AWS WAF e altre risorse AWS per proteggere la tua applicazione web dagli attacchi comuni.

Alla base del design c'è un ACL web AWS WAF

I componenti di questa soluzione possono essere raggruppati nelle seguenti aree di protezione.

Nota

Le etichette di gruppo non riflettono il livello di priorità delle regole WAF.

-

AWS Managed Rules (A): questo componente contiene i gruppi di regole di reputazione IP di AWS Managed Rules, i gruppi di regole di base e i gruppi di regole specifici per i casi d'uso. Questi gruppi di regole proteggono dallo sfruttamento delle vulnerabilità più comuni delle applicazioni o di altro traffico indesiderato, inclusi quelli descritti nelle pubblicazioni OWASP

, senza dover scrivere regole proprie. -

Elenchi IP manuali (B e C): questi componenti creano due regole AWS WAF. Con queste regole, puoi inserire manualmente gli indirizzi IP che desideri consentire o negare. Puoi configurare la conservazione degli IP e rimuovere gli indirizzi IP scaduti su set IP consentiti o negati utilizzando EventBridge le regole di Amazon e Amazon

DynamoDB . Per ulteriori informazioni, consulta Configurare la conservazione degli IP sui set IP AWS WAF consentiti e negati. -

SQL Injection (D) e XSS (E): questi componenti configurano due regole AWS WAF progettate per proteggere dai comuni modelli di SQL injection o cross-site scripting (XSS) nell'URI, nella stringa di query o nel corpo di una richiesta.

-

HTTP Flood (F): questo componente protegge dagli attacchi che consistono in un gran numero di richieste provenienti da un particolare indirizzo IP, come un attacco S a livello Web o un tentativo di accesso a forza DDo bruta. Con questa regola, si imposta una quota che definisce il numero massimo di richieste in entrata consentite da un singolo indirizzo IP entro un periodo predefinito di cinque minuti (configurabile con il parametro Athena Query Run Time Schedule). Una volta superata questa soglia, le richieste aggiuntive provenienti dall'indirizzo IP vengono temporaneamente bloccate. Puoi implementare questa regola utilizzando una regola basata sulla velocità di AWS WAF o elaborando i log di AWS WAF utilizzando una funzione Lambda o una query Athena. Per ulteriori informazioni sui compromessi relativi alle opzioni di mitigazione delle inondazioni HTTP, consulta le opzioni del parser di log.

-

Scanner and Probe (G): questo componente analizza i log di accesso alle applicazioni alla ricerca di comportamenti sospetti, ad esempio una quantità anomala di errori generati da un'origine. Quindi blocca quegli indirizzi IP di origine sospetti per un periodo di tempo definito dal cliente. È possibile implementare questa regola utilizzando una funzione Lambda

o una query Athena. Per ulteriori informazioni sui compromessi relativi alle opzioni di mitigazione dello scanner e della sonda, consulta le opzioni del parser di log. -

Elenchi di reputazione IP (H): questo componente è la funzione

IP Lists ParserLambda che controlla ogni ora gli elenchi di reputazione IP di terze parti per individuare nuovi intervalli da bloccare. Questi elenchi includono gli elenchi Spamhaus Don't Route Or Peer (DROP) ed Extended DROP (EDROP), l'elenco IP di Proofpoint Emerging Threats e l'elenco dei nodi di uscita Tor. -

Bad Bot (I): questo componente migliora il rilevamento dei bot non validi monitorando le connessioni dirette a un Application Load Balancer (ALB) o CloudFront Amazon, oltre al meccanismo honeypot. Se un bot aggira l'honeypot e tenta di interagire con ALB or CloudFront, il sistema analizza gli schemi e i log delle richieste per identificare attività dannose. Quando viene rilevato un bot non valido, il relativo indirizzo IP viene estratto e aggiunto a una lista di blocchi AWS WAF per impedire ulteriori accessi. Il rilevamento dei bot non validi opera attraverso una catena logica strutturata, garantendo una copertura completa delle minacce:

-

HTTP Flood Protection Lambda Log Parser: raccoglie i IPs bot danneggiati dalle voci di registro durante l'analisi delle inondazioni.

-

Scanner & Probe Protection Lambda Log Parser: identifica i IPs bot non validi dalle voci di registro relative allo scanner.

-

HTTP Flood Protection Athena Log Parser: estrae il bot non valido IPs dai log di Athena, utilizzando le partizioni durante l'esecuzione delle query.

-

Scanner & Probe Protection Athena Log Parser: recupera i bot danneggiati IPs dai log Athena relativi allo scanner, utilizzando la stessa strategia di partizionamento.

-

Ognuna delle tre funzioni Lambda personalizzate di questa soluzione pubblica le metriche di runtime su. CloudWatch Per ulteriori informazioni su queste funzioni Lambda, consulta i dettagli dei componenti.