Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Attiva il supporto RunAs per Linux e macOS nodi gestiti

Per impostazione predefinita, Session Manager autentica le connessioni utilizzando le credenziali dell'ssm-useraccount generato dal sistema creato su un nodo gestito. (Su Linux e macOS macchine a cui viene aggiunto questo account/etc/sudoers/.) Se lo desideri, è possibile invece autenticare le sessioni utilizzando le credenziali di un account utente del sistema operativo (OS), oppure un utente di dominio per le istanze connesse a una Active Directory. In questo caso, Session Manager verifica che l'account dell'OS specificato esista nel nodo o nel dominio prima di iniziare la sessione. Se tenti di avviare una sessione utilizzando un account dell'OS che non esiste nel nodo, o in un dominio, la connessione non viene stabilita.

Nota

Session Manager non supporta l'utilizzo di un account utente root del sistema operativo per autenticare le connessioni. Per le sessioni autenticate utilizzando un account utente del sistema operativo, le policy a livello di sistema operativo e di directory del nodo, come le restrizioni di accesso o le restrizioni sull'utilizzo delle risorse di sistema, potrebbero non essere applicabili.

Come funziona

Se attivi il supporto Esegui come per le sessioni, il sistema controlla le autorizzazioni di accesso come segue:

-

Per l'utente che avvia la sessione, all'entità IAM (utente o ruolo) è stato assegnato il tag

SSMSessionRunAs =?os user account nameSe Sì, il nome utente dell'OS esiste sul nodo gestito? In tal caso, avviare la sessione. In caso negativo, non consentire l'avvio di una sessione.

Se l'entità IAM non è stata contrassegnata con

SSMSessionRunAs =, continua con il passaggio 2.os user account name -

Se l'entità IAM non è stata taggata con

SSMSessionRunAs =, è stato specificato un nome utente Account AWS del sistema operativo nella Session Manager preferenze?os user account nameSe Sì, il nome utente dell'OS esiste sul nodo gestito? In tal caso, avviare la sessione. In caso negativo, non consentire l'avvio di una sessione.

Nota

Quando attivi il supporto Esegui come, esso impedisce a Session Manager di avviare sessioni utilizzando l'account ssm-user su un nodo gestito. Ciò significa che se Session Manager non riesce a connettersi utilizzando l'account utente del sistema operativo specificato, non torna alla connessione utilizzando il metodo predefinito.

Se attivi Esegui come senza specificare un account del sistema operativo o assegnare tag a un'entità IAM e non hai specificato un account del sistema operativo nelle preferenze di Session Manager, i tentativi di connessione alla sessione falliranno.

Per attivare il supporto RunAs per Linux e macOS nodi gestiti

Apri la AWS Systems Manager console all'indirizzo https://console.aws.amazon.com/systems-manager/

. -

Nel riquadro di navigazione, scegli Session Manager.

-

Scegli la scheda Preferences (Preferenze), quindi seleziona Edit (Modifica).

-

Seleziona la casella di controllo accanto a Abilita il supporto RunAs per Linux istanze.

-

Esegui una di queste operazioni:

-

Opzione 1: nel campo Nome utente del sistema operativo, inserisci il nome dell'account utente del sistema operativo che desideri utilizzare per avviare le sessioni. Utilizzando questa opzione, tutte le sessioni vengono eseguite dallo stesso utente del sistema operativo per tutti gli utenti del sistema operativo Account AWS che si connettono tramite Session Manager.

-

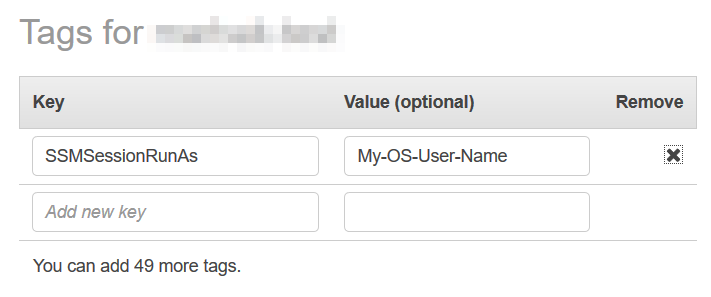

Opzione 2 (consigliata): scegli il link Apri la console IAM. Nel riquadro di navigazione, scegliere Users (Utenti) o Roles (Ruoli). Scegliere l'entità (utente o ruolo) cui aggiungere tag e quindi selezionare la scheda Tags (Tag). Inserire

SSMSessionRunAsper il nome chiave. Inserisci il nome di un account utente del sistema operativo per il valore della chiave. Scegli Salva modifiche.Utilizzando questa opzione, è possibile specificare utenti univoci dell'OS per diverse entità IAM, se lo desideri. Per ulteriori informazioni sull'etichettatura delle entità IAM (utenti o ruoli), consulta Tagging IAM resources nella IAM User Guide.

Di seguito è riportato un esempio.

-

-

Scegli Save (Salva).