Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Single Sign-on — autenticazione federata basata su SAML 2.0 — in Client VPN

AWS Client VPN supporta la federazione delle identità con Security Assertion Markup Language 2.0 (SAML 2.0) per gli endpoint Client VPN. Puoi utilizzare provider di identità (IdPs) che supportano SAML 2.0 per creare identità utente centralizzate. Puoi quindi configurare un endpoint Client VPN per utilizzare l'autenticazione federata basata su SAML e associarlo al provider di identità. Gli utenti si connettono quindi all'endpoint Client VPN utilizzando le credenziali centralizzate.

Argomenti

Flusso di lavoro di autenticazione

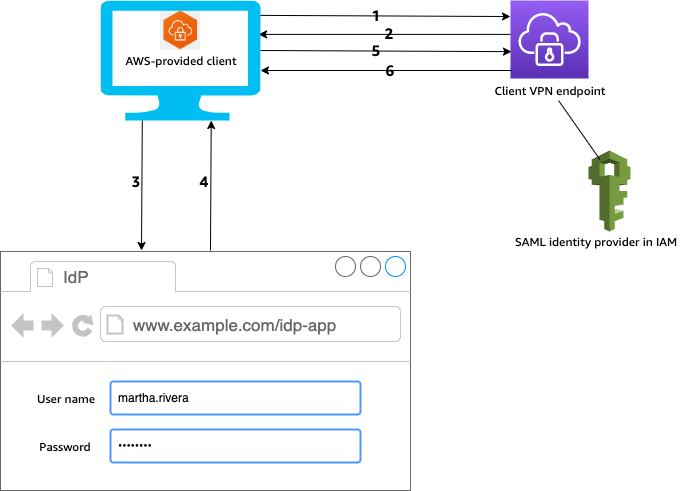

Nel diagramma seguente viene fornita una panoramica del flusso di lavoro di autenticazione per un endpoint Client VPN che utilizza l'autenticazione federata basata su SAML. Quando crei e configuri l'endpoint Client VPN, specifichi il provider di identità SAML IAM.

L'utente apre il client AWS fornito sul proprio dispositivo e avvia una connessione all'endpoint Client VPN.

-

L'endpoint Client VPN invia un URL di provider di identità e una richiesta di autenticazione al client, in base alle informazioni fornite nel provider di identità SAML IAM.

-

Il client AWS fornito apre una nuova finestra del browser sul dispositivo dell'utente. Il browser effettua una richiesta al provider di identità e visualizza una pagina di accesso.

-

L'utente immette le proprie credenziali nella pagina di accesso e il provider di identità invia un'asserzione SAML firmata al client.

-

Il client AWS fornito invia l'asserzione SAML all'endpoint Client VPN.

-

L'endpoint Client VPN convalida l'asserzione e consente o rifiuta l'accesso all'utente.

Requisiti e considerazioni per l'autenticazione federata basata su SAML

Di seguito sono riportati i requisiti e le considerazioni per l'autenticazione federata basata su SAML.

-

Per le quote e le regole per la configurazione di utenti e gruppi in un provider di identità basato su SAML, consulta Quote di utenti e gruppi.

-

L'asserzione e la risposta SAML devono essere firmate.

-

AWS Client VPN supporta solo le condizioni "AudienceRestriction" e "NotBefore e NotOnOrAfter" nelle asserzioni SAML.

-

La dimensione massima supportata per le risposte SAML è di 128 KB.

-

AWS Client VPN non fornisce richieste di autenticazione firmate.

-

La disconnessione singola SAML non è supportata. Gli utenti possono disconnettersi disconnettendosi dal client AWS fornito oppure è possibile interrompere le connessioni.

-

Un endpoint Client VPN supporta solo un singolo provider di identità.

-

Multi-factor authentication (MFA) è supportata quando è abilitata nel provider di identità.

-

Gli utenti devono utilizzare il client AWS fornito per connettersi all'endpoint Client VPN. È richiesta la versione 1.2.0 o successiva. Per ulteriori informazioni, consulta Connect using the AWS provided client.

-

Per l'autenticazione IdP sono supportati i seguenti browser: Apple Safari, Google Chrome, Microsoft Edge e Mozilla Firefox.

-

Il client AWS fornito riserva la porta TCP 35001 sui dispositivi degli utenti per la risposta SAML.

-

Se il documento di metadati per il provider di identità SAML IAM viene aggiornato con un URL errato o dannoso, si possono verificare problemi di autenticazione per gli utenti o generare attacchi di phishing. Pertanto, si consiglia di utilizzare AWS CloudTrail per monitorare gli aggiornamenti che vengono effettuati al provider di identità SAML IAM. Per ulteriori informazioni, consulta Registrazione di chiamate IAM e AWS STS con AWS CloudTrail nella Guida per l'utente di IAM.

-

AWS Client VPN invia una richiesta AuthN all'IdP tramite un'associazione di reindirizzamento HTTP. Pertanto, il provider di identità dovrebbe supportare l'associazione di reindirizzamento HTTP e deve essere presente nel documento di metadati del provider di identità.

-

Per l'asserzione SAML, è necessario utilizzare un formato di indirizzo e-mail per l'attributo

NameID. -

Quando i certificati utilizzati con il servizio Client VPN vengono aggiornati, tramite la rotazione automatica di ACM, l'importazione manuale di un nuovo certificato o gli aggiornamenti dei metadati su IAM Identity Center, il servizio Client VPN aggiornerà automaticamente l'endpoint Client VPN con il certificato più recente. Si tratta di un processo automatizzato che può richiedere fino a 5 ore.

Risorse di configurazione IdP basate su SAML

La tabella seguente elenca i modelli basati su SAML IdPs per i quali abbiamo testato l'utilizzo e le risorse che possono aiutarti a configurare l'IdP. AWS Client VPN

| IdP | Risorsa |

|---|---|

| Okta | Autentica AWS Client VPN gli utenti con SAML |

| ID Microsoft Entra (in precedenza Azure Active Directory) | Per ulteriori informazioni, vedere Tutorial: integrazione single sign-on (SSO) di Microsoft Entra con AWS ClientVPN sul |

| JumpCloud | Integrazione con AWS Client VPN |

| AWS IAM Identity Center | Utilizzo di IAM Identity Center con AWS Client VPN per l'autenticazione e l'autorizzazione |

Informazioni sul fornitore di servizi per la creazione di un'app

Per creare un'app basata su SAML utilizzando un IdP non elencato nella tabella precedente, utilizza le seguenti informazioni per configurare le informazioni sul fornitore di servizi. AWS Client VPN

-

URL ACS (Assertion Consumer Service):

http://127.0.0.1:35001 -

URI audience:

urn:amazon:webservices:clientvpn

Almeno un attributo deve essere incluso nella risposta SAML dell'IdP. Di seguito vengono mostrati degli attributi di esempio.

| Attributo | Descrizione |

|---|---|

FirstName |

Il nome dell'utente. |

LastName |

Il cognome dell'utente. |

memberOf |

Il gruppo o i gruppi a cui appartiene l'utente. |

Nota

L'attributo memberOf è necessario per utilizzare le regole di autorizzazione basate sui gruppi Active Directory o SAML IdP. Gli attributi fanno distinzione tra maiuscole e minuscole e devono essere configurati esattamente come specificato. Per ulteriori informazioni, consulta Autorizzazione di rete e AWS Client VPN regole di autorizzazione.

Supporto per il portale self-service

Se abiliti il portale self-service per l'endpoint Client VPN, gli utenti accedono al portale utilizzando le proprie credenziali del provider di identità basate su SAML.

Se il tuo IdP supporta più Assertion Consumer Service (ACS) URLs, aggiungi il seguente URL ACS all'app.

https://self-service.clientvpn.amazonaws.com/api/auth/sso/saml

Se utilizzi l'endpoint Client VPN in una GovCloud regione, utilizza invece il seguente URL ACS. Se utilizzi la stessa app IDP per l'autenticazione sia per gli standard che per le GovCloud regioni, puoi aggiungerli entrambi. URLs

https://gov.self-service.clientvpn.amazonaws.com/api/auth/sso/saml

Se il tuo IdP non supporta più ACS URLs, procedi come segue:

-

Crea un'app aggiuntiva basata su SAML nel provider di identità e specifica il seguente URL ACS.

https://self-service.clientvpn.amazonaws.com/api/auth/sso/saml -

Genera e scarica un documento di metadati della federazione.

-

Crea un provider di identità IAM SAML nello stesso AWS account dell'endpoint Client VPN. Per ulteriori informazioni, consulta Creazione di provider di identità SAML IAM nella Guida per l'utente di IAM.

Nota

Crei questo provider di identità SAML IAM in aggiunta a quello creato per l'app principale.

-

Crea l'endpoint Client VPN e specifica entrambi i provider di identità SAML IAM creati.