Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Scenario 4: AWS Microsoft AD e un trust transitivo bidirezionale per l'ambiente locale

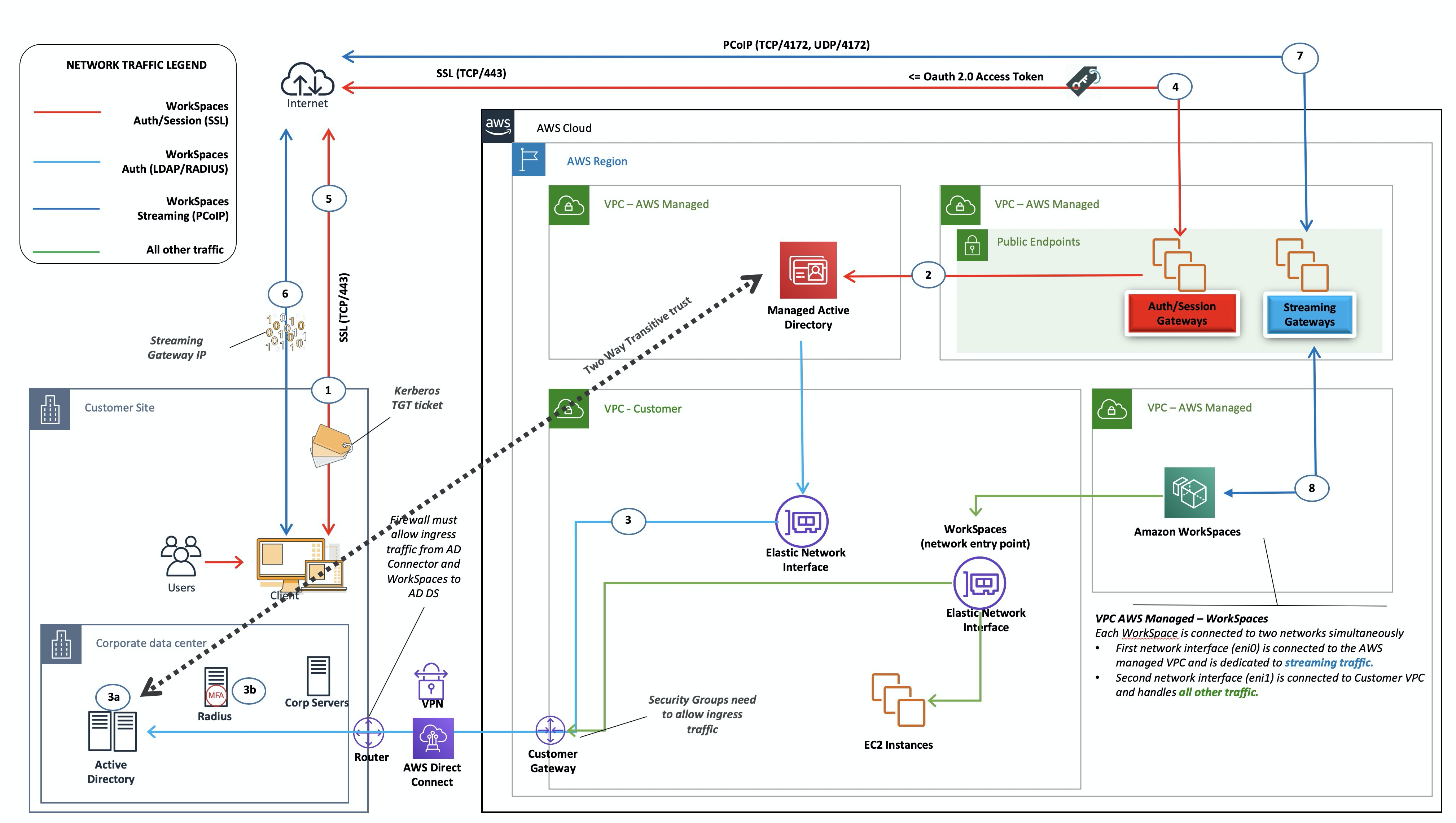

Questo scenario, illustrato nella figura seguente, prevede l'implementazione di AWS Managed AD nel AWS cloud, che prevede un trust transitivo bidirezionale verso l'AD locale del cliente. Gli utenti WorkSpaces vengono creati in Managed AD, con AD trust che consente l'accesso alle risorse nell'ambiente locale.

Figura 9: AWS Microsoft AD e un trust transitivo bidirezionale per ambienti locali

Come nello scenario 3, AD DS (Microsoft AD) viene distribuito in sottoreti dedicate che si estendono su due AZ, rendendo AD DS altamente disponibile nel cloud. AWS

Questo scenario è ideale per i clienti che desiderano disporre di un AWS Directory Service completamente gestito, che include implementazione, applicazione di patch, alta disponibilità e monitoraggio del proprio AWS cloud. Questo scenario consente inoltre WorkSpaces agli utenti di accedere alle risorse aggiunte da un annuncio sulle reti esistenti. Questo scenario richiede l'esistenza di un trust di dominio. I gruppi di sicurezza e le regole del firewall devono consentire la comunicazione tra le due directory attive.

Oltre al posizionamento di AWS Directory Service, la figura precedente illustra il flusso di traffico da un utente a un'area di lavoro e il modo in cui l'area di lavoro interagisce con il server AD e il server MFA.

Questa architettura utilizza i seguenti componenti o costrutti.

AWS

-

Amazon VPC: creazione di un Amazon VPC con almeno quattro sottoreti private su due AZ, due per AD DS Microsoft AD, due per AD Connector o. WorkSpaces

-

Set di opzioni DHCP: creazione di un set di opzioni DHCP Amazon VPC. Ciò consente a un cliente di definire un nome di dominio e un DNS (Microsoft AD) specificati. Per ulteriori informazioni, fare riferimento ai set di opzioni DHCP.

-

Opzionale: Amazon virtual private gateway: abilita la comunicazione con una rete di proprietà del cliente tramite un tunnel VPN (VPN) o una connessione IPSec. AWS Direct Connect Utilizzalo per accedere ai sistemi di back-end locali.

-

AWS Directory Service: Microsoft AD distribuito in una coppia di sottoreti VPC dedicate (AD DS Managed Service).

-

Amazon EC2: server RADIUS opzionali per MFA per il cliente.

-

Amazon WorkSpaces: WorkSpaces vengono distribuiti nelle stesse sottoreti private di AD Connector. Per ulteriori informazioni, consulta la sezione Active Directory: Siti e servizi di questo documento.

Customer

-

Connettività di rete: VPN o AWS Direct Connect endpoint aziendali.

-

Dispositivi per utenti finali: dispositivi per utenti finali aziendali o BYOL (come Windows, Mac, iPad, tablet Android, zero client e Chromebook) utilizzati per accedere al servizio Amazon. WorkSpaces Consulta l'elenco delle applicazioni client per i dispositivi e i browser Web supportati.

Questa soluzione richiede la connettività al data center locale del cliente per consentire il funzionamento del processo di fiducia. Se WorkSpaces gli utenti utilizzano risorse sulla rete locale, è necessario considerare la latenza e i costi di trasferimento dei dati in uscita.