AWS Management Consoleでハードウェア TOTP トークンを割り当てる

ハードウェア TOTP トークンは、タイムベースドワンタイムパスワード (TOTP) アルゴリズムに基づいて、6 桁の数値コードを生成します。ユーザーは、サインインプロセス中に求められたら、デバイスから有効なコードを入力する必要があります。ユーザーに割り当てられる各 MFA デバイスは一意であり、他のユーザーのデバイス向けのコードでは認証されません。MFA デバイスをアカウント間またはユーザー間で共有することはできません。

ハードウェア TOTP トークンと FIDO セキュリティキーは、いずれもお客様が購入する物理デバイスです。ハードウェア MFA デバイスは、ユーザーが AWS にサインインすると認証用の TOTP コードを生成します。バッテリーに依存しているため、時間の経過とともにバッテリーの交換と AWS との再同期が必要になる場合があります。パブリックキー暗号化を利用した FIDO セキュリティキーは、バッテリーを必要とせず、シームレスな認証プロセスを提供します。フィッシング耐性を高めるためには、FIDO セキュリティキーを使用することをお勧めします。FIDO セキュリティキーは、TOTP デバイスの代わりに使用できる、よりセキュアな手段です。さらに、FIDO セキュリティキーは、同じデバイスで複数の IAM ユーザーまたはルートユーザーをサポートできるため、アカウントセキュリティのユーティリティが強化されます。両方のデバイスタイプの仕様と購入情報については、「多要素認証

IAM ユーザーのハードウェア TOTP デバイスは、AWS Management Console、コマンドライン、または IAM API を使用して有効にすることができます。AWS アカウントのルートユーザー の MFA デバイス設定を有効にするには、「 のルートユーザー (コンソール) 用にハードウェア TOTP トークンを有効にします」を参照してください。

AWS アカウントのルートユーザー および IAM ユーザーに対し、「現在サポートされている MFA タイプ

重要

MFA デバイスを紛失したりアクセスできなくなったりした場合に、ユーザーが引き続きアカウントにアクセスできるようにするため、複数の MFA デバイスを利用可能にしておくことをお勧めします。

注記

コマンドラインから MFA デバイスを有効化する場合には、aws iam

enable-mfa-device を使用します。IAM API で MFA デバイスを有効化する場合には、EnableMFADevice オペレーションを使用します。

トピック

必要なアクセス許可

重要な MFA 関連のアクションを保護しながら、IAM ユーザー用にハードウェア TOTP トークンを管理するには、以下のポリシーによるアクセス許可が必要です。

自身の IAM ユーザーでハードウェア TOTP トークンを有効にする (コンソール)

自分のハードウェア TOTP トークンは、AWS Management Console から有効化できます。

注記

ハードウェア TOTP トークンを有効にする前に、そのデバイスに対し物理的なアクセス権限を持つ必要があります。

自身の IAM ユーザーのハードウェア TOTP トークンを有効にするには (コンソール)

-

AWS アカウント ID またはアカウントエイリアス、IAM ユーザー名、およびパスワードを使用して IAM コンソール

にサインインします。 注記

利便性のため、AWS サインインページは、ブラウザ cookie を使用して IAM ユーザー名とアカウント情報を記憶します。以前に別のユーザーとしてサインインしたことがある場合は、ページの下部にある[別のアカウントにサインイン]を選択し、メインのサインインページに戻ります。そこから、AWS アカウント ID またはアカウントエイリアスを入力して、アカウントの IAM ユーザーサインインページにリダイレクトされるようにすることができます。

AWS アカウント アカウント ID の取得については、管理者にお問い合わせください。

-

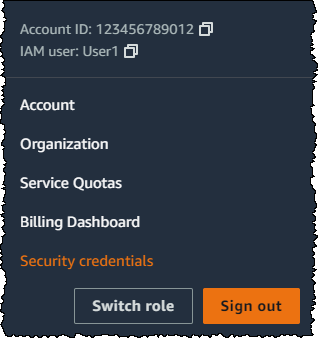

右上のナビゲーションバーで自分のユーザー名を選択し、続いて [Security credentials] (セキュリティ認証情報) を選択します。

-

[AWS IAM 認証情報] タブの [多要素認証 (MFA)] セクションで、[MFA デバイスの割り当て] を選択します。

-

ウィザード内で [Device name] (デバイス名) に入力した後、[Hardware TOTP token] (ハードウェア TOTP トークン)、[Next] (次へ) の順に選択します。

-

対象デバイスのシリアルナンバーを入力します。シリアルナンバーは、通常、デバイスの背面にあります。

-

MFA デバイスに表示されている 6 桁の数字を [MFA code 1 (MFA コード 1)] に入力します。デバイス前面のボタンを押して数字を表示する場合があります。

-

デバイスがコードを更新するまで 30 秒ほど待ち、更新後に表示された 6 桁の数字を [MFA code 2 (MFA コード 2)] に入力します。デバイス前面のボタンを再度押して新しい数字を表示する場合があります。

-

[Add MFA] (MFA を追加) を選択します。

重要

認証コードを生成した後すぐに、リクエストを送信します。コードを生成した後にリクエストを送信するまで時間がかかりすぎる場合、MFA デバイスはユーザーとは正常に関連付けられますが、その MFA デバイスは同期されなくなります。これは、タイムベースドワンタイムパスワード (TOTP) の有効期間が短いために起こります。その場合は、デバイスの再同期ができます。

デバイスを AWS で使用する準備が整いました。AWS Management Consoleでの MFA 利用の詳細については、「MFA 対応のサインイン」を参照してください。

別の IAM ユーザーのハードウェア TOTP トークンを有効にする (コンソール)

AWS Management Console から別の IAM ユーザーのハードウェア TOTP トークンを有効にできます。

別の IAM ユーザーのハードウェア TOTP トークンを有効にするには (コンソール)

AWS Management Consoleにサインインして、IAM コンソールを開きます https://console.aws.amazon.com/iam/

。 -

ナビゲーションペインで [Users (ユーザー)] を選択します。

-

MFA を有効化するユーザーの名前を選択します。

-

[Security Credentials] タブを選択します。[Multi-factor authentication (MFA) (多要素認証 (MFA)) で、[Assign MFA device] (MFA デバイスの割り当て) を選択します。

-

ウィザード内で [Device name] (デバイス名) に入力した後、[Hardware TOTP token] (ハードウェア TOTP トークン)、[Next] (次へ) の順に選択します。

-

対象デバイスのシリアルナンバーを入力します。シリアルナンバーは、通常、デバイスの背面にあります。

-

MFA デバイスに表示されている 6 桁の数字を [MFA code 1 (MFA コード 1)] に入力します。デバイス前面のボタンを押して数字を表示する場合があります。

-

デバイスがコードを更新するまで 30 秒ほど待ち、更新後に表示された 6 桁の数字を [MFA code 2 (MFA コード 2)] に入力します。デバイス前面のボタンを再度押して新しい数字を表示する場合があります。

-

[Add MFA] (MFA を追加) を選択します。

重要

認証コードを生成した後すぐに、リクエストを送信します。コードを生成した後にリクエストを送信するまで時間がかかりすぎる場合、MFA デバイスはユーザーとは正常に関連付けられますが、その MFA デバイスは同期されなくなります。これは、タイムベースドワンタイムパスワード (TOTP) の有効期間が短いために起こります。その場合は、デバイスの再同期ができます。

デバイスを AWS で使用する準備が整いました。AWS Management Consoleでの MFA 利用の詳細については、「MFA 対応のサインイン」を参照してください。

物理的な MFA デバイスの交換

「現在サポートされている MFA タイプ

-

現在ユーザーに関連付けられているデバイスを非アクティブ化するには、「MFA デバイスを無効にする」を参照してください。

-

IAM ユーザーに対し、交換用ハードウェア TOTP トークンを追加するには、このトピックの前半にある手順「別の IAM ユーザーのハードウェア TOTP トークンを有効にする (コンソール)」の各ステップに従います。

-

AWS アカウントのルートユーザー に対し、交換用ハードウェア TOTP トークンを追加するには、このトピックの上記手順「 のルートユーザー (コンソール) 用にハードウェア TOTP トークンを有効にします」の各ステップに従います。