AWS Management Consoleでパスキーやセキュリティキーを割り当てる

パスキーは、AWS リソースを保護するために使用できる多要素認証 (MFA) デバイスの一種です。AWS は、同期パスキーと、セキュリティキーとも呼ばれるデバイスにバインドされたパスキーをサポートします。

同期パスキーを使用すると、IAM ユーザーは、多くのデバイスで (新しいデバイスであっても)、FIDO サインイン認証情報にアクセスできます。すべてのアカウントですべてのデバイスを再登録する必要はありません。同期パスキーには、Google、Apple、Microsoft などのファーストパーティ認証情報マネージャーと、1Password 、Dashlane、Bitwarden などのサードパーティー認証情報マネージャーが 2 番目の要素として含まれます。デバイス上の生体認証 (TouchID、FaceID など) を使用して、選択した認証情報マネージャーのロックを解除してパスキーを使用することもできます。

または、デバイスにバインドされたパスキーは、コンピュータの USB ポートに接続する FIDO セキュリティキーにバインドされます。プロンプトが表示されたらタップしてサインインプロセスを安全に完了します。すでに他のサービスで FIDO セキュリティキーを使用していて、AWS でサポートされている構成 (Yubico の YubiKey 5 シリーズなど) がある場合は、そのキーも AWS で使用できます。それ以外の場合、AWS で MFA 用に WebAuthn を使用するには、FIDO セキュリティキーを購入する必要があります。さらに、FIDO セキュリティキーは、同じデバイスで複数の IAM ユーザーまたはルートユーザーをサポートできるため、アカウントセキュリティのユーティリティが強化されます。両方のデバイスタイプの仕様と購入情報については、「多要素認証

AWS アカウントのルートユーザー および IAM ユーザーに対し、[現在サポートされている MFA タイプ]

注記

人間のユーザーが AWS にアクセスする場合には、一時的な認証情報の使用を推奨します。ユーザーは、ID プロバイダーを使用して AWS にフェデレーションし、会社の認証情報と MFA 設定で認証できます。AWS へのアクセスとビジネスアプリケーションを管理する場合は、IAM Identity Center の使用をお勧めします。詳細については、「IAM Identity Center ユーザーガイド」を参照してください。

トピック

必要なアクセス許可

重要な MFA 関連のアクションを保護しながら、独自の IAM ユーザー用に FIDO パスキーを管理するには、次のポリシーのアクセス許可が必要です。

注記

ARN は静的な値であり、認証機能を登録するためにどのプロトコルが使用されたかを示すものではありません。U2F は廃止されたため、新しい実装はすべて WebAuthn を使用しています。

自身の IAM ユーザーのパスキーまたはセキュリティキーを有効にする (コンソール)

自身の IAM ユーザーのパスキーまたはセキュリティキーは、AWS CLI API や AWS API からではなく、AWS Management Console からのみ有効にできます。セキュリティキーを有効にするには、そのデバイスに物理的にアクセスできる必要があります。

自身の IAM ユーザーのパスキーまたはセキュリティキーを有効にするには (コンソール)

-

AWS アカウント ID またはアカウントエイリアス、IAM ユーザー名、およびパスワードを使用して IAM コンソール

にサインインします。 注記

利便性のため、AWS サインインページは、ブラウザ cookie を使用して IAM ユーザー名とアカウント情報を記憶します。以前に別のユーザーとしてサインインしたことがある場合は、ページの下部にある[別のアカウントにサインイン]を選択し、メインのサインインページに戻ります。そこから、AWS アカウント ID またはアカウントエイリアスを入力して、アカウントの IAM ユーザーサインインページにリダイレクトされるようにすることができます。

AWS アカウント アカウント ID の取得については、管理者にお問い合わせください。

-

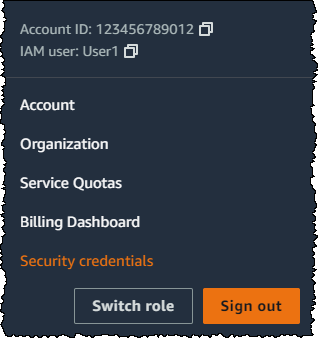

右上のナビゲーションバーで自分のユーザー名を選択し、続いて [Security credentials] (セキュリティ認証情報) を選択します。

-

選択した IAM ユーザーのページで、[セキュリティ認証情報] タブを選択します。

-

[Multi-factor authentication (MFA) (多要素認証 (MFA)) で、[Assign MFA device] (MFA デバイスの割り当て) を選択します。

-

[MFA デバイス名] ページで、[デバイス名] を入力し、[パスキーまたはセキュリティキー] を選択し、[次へ] を選択します。

-

[デバイスの設定] で、パスキーを設定します。顔や指紋などの生体認証データを使用、デバイス PIN を使用、またはコンピュータの USB ポートに FIDO セキュリティキーを挿入してタップすることで、パスキーを作成します。

-

ブラウザの指示に従って、[続行] を選択します。

これで、AWS で使用するパスキーまたはセキュリティキーが登録されました。AWS Management Consoleでの MFA 利用の詳細については、「MFA 対応のサインイン」を参照してください。

別の IAM ユーザーのパスキーまたはセキュリティキーを有効にする (コンソール)

別の IAM ユーザーのパスキーまたはセキュリティキーは、AWS CLI API や AWS API からではなく、AWS Management Console からのみ有効にすることができます。

別の IAM ユーザーのパスキーまたはセキュリティキーを有効にするには (コンソール)

AWS Management Consoleにサインインして、IAM コンソールを開きます https://console.aws.amazon.com/iam/

。 -

ナビゲーションペインで [Users (ユーザー)] を選択します。

-

[ユーザー] で、MFA を有効化するユーザーの名前を選択します。

-

選択した IAM ユーザーのページで、[セキュリティ認証情報] タブを選択します。

-

[Multi-factor authentication (MFA) (多要素認証 (MFA)) で、[Assign MFA device] (MFA デバイスの割り当て) を選択します。

-

[MFA デバイス名] ページで、[デバイス名] を入力し、[パスキーまたはセキュリティキー] を選択し、[次へ] を選択します。

-

[デバイスの設定] で、パスキーを設定します。顔や指紋などの生体認証データを使用、デバイス PIN を使用、またはコンピュータの USB ポートに FIDO セキュリティキーを挿入してタップすることで、パスキーを作成します。

-

ブラウザの指示に従って、[続行] を選択します。

これで、別の IAM ユーザーが AWS で使用するパスキーまたはセキュリティキーが登録されました。AWS Management Consoleでの MFA 利用の詳細については、「MFA 対応のサインイン」を参照してください。

パスキーまたはセキュリティキーを置き換える

現在サポートされている MFA タイプ

-

IAM ユーザーに関連付けられているデバイスを非アクティブ化するには、「MFA デバイスを無効にする」を参照してください。

-

IAM ユーザー用に新しい FIDO セキュリティキーを追加するには、「自身の IAM ユーザーのパスキーまたはセキュリティキーを有効にする (コンソール)」を参照してください。

新しいパスキーまたはセキュリティキーにアクセスできない場合は、新しい仮想 MFA デバイスまたはハードウェア TOTP トークンを有効化します。手順については、以下のいずれかを参照してください。