翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

評価と証拠収集の問題に関するトラブルシューティング

このページの情報を参照して、Audit Manager での一般的な評価と証拠収集の問題を解決できます。

証拠収集の問題

評価の問題

評価を作成しましたが、まだ証拠が表示されません

証拠が表示されない場合は、評価を作成してから 24 時間が経過していなかったか、設定エラーが発生している可能性があります。

次を確認することをお勧めします。

-

評価を作成してから 24 時間が経過していることを確認してください。自動証拠は、評価を作成してから 24 時間後に利用可能になります。

-

証拠が表示される予定の AWS リージョン と同じ で Audit Manager AWS のサービス を使用していることを確認します。

-

AWS Config と からコンプライアンスチェックの証拠が表示されることが予想される場合は AWS Security Hub CSPM、 AWS Config と Security Hub CSPM コンソールの両方にこれらのチェックの結果が表示されていることを確認してください。 AWS Config および Security Hub CSPM の結果は、Audit Manager を使用する AWS リージョン のと同じ に表示されます。

それでも評価に証拠が見つからず、これらの問題のいずれかが原因ではない場合は、このページで説明されている他の考えられる原因を確認してください。

評価が からコンプライアンスチェックの証拠を収集していない AWS Security Hub CSPM

AWS Security Hub CSPM コントロールのコンプライアンスチェックの証拠が表示されない場合は、次のいずれかの問題が原因である可能性があります。

- AWS Security Hub CSPM に設定がありません

-

この問題は、 AWS Security Hub CSPMを有効にした際に一部の設定手順が行われなかった場合に発生する可能性があります。

この問題を修正するには、Audit Manager に必要な設定で Security Hub CSPM が有効になっていることを確認してください。手順については、「を有効にしてセットアップする AWS Security Hub CSPM」を参照してください。

- Security Hub CSPM コントロール名が に誤って入力されました

ControlMappingSource -

Audit Manager API を使用してカスタムコントロールを作成する場合、証拠収集のデータソースマッピングとして Security Hub CSPM コントロールを指定できます。そのためには、コントロール ID を

keywordValueとして入力します。Security Hub CSPM コントロールのコンプライアンスチェックの証拠が表示されない場合は、 が に正しく入力

keywordValueされていない可能性がありますControlMappingSource。keywordValueは、大文字と小文字が区別されます。間違って入力すると、Audit Manager が適用するルールを認識しない可能性があります。その結果、指定のコントロールのコンプライアンスチェックの証拠が期待どおりに収集されない可能性があります。この問題を解決するには、カスタムコントロールを更新し、

keywordValueを修正してください。Security Hub CSPM キーワードの正しい形式はさまざまです。精度については、サポートされている Security Hub CSPM コントロール のリストを参照してください。 AuditManagerSecurityHubFindingsReceiverAmazon EventBridge ルールが見つかりません-

Audit Manager を有効にすると、

AuditManagerSecurityHubFindingsReceiverという名前のルールが自動的に作成され、Amazon EventBridge で有効になります。このルールにより、Audit Manager は Security Hub CSPM の検出結果を証拠として収集できます。Security Hub CSPM を使用する でこのルール AWS リージョン がリストされておらず、有効になっていない場合、Audit Manager はそのリージョンの Security Hub CSPM の検出結果を収集できません。

この問題を解決するには、EventBridge コンソール

に移動し、 AuditManagerSecurityHubFindingsReceiverルールが に存在することを確認します AWS アカウント。ルールが存在しない場合は、Audit Manager を無効にしてからサービスを再度有効にすることをお勧めします。このアクションを実行しても問題が解決されない場合や、Audit Manager を無効にできない場合は、サポートまでお問い合わせください。 - Security Hub CSPM によって作成されたサービスにリンクされた AWS Config ルール

-

Audit Manager は、Security Hub CSPM が作成するサービスにリンクされた AWS Config ルールから証拠を収集しないことに注意してください。これは、Security Hub CSPM サービスによって有効および制御される特定のタイプのマネージド AWS Config ルールです。Security Hub CSPM は、同じルールの他のインスタンスがすでに存在する場合でも、これらのサービスにリンクされたルールのインスタンスを AWS 環境に作成します。そのため、証拠の重複を防ぐため、Audit Manager はサービスにリンクされたルールからの証拠収集をサポートしていません。

Security Hub CSPM でセキュリティコントロールを無効にしました。Audit Manager は、このセキュリティコントロールのコンプライアンスチェックの証拠を収集しますか?

Audit Manager は、無効化されたセキュリティコントロールの証拠は収集しません。

Security Hub CSPM https://docs.aws.amazon.com/securityhub/latest/userguide/controls-overall-status.html#controls-overall-status-valuesでセキュリティコントロールのステータスを無効にすると、現在のアカウントとリージョンでそのコントロールのセキュリティチェックは実行されません。その結果、Security Hub CSPM で利用可能なセキュリティ検出結果はなく、Audit Manager によって関連する証拠も収集されません。

Security Hub CSPM で設定した無効ステータスを尊重することで、Audit Manager は、意図的に無効にしたコントロールを除き、環境に関連するアクティブなセキュリティコントロールと検出結果が評価に正確に反映されるようにします。

Security Hub CSPM Suppressedで検出結果のステータスを に設定します。Audit Manager は、コンプライアンスチェックの証拠を収集しますか?

Audit Manager は、検出結果が抑制されたセキュリティコントロールの証拠を収集します。

Security Hub CSPM で検出結果のワークフローステータスを抑制済みに設定すると、検出結果を確認し、アクションが必要ではないと見なされます。Audit Manager では、これらの抑制された検出結果は証拠として収集され、評価にアタッチされます。証拠の詳細には、Security Hub CSPM から直接SUPPRESSED報告された の評価ステータスが表示されます。

このアプローチにより、Audit Manager の評価が Security Hub CSPM の検出結果を正確に表し、監査でさらなるレビューや検討が必要な可能性のある抑制された検出結果を可視化できます。

評価が からコンプライアンスチェックの証拠を収集していない AWS Config

AWS Config ルールのコンプライアンスチェックの証拠が表示されない場合は、次のいずれかの問題が原因である可能性があります。

- ルール ID が

ControlMappingSourceに誤って入力されました -

Audit Manager API を使用してカスタムコントロールを作成する場合、証拠収集のデータソースマッピングとして AWS Config ルールを指定できます。指定する

keywordValueは、ルールのタイプによって異なります。AWS Config ルールのコンプライアンスチェックの証拠が表示されない場合は、 が に正しく入力

keywordValueされていない可能性がありますControlMappingSource。keywordValueは、大文字と小文字が区別されます。誤って入力すると、Audit Manager が適用するルールを認識しない可能性があります。その結果、そのルールのコンプライアンスチェック証拠が期待どおりに収集されない可能性があります。この問題を解決するには、カスタムコントロールを更新し、

keywordValueを修正してください。-

カスタムルールの場合は、

keywordValueにCustom_というプレフィックスがあり、その後にカスタムルール名が続くことを確認してください。カスタムルール名の形式は異なる場合があります。正確さを期すには、AWS Config コンソールにアクセスしてカスタムルール名を確認してください。 -

マネージドルールの場合は、

keywordValueがALL_CAPS_WITH_UNDERSCORES内のルール識別子であることを確認してください。例えば、CLOUDWATCH_LOG_GROUP_ENCRYPTED。正確さを期すには、サポートされているマネージドルールキーワードのリストを参照してください。注記

マネージドルールによっては、ルール識別子はルール名と異なる場合があります。例えば、 restricted-ssh のルール識別子は

INCOMING_SSH_DISABLEDです。ルール名ではなく、必ずルール識別子を使用するようにしてください。ルール ID を検索するには、マネージドルールのリストからルールを選択し、その識別子の値を探します。

-

- このルールはサービスにリンクされた AWS Config ルールである

-

マネージドルールとカスタムルールを証拠収集用のデータソースマッピングとして使用できます。ただし、Audit Manager は、サービスにリンクされたルールからの証拠はほとんど収集しません。

Audit Manager が証拠を収集するサービスにリンクされたルールには、次の 2 つのタイプしかありません。

-

コンフォーマンスパックのサービスにリンクされたルール

-

のサービスにリンクされたルール AWS Organizations

Audit Manager は、他のサービスにリンクされたルール、特に以下のプレフィックスを含む Amazon リソースネーム (ARN) を持つルールからの証拠を収集しません。

arn:aws:config:*:*:config-rule/aws-service-rule/...Audit Manager がサービスにリンクされた AWS Config ルールからほとんど証拠を収集しない理由は、評価で証拠が重複するのを防ぐためです。サービスにリンクされたルールは、他の がアカウントにルール AWS のサービス を作成できるようにする特定のタイプのマネージド AWS Config ルールです。例えば、一部の Security Hub CSPM コントロールは、 AWS Config サービスにリンクされたルールを使用してセキュリティチェックを実行します。サービスにリンクされた AWS Config ルールを使用する Security Hub CSPM コントロールごとに、Security Hub CSPM は必要な AWS Config ルールのインスタンスを AWS 環境に作成します。これは、アカウントに元のルールが既に存在している場合でも発生します。そのため、同じルールから同じ証拠を 2 回収集することを避けるため、Audit Manager はサービスにリンクされたルールを無視し、そこから証拠を収集しません。

-

- AWS Config が有効になっていない

-

AWS Config で を有効にする必要があります AWS アカウント。 AWS Config この方法で を設定すると、Audit Manager は AWS Config ルールの評価が行われるたびに証拠を収集します。 AWS Config で を有効にしていることを確認します AWS アカウント。手順については、「有効化とセットアップ AWS Config」を参照してください。

- AWS Config ルールは、評価を設定する前にリソース設定を評価しました

-

特定のリソースの設定変更を評価するように AWS Config ルールが設定されている場合、 の評価 AWS Config と Audit Manager の証拠の間に不一致が表示されることがあります。これは、Audit Manager 評価でコントロールを設定する前にルール評価が行われた場合に発生します。この場合、基になるリソースの状態が再び変更され、ルールの再評価がトリガーされるまで、Audit Manager は証拠を生成しません。

回避策として、 AWS Config コンソールでルールに移動し、ルールを手動で再評価できます。これにより、そのルールに関連するすべてのリソースの評価が新たに開始されます。

私の評価では、 AWS CloudTrailからユーザーアクティビティの証拠が収集されていません

Audit Manager API を使用してカスタム コントロールを作成する場合、証拠収集のためのデータソースマッピングとして CloudTrail イベント名を指定できます。そのためには、イベント名をkeywordValueとして入力します。

CloudTrail イベントのユーザーアクティビティの証拠が表示されない場合は、ControlMappingSourceにkeywordValueが正しく入力されていない可能性があります。keywordValue は、大文字と小文字が区別されます。誤って入力すると、Audit Manager がイベント名を認識しない可能性があります。その結果、該当イベントのユーザーアクティビティの証拠を意図したとおりに収集できない可能性があります。

この問題を解決するには、カスタムコントロールを更新し、keywordValueを修正してください。イベントがserviceprefix_ActionNameと記述されていることを確認してください。例えば、cloudtrail_StartLogging。正確さを期すために、サービス認可リファレンスで AWS のサービス

プレフィックスとアクション名を確認してください。

評価が AWS API コールの設定データ証拠を収集していない

Audit Manager API を使用してカスタムコントロールを作成する場合、証拠収集のデータソースマッピングとして AWS API コールを指定できます。そのためには、API コールをkeywordValueとして入力します。

AWS API コールの設定データ証拠が表示されない場合は、 が に正しく入力keywordValueされていない可能性がありますControlMappingSource。keywordValue大文字と小文字を区別します。誤って入力すると、Audit Manager がそのAPI コールを認識しない可能性があります。その結果、その API コールに関する構成データの証拠を意図したとおりに収集できない可能性があります。

この問題を解決するには、カスタムコントロールを更新し、keywordValueを修正してください。API コールがserviceprefix_ActionNameと記述されていることを確認してください。例えば、iam_ListGroups。精度については、AWS でサポートされている API コール AWS Audit Manager のリストを参照してください。

一般的なコントロールが自動証拠を収集しない

一般的なコントロールをレビューする際、次のメッセージが表示されます。この一般的なコントロールは、コアコントロールから自動証拠を収集しません。

つまり、現在、この一般的なコントロールをサポートできる AWS マネージド証拠ソースはありません。結果として、証拠ソースタブは空で、コアコントロールは表示されません。

自動証拠を収集しない一般的なコントロールは、手動の一般的なコントロールと呼ばれます。手動の一般的なコントロールでは、通常、物理的な記録と署名、または AWS 環境外で発生するイベントに関する詳細を提供する必要があります。このため、多くの場合、コントロールの要件を裏付ける証拠を生成できる AWS データソースはありません。

一般的なコントロールが手動の場合、カスタムコントロールの証拠ソースとして使用できます。唯一の違いは、一般的なコントロールが証拠を自動的に収集しないことです。代わりに、一般的なコントロールの要件をサポートするために、独自の証拠を手動でアップロードする必要があります。

手動の一般的なコントロールに証拠を追加するには

注記

今後、より多くの AWS データソースが利用可能になるにつれて、 はコアコントロールを証拠ソースとして含めるように共通コントロール AWS を更新する可能性があります。一般的なコントロールが 1 つ以上のアクティブな評価コントロールの証拠ソースである場合、そのような更新で自動的にメリットを受けることになります。これ以上の設定は必要なく、一般的なコントロールをサポートする自動証拠の収集が開始されます。

証拠がさまざまな間隔で生成されており、収集頻度がわかりません

Audit Manager の評価のコントロールでは、さまざまなデータソースの組み合わせにマッピングされます。データソースごとに、証拠収集の頻度が異なります。その結果、証拠収集の頻度についてあらゆる場合に当てはまる答えはありません。コンプライアンスを評価するデータソースもあれば、リソースの状態をキャプチャし、コンプライアンスに関して判断することなくデータを変更するだけのデータソースもあります。

さまざまなデータソースの種類と証拠を収集する頻度の概要を以下に示します。

| データソースタイプ | 説明 | 証拠収集の頻度 | このコントロールが評価でアクティブになっている場合 |

|---|---|---|---|

| AWS CloudTrail |

特定のユーザーアクティビティを追跡します。 |

継続的 |

Audit Manager は、選択したキーワードに基づいて CloudTrail ログをフィルタリングします。処理されたログは、[ユーザーアクティビティ] の証拠にインポートされます。 |

| AWS Security Hub CSPM |

Security Hub CSPM から検出結果をレポートすることで、リソースのセキュリティ体制のスナップショットをキャプチャします。 |

Security Hub CSPM チェックのスケジュールに基づく (通常は 12 時間ごと) |

Audit Manager は、Security Hub CSPM から直接セキュリティ検出結果を取得します。検出結果はコンプライアンスチェックの証拠としてインポートされます。 |

| AWS Config |

検出結果をレポートすることで、リソースのセキュリティ体制のスナップショットをキャプチャします AWS Config。 |

AWS Config ルールで定義されている設定に基づく | Audit Manager は、ルール評価を から直接取得します AWS Config。評価はコンプライアンスチェックの証拠としてインポートされます。 |

| AWS API コール |

指定された への API コールを通じて、リソース設定のスナップショットを直接取得します AWS のサービス。 |

毎日、毎週、または毎月 | Audit Manager は、指定された頻度に基づいて API コールを行います。レスポンスは構成データ証拠としてインポートされます。 |

証拠収集の頻度にかかわらず、評価がアクティブである限り、新しい証拠が自動的に収集されます。詳細については、「証拠収集の頻度」を参照してください。

詳細については、「自動証拠でサポートされているデータソースタイプ」および「コントロールが証拠を収集する頻度の変更」を参照してください。

Audit Manager を無効にしてから再度有効にしましたが、既存の評価では証拠が収集されなくなりました

Audit Manager を無効にしてデータを削除しないことを選択すると、既存の評価は休止状態になり、証拠の収集が停止します。つまり、Audit Manager を再度有効にしても、以前に作成した評価は引き続き使用できます。ただし、証拠収集は自動的に再開はされません。

既存のアセスメントの証拠の収集を再開するには、評価を編集し、変更を加えずに保存を選択します。

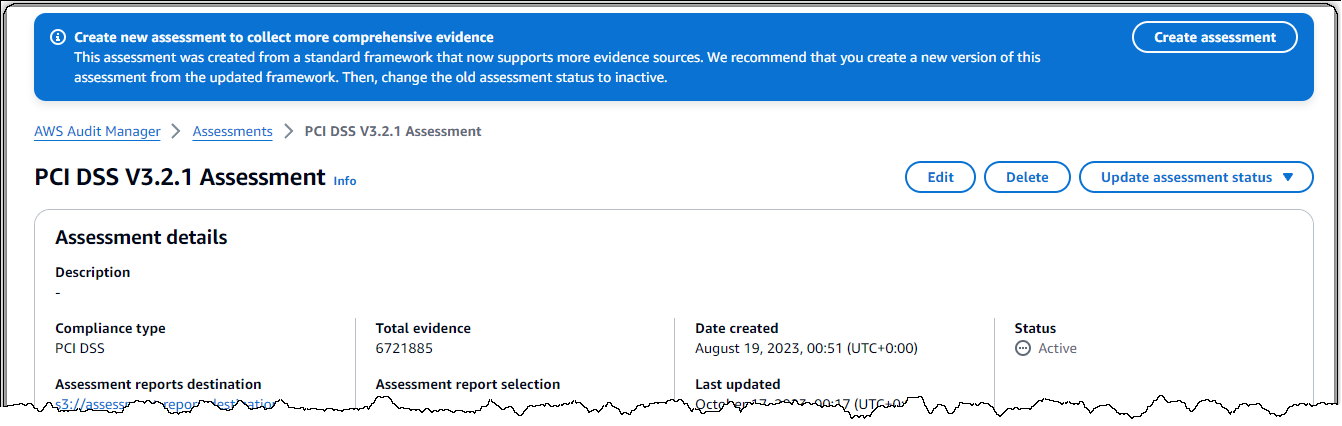

評価の詳細ページで、評価を再作成するように求められる

より包括的な証拠を収集する新しい評価を作成してくださいというメッセージが表示された場合は、評価が作成された標準フレームワークの新しい定義を Audit Manager が提供するようになったことを示します。

新しいフレームワークの定義では、フレームワークのすべての標準コントロールが、AWS マネージドソースから証拠を収集できるようになりました。つまり、一般的なコントロールまたはコアコントロールの基盤となるデータソースが更新されるたびに、Audit Manager は関連するすべての標準コントロールに同じ更新を自動的に適用します。

これらの AWS マネージドソースを活用するには、更新されたフレームワークから新しい評価を作成することをお勧めします。その後、古い評価のステータスを非アクティブに変更することができます。このアクションは、新しい評価が AWS マネージドソースから入手可能な最も正確で包括的な証拠を収集するのに役立ちます。何もしない場合、評価は引き続き古いフレームワークとコントロール定義を使用して、以前とまったく同じ証拠を収集します。

データソースと証拠ソースの違いは何ですか?

証拠ソースは、証拠が収集される場所を決定します。これは、個々のデータソースでも、コアコントロールまたは一般的なコントロールにマッピングされるデータソースの事前定義されたグループでもかまいません。

データソースは、最も詳細な証拠ソースのタイプです。データソースには、証拠データを収集する正確な場所を Audit Manager に伝える以下の詳細が含まれます。

-

データソースタイプ (例: AWS Config)

-

データソースマッピング ( などの特定の AWS Config ルールなど

s3-bucket-public-write-prohibited)

評価の作成に失敗した

評価の作成に失敗した場合、次のいずれかの問題が原因である可能性があります。

- 評価スコープ AWS アカウント で選択した数が多すぎます

-

を使用している場合 AWS Organizations、Audit Manager は 1 つの評価の範囲内で最大 200 のメンバーアカウントをサポートできます。この数を超えると、評価の作成は失敗します。

回避策として、すべての評価で最大 250 の一意のメンバーアカウントまで、評価ごとに異なるアカウントで複数の評価を実行できます。

- スコープ内のアカウントは、既に別のアクティブな評価によって評価されています

-

既に別のアクティブな評価の対象になっているアカウントを含む評価を作成しようとすると、評価の作成は失敗します。これは、複数のチームまたは組織が同じアカウントを同時に評価しようとしている場合に発生する可能性があります。

次のようなエラーメッセージが表示される場合があります。

Scope: AWS Account [account-id] has assessments in progressこの問題を解決するには、次のいずれかのアクションを実行します。

-

他のチームとの調整 - 組織内の他のチームに連絡して、問題のアカウントを現在使用している評価を決定します。その後、評価スコープが重複しないように調整できます。

-

評価スコープを変更する - 評価スコープから競合するアカウントを削除し、残りのアカウントで評価を作成します。他の評価が完了したら、競合するアカウントを個別に評価できます。

-

他の評価が完了するのを待つ - 他の評価が一時的または完了間近の場合、目的の範囲の評価を作成する前に完了するまで待つことができます。

注記

この制限は、証拠収集が複数の評価間で競合しないようにし、監査結果が正確で一貫性を維持するのに役立ちます。

-

対象範囲内のアカウントを組織から削除するとどうなりますか?

対象範囲内のアカウントが組織から削除されると、Audit Manager はそのアカウントの証拠を収集しなくなり、アカウントが対象範囲内にあるすべての評価から削除されます。すべての評価からメンバーアカウントを削除すると、範囲内の一意のアカウントの総数も減り、組織から新しいアカウントを追加できます。

評価の範囲内のサービスが表示されない

AWS のサービスタブが表示されない場合、範囲内のサービスが Audit Manager によって管理されていることを示します。新しい評価が作成された時点から、Audit Manager は範囲内のサービスを管理します。

古い評価では、以前このタブは評価に表示されていました。ただし、Audit Manager は評価からこのタブを自動的に削除し、次のいずれかのイベントが発生した場合に、範囲内のサービスの管理を引き継ぎます。

-

評価の編集

-

評価で使用されるいずれかのカスタムコントロールの編集

Audit Manager は、評価コントロールとそのデータソースを調べ、この情報を対応する AWS のサービスにマッピングすることで、範囲内のサービスを推測します。評価の基盤となるデータソースが変更された場合、適切なサービスを反映するために、必要に応じて範囲が自動的に更新されます。これにより、評価によって AWS 、環境内のすべての関連サービスに関する正確かつ包括的な証拠が収集されます。

評価の範囲内のサービスを編集できません

での評価の編集 AWS Audit Manager ワークフローにサービスの編集手順が含まれなくなりました。これは、Audit Manager AWS のサービス が評価の対象となる を管理するようになったためです。

古い評価では、評価を作成した際に、範囲内のサービスを手動で定義していました。ただし、これらのサービスは今後編集することはできません。Audit Manager は、次のいずれかのイベントが発生した場合に、評価の範囲内のサービスの管理を引き継ぎます。

-

評価の編集

-

評価で使用されるいずれかのカスタムコントロールの編集

Audit Manager は、評価コントロールとそのデータソースを調べ、この情報を対応する AWS のサービスにマッピングすることで、範囲内のサービスを推測します。評価の基盤となるデータソースが変更された場合、適切なサービスを反映するために、必要に応じて範囲が自動的に更新されます。これにより、評価によって AWS 、環境内のすべての関連サービスに関する正確かつ包括的な証拠が収集されます。

サービスの対象範囲とデータソースタイプにはどのような違いがありますか?

service in scope は評価の範囲に含まれる AWS のサービス です。サービスが対象範囲内にある場合、Audit Manager は対象サービスとそのリソースの使用状況に関する証拠を収集します。

注記

Audit Manager AWS のサービス は、評価の対象となる を管理します。古い評価では、スコープ内のサービスを手動で指定していました。今後、範囲内のサービスを指定したり編集したりすることはできません。

データソースタイプは、証拠が正確にどこから収集されたかを示します。独自のエビデンスをアップロードする場合、データソースタイプは手動です。Audit Manager が証拠を収集する場合、データソースは 4 つのタイプのいずれかになります。

-

AWS Security Hub CSPM – Security Hub CSPM の検出結果をレポートすることで、リソースのセキュリティ体制のスナップショットをキャプチャします。

-

AWS Config – 検出結果をレポートすることで、リソースのセキュリティ体制のスナップショットをキャプチャします AWS Config。

-

AWS CloudTrail – リソースの特定のユーザーアクティビティを追跡します。

-

AWS API コール – 特定の への API コールを通じて、リソース設定のスナップショットを直接取得します AWS のサービス。

対象範囲のサービスとデータソースタイプの違いを説明する 2 つの例を次に示します。

例 1

例えば、4.1.2 - S3 バケットへのパブリック書き込みアクセスを許可しないという名前のコントロールの証拠を収集するとします。このコントロールは S3 バケットポリシーのアクセスレベルをチェックします。このコントロールでは、Audit Manager は特定の AWS Config ルール (s3-bucket-public-write-prohibited) を使用して S3 バケットの評価を検索します。この例では、以下のことが当てはまります。

-

service in scope が Amazon S3 である

-

評価対象のリソースが S3 バケットである

-

データソースタイプは です。 AWS Config

-

データソースマッピングは特定の AWS Config ルールです (

s3-bucket-public-write-prohibited)

例 2

164.308(a)(5)(ii)(C)という名前の HIPAA コントロールの証拠を収集するとします。このコントロールは、不適切なサインインを検出するためのモニタリング手順を要求します。このコントロールについて、Audit Manager は CloudTrail ログを使用して、すべての AWS マネジメントコンソールサインインイベントを探します。この例では、以下のことが当てはまります。

-

service in scope が IAM である

-

評価対象のリソースがお客様のユーザーである

-

データソースタイプが CloudTrail である

-

データソースマッピングが特定の CloudTrail イベント (

ConsoleLogin) である